Conexión de Oracle Data Safe a Exadata y bases de datos autónomas

En esta arquitectura de referencia se destacan las diferentes formas en que puede conectar bases de datos autónomas y de Exadata a Oracle Data Safe. También describe las medidas de seguridad que necesita realizar para proporcionar un despliegue seguro de una conexión a una base de datos de destino específica.

Oracle Data Safe es un servicio regional en la nube totalmente integrado que se centra en la seguridad de los datos. Proporciona un conjunto de funciones completo e integrado de Oracle Cloud Infrastructure (OCI) para proteger los datos confidenciales y regulados en las bases de datos deOracle.

Oracle Data Safe ofrece servicios de seguridad esenciales para Oracle Autonomous Database y bases de datos que se ejecutan en OCI. Data Safe también admite bases de datos locales, despliegues de Oracle Exadata Cloud@Customer y multinube. Todos los clientes de Oracle Database pueden reducir el riesgo de una violación de datos y simplificar la conformidad mediante Data Safe para evaluar la configuración y el riesgo del usuario, supervisar y auditar la actividad del usuario, así como detectar, clasificar y enmascarar datos confidenciales.

Las leyes de cumplimiento, como el Reglamento General de Protección de Datos (RGPD) de la Unión Europea (UE) y la Ley de Privacidad del Consumidor de California (CCPA), requieren que las empresas protejan la privacidad de sus clientes. La ejecución de una variedad de bases de datos alojadas de forma segura y eficiente requiere una forma de gestionar la seguridad de estos datos. Oracle Data Safe le ayuda a comprender la confidencialidad de la información, evaluar riesgos para la información, enmascarar datos confidenciales, implantar y supervisar controles del usuario, evaluar su seguridad, supervisar su actividad y satisfacer los requisitos del cumplimiento de la seguridad de la información.

- Parámetros de seguridad

- Controles de seguridad en uso

- Roles y privilegios de usuario

- Center for Internet Security (CIS): disponible para Oracle Database 12.2 y versiones posteriores.

- Security Technical Implementation Guide (STIG): disponible para Oracle Database 21c y versiones posteriores.

- Reglamento General de Protección de Datos de la Unión Europea (RGPD)

- PCI-DSS: el estándar para la seguridad en datos de la industria de la tarjeta de pago y

- HIPPA - Ley del Seguro de Salud de portabilidad y responsabilidad

El enmascaramiento del dato, también conocido como enmascaramiento del dato estático, es el proceso de sustitución permanente de los datos confidenciales por datos ficticios de aspecto realista.

Data Safe puede detectar y clasificar datos confidenciales en función de una biblioteca de más de 150 tipos de datos confidenciales predefinidos. Esto también se puede ampliar con tipos de dato personalizados.

Arquitectura

- Exadata Database Service o Exadata Cloud@Customer / Regional Cloud@Customer / Región dedicada

- Instancias de Autonomous Database

Esta arquitectura de referencia solo trata las bases de datos con direcciones IP privadas. No se recomienda configurar una base de datos con una dirección IP pública desde una perspectiva de seguridad.

- Marco bien diseñado para Oracle Cloud Infrastructure

- Despliegue de una zona de llegada segura que cumpla con la referencia de CIS Foundations para Oracle Cloud

- Zonas de llegada de OCI compatibles con CIS (repositorio GitHub)

Note:

Consulte el tema Explorar más a continuación para acceder a estos recursos.Exadata Database Service o Exadata Cloud@Customer

Oracle Exadata Database Service proporciona Oracle Exadata Database Machine como servicio en un centro del dato de Oracle Cloud Infrastructure (OCI).

Exadata Cloud@Customer, un servicio gestionado, proporciona un servicio de base de datos de Exadata que se aloja en el centro de datos local.

Servicio de base de datos de Exadata

Exadata Database Service no necesita conectarse a la red local porque se despliega en OCI y, por lo tanto, puede utilizar el punto final privado directamente. Después de configurar la conectividad necesaria, las bases de datos se pueden configurar como destinos en Data Safe mediante el asistente.

Exadata Cloud at Customer

- Conector local

- Punto final privado

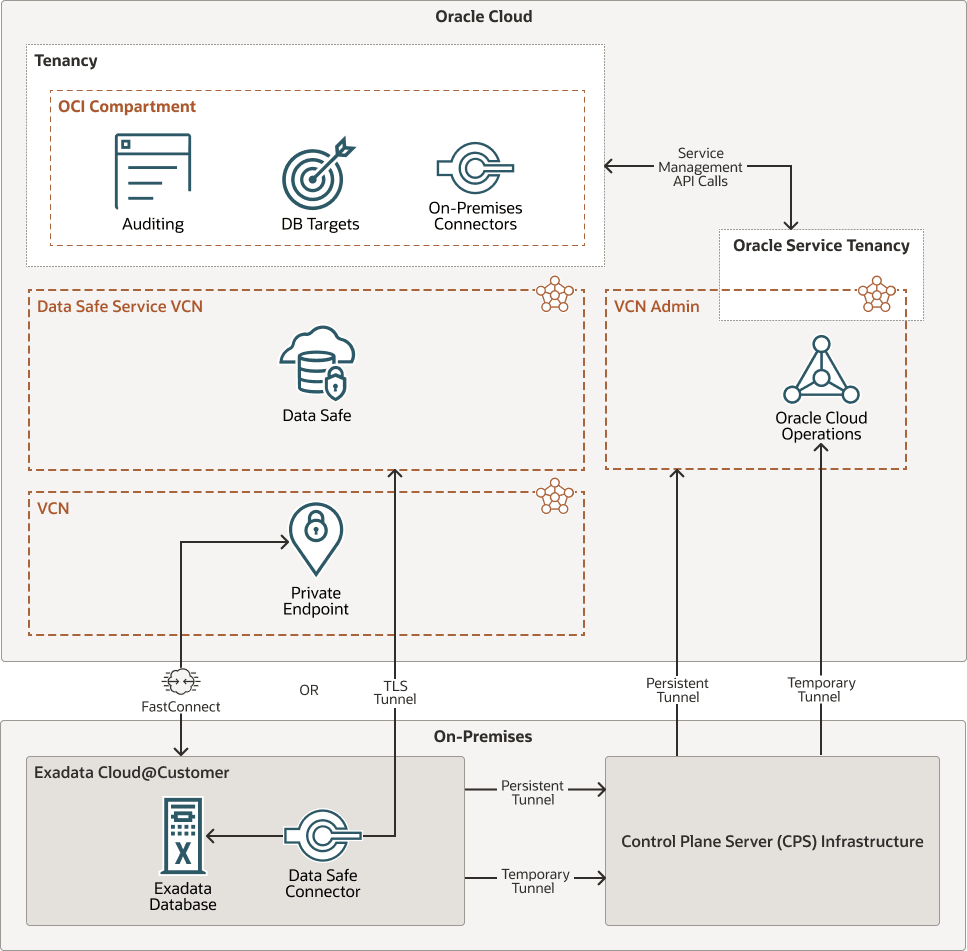

En el siguiente diagrama, se muestran las conexiones entre Oracle Cloud y el centro de datos local. El diagrama muestra las opciones para elegir. Si hay una conexión VPN de sitio a sitio u OCI FastConnect, puede utilizar un punto final privado para conectarse a sus bases de datos de Data Safe de destino de Exadata Cloud@Customer. Si no hay una VPN u OCI FastConnect, puede desplegar un conector local para conectarse a sus bases de datos de Data Safe de destino de Exadata Cloud@Customer. Este conector local se conectará a Data Safe a través de un túnel TLS.

Descripción de la ilustración data-safe-exa-adb.png

seguridad de datos-exa-adb-oracle.zip

Tenga en cuenta que, como se muestra en el diagrama, un túnel de automatización saliente, persistente y seguro conecta la infraestructura de CPS en el centro de datos local a la VCN de administración gestionada por Oracle en la región de OCI para entregar comandos de automatización en la nube a los clusters de VM. Se trata de un túnel saliente para la infraestructura de CPS y no se puede utilizar para conexiones de Data Safe. Para obtener más información, consulte el siguiente enlace en "Arquitectura de Exadata Cloud@Customer".

- Arquitectura de Exadata Cloud@Customer

- Arquitectura de Exadata Database Service

- Configurar la base de datos de Cloud@Customer mediante un punto final privado

- Configurar la base de datos de Cloud@Customer mediante el asistente

- Simplifique la seguridad de sus bases de datos Oracle locales con Oracle Data Safe

- Controles de seguridad de Exadata Database Service

Note:

Consulte el tema Explorar más a continuación para acceder a estos recursos.Instancias de Autonomous Database

La base de datos autónoma en una infraestructura compartida está disponible con Data Safe. Las bases de datos autónomas se pueden registrar mediante el asistente o con un solo clic desde la página de detalles de la base de datos autónoma. Los pasos para conectar la base de datos autónoma para Dedicated Region Cloud@Customer se describen en esta parte de la documentación de Data Safe.

Componentes de Arquitectura

- Tenancy

Oracle Autonomous Transaction Processing es un servicio de base de datos de autogestión, autoprotección y autorreparación optimizado para cargas de trabajo de procesamiento de transacciones. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure gestiona la creación de la base de datos, así como la realización de copias de Seguridad, Aplicación de Parches, Actualización y Ajuste de la Base de Datos.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros a los que se denomina dominios de disponibilidad. Las regiones son independientes de otras regiones y pueden haber grandes distancias que las separan (entre países o incluso continentes).

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar sus recursos en Oracle Cloud, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, debe definir políticas que especifiquen quién puede acceder a los recursos y qué acciones pueden realizar.

- Dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como la alimentación o la refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, es poco probable que un fallo en uno de los dominios de disponibilidad afecte a los otros dominios de disponibilidad de la región.

- Dominios de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con hardware y energía independientes. Al distribuir recursos entre varios dominios de errores, las aplicaciones pueden tolerar fallos físicos en el servidor, mantenimiento del sistema y fallos de energía en un dominio de errores.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan un control completo de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona la distribución automatizada de tráfico desde un único punto en el backend a varios servidores. El equilibrador de carga proporciona acceso a diferentes aplicaciones.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Gateway NAT

El gateway de NAT permite que los recursos privados de una VCN accedan a los hosts de Internet, sin exponer dichos recursos a conexiones de Internet entrantes.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no internet.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para controlar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de puntos débiles de seguridad y para supervisar operadores y usuarios para detectar actividades riesgosas. Cuando se detecta una configuración incorrecta o una actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de responsable de respuesta que pueda configurar.

- Zona de seguridad

Las zonas de seguridad garantizan las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes de todo un compartimento. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "receta" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento del área de seguridad.

- Almacenamiento de objetos

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puedes ampliar el almacenamiento sin problema, sin experimentar ninguna degradación del rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estandar para el almacenamiento "caliente" al que debe acceder de forma rápida, inmediata y frecuente. Utilice este tipo de almacenamiento para el almacenamiento "frío" que conserva durante largos períodos de tiempo y a los a los que rara vez accede.

- FastConnect

FastConnect de Oracle Cloud Infrastructure proporciona una forma sencilla de crear una conexión privada y exclusiva entre el centro de datos y Oracle Cloud Infrastructure. FastConnect ofrece opciones de mayor ancho, así como una experiencia más fiable de red en comparación con conexiones basadas en internet.

- Gateway de intercambio de tráfico Local (LPG)

Un LPG permite establecer un intercambio de tráfico entre una VCN y otra VCN de la misma región. El intercambio de tráfico significa que las redes virtuales en la nube se comunican mediante direcciones IP privadas, sin que el tráfico atraviese Internet ni el enrutamiento a través de la red local.

- Autonomous Transaction Processing Autonomous Transaction Processing ofrece un servicio de base de datos autogestionado, autoprotegido y autorreparable que se puede escalar al instante para satisfacer las demandas de una variedad de aplicaciones: procesamiento de transacciones esenciales, transacciones y análisis mixtos, IoT, documentos JSON, etc. Al crear Autonomous Database, puede desplegarla en uno de los tres tipos de infraestructura de Exadata:

- Compartida; opción simple y elástica. Oracle opera de manera autónoma todos los aspectos del ciclo de vida de la base de datos, desde la ubicación de la base de datos hasta la realización de copias de seguridad y las actualizaciones.

- Dedicada en la nube pública; una nube privada en la elección del cloud público. Un servicio informático, de almacenamiento, de red y de base de Datos completamente dedicado para un solo inquilino, que proporciona los máximos niveles de aislamiento y gobernanza de seguridad.

- Dedicado en Cloud@Customer; Autonomous Database en infraestructura dedicada que se ejecuta en el sistema Exadata Database Machine de tu centro de datos, junto con la configuración de red que lo conecta a Oracle Cloud.

- Autonomous Data Warehouse

Oracle Autonomous Data Warehouse es un servicio de base de datos de autogestión, autoprotección y autorreparación optimizado para cargas de trabajo de almacenamiento de datos. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure gestiona la creación de la base de datos, así como la realización de copias de Seguridad, Aplicación de Parches, Actualización y Ajuste de la Base de Datos.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing es un servicio de base de datos de autogestión, autoprotección y autorreparación optimizado para cargas de trabajo de procesamiento de transacciones. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure gestiona la creación de la base de datos, así como la realización de copias de Seguridad, Aplicación de Parches, Actualización y Ajuste de la Base de Datos.

- Sistema de base de datos de Exadata

El servicio de base de datos Exadata le permite aprovechar la potencia de Exadata en la nube. Puede aprovisionar sistemas X8M flexibles que le permitan agregar servidores de cálculo y servidores de almacenamiento de base de datos al sistema a medida que aumenten sus necesidades. Los sistemas X8M ofrecen una red RDMA (sobre Ethernet convergente) RoCE para paneles de memoria persistente (PMEM) de gran ancho, baja latencia y memoria persistente (PMEM), así como software de la Exadata inteligente. Puede aprovisionar sistemas X8M o X9M mediante una unidad que sea equivalente a un sistema X8 de cuarto de rack y, a continuación, agregar servidores de base de datos y almacenamiento en cualquier momento después del aprovisionamiento.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que tenga previsto asociar a las subredes de la VCN. Utilice bloques CIDR que se encuentren dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques CIDR que no se solapen con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) en la que desee configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta los requisitos de seguridad y el flujo de tráfico. Asocie todos los recursos de un nivel o rol específico a la misma subred, lo que puede servir como límite de seguridad.

Utilizar subredes regionales.

- Seguridad

Utilice Oracle Cloud Guard para controlar y mantener la seguridad de sus recursos en Oracle Cloud Infrastructure de forma proactiva. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de puntos débiles de seguridad y para supervisar operadores y usuarios en busca de actividades riesgosas; por ejemplo, Cloud Guard proporciona una receta de detector que puede avisarle si una base de datos no está registrada con Data Safe.

Para los recursos que requieren la máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta de políticas de seguridad definida por Oracle que se basa en las mejores prácticas. Por ejemplo, no se puede acceder a los recursos de una zona de seguridad desde la red pública de Internet y se deben cifrar con claves gestionadas por los clientes. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones contra las políticas de la receta del área de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Cloud Guard

Clone y personalice las recetas por defecto proporcionadas por Oracle para crear recetas personalizadas de detector y responsable de respuesta. Estas recetas le permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar cubos de Object Storage que tengan visibilidad definida como pública.

Aplique Cloud Guard en el nivel de arrendamiento para cubrir el ámbito más amplio y reducir la carga administrativa del mantenimiento de varias configuraciones.

También puede utilizar la función Managed List para aplicar determinadas configuraciones a los detectores.

- Grupos de seguridad de red (NSG)

Puede utilizar los NSG para definir un juego de reglas de entrada y salida que se aplican a VNIC específicas. Recomendamos utilizar NSG en lugar de listas de seguridad, ya que los NSG permiten separar la arquitectura de subred de la VCN de los requisitos de seguridad de la aplicación.

- Ancho de banda de equilibrador de carga

Al crear el equilibrador de carga, puede seleccionar una unidad predefinida que proporcione un ancho de banda fijo o especificar una unidad personalizada (flexible) en la que definir un rango de ancho de banda y permitir que el servicio escale el ancho de banda automáticamente en función de los patrones de tráfico. Con cualquiera de los dos enfoques, puede cambiar la unidad en cualquier momento después de crear el equilibrador de carga.

Explorar más

Obtenga más información sobre la implantación de Oracle Data Safe para Exadata y bases de datos autónomas.

Revise estos recursos adicionales:

- Marco bien diseñado para Oracle Cloud Infrastructure

- Despliegue de una zona de llegada segura que cumpla con la referencia de Fundamentos de CIS para Oracle Cloud

- Arquitectura técnica de Exadata Cloud@Customer

- Arquitectura técnica de Oracle Exadata Database Service on Dedicated Infrastructure

- Registro de bases de datos de Exadata Cloud@Customer mediante un punto final privado de Oracle Data Safe

- Configurar la base de datos de Cloud@Customer mediante el asistente

- Simplifique la seguridad de sus bases de datos Oracle locales con Oracle Data Safe

- Controles de seguridad de Exadata Cloud Service

- Oracle Operator Access Control para Exadata Cloud@Customer

- OCI-landing-zones / terraform-OCI-core-landingzone (zona de llegada principal de OCI) en GitHub.

- oci-landing-zones / oci-landing-zone-operating-entities (Zona de llegada de entidades operativas) en GitHub