Obtener información sobre el despliegue de Oracle E-Business Suite en Oracle Cloud Infrastructure

Si desea aprovisionar Oracle E-Business Suite en Oracle Cloud Infrastructure o migrar entornos Oracle E-Business Suite desde el centro de datos a Oracle Cloud Infrastructure, puede planificar una topología multihost, segura y de alta disponibilidad.

Oracle proporciona automatización para aprovisionar, migrar y gestionar el ciclo de vida de los entornos Oracle E-Business Suite en Oracle Cloud Infrastructure siguiendo las mejores prácticas descritas en este documento. Esto puede eliminar gran parte de la complejidad del despliegue y la gestión manuales. Revise el documento 2517025.1, Introducción a Oracle E-Business Suite y Oracle Cloud Infrastructure para obtener más información.

Consideraciones para el despliegue en Oracle Cloud Infrastructure

Oracle recomienda crear subredes separadas para las instancias, como el host bastion, la base de datos, la aplicación y las instancias del equilibrador de carga, para garantizar que se puedan implantar los requisitos de seguridad adecuados en las distintas subredes.

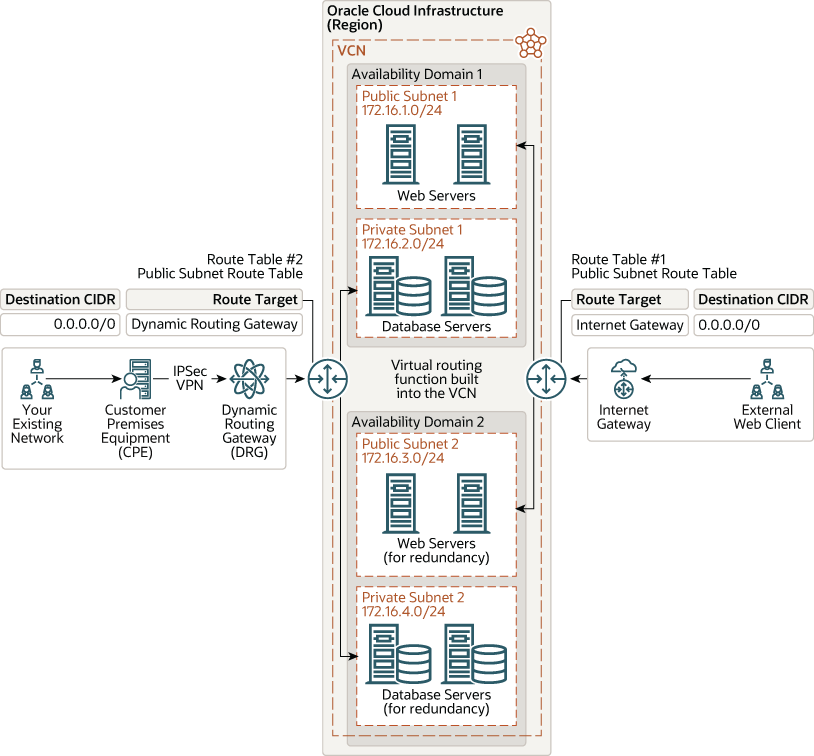

Subredes privadas o públicas

Puede crear instancias en una subred privada o pública en función de si desea permitir el acceso a las instancias desde Internet. A las instancias que cree en una subred pública se les asigna una dirección IP pública y puede acceder a estas instancias desde Internet. No puede asignar una dirección IP pública a instancias creadas en una subred privada. Por lo tanto, no puede acceder a estas instancias a través de Internet.

En la siguiente imagen se muestra una red virtual en la nube (VCN) con subredes públicas y privadas. VCN contiene dos dominios de disponibilidad y cada dominio de disponibilidad contiene una subred pública y privada. Los servidores web se colocan en la subred pública de esta imagen, por lo que cada instancia del servidor web tiene una dirección IP pública conectada a ella. Puede acceder a estas instancias de Oracle Cloud en la subred pública desde Internet activando la comunicación a través del gateway de Internet (IGW). Tendrá que actualizar la tabla de rutas para activar el tráfico hacia y desde IGW. Para permitir el tráfico a los servidores web desde Internet, debe crear equilibradores de carga en la subred pública. Para acceder a sus instancias desde Internet, también debe crear un host bastion en la subred pública y acceder al host bastion desde IGW.

Los servidores de base de datos se colocan en la subred privada de esta imagen. Puede acceder a instancias de Oracle Cloud en la subred privada desde los centros de datos conectándose a través del gateway de enrutamiento dinámico (DRG). DRG conecta sus redes locales a su red en la nube. Para activar la comunicación entre DRG y el equipo local del cliente, utilice IPSec VPN o Oracle Cloud Infrastructure FastConnect. También tendrá que actualizar la tabla de rutas para activar el tráfico desde y hacia DRG.

Descripción de la ilustración public_private_subnets_jde.png

Escenario 1: Desplegar Todas las Instancias en Subredes Privadas

Oracle recomienda desplegar todas las instancias en subredes privadas para entornos de producción en los que no haya puntos finales orientados a Internet. Este tipo de despliegue es útil cuando desea tener un despliegue híbrido con la nube como extensión a los centros de datos existentes.

En este despliegue, todas las instancias, incluidos los servidores de aplicaciones y bases de datos, se despliegan en una subred privada. No se puede asignar una dirección IP pública a instancias creadas en una subred privada, por lo que no puede acceder a estas instancias a través de Internet. Para acceder a los servidores de aplicaciones desde el entorno local en esta configuración, puede:

-

Configure un túnel VPN de IPSec entre el centro de datos y Oracle Cloud Infrastructure DRG antes de aprovisionar los servidores de aplicaciones.

-

Cree un host bastion en esta configuración y, a continuación, acceda a todos los servidores de la subred privada desde el host bastion.

Escenario 2: Desplegar Instancias en Subredes Públicas y Privadas

Puede desplegar algunas instancias en una subred pública y algunas instancias en una subred privada. Este tipo de despliegue es útil cuando el despliegue incluye puntos finales orientados a Internet y no orientados a Internet.

En esta configuración, algunas instancias de aplicación se colocan en una subred pública y otras se colocan en una subred privada. Por ejemplo, puede tener instancias de aplicación que sirvan a usuarios internos y otro juego de instancias de aplicación que sirvan a usuarios externos. En este escenario, coloque las instancias de aplicación que sirven tráfico interno en una subred privada y coloque los servidores de aplicaciones que sirven tráfico externo en una subred pública. También puede configurar un equilibrador de carga público en las instancias de aplicación orientadas a Internet, en lugar de colocar los servidores de aplicaciones que sirven tráfico externo en una subred pública. Si coloca el host bastion en una subred pública, se asigna al host bastion una dirección IP pública y puede acceder a él a través de Internet. Puede acceder a las instancias de la subred privada mediante el servidor bastion.

Escenario 3: Desplegar Todas las Instancias en Subredes Públicas

Oracle recomienda este despliegue para demostraciones rápidas o para despliegues de nivel de producción sin puntos finales internos. Este despliegue es adecuado solo si no tiene su propio centro de datos o no puede acceder a instancias a través de VPN y desea acceder a la infraestructura a través de Internet.

En este despliegue, todas las instancias, incluidas las instancias de la aplicación y la base de datos, se despliegan en subredes públicas.

Cada instancia de la subred pública tiene una dirección IP pública adjunta. Aunque se puede acceder a instancias con direcciones IP públicas a través de Internet, puede restringir el acceso mediante listas de seguridad y reglas de seguridad. Para realizar tareas de administración, Oracle recomienda colocar un host de bastión en esta configuración. En este escenario, no abriría puertos de administración a Internet público, sino que abriría los puertos de administración sólo al host bastion y configuraría listas de seguridad y reglas de seguridad para garantizar que la instancia sólo se puede acceder desde el host bastion.

Antiafinidad

Al crear varias instancias para una alta disponibilidad en un dominio de disponibilidad en Oracle Cloud Infrastructure, se puede lograr la anti-afinidad para instancias mediante dominios de fallo.

Un dominio de fallo es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad contiene tres dominios de errores. Los dominios de errores le permiten distribuir sus instancias de forma que no se encuentren en el mismo hardware físico dentro de un solo dominio de disponibilidad. Por lo tanto, un fallo de hardware o un mantenimiento de hardware de Oracle Compute que afecta a un dominio de fallos no afecta a instancias en otros dominios de fallos. Mediante el uso de dominios de fallos, puede proteger sus instancias contra fallos inesperados de hardware y interrupciones planificadas.

Para obtener una alta disponibilidad de bases de datos, puede crear un sistema de base de datos de máquina virtual (VM) de 2 nodos, que proporciona clusters de aplicaciones de Oracle Real (Oracle RAC). Los dos nodos de Oracle RAC se crean siempre en dominios de fallos separados por defecto. También es posible seleccionar manualmente un dominio de fallo para los nodos RAC durante el aprovisionamiento de la base de datos Oracle RAC. Por lo tanto, los nodos de base de datos no están en el mismo host físico ni en el mismo rack físico. Esto protege las instancias de la base de datos contra los fallos del host físico subyacente y del conmutador de nivel superior.

Arquitectura

Puede diseñar el despliegue de Oracle E-Business Suite en Oracle Cloud Infrastructure en un único dominio de disponibilidad, en varios dominios de disponibilidad o en varias regiones. Además, puede incorporar una zona desmilitarizada para aislar el tráfico externo y proteger los sistemas internos.

-

Dominio de disponibilidad única: puede desplegar Oracle E-Business Suite en un único dominio de disponibilidad y garantizar una alta disponibilidad mediante la configuración de varias instancias de aplicación. Utilice esta arquitectura cuando desee asegurarse de que la aplicación esté disponible incluso cuando una instancia de aplicación se reduzca. Las demás instancias de aplicación disponibles en el dominio de disponibilidad continúan procesando las solicitudes.

- Dominio de disponibilidad única con zona desmilitarizada (DMZ): utilice esta arquitectura cuando desee que su aplicación sea accesible desde redes externas no confiables mientras los sistemas internos están aislados de la red externa.

-

Varios dominios de disponibilidad: utilice esta arquitectura cuando desee asegurarse de que la aplicación esté disponible incluso cuando un dominio de disponibilidad se reduzca. Todavía puede acceder a las instancias de aplicación en otro dominio de disponibilidad.

-

Varias regiones: utilice esta arquitectura cuando desee configurar un sitio de recuperación ante desastres para la aplicación en una región diferente. Esta arquitectura es esencialmente la misma que la arquitectura de dominio de disponibilidad múltiple, pero en lugar de crear recursos en un segundo dominio de disponibilidad en la misma región, puede crear recursos en otra región.

Nota:

También puede configurar un DMZ en los casos de varios dominios de disponibilidad y varias regiones.Arquitectura para Desplegar Oracle E-Business Suite en un Dominio de Disponibilidad Única

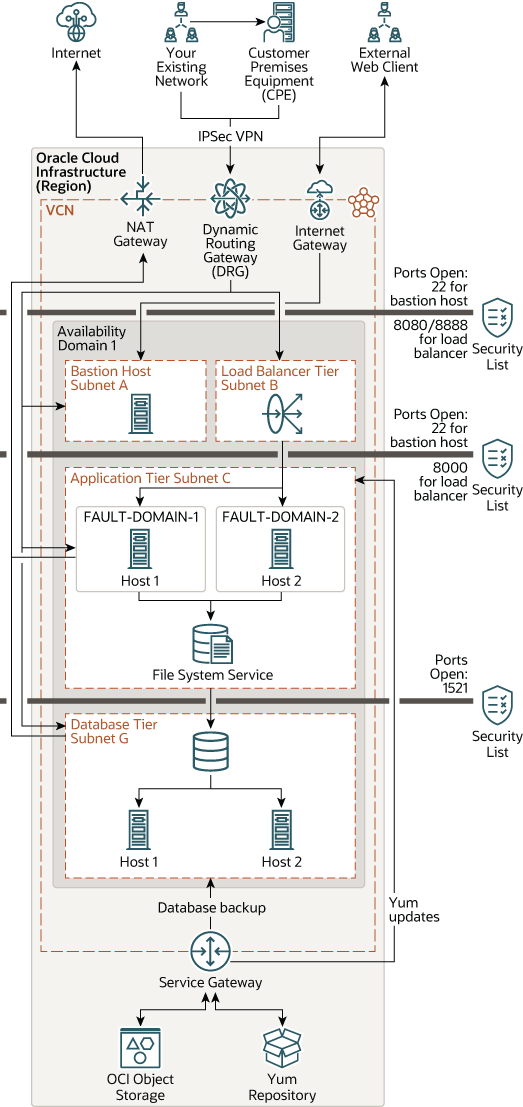

Esta arquitectura muestra el despliegue de una aplicación Oracle E-Business Suite en un único dominio de disponibilidad al tiempo que garantiza una alta disponibilidad.

La arquitectura consta de una red virtual en la nube (VCN) con los hosts bastion, load balancer, application y database ubicados en subredes independientes de VCN en un único dominio de disponibilidad. En el siguiente diagrama de arquitectura, el host bastion se despliega en una subred pública y todas las demás instancias se despliegan en subredes privadas. Puede colocar las diferentes instancias en subredes públicas o privadas en función de los requisitos de su negocio.

En esta arquitectura, se despliegan varias instancias de nivel de aplicación en un único dominio de disponibilidad, pero las instancias de nivel de aplicación individuales se colocan en dominios de fallos separados, lo que permite una alta disponibilidad del nivel de aplicación. Los dominios de fallo permiten distribuir las instancias para que no estén en el mismo hardware físico dentro de un único dominio de disponibilidad. Como resultado, un fallo de hardware o mantenimiento de hardware que afecta a un dominio de fallos no afecta a instancias en otros dominios de fallos.

Las instancias de la subred privada necesitan una conexión saliente a Oracle Services Network para aplicar actualizaciones del sistema operativo (yum). Para ello, utilice un gateway de servicio en VCN. Con un gateway de servicio, los hosts de la subred privada pueden acceder a servicios Oracle admitidos (como el repositorio yum) de forma privada. Las instancias de la subred privada pueden requerir opcionalmente conexión saliente a Internet para descargar parches de aplicación y para integraciones externas. Para ello, utilice un gateway de traducción de direcciones de red (NAT) en VCN. Con un gateway NAT, los hosts de la subred privada pueden iniciar conexiones a Internet y recibir respuestas, pero no recibirán conexiones entrantes iniciadas desde Internet.

Todas las instancias de aplicación del dominio de disponibilidad están activas. Las instancias del equilibrador de carga reciben solicitudes y las envían a los servidores de aplicaciones. Los servidores de aplicaciones procesan estas solicitudes y las reenvían a las instancias de la base de datos. Puede acceder a las instancias de subredes privadas en el puerto 22 mediante el host bastion o el gateway de enrutamiento dinámico (DRG) si ha configurado un túnel VPN IPSec entre el centro de datos y Oracle Cloud Infrastructure DRG.

Oracle recomienda que la base de datos y las aplicaciones desplegadas en Oracle Cloud Infrastructure tengan una estrategia de copia de seguridad y recuperación sólida. Se recomienda almacenar copias de seguridad de bases de datos e instancias de aplicación en Oracle Cloud Infrastructure Object Storage. Las bases de datos y las instancias de nivel de aplicación en subredes privadas se pueden realizar copias de seguridad en Oracle Cloud Infrastructure Object Storage mediante un gateway de servicio. Un gateway de servicio proporciona acceso a Oracle Cloud Infrastructure Object Storage sin atravesar Internet.

Las copias de seguridad automáticas y a petición de la base de datos en Oracle Cloud Infrastructure Object Storage se pueden configurar mediante la consola Oracle Cloud Infrastructure. Esto requiere conectividad a Oracle Cloud Infrastructure Object Storage mediante un punto final Swift. Todas las copias de seguridad de la base de datos en Oracle Cloud Infrastructure Object Storage se cifran con la misma clave maestra utilizada para el cifrado de cartera de cifrado de datos transparente (TDE). El servicio de copia de seguridad automática de la base de datos utiliza una estrategia de copia de seguridad incremental semanal para realizar copias de seguridad de bases de datos con una política de retención personalizada que puede personalizar al configurar copias de seguridad automáticas.

La copia de seguridad de la aplicación se puede configurar mediante la función de copia de seguridad basada en políticas de Oracle Cloud Infrastructure Block Volumes. Oracle Cloud Infrastructure Block Volumes proporciona la capacidad de realizar copias de seguridad de volumen automáticamente en función de un programa y retenerlas en función de la política de copia de seguridad seleccionada. Esto le permite cumplir con sus requisitos normativos y de cumplimiento de datos. Hay tres políticas de respaldo predefinidas: bronce, plata y oro. Cada política de copia de seguridad tiene una frecuencia de copia de seguridad predefinida y un período de retención.

Descripción de la ilustración single_availability_domain_ha_topology.png

Esta arquitectura soporta los siguientes componentes:

-

Host Bastion: El host bastion es un componente opcional que se puede utilizar como servidor de salto para acceder a instancias de la subred privada. Un host bastion es una instancia de Oracle Cloud Infrastructure Compute que utiliza Linux como sistema operativo. Coloque el host bastion en una subred pública y asigne una dirección IP pública para acceder a ella desde Internet.

Para proporcionar un nivel adicional de seguridad, puede configurar listas de seguridad para acceder al host bastion solo desde la dirección IP pública de su red local. Puede acceder a instancias de Oracle Cloud Infrastructure en la subred privada mediante el host bastion. Para ello, active el reenvío

ssh-agent, que permite conectarse al host bastion y, a continuación, acceder al siguiente servidor reenviando las credenciales desde el equipo. También puede acceder a las instancias de la subred privada mediante el túnel SSH dinámico. El túnel SSH es una forma de acceder a una aplicación web u otros servicios de escucha. El túnel dinámico proporciona un proxy SOCKS en el puerto local, pero las conexiones se originan desde el host remoto. -

Nivel de equilibrador de carga: este nivel contiene Oracle Cloud Infrastructure Load Balancing. Recibe solicitudes de usuarios de aplicaciones y, a continuación, carga equilibra el tráfico con los servidores de aplicaciones de Oracle E-Business Suite. Utilice Oracle Cloud Infrastructure Load Balancing para distribuir tráfico a las instancias de la aplicación en VCN. Este servicio proporciona una instancia primaria y en espera del equilibrador de carga para asegurarse de que, si el equilibrador de carga principal baja, el equilibrador de carga en espera reenvía las solicitudes. El equilibrador de carga garantiza que las solicitudes se dirijan a las instancias de aplicación sanas. Si hay un problema con una instancia de aplicación, el equilibrador de carga elimina esa instancia de la configuración y comienza a enrutar solicitudes a las instancias de aplicación sanas restantes.

-

Nivel de aplicación: este nivel contiene más de una instancia de una aplicación Oracle E-Business Suite para proporcionar alta disponibilidad. Configure varias instancias de una aplicación en un dominio de fallos independiente para asegurarse de que puede continuar accediendo a la aplicación incluso si una instancia de aplicación se cae.

Oracle recomienda desplegar la configuración de varios niveles de Oracle E-Business Suite con binarios de aplicaciones compartidas. Utilice Oracle Cloud Infrastructure File Storage para crear un sistema de archivos compartido para compartir binarios de aplicaciones Oracle E-Business Suite.

-

Nivel de base de datos: este nivel contiene instancias de Oracle Cloud Infrastructure Database. Para requisitos de alta disponibilidad, Oracle recomienda utilizar un sistema de base de datos de máquina virtual (VM) de 2 nodos o un sistema de base de datos Exadata.

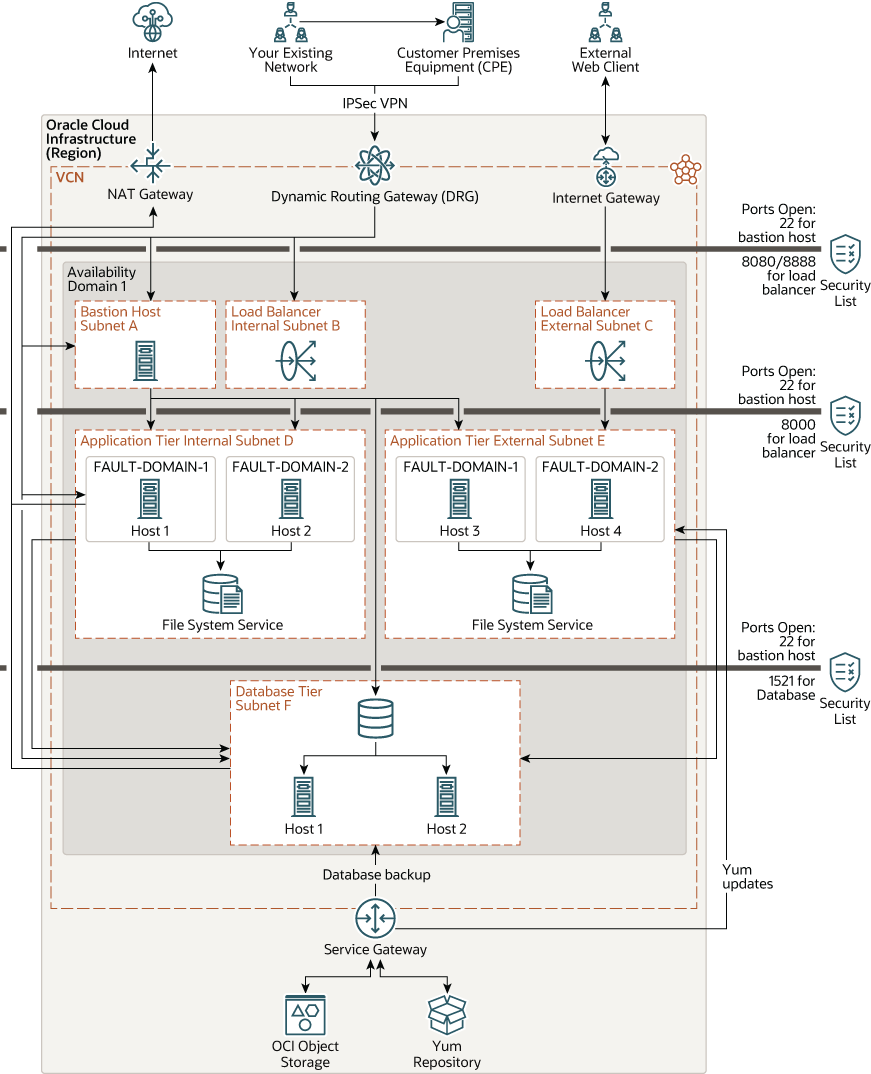

Arquitectura para desplegar Oracle E-Business Suite con una zona desmilitarizada (DMZ)

Esta arquitectura muestra el despliegue de una aplicación Oracle E-Business Suite en un único dominio de disponibilidad que contiene un DMZ.

La arquitectura consta de una red virtual en la nube (VCN) con el host bastion, un equilibrador de carga interno, un nivel de aplicación interno, un equilibrador de carga externo, un nivel de aplicación externo y hosts de base de datos ubicados en subredes independientes de VCN en un único dominio de disponibilidad. En el siguiente diagrama de arquitectura, el equilibrador de carga externo se despliega en una subred pública y todas las demás instancias se despliegan en subredes privadas.

Descripción de la ilustración ebs-singlead-dmz.png

En esta arquitectura, se despliegan varias instancias de nivel de aplicación en un único dominio de disponibilidad, pero las instancias de nivel de aplicación individuales se colocan en dominios de fallos separados, lo que permite una alta disponibilidad del nivel de aplicación. Los dominios de fallo permiten distribuir las instancias para que no estén en el mismo hardware físico dentro de un único dominio de disponibilidad. Como resultado, un fallo de hardware o mantenimiento de hardware que afecta a un dominio de fallos no afecta a instancias en otros dominios de fallos.

Las instancias de la subred privada necesitan una conexión saliente a Oracle Services Network para aplicar actualizaciones del sistema operativo (yum). Para ello, utilice un gateway de servicio en VCN. Con un gateway de servicio, los hosts de la subred privada pueden acceder a servicios Oracle admitidos (como el repositorio yum) de forma privada. Las instancias de la subred privada pueden requerir opcionalmente conexión saliente a Internet para descargar parches de aplicación y para integraciones externas. Para ello, utilice un gateway de traducción de direcciones de red (NAT) en VCN. Con un gateway NAT, los hosts de la subred privada pueden iniciar conexiones a Internet y recibir respuestas, pero no recibirán conexiones entrantes iniciadas desde Internet.

Todas las instancias de aplicación del dominio de disponibilidad están activas. Las instancias del equilibrador de carga reciben solicitudes y las envían a los servidores de aplicaciones. Los servidores de aplicaciones procesan estas solicitudes y las reenvían a las instancias de la base de datos. Puede acceder a las instancias de subredes privadas en el puerto 22 mediante el host bastion o el gateway de enrutamiento dinámico (DRG) si ha configurado un túnel VPN IPSec entre el centro de datos y Oracle Cloud Infrastructure DRG.

DMZ, que se implementa mediante una subred pública de equilibrador de carga, recibe solicitudes de socios comerciales y proveedores, mientras que el equilibrador de carga interno, implementado mediante una subred privada de equilibrador de carga, recibe solicitudes de usuarios internos. Los niveles de aplicación dedicados procesan las solicitudes procedentes de estos dos tipos diferentes de usuarios.

Oracle recomienda que la base de datos y las aplicaciones desplegadas en Oracle Cloud Infrastructure tengan una estrategia de copia de seguridad y recuperación sólida. Se recomienda almacenar copias de seguridad de bases de datos e instancias de nivel de aplicación en Oracle Cloud Infrastructure Object Storage. Las bases de datos y las instancias de nivel de aplicación en subredes privadas se pueden realizar copias de seguridad en Oracle Cloud Infrastructure Object Storage mediante un gateway de servicio. Un gateway de servicio proporciona acceso a Oracle Cloud Infrastructure Object Storage sin atravesar Internet.

Las copias de seguridad automáticas y a petición de la base de datos en Oracle Cloud Infrastructure Object Storage se pueden configurar mediante la consola Oracle Cloud Infrastructure. Esto requiere conectividad a Oracle Cloud Infrastructure Object Storage mediante un punto final Swift. Todas las copias de seguridad de la base de datos en Oracle Cloud Infrastructure Object Storage se cifran con la misma clave maestra utilizada para el cifrado de cartera de cifrado de datos transparente (TDE). El servicio de copia de seguridad automática de la base de datos utiliza una estrategia de copia de seguridad incremental semanal para realizar copias de seguridad de bases de datos con una política de retención personalizada que puede personalizar al configurar copias de seguridad automáticas.

La copia de seguridad de la aplicación se puede configurar mediante la función de copia de seguridad basada en políticas de Oracle Cloud Infrastructure Block Volumes. Oracle Cloud Infrastructure Block Volumes proporciona la capacidad de realizar copias de seguridad de volumen automáticamente en función de un programa y retenerlas en función de la política de copia de seguridad seleccionada. Esto le permite cumplir con sus requisitos normativos y de cumplimiento de datos. Hay tres políticas de respaldo predefinidas: bronce, plata y oro. Cada política de copia de seguridad tiene una frecuencia de copia de seguridad predefinida y un período de retención.

Esta arquitectura admite los siguientes componentes:

-

Host Bastion: El host bastion es un componente opcional que se puede utilizar como servidor de salto para acceder a instancias de la subred privada. Un host bastion es una instancia de Oracle Cloud Infrastructure Compute que utiliza Linux como sistema operativo.

Para proporcionar un nivel adicional de seguridad, puede configurar listas de seguridad para acceder al host bastion solo desde la dirección IP pública de su red local. Puede acceder a instancias de Oracle Cloud Infrastructure en la subred privada mediante el host bastion. Para ello, active el reenvío

ssh-agent, que permite conectarse al host bastion y, a continuación, acceder al siguiente servidor reenviando las credenciales desde el equipo. También puede acceder a las instancias de la subred privada mediante túneles SSH dinámicos. El túnel SSH es una forma de acceder a una aplicación web u otros servicios de escucha. El túnel dinámico proporciona un proxy SOCKS en el puerto local, pero las conexiones se originan desde el host remoto. - Nivel de equilibrador de carga interno Este nivel contiene Oracle Cloud Infrastructure Load Balancing. Recibe solicitudes de usuarios de aplicaciones internas y, a continuación, carga equilibra el tráfico con los servidores de aplicaciones internas de Oracle E-Business Suite. Utilice Oracle Cloud Infrastructure Load Balancing para distribuir tráfico a las instancias de la aplicación en VCN. Este servicio proporciona una instancia primaria y en espera del equilibrador de carga para asegurarse de que, si el equilibrador de carga principal baja, el equilibrador de carga en espera reenvía las solicitudes. El equilibrador de carga garantiza que las solicitudes se dirijan a las instancias de aplicación sanas. Si hay un problema con una instancia de aplicación, el equilibrador de carga elimina esa instancia de la configuración y comienza a enrutar solicitudes a las instancias de aplicación sanas restantes.

- Nivel de equilibrador de carga externo: este nivel tiene el mismo propósito que el nivel de equilibrador de carga interno, pero para usuarios de aplicaciones externas como los asociados a proveedores.

-

Nivel de aplicación: este nivel contiene más de una instancia de una aplicación Oracle E-Business Suite para proporcionar alta disponibilidad. Configure varias instancias de una aplicación en un dominio de fallos independiente para asegurarse de que puede continuar accediendo a la aplicación incluso si una instancia de aplicación se cae.

En esta arquitectura, el aprovechamiento de niveles de aplicación separados para sus usuarios internos y externos le permite aislar el tráfico y proteger la seguridad de su sistema.

Oracle recomienda desplegar la configuración de varios niveles de Oracle E-Business Suite con binarios de aplicaciones compartidas. Utilice Oracle Cloud Infrastructure File Storage para crear un sistema de archivos compartido para compartir binarios de aplicaciones Oracle E-Business Suite.

-

Nivel de base de datos: este nivel contiene instancias de Oracle Cloud Infrastructure Database. Para requisitos de alta disponibilidad, Oracle recomienda utilizar un sistema de base de datos de máquina virtual (VM) de 2 nodos o un sistema de base de datos Exadata.

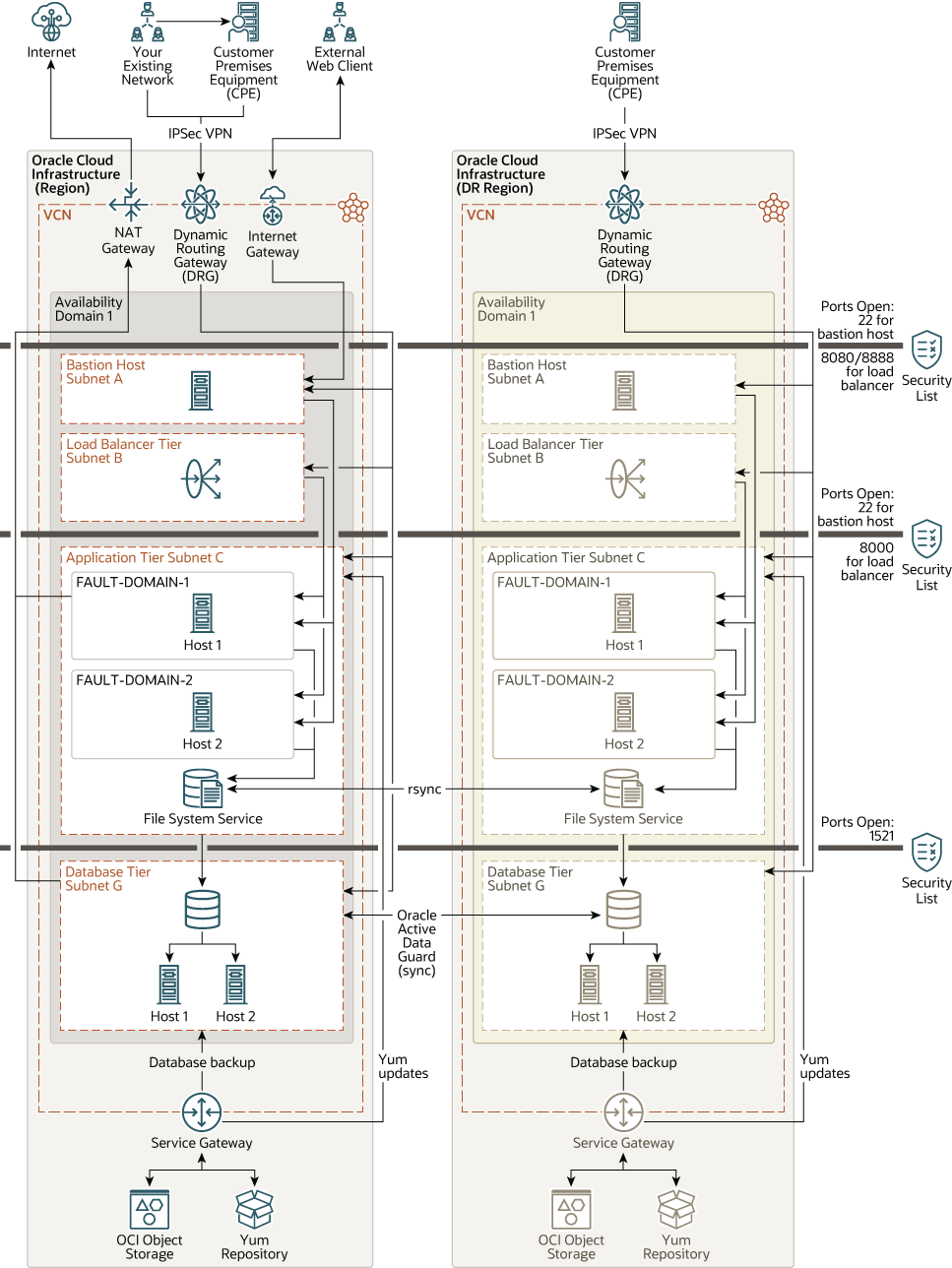

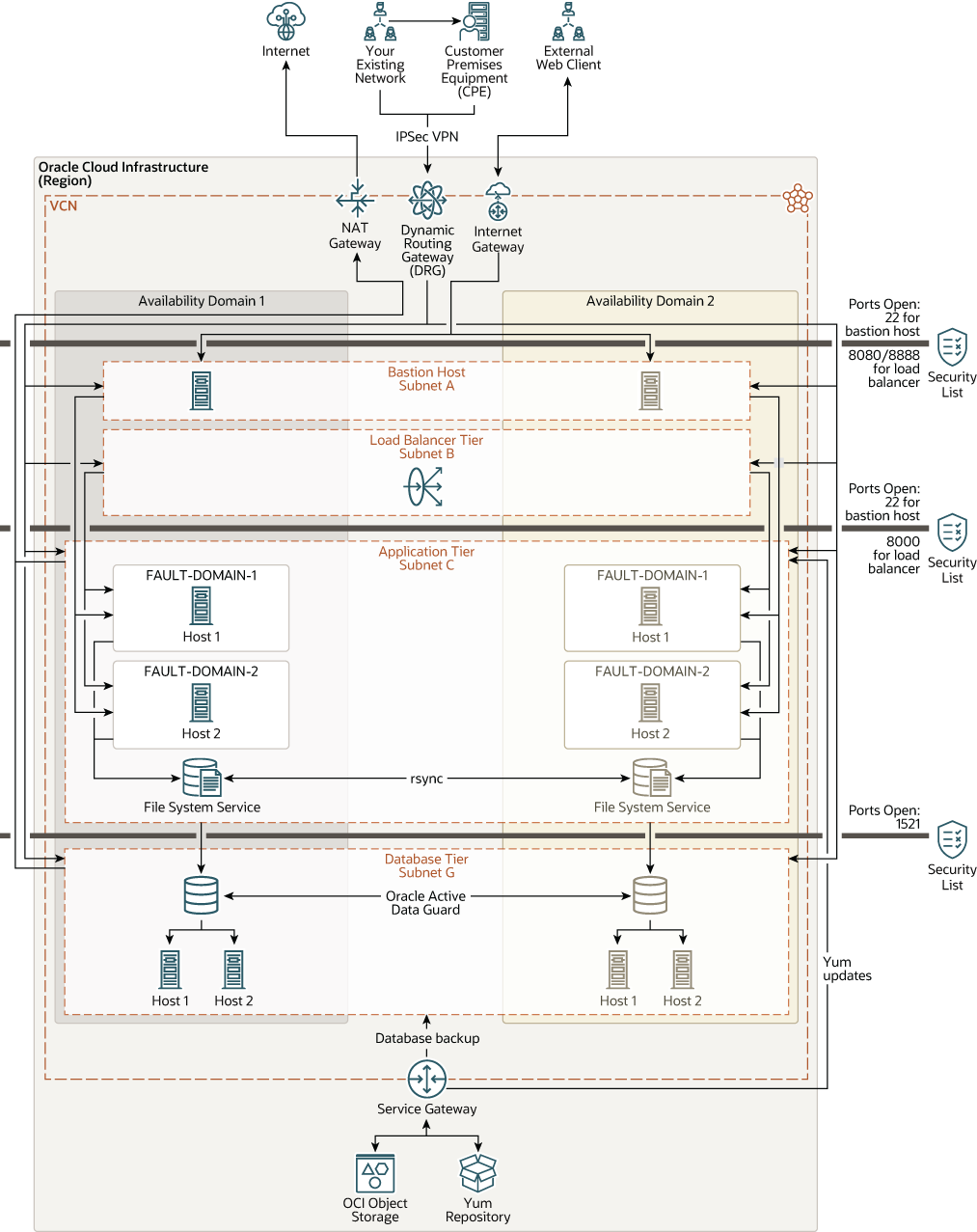

Arquitectura para Despliegue de Oracle E-Business Suite en Varios Dominios de Disponibilidad

Esta arquitectura muestra el despliegue de una aplicación Oracle E-Business Suite en varios dominios de disponibilidad. Muestra una red virtual en la nube (VCN) con las instancias bastión, equilibrador de carga, aplicación y base de datos ubicadas en subredes separadas en dos dominios de disponibilidad.

Se implementan varios servidores de aplicaciones en cada dominio de disponibilidad para garantizar una alta disponibilidad dentro de un dominio de disponibilidad. Todos los servidores de aplicaciones de un dominio de disponibilidad se despliegan en diferentes dominios de fallos. Mediante el uso de diferentes dominios de fallos, las instancias de aplicación están protegidas contra fallos inesperados de hardware y interrupciones planificadas debido al mantenimiento del hardware. Además, para garantizar la disponibilidad en caso de que el dominio de disponibilidad principal no esté disponible, se crean instancias redundantes en otro dominio de disponibilidad. En el diagrama de arquitectura, las instancias del dominio de disponibilidad 1 están activas y las instancias del dominio de disponibilidad 2 están en espera. Oracle recomienda configurar instancias de aplicación y base de datos en topología simétrica en todos los dominios de disponibilidad para asegurarse de que las instancias activas sirvan toda la carga cuando el dominio de disponibilidad principal no esté disponible. En la topología simétrica, despliega el mismo número de instancias de aplicación y base de datos en los sitios activos y en espera. Cuando las instancias del dominio de disponibilidad 1 están activas, el equilibrador de carga se configura para dirigir el tráfico sólo a estas instancias activas. El equilibrador de carga no está configurado para dirigir el tráfico a las instancias del servidor de aplicaciones en el dominio de disponibilidad 2. Esto significa que las instancias de aplicación del dominio de disponibilidad 2 no se agregan al juego de backend del equilibrador de carga. Si el dominio de disponibilidad 1 no está disponible, tendrá que cambiar manualmente la aplicación y la base de datos al otro dominio de disponibilidad. En este escenario, se activan las instancias de servidor de aplicaciones y bases de datos en el dominio de disponibilidad 2. En este momento, debe actualizar el juego de backend del equilibrador de carga con instancias de aplicación en el dominio de disponibilidad 2 y también eliminar las instancias de aplicación del dominio de disponibilidad 1. A continuación, el equilibrador de carga aceptará solicitudes y las reenviará a servidores de aplicaciones en el dominio de disponibilidad 2.

Para realizar un failover sin interrupciones en todos los dominios de disponibilidad, utilice nombres de host lógicos para la base de datos Oracle E-Business Suite y las instancias de aplicación. Utilice los mismos nombres de host lógicos en las ubicaciones primaria y en espera para reducir el esfuerzo de reconfiguración de instancias durante el switchover o failover.

Se recomienda que la base de datos y la aplicación desplegadas en Oracle Cloud Infrastructure tengan una copia de seguridad sólida de la estrategia de recuperación. Se recomienda almacenar copia de seguridad de bases de datos e instancias de aplicación en Oracle Cloud Infrastructure Object Storage. Las bases de datos y las instancias de aplicación de subredes privadas se pueden realizar copias de seguridad en Oracle Cloud Infrastructure Object Storage mediante un gateway de servicio. Un gateway de servicio proporciona acceso a Oracle Cloud Infrastructure Object Storage sin atravesar Internet.

Las copias de seguridad automáticas y a petición de la base de datos en Oracle Cloud Infrastructure Object Storage se pueden configurar mediante la consola Oracle Cloud Infrastructure. Esto requiere conectividad a Oracle Cloud Infrastructure Object Storage mediante un punto final Swift. Todas las copias de seguridad de la base de datos en Oracle Cloud Infrastructure Object Storage se cifran con la misma clave maestra utilizada para el cifrado de cartera de cifrado de datos transparente (TDE).

El servicio de copia de seguridad automática de la base de datos utiliza una estrategia de copia de seguridad incremental semanal para realizar copias de seguridad de bases de datos con una política de retención de 30 días. También es posible realizar una copia de seguridad completa a petición de bases de datos para requisitos ad hoc.

En el siguiente diagrama de arquitectura, el host bastion se despliega en una subred pública y todas las demás instancias se despliegan en subredes privadas. Puede colocar las diferentes instancias en subredes públicas o privadas en función de los requisitos de su negocio. Puede acceder a las instancias de subredes privadas en el puerto 22 mediante el host bastion o DRG si ha configurado un túnel VPN IPSec entre el centro de datos y Oracle Cloud Infrastructure DRG.

Descripción de la ilustración multiple_availability_domain_ha_topology.png

Esta arquitectura admite los siguientes componentes:

-

Host Bastion: El host bastion es un componente opcional que puede utilizar como servidor de salto para acceder a las instancias de la aplicación y la base de datos. Para una alta disponibilidad, despliegue un host bastion en ambos dominios de disponibilidad.

-

Nivel Equilibrador de Carga: Oracle Cloud Infrastructure Load Balancing distribuye tráfico entre los servidores de aplicaciones en un dominio de disponibilidad. El equilibrador de carga se puede aprovisionar como equilibrador de carga público o privado.

-

Nivel de aplicación: se configuran varios servidores de aplicaciones en cada dominio de disponibilidad para garantizar una alta disponibilidad. Los servidores de aplicaciones del dominio de disponibilidad 1 están en estado activo y los servidores de aplicaciones del dominio de disponibilidad 2 están en estado pasivo. Para sincronizar los servidores de aplicaciones en los dominios de disponibilidad, utilice rsync.

Oracle recomienda desplegar la configuración de varios niveles de Oracle E-Business Suite con binarios de aplicaciones compartidas. Utilice Oracle Cloud Infrastructure File Storage para crear un sistema de archivos compartido para compartir binarios de aplicaciones Oracle E-Business Suite.

-

Nivel de base de datos: configure instancias de base de datos de alta disponibilidad en ambos dominios de disponibilidad. El diagrama de arquitectura muestra que los servidores de base de datos del dominio de disponibilidad 1 están activos y que los servidores de base de datos del dominio de disponibilidad 2 están en espera. Para replicar la base de datos en todos los dominios de disponibilidad, utilice Oracle Active Data Guard o Oracle Data Guard. Puede activar Oracle Data Guard para una base de datos desde la consola de Oracle Cloud Infrastructure o mediante API de Oracle Cloud Infrastructure.

Arquitectura para Desplegar Oracle E-Business Suite en Varias Regiones

Puede desplegar la aplicación Oracle E-Business Suite en varias regiones para la recuperación ante desastres. Esta arquitectura es similar al despliegue de la aplicación Oracle E-Business Suite en varios dominios de disponibilidad. En este bastión de arquitectura, las instancias de equilibrador de carga, aplicación y base de datos se colocan en subredes separadas en varias regiones.

Para garantizar la disponibilidad en caso de que la región principal no esté disponible, se crean instancias redundantes en la región en espera. La región principal contiene instancias activas en un dominio de disponibilidad. Las instancias de un dominio de disponibilidad en la segunda región, denominada región de recuperación en casos de desastre, están en espera. Oracle recomienda configurar instancias de aplicación y base de datos en topología simétrica en todas las regiones para asegurarse de que las instancias activas sirvan toda la carga cuando la región primaria no esté disponible. En la topología simétrica, despliega el mismo número de instancias de aplicación y base de datos en las regiones primaria y en espera. En esta arquitectura, se despliegan varios servidores de aplicaciones en cada dominio de disponibilidad para garantizar una alta disponibilidad dentro de un dominio de disponibilidad.

Dado que esta arquitectura se despliega en solo un dominio de disponibilidad en la región 1 y un dominio de disponibilidad en la región 2 para la recuperación ante desastres, no proporciona tolerancia a fallos para el dominio de disponibilidad en la región 1. Si el único dominio de disponibilidad en el que se ha desplegado la aplicación no está disponible, necesitará llamar a la recuperación ante desastres para pasar por alto la aplicación en la región 2.

Si las instancias de la región 1 no están disponibles, debe cambiar manualmente a las instancias de la región 2. Para realizar un failover sin interrupciones en todas las regiones, utilice nombres de host lógicos para la base de datos Oracle E-Business Suite y las instancias de aplicación. Utilice los mismos nombres de host lógicos en los sitios primario y en espera para facilitar la conmutación por error o el cambio de versión sin reconfigurar instancias.

Para replicar la base de datos en varias regiones, utilice Oracle Active Data Guard o Oracle Data Guard en modo asíncrono. Para sincronizar servidores de aplicaciones en varias regiones, utilice rsync.