Proteja sus cargas de trabajo de Siebel desplegando un firewall de VM-Series de Palo Alto en Oracle Cloud

Proteja y segmente sus cargas de trabajo de Oracle Siebel, evite amenazas avanzadas y mejore la visibilidad de las aplicaciones mediante el firewall de VM-Series de Palo Alto Networks en Oracle Cloud Infrastructure.

Palo Alto VM-Series es el factor de forma virtualizada del firewall de última generación de Palo Alto Networks, que le permite cumplir los siguientes objetivos:

- Reduzca la superficie de ataque e inserte la prevención de amenazas.

- Automatización de la seguridad de la red, que garantiza una escalabilidad segura y a demanda.

- Gestionar la seguridad de red de forma coherente en distintos despliegues.

Arquitectura

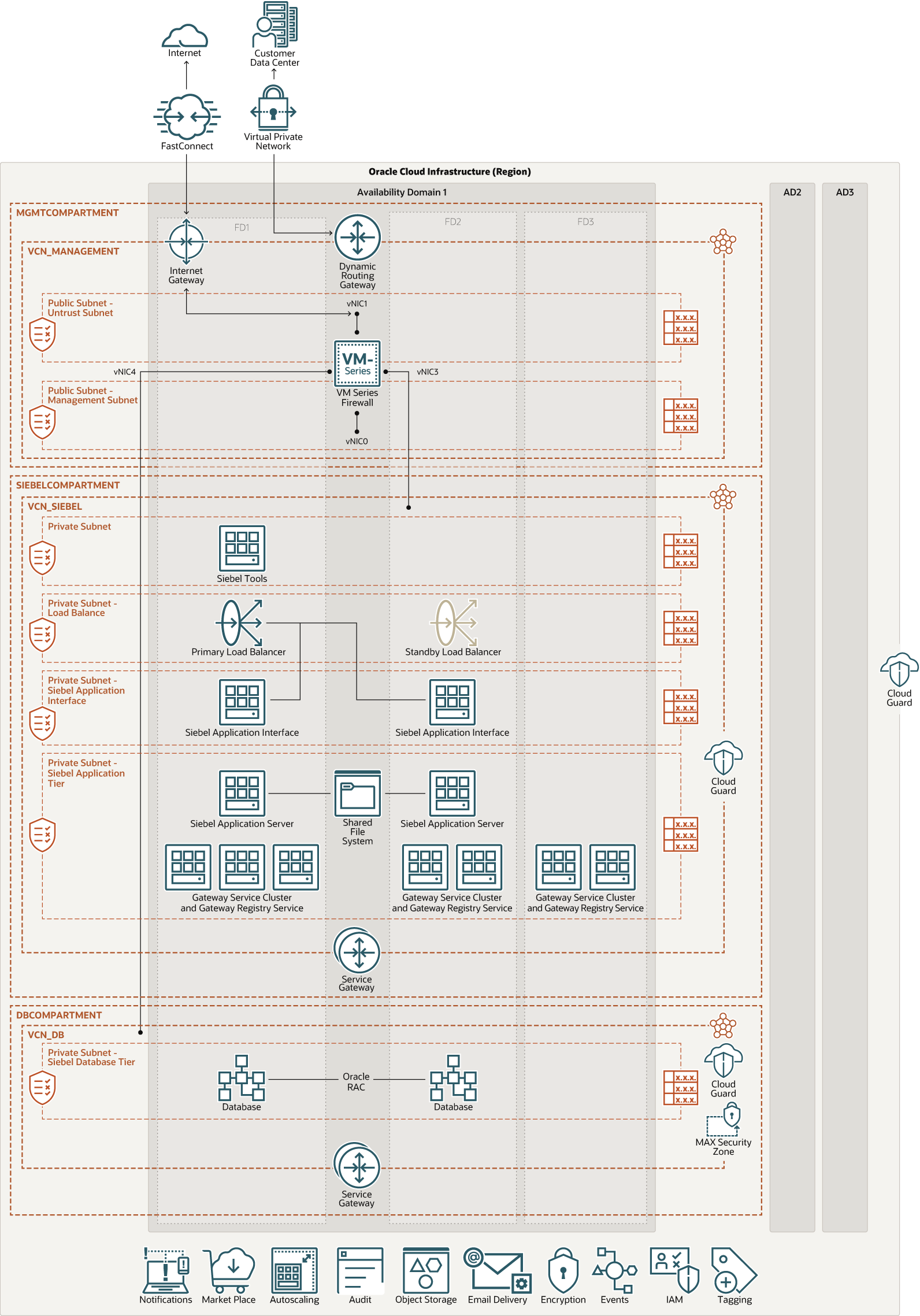

Esta arquitectura muestra un despliegue de Oracle Siebel que utiliza el firewall de serie de VM de Palo Alto Networks en Oracle Cloud Infrastructure (OCI).

La VM de Palo Alto Networks (PAN) se puede desplegar directamente desde Marketplace en la consola de OCI. Es importante que trabaje directamente con Palo Alto Networks para validar su diseño utilizando esta arquitectura de referencia como guía.

Las redes Palo Alto y el despliegue de varias VCN de OCI, como se muestra en el diagrama de arquitectura, permiten controlar el tráfico norte-sur y este-oeste:

- Tráfico Norte-Sur: Palo Alto Networks VM protege el tráfico que entra en su red en la nube desde un origen no confiable o su red en la nube para llegar a un origen no confiable.

- Tráfico este-oeste: Palo Alto Networks VM protege el tráfico que se traslada dentro de su entorno de nube entre redes virtuales en la nube (VCN).

Mientras que Palo Alto Networks recomienda segmentar la red utilizando una topología de hub y de radio, donde el tráfico se enruta a través de un concentrador central y está conectado a varias redes distintas (cortes), en la arquitectura siguiente, se considera que todo el tráfico Norte-Sur y Este-Oeste pasa por el cortafuegos PAN VM Series para obtener más seguridad. Esto depende de los estándares y requisitos de seguridad de la compañía.

Todo el tráfico interno y externo de Oracle Siebel debe pasar por la VM de Palo Alto Networks. No hay ninguna configuración de intercambio de tráfico local entre VCN, lo que significa que cualquier flujo de tráfico entre la subred de la aplicación de Siebel y la subred de la base de datos de Siebel debe pasar a través de la VM de Palo Alto Networks para lograr una seguridad más avanzada y mejorada.

El siguiente diagrama ilustra esta arquitectura de referencia.

Descripción de la ilustración deployment-siebel-palo-alto-vm-firewall.png

deployment-siebel-palo-alto-vm-firewall-oracle.zip

La arquitectura tiene los siguientes componentes:

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones y las grandes distancias pueden separarlas (entre países e incluso continentes).

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar los recursos en Oracle Cloud, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, defina políticas que especifiquen quién puede acceder a los recursos y qué acciones puede realizar.

- Dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes e independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como alimentación o refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, un fallo en un dominio de disponibilidad es poco probable que afecte a los otros dominios de disponibilidad de la región.

- Dominios de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con alimentación y hardware independientes. Cuando distribuye recursos en varios dominios de errores, las aplicaciones pueden tolerar fallos del servidor físico, mantenimiento del sistema y fallos de alimentación dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes del centro de datos tradicionales, las VCN le proporcionan un control total de su entorno de red. Una VCN puede tener varios bloques CIDR no solapados que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred consta de un rango de direcciones contiguas que no se solapan con las otras subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

Para desplegar el firewall de VM-Series en OCI, la VCN debe tener al menos tres tarjetas de interfaces de red virtuales (VNIC) para la interfaz de gestión y dos interfaces de datos.

- Firewall de serie de VM de PAN

El cortafuegos de Palo Alto Networks VM-Series es la forma virtualizada del firewall de última generación de Palo Alto Networks. Está situado para su uso en un entorno virtualizado o en la nube, donde puede proteger y proteger el tráfico este-oeste y norte-sur.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automática de tráfico desde un punto de entrada a varios servidores a los que se puede acceder desde la VCN. El servicio ofrece un equilibrador de carga con una dirección IP pública o privada, y ancho de banda aprovisionado. Un equilibrador de carga mejora el uso de los recursos, facilita la escalabilidad y ayuda a garantizar una alta disponibilidad. Puede configurar varias políticas de equilibrio de carga y comprobaciones de estado específicas de la aplicación para garantizar que el equilibrador de carga solo dirige el tráfico a instancias en perfectas condiciones. El equilibrador de carga puede reducir su ventana de mantenimiento vaciando el tráfico de un servidor de aplicaciones que no está en buen estado antes de eliminarlo del servicio para su mantenimiento. El servicio de equilibrio de carga permite crear un equilibrador de carga público o privado dentro de su VCN. Un equilibrador de carga público tiene una dirección IP pública accesible desde Internet. Un equilibrador de carga privado tiene una dirección IP de la subred de host, que solo es visible dentro de su VCN. Las subredes dedicadas se crearán para equilibradores de carga privados o públicos para requisitos futuros. El equilibrador de carga público de OCI con Oracle Cloud Infrastructure Web Application Firewall (WAF) se considerará para cualquier aplicación web orientada a Internet o API basada en HTTP.

- Capa de Aplicaciones

El nivel de aplicación incluye instancias informáticas para la aplicación Oracle Siebel 2021. En este diseño, las aplicaciones se despliegan en máquinas virtuales, todas las instancias informáticas del nivel de aplicación se asocian a una subred privada. Por lo tanto, las aplicaciones están aisladas en el nivel de red de todos los demás recursos de la topología y están protegidas contra el acceso no autorizado a la red. El gateway de NAT permite que las instancias informáticas privadas del nivel de aplicación accedan a hosts fuera de la nube (por ejemplo, para descargar parches de aplicación o integraciones externas). Mediante el gateway de NAT, las instancias informáticas de la subred privada pueden iniciar conexiones a Internet y recibir respuestas, pero no recibirán ninguna conexión entrante iniciada desde hosts de Internet. El gateway de servicio permite que las instancias informáticas privadas del nivel de aplicación accedan a un servidor Yum dentro de la región para obtener actualizaciones del sistema operativo y paquetes adicionales. El gateway de servicio también permite realizar copias de seguridad de las aplicaciones en Oracle Cloud Infrastructure Object Storage dentro de la región, sin tener que recorrer la red pública de Internet. Los componentes del nivel de aplicación tienen acceso a Oracle Cloud Infrastructure File Storage compartido para almacenar binarios compartidos y datos generados por aplicaciones de Oracle Siebel.

- Capa de Base de Datos

El nivel de base de datos contiene instancias de Oracle Cloud Infrastructure Database. La máquina VM Database/IaaS o Oracle Database Exadata Cloud Service depende de los requisitos de la base de datos. El gateway de servicio permite realizar copias de seguridad de las bases de datos en Oracle Cloud Infrastructure Object Storage dentro de la región, sin tener que recorrer la red pública de Internet.

- Lista de Seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Gateway de traducción de direcciones de red (NAT)

Un gateway de NAT permite que los recursos privados de una VCN accedan a los hosts de Internet, sin exponer dichos recursos a las conexiones de Internet entrantes.

- Gateway de servicio

El gateway de servicio proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no internet.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de puntos débiles de seguridad y para supervisar operadores y usuarios en busca de actividades de riesgo. Cuando se detecta cualquier configuración incorrecta o actividad insegura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de respuesta que puede definir.

- Zona de seguridad

Las zonas de seguridad garantizan las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes para todo el compartimento. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "recipe" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

La zona de máxima seguridad de Oracle es la receta más estricta de Oracle con una aplicación estricta de la política.

- Servicio de cluster de servicio de gateway y servicio de registro de gateway

Oracle Siebel Gateway proporciona el registro de direcciones dinámicas para servidores y componentes de servidor de Siebel, así como para la interfaz de aplicación de Siebel y otros módulos. La interfaz de aplicación de Siebel y Siebel Gateway funcionan conjuntamente para proporcionar el equilibrio de carga de Siebel Server. Siebel Gateway también incluye almacenamiento persistente en el registro para obtener información de configuración para Siebel Server, Siebel Application Interface y otros componentes instalables.

Oracle Siebel CRM admite una función de agrupación en clusters nativa opcional para Siebel Gateway para ofrecer ventajas de alta disponibilidad a los clientes de Siebel CRM. Esta función funciona en el nivel de software y es el enfoque preferido y recomendado para agrupar el gateway de Siebel. La función de agrupación en clusters admite el servicio de Siebel Gateway (contenedor de aplicaciones) y el registro de Siebel Gateway.

Recomendaciones

- VCN

-

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque según el número de recursos que planea asociar a subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de direcciones IP privadas estándar.

-

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) a la que desee configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques de CIDR.

-

Al diseñar las subredes, tenga en cuenta los requisitos de flujo de tráfico y seguridad. Conecte todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

-

Utilizar subredes regionales.

-

Se recomienda que las subredes privadas tengan tablas de rutas individuales para controlar el flujo de tráfico dentro y fuera de la VCN.

-

- Seguridad

Utilice Oracle Cloud Guard para controlar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure de forma proactiva. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos con el fin de detectar puntos débiles en la seguridad y para supervisar los operadores y usuarios en busca de actividades de riesgo. Cuando se detecta una configuración incorrecta o una actividad insegura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de los respondedores que puede definir.

Para los recursos que requieren máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta definida por Oracle de políticas de seguridad basadas en las mejores prácticas. Por ejemplo, los recursos de una zona de seguridad no deben ser accesibles desde el Internet público y deben cifrarse mediante claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con respecto a las políticas de la receta de zona de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Cloud Guard

Clone y personalice las recetas por defecto proporcionadas por Oracle para crear recetas de detector y respondedor personalizadas. Estas recetas permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar bloques de Object Storage que tengan visibilidad definida como pública.

Aplique Cloud Guard en el nivel de arrendamiento para abarcar el ámbito más amplio y reducir la carga administrativa de mantener varias configuraciones.

También puede utilizar la función de lista gestionada para aplicar determinadas configuraciones a los detectores.

- Zonas de seguridad

Para los recursos que requieren máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta definida por Oracle de políticas de seguridad basadas en las mejores prácticas. Por ejemplo, los recursos de una zona de seguridad no deben ser accesibles desde el Internet público y deben cifrarse mediante claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con respecto a las políticas de la receta de zona de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Grupos de seguridad de red (NSG)

Puede utilizar NSG para definir un juego de reglas de entrada y salida que se apliquen a VNIC específicas. Recomendamos utilizar NSG en lugar de listas de seguridad, porque los NSG permiten separar la arquitectura de subred de la VCN de los requisitos de seguridad de la aplicación.

- Ancho de banda del equilibrador de carga

Al crear el equilibrador de carga, puede seleccionar una unidad predefinida que proporcione un ancho de banda fijo o especificar una unidad personalizada (flexible) donde defina un rango de ancho de banda y permita al servicio escalar el ancho de banda automáticamente según los patrones de tráfico. Con cualquiera de los dos enfoques, puede cambiar la unidad en cualquier momento después de crear el equilibrador de carga.

Consideraciones

Al desplegar el firewall de Oracle Siebel CRM y Palo Alto Networks VM-Series en Oracle Cloud Infrastructure (OCI), tenga en cuenta lo siguiente.

- VCN

AVCN proporciona un control total sobre el entorno de red. Esto incluye la asignación de su propio espacio de dirección IP privado, la creación de subredes, la creación de tablas de rutas y la configuración de cortafuegos con estado. Se parece mucho a una red tradicional, con reglas de firewall y tipos específicos de gateways de comunicación que puede elegir utilizar.

Para desplegar el firewall de VM-Series en OCI, la VCN debe tener al menos tres tarjetas de interfaces de red virtuales (VNIC) para la interfaz de gestión y dos interfaces de datos.- Asegúrese de que el bloque CIDR de la VCN no se solape con otras VCN de Oracle Cloud Infrastructure (mismas regiones o regiones diferentes) y con los rangos de red IP privada de las organizaciones.

- Los bloques CIDR de la VCN no se deben superponer con los CIDR de otra red con la que se intercambios.

- Asegúrese de que no todas las direcciones IP se asignen a la vez dentro de una VCN o una subred, en su lugar planee reservar algunas direcciones IP para su uso en el futuro.

- Los hosts que tienen requisitos de enrutamiento similares pueden utilizar las mismas tablas de enrutamiento en varios dominios de disponibilidad. Por ejemplo, hosts públicos, hosts privados e instancias NAT.

- Asegúrese de que las listas de seguridad se utilizan como firewalls para gestionar la conectividad Norte-Sur (tráfico de VCN entrante y saliente) y Este-Oeste (tráfico de VCN interno entre varias subredes) y se aplica en un nivel de subred. Todas las instancias dentro de esa subred heredan todas las reglas de seguridad de ese SL.

- Se deben excluir las direcciones IP reservadas para uso de Oracle (169.254.0.0/16).

- La VCN cubre un único bloque IPv4 CIDR contiguo de su elección. Dentro de la VCN, se pueden desplegar subredes IPv4 individuales para hosts de cluster. El acceso a cada subred se controla mediante listas de seguridad. Los firewalls controlan la seguridad adicional en el nivel de host. Las subredes son subdivisiones definidas en una VCN. Cada subred consta de un rango contiguo de direcciones IP que no se solapan con otras subredes de VCN. Puede designar una subred para que exista en un único dominio de disponibilidad o en toda una región. Las subredes actúan como una unidad de configuración en la VCN: todas las VNIC de una determinada subred utilizan las mismas tablas de rutas, listas de seguridad y opciones de DHCP. Puede designar una subred como pública o privada al crearla. Privado significa que las VNIC de la subred no pueden tener direcciones IP públicas. Público: las VNIC de la subred pueden tener direcciones IP públicas a su discreción. Para controlar el acceso de red, se utilizará una estrategia de subred por niveles para la VCN. Un patrón de diseño común es tener los siguientes niveles de subred:

- Subred pública para hosts de acceso externo y dispositivos de firewall virtual.

- Subred privada para hosts internos como bases de datos, servidores de aplicaciones y equilibradores de carga privados.

- Subred DMZ para equilibradores de carga públicos.

- OCI utiliza una serie de tablas de rutas para enviar tráfico fuera de la VCN y se agrega una tabla de rutas a cada subred. Una subred es una división de la VCN. Si no especifica una tabla de rutas, la subred utiliza la tabla de rutas por defecto de la VCN. Cada regla de tabla de rutas especifica un bloque CIDR de destino y un siguiente salto (destino) para cualquier tráfico que coincida con el CIDR. OCI solo utiliza la tabla de rutas de una subred si la dirección IP de destino está fuera del bloque CIDR especificado de la VCN; las reglas de ruta no son necesarias para activar el tráfico dentro de la VCN. Además, si el tráfico tiene reglas superpuestas, OCI utiliza la regla más específica de la tabla de rutas para enrutar el tráfico.

- Rendimiento

- La selección del tamaño de instancia adecuado, determinado por la unidad de computación, determina el rendimiento máximo disponible, la CPU, la RAM y el número de interfaces

- Considere la posibilidad de agregar interfaces dedicadas para servicios FastConnect o VPN.

- Considere el uso de grandes unidades de computación para un mayor rendimiento y acceso a más interfaces de red.

En función de la cantidad de datos, puede utilizar Oracle Cloud Infrastructure FastConnect o VPN con IPSec para gestionar costos. Para un acceso más rápido, puede almacenar archivos que necesitan acceso frecuente en el nivel estándar de Oracle Cloud Infrastructure Object Storage.

- Seguridad

La implementación de un firewall de VM-Series de Palo Alto Networks en OCI permite la configuración de políticas de seguridad centralizada y la supervisión de todas las instancias de VM-Series físicas y virtuales de Palo Alto Networks.

- Disponibilidad

- Despliegue su arquitectura en distintas regiones geográficas para una mayor redundancia.

- Configure VPN de sitio a sitio con redes organizativas relevantes para una conectividad redundante con redes locales.

- Considere las mejores prácticas de alta disponibilidad de Oracle.

- Costo

Palo Alto Networks VM-Series Firewall está disponible en los modelos de licencia Traiga su propia licencia (BYOL) y Pay As You Go para el paquete 1 y el paquete 2 en Oracle Cloud Marketplace.

- El paquete 1 incluye la licencia de capacidad de VM-Series, la licencia de prevención de amenazas y un derecho de soporte premium.

- El paquete 2 incluye la licencia de capacidad de VM-Series con el conjunto completo de licencias que incluye prevención de amenazas, WildFire, filtrado de URL, seguridad de DNS, GlobalProtect y un derecho de soporte premium.

Desplegar

- Despliegue mediante la pila en Oracle Cloud Marketplace:

- Configure la infraestructura de red necesaria como se muestra en el diagrama de arquitectura. Consulte el ejemplo, Configurar una topología de red en estrella.

- Despliegue aplicaciones, como Oracle Siebel, en su entorno.

- Oracle Cloud Marketplace incluye varios listados para diferentes configuraciones y requisitos de licencia. Por ejemplo, la siguiente característica de listas proporciona su propia licencia (BYOL) o paga. Para cada lista que elija, haga clic en Obtener aplicación y siga las indicaciones de la pantalla:

- Realice el despliegue con el código de Terraform en GitHub:

- Vaya a GitHub.

- Clone o descargue el repositorio en su equipo local.

- Siga las instrucciones del documento

README.