Despliegue de una carga de trabajo compatible con SCCA mediante SCCA LZ nativa en la nube en Oracle Cloud

Esta arquitectura de referencia proporciona orientación a los propietarios de misiones del Departamento de defensa de EE. UU. (DoD) y a los partners de implantación para utilizar la automatización de plataformas nativas en la nube de Oracle en relación con los requisitos de arquitectura de computación en la nube segura.

Utilice una solución de zona de llegada de arquitectura de computación en la nube (SCCA LZ) nativa y segura de Oracle Cloud para desplegar rápidamente SCCA en su arrendamiento con una intervención mínima. Al hacerlo, se despliega una arquitectura muy segura en su arrendamiento en el momento oportuno.

El objetivo de la SCCA del Departamento de Defensa (DoD) es proporcionar una barrera de protección entre DoD Information System Network (DISN) y los servicios en la nube comercial utilizados por DoD, al tiempo que optimiza la relación costo-rendimiento en la ciberseguridad. SCCA proporcionará de forma proactiva y reactiva una capa de protección general contra ataques contra la infraestructura DISN y las aplicaciones de misión que operan en la nube comercial.

Se ocupa específicamente de los ataques procedentes de aplicaciones esenciales que residen en el entorno de Cloud Service (CSE) tanto en la infraestructura DISN como en los inquilinos vecinos en un entorno multi-inquilino. Proporciona un nivel de seguridad independiente y consistente de Content Security Policy (CSP) que permite el uso de ofertas de Cloud Service (CSO) disponibles comercialmente para alojar aplicaciones de misión DoD que operan en todos los niveles de impacto del sistema de información DoD (2, 4, 5 y 6). Los componentes principales de SCCA incluyen Cloud Access Point (CAP), Virtual Data Center Managed Services (VDSS), Virtual Data Center Management Services (VDMS) y Trusted Cloud Credential Manager (TCCM).

Oracle DoD Cloud ha publicado esta arquitectura de referencia para cumplir con los estándares SCCA.

Arquitectura

This landing zone supports DISA SCCAs and provides the framework for securing US DoD Impact Level (IL) 4 and 5 workloads on Oracle Cloud Infrastructure Government Cloud realm key OC2 and OC3 government Regions. Está diseñado para DoD, pero está disponible para cualquier cliente que desee mejorar la seguridad en su zona de llegada.

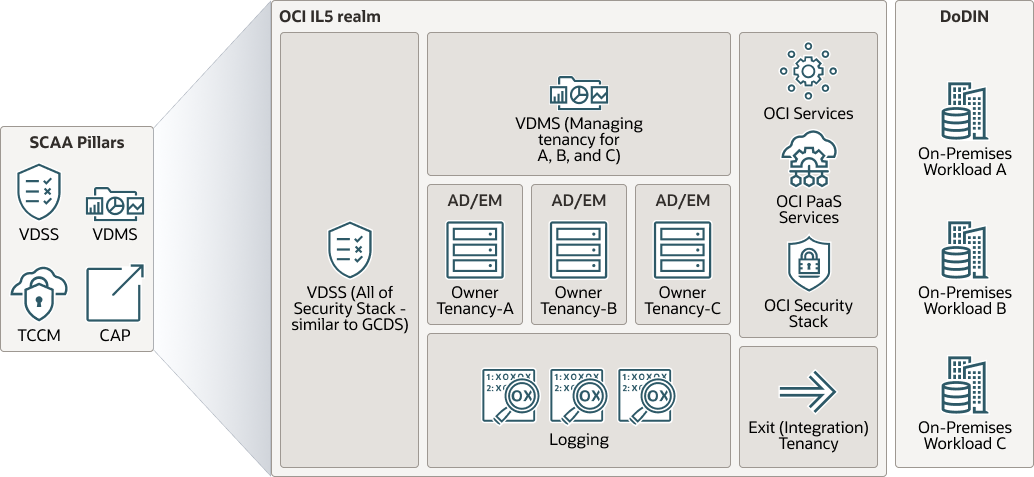

Arquitectura de referencia de Oracle Cloud Native SCCA Landing Zone

En este diagrama de arquitectura de referencia se muestran los bloques de creación abstractos para construir componentes y configuraciones de SCCA para que sea compatible con SCCA. Puede desplegar esta arquitectura en función de los servicios nativos en la nube de Oracle Cloud Infrastructure (OCI) que se encuentran aquí. Esta arquitectura de referencia se basa en DISA FRD y tiene componentes de CAP/BCAP, VDSS, VDMS y TCCM.

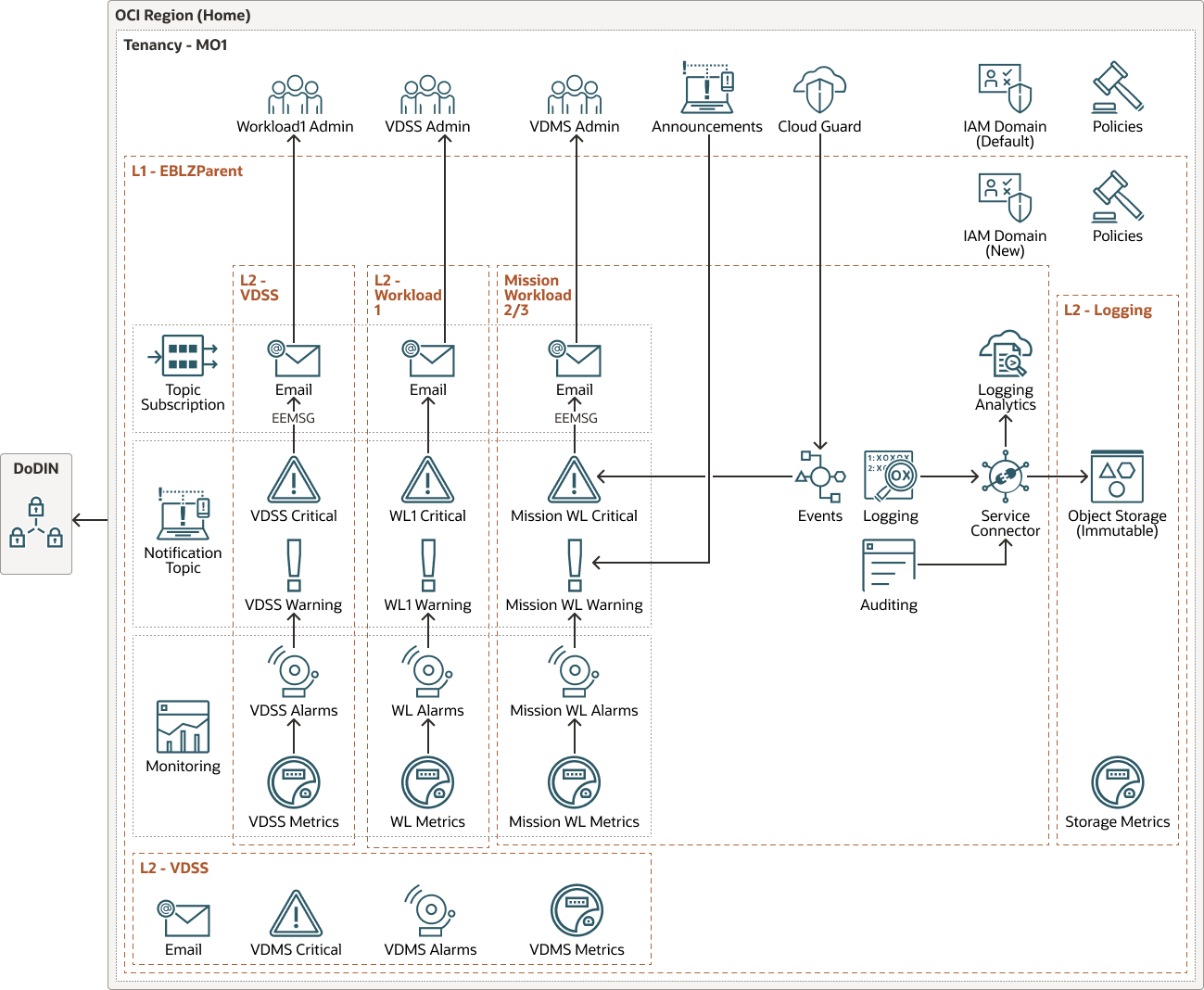

Supervisión de la arquitectura o el despliegue de trabajo de Oracle Cloud para que sea compatible con DoD SCCA

Como parte de esta solución SCCA nativa en la nube, hay una estructura de supervisión en los compartimentos VDSS, VDMS y carga de trabajo que cumple con su requisito inicial de SCCA. Esto se puede ajustar según el modelo operativo del administrador. Los servicios dentro de OCI proporcionan métricas y eventos que se pueden supervisar mediante el panel de control de métricas. Puede crear alertas basadas en consultas de estas métricas y eventos. Puede organizar estas alertas en grupos con los temas que cree. Puede crear diferentes temas por compartimento (VDSS, VDMS y carga de trabajo) y asignarles diferentes reglas de supervisión.

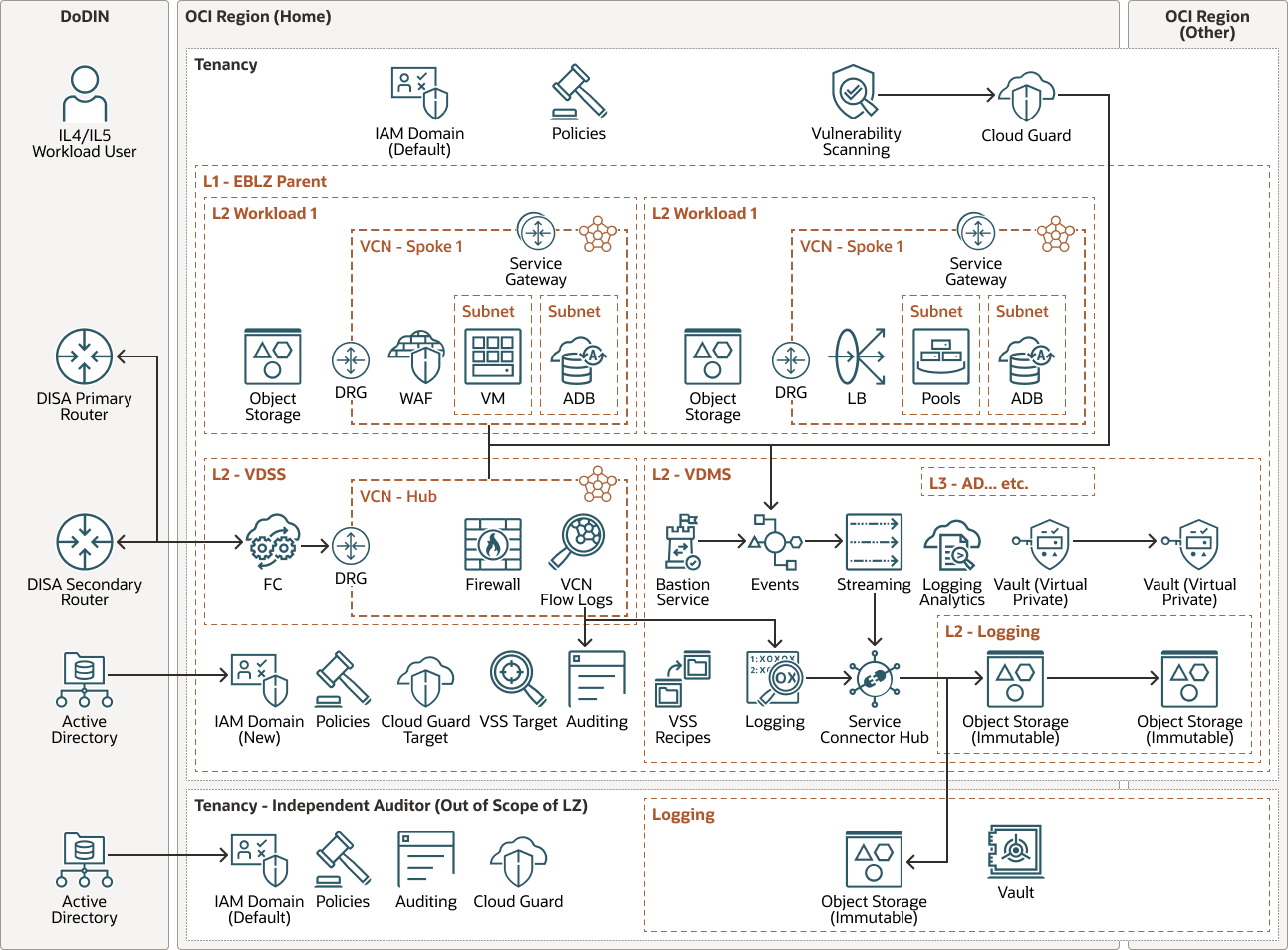

Arquitectura técnica de Oracle Cloud Native SCCA Landing Zone

Abreviaturas

| Abreviatura | Definición |

|---|---|

| ARCYBER | Comando cibernético del ejército estadounidense |

| BCAP | CAP de límite |

| BCND | CND de límite |

| CAC | Tarjeta de acceso común |

| CAP | Punto de acceso a la nube |

| CND | Defensa de la red informática |

| Estuche | Entorno de Cloud Service |

| OSC | Ofertas de Cloud Service |

| CSP | Proveedor de Cloud Service |

| CSSP | Proveedores de servicios de ciberseguridad |

| DISA | Agencia de Sistemas de la Información de Defensa |

| DISN | Red del Sistema de Información de Defensa |

| DoD Director de sistemas de información | Jefe de información del Departamento de defensa |

| DoD | Departamento de defensa |

| DoDIN | Redes de información para el Departamento de defensa |

| FRD | Documento de requisitos funcionales |

| IaaS | infraestructura como servicio |

| IL | Nivel de impacto |

| LZ | Zona de llegada |

| DRM | Defensa cibernética de la misión |

| NSG | Grupos de seguridad de red |

| PaaS | Plataforma como Servicio |

| PIV | Verificación de identificación personal |

| RoT | Raíz de confianza |

| SaaS | Software como servicio |

| CCAA | Arquitectura de computación en la nube segura |

| SCCA LZ | Zona de llegada segura de la arquitectura de computación en la nube |

| SRG | Guía de recursos de seguridad |

| ALTO | Security Technical Implementation Guides |

| TCCM | Gestor de credenciales de nube de confianza |

| USCYBERCOM | Comando cibernético de Estados Unidos |

| VDMS | Servicios gestionados del centro de datos virtual |

| VDSS | Servicios de seguridad de centros de datos virtuales |

| VTAP | Punto de acceso de prueba virtual |

La arquitectura tiene los siguientes componentes:

- dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como la alimentación o la refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, es improbable que un fallo en un dominio de disponibilidad afecte a los otros dominios de la región.

- Autonomous Database

Oracle Autonomous Database es un entorno de base de datos totalmente gestionado y preconfigurado que puede utilizar para cargas de trabajo de procesamiento de transacciones y almacenamiento de datos. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure gestiona la creación de la base de datos, así como la realización de copias de seguridad, la aplicación de parches, la actualización y el ajuste de la base de datos.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de debilidades de seguridad y para supervisar a operadores y usuarios en busca de actividades de riesgo. Cuando se detecta una configuración incorrecta o una actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de responsable de respuesta que puede definir.

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar los recursos en Oracle Cloud, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, debe definir políticas que especifiquen quién puede acceder a los recursos y qué acciones pueden realizar.

- DRG

Enrutador virtual al que puede conectar VCN y túneles IPSec.

- Servicio de base de datos de Exadata

Oracle Exadata Database Service le permite aprovechar la potencia de Exadata en la nube. Puede aprovisionar sistemas X8M y X9M flexibles que le permitan agregar servidores de recursos informáticos y servidores de almacenamiento de base de datos al sistema a medida que aumenten sus necesidades. Los sistemas X8M y X9M ofrecen una red RDMA sobre Ethernet convergente (RoCE) para módulos de memoria persistente (PMEM) de gran ancho de banda y baja latencia, así como software de Exadata inteligente. Puede aprovisionar sistemas X8M y X9M mediante una unidad equivalente a un sistema X8 y X9M de cuarto de rack y, a continuación, agregar servidores de base de datos y almacenamiento en cualquier momento después del aprovisionamiento.

Oracle Exadata Database Service on Dedicated Infrastructure proporciona Oracle Exadata Database Machine como servicio en un centro de datos de Oracle Cloud Infrastructure (OCI). La instancia de Oracle Exadata Database Service on Dedicated Infrastructure es un cluster de máquina virtual (VM) que reside en racks de Exadata en una región de OCI.

Oracle Exadata Database Service on Cloud@Customer proporciona Oracle Exadata Database Service que se aloja en su centro de datos.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión dedicada y privada entre el centro de datos y Oracle Cloud Infrastructure. FastConnect proporciona opciones de mayor ancho de banda y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Dominios de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con energía y hardware independientes. Al distribuir recursos entre varios dominios de errores, sus aplicaciones pueden tolerar fallos en el servidor físico, el mantenimiento del sistema y los fallos de energía dentro de un dominio de errores.

- Firewall

Proporciona un servicio de detección y prevención de intrusiones y filtra el tráfico entrante en función de las reglas.

- Identidad

SCCA LZ asume que la función de dominio de identidad está disponible en el dominio donde se desplegará. El indicador de función X.509 se activará en este despliegue de zonas de llegada. Los clientes de DoD deberán proporcionar su propio proveedor de identidad X.509 (IdP), que también debe soportar el perfil del titular de la clave (HOK) de SAML. Una vez configurado, los usuarios federados podrán conectarse a la consola de OCI con su tarjeta de acceso común (CAC) o su tarjeta de verificación de identidad personal (PIV). Para soportar los requisitos de acceso de SCCA con la configuración de compartimento anterior, se desplegarán los siguientes grupos de IAM: VDSSAAdmin Group, VDMS Admin Group y Workload Admin Group.

- Servicios independientes

Se trata de servicios de arrendamiento que se activarán para su uso con LZ, Cloud Guard y VSS.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automatizada del tráfico desde un único punto de entrada a varios servidores en el backend.

- Gateway de intercambio de tráfico local (LPG)

Un LPG permite conectar una VCN con otra VCN en la misma región. El intercambio de tráfico significa que las VCN se comunican mediante direcciones IP privadas, sin que el tráfico atraviese Internet o el enrutamiento a través de la red local.

- Registro

Este servicio está disponible en su arrendamiento para auditoría e incluye un compartimento en el que todos los logs de auditoría se vuelcan en una ubicación compartida con reglas de retención para que los logs no se puedan modificar. El requisito DoD es que el cubo sea accesible para usuarios externos, auditores y similares sin modificar los permisos del entorno restante.

- Logging Analytics

Oracle Logging Analytics es una solución en la nube de OCI que permite indexar, enriquecer, agregar, explorar, buscar, analizar, correlacionar, visualizar y supervisar todos los datos de log de sus aplicaciones e infraestructura del sistema local o en la nube.

- Supervisión

OCI y la zona de llegada proporcionan varios servicios que funcionan conjuntamente para proporcionar capacidades de supervisión en su arrendamiento. Crean una estructura de supervisión en los componentes VDSS, VDMS y carga de trabajo que lo configuran para el requisito de supervisión inicial.

Proporcionan un punto de partida que los administradores pueden modificar según su propio modelo operativo. Para evitar un costo excesivo y muchos mensajes, la implementación de la zona de llegada tendrá todas estas alertas desactivadas por defecto. En función de su modelo operativo, puede activar las alertas relevantes desde la consola de OCI.

- Gateway de traducción de direcciones de red (NAT)

Un gateway de NAT permite a los recursos privados de una VCN acceder a los hosts de Internet, sin exponer dichos recursos a las conexiones de Internet entrantes.

- Red

Para proteger todos los flujos de tráfico (norte-sur y este-oeste), OCI recomienda segmentar la red mediante una topología de hub y radios, donde el tráfico se enruta a través de un hub central denominado VCN de pila de seguridad de centro de datos virtual (VDSS) y está conectado a varias redes distintas (roca) denominadas VCN de servicios gestionados de centro de datos virtual (VDMS) y VCN de carga de trabajo.

Todo el tráfico entre VDMS y Workload, ya sea desde y hacia Internet, desde y hacia las instalaciones, o hacia Oracle Services Network o entre ellas, se enruta a través del VDSS y se inspecciona con las tecnologías de prevención de amenazas de varias capas del firewall de red. El rol del firewall de red es fundamental y, al ser un servicio PaaS, OCI gestiona el rendimiento. La VCN de VDSS contiene un firewall de red basado en tecnologías de Palo Alto, un gateway de Internet de Oracle, un DRG y un gateway de Oracle Service. La VCN de VDSS se conecta a las VCN de radio (VDMS y carga de trabajo) a través de un DRG. Cada VCN tiene una asociación al DRG, que les permite comunicarse entre sí. Consulte Más información para obtener más información sobre la asociación de DRG y VCN. Todo el tráfico radial (de VDMS y carga de trabajo) utiliza reglas de tabla de rutas para enrutar el tráfico a través del DRG al VDSS para que lo inspeccione el firewall de red.

La arquitectura también presenta la opción de utilizar el nuevo servicio de captura de paquetes en OCI denominado Virtual Testing Access Point (VTAP). Otro componente clave de la arquitectura es la integración entre el equilibrador de carga (desplegado en VDMS y la carga de trabajo) y el firewall de aplicaciones web (WAF).

- Object Storage

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de base de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin problemas sin experimentar ninguna degradación del rendimiento ni de la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento de acceso rápido al que debe acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivo para el almacenamiento en frío que conserva durante largos períodos de tiempo y a los que rara vez accede.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y las grandes distancias pueden separarlas (entre países e incluso continentes).

- Seguridad

La zona de llegada de SCCA implementará los siguientes servicios nativos en la nube de OCI para ayudar a su organización a cumplir los requisitos de seguridad de SCCA VDMS.

- Almacén (gestión de claves)

- Bloque de almacenamiento de archivado de log

- Streams y eventos

- Grupo de logs por defecto

- Conector de servicio

- Servicio Análisis de vulnerabilidades (VSS)

- Cloud Guard

- Bastion

- Lista de Seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Zona de seguridad

Las zonas de seguridad garantizan que las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes de un compartimento completo. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "receta" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

- Hub de conector de servicio

El servicio para transferir datos entre servicios.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no Internet.

- Flujo

Esta capacidad ingiere y consume flujos de datos de gran volumen en tiempo real.

- arrendamiento

Un arrendamiento es una partición segura y aislada que Oracle configura en Oracle Cloud al registrarse en Oracle Cloud Infrastructure. Puede crear, organizar y administrar sus recursos en Oracle Cloud dentro de su arrendamiento. Un arrendamiento es sinónimo de una compañía u organización. Normalmente, una compañía tendrá un solo arrendamiento y reflejará su estructura organizativa dentro de ese arrendamiento. Un único arrendamiento suele estar asociado a una sola suscripción, y una única suscripción suele tener un solo arrendamiento.

- Servicios del arrendamiento

Estos servicios incluyen dominios de identidad, IAM, políticas, auditoría y Cloud Guard.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red definida por software y personalizable que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan un control completo de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Servicios gestionados de centro de datos virtual (VDMS)

Corresponde a todos los servicios principales necesarios para gestionar las operaciones del entorno, como el almacén, VSS y Object Storage.

- Servicios de seguridad de centros de datos virtuales (VDSS)

La VCN es el único punto de acceso de entrada y salida para su tráfico dentro de su entorno, y su tráfico está aislado y controlado por red para el enrutamiento.

- Almacén privado virtual (VPV)

Servicio de gestión de cifrado que almacena y gestiona claves de cifrado y secretos para acceder de forma segura a los recursos. El VPV se replicará en una región de DR para obtener redundancia y gestión de claves en caso de un desastre.

- Servicio Análisis de vulnerabilidades (VSS)

Debe utilizarlo para controlar continuamente todos los enclaves del entorno de su proveedor de servicios en la nube.

- compartimento de carga de trabajo

Cada carga de trabajo tiene un compartimento dedicado y un enrutamiento de VCN a través del VDSS y el firewall de red para comunicarse con los sistemas locales.

Exención de responsabilidad

Este documento se proporciona exclusivamente a efectos informativos y tiene la única intención de ayudarle en la planificación de la implantación y actualización de las funciones de producto descritas. No supone compromiso de entrega de ningún material, código o funcionalidad, y no debe utilizarse como base para la adopción de decisiones de compra. El desarrollo, lanzamiento y calendario de cualquier función descrita en este documento quedará a la sola discreción de Oracle. Este documento podrá hacer referencia a productos/servicios o controles de seguridad que se encuentren actualmente en proceso de obtención de la autorización provisional del nivel 5 de impacto DISA.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a las subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de dirección IP privada estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor de nube) a la que desea configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta el flujo de tráfico y los requisitos de seguridad. Asocie todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

- Cloud Guard

Clone y personalice las recetas por defecto que proporciona Oracle para crear recetas personalizadas de detector y responsable de respuesta. Estas recetas le permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar bloques de almacenamiento de objetos con visibilidad definida como públicos.

Aplique Cloud Guard en el nivel de arrendamiento para abarcar el ámbito más amplio y reducir la carga administrativa que supone el mantenimiento de varias configuraciones.

También puede utilizar la función Lista gestionada para aplicar determinadas configuraciones a los detectores.

- Zonas de seguridad

Para los recursos que requieren la máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta de políticas de seguridad definida por Oracle que se basa en las mejores prácticas. Por ejemplo, los recursos de una zona de seguridad no deben ser accesibles desde la Internet pública y deben cifrarse con claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con respecto a las políticas de la receta de zona de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Grupos de seguridad de red (NSG)

Puede utilizar los NSG para definir un conjunto de reglas de entrada y salida que se aplican a VNIC específicas. Recomendamos utilizar NSG en lugar de listas de seguridad, porque los NSG permiten separar la arquitectura de subred de la VCN de los requisitos de seguridad de su aplicación.

- ancho de banda de equilibrio de carga

Al crear el equilibrador de carga, puede seleccionar una unidad predefinida que proporcione un ancho de banda fijo o especificar una unidad personalizada (flexible) donde definir un rango de ancho de banda y permitir que el servicio amplíe el ancho de banda automáticamente en función de los patrones de tráfico. Con cualquiera de los dos enfoques, puede cambiar la unidad en cualquier momento después de crear el equilibrador de carga.

Consideraciones

Tenga en cuenta los siguientes puntos al desplegar esta arquitectura SCCA LZ.

- Rendimiento

En una región, el rendimiento no se ve afectado por el número de VCN. Cuando realice consultas entre redes virtuales en diferentes regiones, considere la latencia. Al decidir qué componentes y aplicaciones se desplegarán en los compartimentos de carga de trabajo de VDMS y MO (VCN conocidas) deberá considerar detenidamente el rendimiento que deberá implantarse en el nivel de conectividad con el entorno local de su VPN o OCI FastConnect.

- Seguridad

Utilice los mecanismos de seguridad adecuados para proteger la topología. La topología que despliega mediante el código de Terraform proporcionado incorpora las siguientes características de seguridad:

- La lista de seguridad por defecto de la VCN de VDSS permite el tráfico SSH desde 0.0.0.0/0. Ajuste la lista de seguridad para permitir solo los hosts y las redes que deben tener acceso SSH (o cualquier otro puerto de servicios que se requiera) a su infraestructura.

- No se puede acceder a las VCN de Spoke (VDMS y MO Workload) desde Internet.

- Gestión

La gestión de rutas se simplifica, ya que la mayoría de las rutas estarán en el DRG. Con el DRG como VDSS, es posible tener hasta 300 asociaciones.

- Costos operativos

El consumo de la nube debe supervisarse estrechamente para garantizar que los costos operativos se encuentren dentro del presupuesto diseñado. Se ha configurado el etiquetado básico de nivel de compartimento para los compartimentos VDSS y VDMS. Algunos recursos en la nube, como el almacén privado virtual (HSM dedicado) y el firewall de red, son requisitos de SCCA. Estos servicios tienen un mayor costo operativo y se pueden considerar servicios alternativos en entornos que no son de producción (por ejemplo, un almacén de software compartido se puede utilizar en su lugar en un entorno que no es de producción).

Despliegue

- Despliegue mediante la pila de ejemplo en Oracle Cloud Infrastructure Resource Manager:

- Vaya a Oracle Cloud Infrastructure Resource Manager.

- Conéctese (si aún no lo ha hecho) introduciendo el arrendamiento y las credenciales de usuario.

- Seleccione la región en la que desea desplegar la pila.

- Siga las indicaciones e instrucciones en pantalla para crear la pila: haga clic en Crear pila, haga clic en Plantilla, haga clic en Seleccionar plantilla, haga clic en Arquitectura, haga clic en la plantilla Zona de llegada de SCCA de OCI y, a continuación, haga clic en Seleccionar plantilla.

- Después de crear la pila, haga clic en Acciones de Terraform y seleccione Plan.

- Espere a que se complete el trabajo y revise el plan.

- Si se necesitan cambios, vuelva a la página Detalles de pila, haga clic en Editar pila y realice los cambios necesarios; a continuación, vuelva a ejecutar la acción Plan.

- Si no es necesario realizar más cambios, vuelva a la página Detalles de pila, haga clic en Acciones de Terraform y seleccione Aplicar.

- Realice el despliegue con el código de Terraform en GitHub:

- Vaya a GitHub.

- Clone o descargue el repositorio en la computadora local.

- Siga las instrucciones del documento

README.

Explorar más

Obtenga más información sobre Oracle Cloud para el gobierno y el dominio DoD, y SCCA.

- Para obtener información adicional específica de la nube Federal de EE. UU. de OCI con autorización de nivel 5 de impacto DISA, consulte Nube Federal de EE. UU. de Oracle Cloud Infrastructure con autorización de nivel 5 de impacto DISA

- Guía del administrador de SCAA

- Roles y responsabilidades de SCAA

- Requisitos funcionales de la arquitectura de computación en la nube (SCCA) segura del Departamento de defensa (DoD)

- Configurar una topología de red en estrella mediante un gateway de enrutamiento dinámico

- Gateways de direccionamiento dinámico (DRG)

- Presentación de VTAP para Oracle Cloud Infrastructure

- Visión general de firewall de aplicación web

- Para obtener información adicional específica de esta solución SCCA nativa de la nube de Oracle, póngase en contacto con el equipo de gestión de productos de Oracle Cloud DoD.