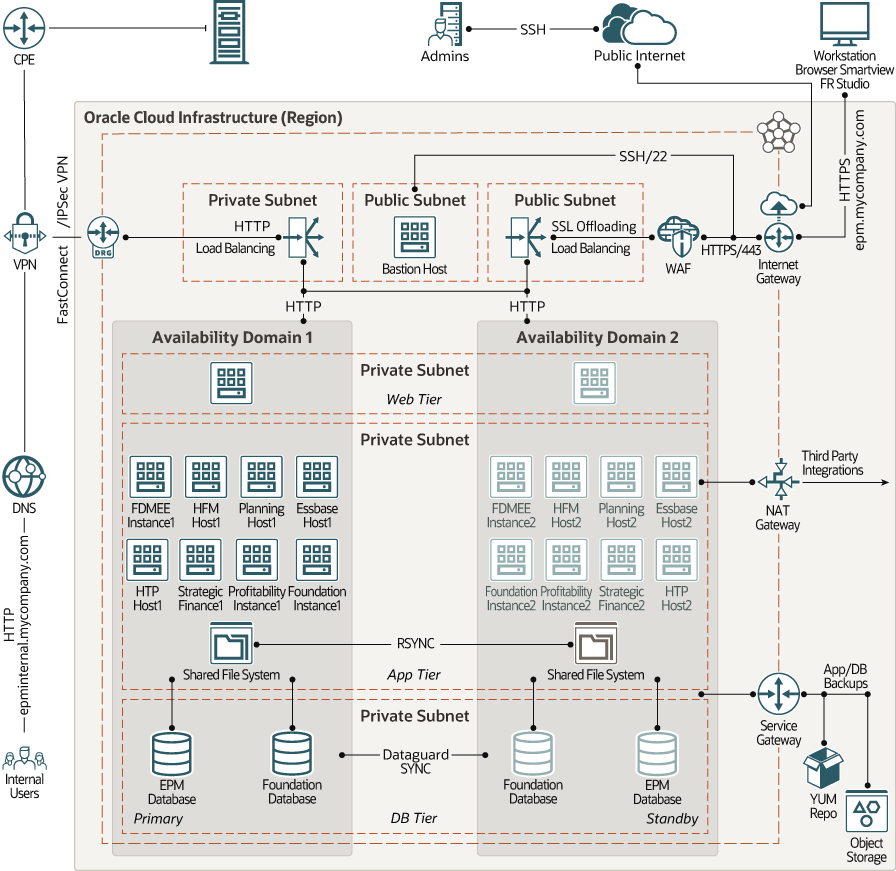

Arquitectura HA: varios dominios de disponibilidad

En esta arquitectura, la capa Web, la capa de aplicación y la capa de base de datos se despliegan en un dominio de disponibilidad designado como entorno primario (activo). Se despliega una topología redundante como un entorno en espera (no activo) en otro dominio de disponibilidad en la misma región.

Los entornos primario y en espera de esta arquitectura son simétricos; es decir, ambos entornos proporcionan una capacidad idéntica de cálculo y almacenamiento.

- Cuando el entorno primario está activo, el equilibrador de carga se configura para enrutar el tráfico sólo al dominio de disponibilidad que aloja la topología primaria.

- Si el entorno primario no está disponible por algún motivo, puede realizar un switchover al entorno en espera y actualizar el juego de backends del equilibrador de carga para direccionar el tráfico al dominio de disponibilidad que aloja la topología en espera. Cuando el entorno principal vuelva a estar disponible, puede volver a ponerlo y actualizar el equilibrador de carga según corresponda.

En caso de que se produzca un switchover o switchover, los usuarios deben volver a enviar las tareas incompletas del entorno en ejecución anteriormente.

Utilice nombres de host lógicos para las bases de datos y las instancias de aplicación. Para reducir el esfuerzo necesario para reconfigurar instancias durante un switchover o switchover, utilice los mismos nombres de host lógicos en los entornos primario y en espera.

Descripción de la ilustración hyperion-multi-ad.png

Todos los componentes en esta arquitectura de varios niveles están en una sola región. Los recursos de cada capa están aislados en el nivel de red en subredes separadas. Cada subred es regional; por lo tanto, las interrupciones de un dominio de disponibilidad no afectan a ninguna de las subredes.

La topología del dominio de disponibilidad principal contiene los siguientes recursos. La topología en el dominio de disponibilidad en espera es una réplica no activa de la topología primaria. Por lo tanto, se garantiza la alta disponibilidad activa-pasiva para todas las capas de la topología.

- Host de Basación

El host de base es una instancia informática que sirve como punto de entrada seguro y controlado a la topología desde fuera de la nube.

El host de base se provisiona normalmente en DMZ. Le permite proteger recursos confidenciales al colocarlos en redes privadas a las que no se puede acceder directamente desde fuera de la nube. La topología tiene un único punto de entrada conocido que puede supervisar y auditar con regularidad. Por lo tanto, evita exponer los componentes más sensibles de la topología sin comprometer el acceso a ellos.

El host de base de esta arquitectura se conecta a una subred pública y tiene una dirección IP pública. Conexiones al host de bastion desde administradores fuera del flujo de nube mediante el gateway de Internet conectado a VCN. Puede configurar una regla de seguridad de entrada para permitir las conexiones SSH al host de base desde Internet público. Para proporcionar un nivel de seguridad adicional, puede limitar el acceso SSH al host de base sólo desde un bloque específico de direcciones IP.

Puede acceder a instancias informáticas de subredes privadas a través del host base. Active el reenvío de

ssh-agent, que permite conectarse al host de base y, a continuación, acceder al siguiente servidor reenviando las credenciales de su equipo local.También puede acceder a las instancias de la subred privada mediante el canal SSH dinámico. El túnel dinámico proporciona un proxy SOCKS en el puerto local, pero las conexiones se originan en el host remoto.

- Equilibrador de carga públicoLas solicitudes HTTPS de usuarios externos, como usuarios de Hyperion Financial Reporting Web Studio, fluyen por el gateway de Internet conectado a VCN. Las solicitudes pasan a través del servicio Oracle Cloud Infrastructure Web Application Firewall (WAF), que protege las aplicaciones del tráfico de Internet no autorizado y no deseado. El tráfico que transfiere las reglas de WAF se reenvía al equilibrador de carga público. El equilibrador de carga termina SSL/TLS y distribuye las solicitudes HTTP al nivel web privado.

Nota:

Para garantizar la resolución del dominio de los puntos finales de la aplicación, debe registrar la dirección IP del equilibrador de carga público en su DNS público. - Equilibrador de carga privadoEl tráfico de los usuarios internos y locales fluye a través de los túneles VPN de IPSec o los circuitos virtuales de FastConnect al gateway de direccionamiento dinámico (DRG) conectado a VCN. Un equilibrador de carga privado intercepta las solicitudes y las distribuye a la capa Web privada.

Nota:

Para garantizar la resolución de dominio de los puntos finales de aplicación, debe registrar la dirección IP del equilibrador de carga privado en su DNS local. - Capa Web

El nivel web se aloja en una instancia informática que se adjunta a una subred privada.

- Capa de Aplicaciones

El nivel de aplicaciones incluye instancias informáticas para los siguientes componentes de Hyperion. (Las abreviaturas entre paréntesis son las etiquetas utilizadas para estos componentes en el diagrama de arquitectura).

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

Solución empaquetada que ayuda a los usuarios de finanzas a desarrollar procesos de gestión de datos financieros estandarizados mediante un flujo de trabajo guiado basado en web.

- Oracle Hyperion Financial Management (HFM)

Servidor de procesamiento analítico en línea multidimensional en RDBMS que proporciona un entorno para aplicaciones de consolidación basadas en Web, provisión de impuestos, QMR, JSK.

La aplicación ofrece consolidación, generación de informes y análisis financieros globales en una única solución de software altamente escalable.

- Oracle Hyperion Planning

Solución centralizada, de planificación y previsión basada en Web, de presupuestación y de previsión que integra los procesos de planificación financieros y operativos, y mejora la previsibilidad empresarial.

- Oracle Essbase

Servidor de procesamiento analítico en línea (OLAP) que proporciona un entorno para desplegar aplicaciones preempaquetadas o desarrollar aplicaciones personalizadas.

- Oracle Hyperion Tax Provision (HTP)

Una solución de aprovisionamiento de impuestos global global global global global global para compañías multinacionales que Informan sobre US GAAP o IFRS.

La aplicación engloba todas las etapas del proceso de aprovisionamiento de impuestos corporativo, incluida la automatización de impuestos, la recopilación de datos, el cálculo de aprovisionamiento de impuestos, la automatización de devengos y el análisis y la generación de informes de impuestos. La aplicación se crea mediante Oracle Hyperion Financial Management y aprovecha todas las funciones que proporciona Financial Management.

- Oracle Hyperion Strategic Finance

Una solución de creación de modelos y previsión financiera con capacidades integradas de análisis y creación de modelos de escenarios, que le ayuda a modelar y evaluar con rapidez escenarios financieros y ofrece capacidades completas de tesorería para una gestión de estructuras de capital y deuda sofisticada.

- Oracle Hyperion Profitability and Cost Management

Aplicación que proporciona estadísticas útiles, al detectar los controladores de coste y rentabilidad, permitir a los usuarios la visibilidad y flexibilidad, además de mejorar la alineación de los recursos.

- Oracle Hyperion Foundation Services

Componentes de infraestructura comunes que permiten instalar y configurar todos los módulos del sistema Enterprise Performance Management y gestionar usuarios, seguridad, metadatos y ciclo de vida de las aplicaciones.

Foundation Services es necesario independientemente de si desea desplegar Hyperion Financial Management, Hyperion Planning o ambos.

Todas las instancias informáticas del nivel de aplicación se asocian a una subred privada. Por lo tanto, las aplicaciones están aisladas en el nivel de red de todos los demás recursos de la topología y están aisladas del acceso de red no autorizado.- El gateway de NAT permite que las instancias informáticas privadas de la capa de aplicaciones accedan a los hosts fuera de la nube (por ejemplo, descargar parches de aplicación o para integraciones externas). A través del gateway de NAT, las instancias informáticas de la subred privada pueden iniciar conexiones a Internet y recibir respuestas, pero no recibirán conexiones entrantes iniciadas desde hosts en Internet.

- El gateway de servicios permite que las instancias informáticas privadas de Oracle Linux en la capa de aplicaciones accedan a un servidor Yum dentro de la región para obtener las actualizaciones del sistema operativo y los paquetes adicionales.

- El gateway de servicios también permite realizar una copia de seguridad de las aplicaciones en Oracle Cloud Infrastructure Object Storage dentro de la región, sin tener que recorrer la red pública de Internet.

Los componentes en el nivel de aplicación tienen acceso al almacenamiento de archivos de Oracle Cloud Infrastructure compartido para almacenar binarios y datos compartidos generados por las aplicaciones de Hyperion.

Puede utilizar

rsyncpara sincronizar los datos del sistema de archivos del dominio de disponibilidad principal con el sistema de archivos del dominio de disponibilidad en espera. - Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

- Capa de Base de Datos

El nivel de base de datos contiene un par primary-standby de bases de datos para Hyperion Foundation Services y otro par primary-standby de bases de datos para las aplicaciones Enterprise Performance Management.

- Las bases de datos primaria y en espera de cada par se aprovisionan en dominios de disponibilidad diferentes, asegurándose de que las bases de datos son tolerantes a fallos en el nivel de dominio de disponibilidad. Oracle Data Guard en modo síncrono garantiza que la base de datos en espera es una copia consistente con la transacción de la base de datos primaria.

Puede utilizar Oracle Data Guard para realizar un switchover a la base de datos en espera cuando necesite realizar un mantenimiento planificado para la base de datos primaria. Y puede realizar un failover en la base de datos en espera en caso de fallo de la base de datos primaria.

- Todos los nodos de base de datos están asociados a una subred privada. Por lo tanto, las bases de datos están aisladas en el nivel de red de todos los demás recursos de la topología y están aisladas del acceso de red no autorizado.

- El gateway de servicios permite realizar una copia de seguridad de las bases de datos en Oracle Cloud Infrastructure Object Storage dentro de la región, sin tener que recorrer la red pública de Internet.

- Las bases de datos primaria y en espera de cada par se aprovisionan en dominios de disponibilidad diferentes, asegurándose de que las bases de datos son tolerantes a fallos en el nivel de dominio de disponibilidad. Oracle Data Guard en modo síncrono garantiza que la base de datos en espera es una copia consistente con la transacción de la base de datos primaria.