Acerca de la resolución de DNS en Oracle Database@Google Cloud

En este manual de soluciones, aprenderá los casos de uso y configurará una resolución de DNS segura, automatizada y escalable para entornos de Oracle Database@Google Cloud.

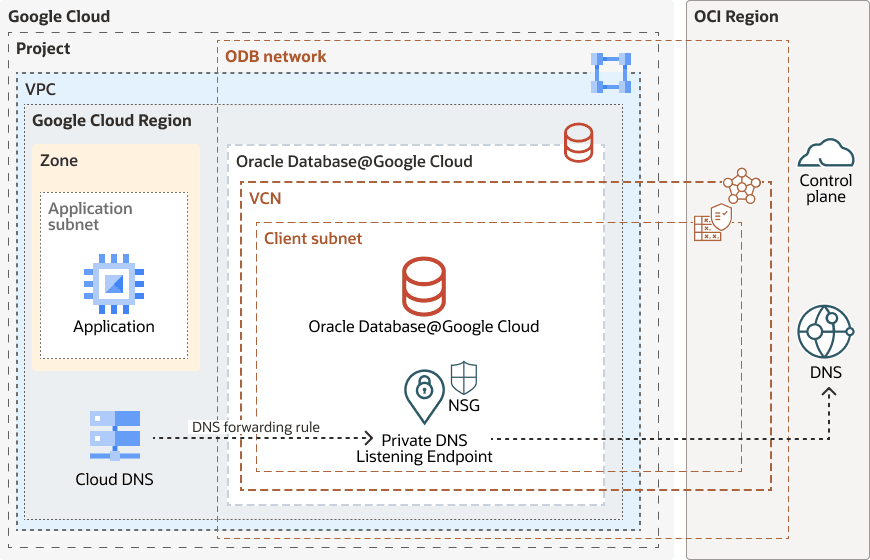

Arquitectura

*.oraclevcn.compara Oracle Exadata Database Service, Oracle Exadata Database Service on Exascale Infrastructure y Oracle Base Database Service.*.oraclecloud.comy*.oraclecloudapps.compara Oracle Autonomous Database.

Durante el despliegue de Oracle Database@Google Cloud, se crea un punto final de listener de DNS privado de OCI, asociado al solucionador privado, la vista privada por defecto y una zona privada a la VCN de OCI para resolver nombres e IP en el servicio DNS de OCI.

La siguiente arquitectura muestra la zona de DNS de Google Cloud reenviada al punto final del listener de DNS privado de OCI:

resolve-dns-oci-google-cloud-oracle.zip

La arquitectura permite una conectividad privada y controlada desde una aplicación de Google Cloud a Oracle Database@Google Cloud con resolución de DNS gestionada por OCI DNS a través de un listener privado.

La arquitectura tiene los siguientes componentes:

- Red virtual en la nube y subred de OCI

Una red virtual en la nube (VCN) es una red personalizable y definida por software que se configura en una región de OCI. Al igual que las Redes de los Centros de Datos Tradicionales, las Redes Virtuales le proporcionan el control sobre su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se permite dentro y fuera de la subred.

- Grupo de seguridad de red (NSG)

Los NSG actúan como firewalls virtuales para sus recursos en la nube. Con el modelo de seguridad de confianza cero de OCI, puede controlar el tráfico de red dentro de una VCN. Un NSG está formado por un conjunto de reglas para la entrada y salida que se aplican solo a los conjuntos especificados de tarjetas de interfaz de red virtual (VNIC) en una única VCN.

- Solucionador DNS privado

Un solucionador DNS privado responde a las consultas de DNS para una VCN. Un solucionador privado se puede configurar para utilizar vistas, zonas y reglas de reenvío condicional para definir cómo se resuelven las consultas.

- Punto final de listener

Un punto final de listener recibe consultas desde la VCN, desde otros solucionadores de VCN o desde el DNS de una red local. Después de la creación, no se necesita ninguna configuración adicional.

- Punto final de reenviador

Un punto final de reenviador reenvía consultas DNS al punto final del listener para resolver en otras redes virtuales en la nube o en un DNS local. Las decisiones de reenvío se rigen por las reglas de resolución.

- Reglas de solucionador

Las reglas de solucionador definen cómo responder a las consultas no respondidas por la vista de un solucionador. Se procesan en orden y pueden tener condiciones opcionales para limitar a qué consultas se aplican. Cuando una condición coincide, se realiza la acción de reenvío.

- Nube privada virtual (VPC) de Google

Google Virtual Private Cloud (VPC) proporciona funcionalidad de red para instancias de máquina virtual (VM) de Compute Engine, contenedores de Google Kubernetes Engine (GKE), servicios de base de datos y cargas de trabajo sin servidor. VPC proporciona redes globales, escalables y flexibles para su servicio basado en la nube.

- DNS de Google Cloud

El DNS en la nube proporciona zonas públicas y zonas de DNS gestionadas de forma privada. Las zonas públicas son visibles en Internet; las zonas privadas solo son visibles dentro de las redes VPC especificadas.

- Reenviador de DNS de Google Cloud

Google Cloud admite el reenvío de DNS entrante y saliente para zonas privadas. Puede configurar el reenvío DNS mediante la creación de una zona de reenvío o una política de servidor DNS en la nube.

- Proyecto de Google Cloud

Se necesita un proyecto de Google Cloud para utilizar las API de Google Workspace y crear aplicaciones o complementos de Google Workspace. Un proyecto en la nube constituye la base para crear, activar y utilizar todos los servicios de Google Cloud, incluida la gestión de API, la activación de la facturación, la adición y eliminación de colaboradores y la gestión de permisos.

- Red de ODB

La red ODB crea una construcción de metadatos alrededor de la nube privada virtual (VPC) de Google, que sirve como base para todo el aprovisionamiento de bases de datos. La red de ODB permite el soporte para VPC compartidas al abstraer y centralizar la configuración de red, como subredes, rangos de CIDR y enrutamiento. Esto permite a los administradores de red gestionar la conectividad independientemente de los flujos de trabajo de despliegue de la base de datos.

Antes de empezar

- El DNS en la nube soporta permisos de IAM tanto en el nivel de proyecto como en el nivel de zona de DNS individual. Consulte la documentación de permisos de DNS de Google Cloud.

- OCI DNS soporta IAM; consulte la documentación de permisos de OCI IAM.