Integre el firewall de última generación (NGFW) de forma nativa en Oracle Cloud

Evitar que usuarios no autenticados bloqueen dispositivos de forma remota o ejecuten código es exactamente lo que el firewall de última generación (NGFW) de Fortinet está diseñado para hacer.

El tejido de seguridad de Fortinet abarca tanto los centros de datos como las nubes para proporcionar a las empresas una vista consolidada de su estrategia de seguridad y proporcionar una única consola para la gestión de políticas, los informes de gobernanza y el control de eventos. La vista de consola única abarca infraestructuras físicas, virtuales y en la nube, incluidas nubes privadas, públicas e híbridas. Este tejido de seguridad se ha integrado recientemente de forma nativa con Oracle Cloud Infrastructure (OCI), lo que proporciona a las compañías un rendimiento escalable, orquestación de seguridad avanzada y protección frente a amenazas unificadas para las cargas de trabajo que ejecutan en OCI.

FortiGate NGFW proporciona a las empresas un mayor control de las aplicaciones, filtrado web, detección avanzada de amenazas, antivirus, prevención de intrusiones, servicio de protección contra brotes de virus, desarme y reconstrucción de contenido y seguridad anti-botnet. Puede buscar y desplegar diferentes configuraciones del dispositivo NGFW FortiGate virtual desde Oracle Cloud Marketplace.

Los despliegues de FortiGate en OCI proporcionan:

- Protección del tráfico de red norte-sur, al mismo tiempo que controla, inspecciona y protege el tráfico fuera de las redes virtuales en la nube (VCN) de OCI. Esta protección cubre el tráfico entre una red local y la VCN, así como el tráfico que fluye hacia y desde Internet.

- Protección del tráfico de red este-oeste, al mismo tiempo que controla, inspecciona y protege el tráfico entre las redes virtuales en la nube (VCN) de OCI.

Fortigate proporciona inspección profunda de paquetes (DPI) o seguimiento de paquetes para examinar el contenido de los paquetes de datos en la red. La inspección normal de paquetes examina sólo el encabezado del paquete. DPI implica examinar no sólo el encabezado del paquete, sino también los datos que transporta el paquete. Con su tecnología DPI, FortiGate actúa como punto de control para el tráfico norte-sur o este-este para verificar si los paquetes son seguros para pasar.

Arquitectura

Puede desplegar el firewall de última generación (NGFW) FortiGate en una configuración activo-activo o en una configuración activo-pasivo.

Cualquiera de las opciones de despliegue ofrece protección de alta disponibilidad. Las consideraciones clave al seleccionar una opción de despliegue son la escalabilidad, la resiliencia y la alta disponibilidad. Para ampliar verticalmente, elija la configuración activo-pasivo y agregue más OCPU y RAM cuando sea necesario. Para escalar horizontalmente, seleccione la configuración activo-activo y agregue instancias adicionales según sea necesario.

En una arquitectura de despliegue típica, las instancias FortiGate se despliegan en una arquitectura "sándwich del equilibrador de carga". Para una configuración activa-activa, se "emparedan" entre equilibradores de carga con dos subredes. Para una arquitectura activa-pasiva, se recomiendan cuatro puertos: públicos (desconfianza), privados (confianza), latidos y puertos de gestión. Una red virtual en la nube (VCN) de hub contiene el equilibrador de carga con un par de instancias FortiGate. Las instancias FortiGate se adaptan a dos subredes. Una subred privada (de confianza) y pública (no de confianza) valida el tráfico de entrada a la red privada. A las instancias FortiGate se les asignan dos puertos, uno en una subred pública que no es de confianza y otro en una subred privada de confianza. Esta disposición proporciona un analizador de tráfico de red centralizado en el hub de la infraestructura de red. Para una alta disponibilidad, puede desplegar las instancias FortiGate en diferentes dominios de disponibilidad o dominios de errores, en función de la región elegida. También puede configurar varios clusters FortiGate para permitir configuraciones de varias regiones.

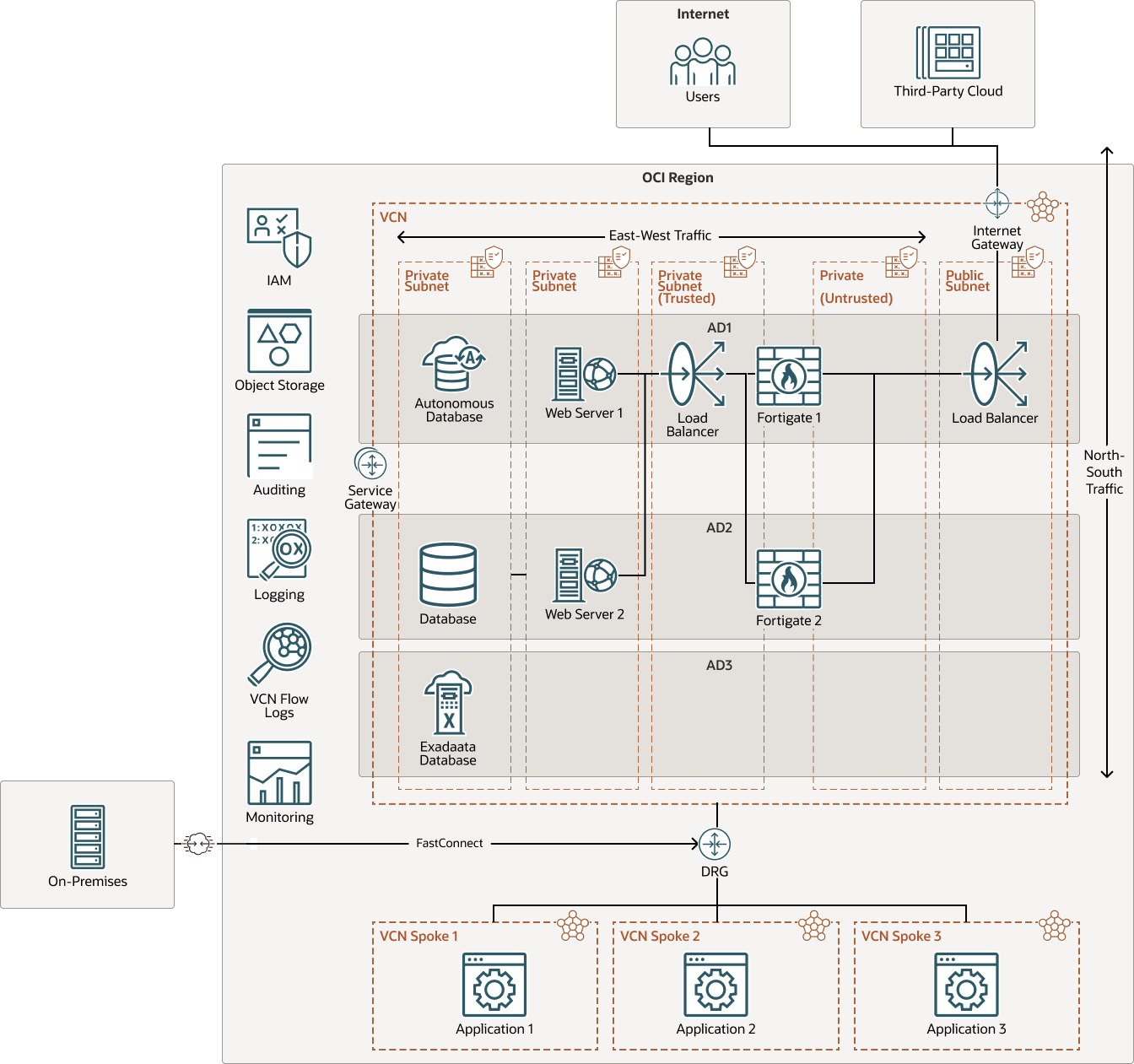

En el siguiente diagrama se ilustra una arquitectura de referencia en una sola región con varios dominios de disponibilidad.

fortinet-ngfw-oci-arch-oracle.zip

En el diagrama anterior se muestran varios casos de uso:

- Tráfico entrante (norte-sur) de Internet: el tráfico entrante de Internet entra en la VCN a través de un gateway de Internet. Después del equilibrio de carga, el tráfico pasa a un par de instancias virtuales FortiGate. Las instancias FortiGate inspeccionan el tráfico y, si el tráfico es seguro y no malicioso, transfiere el tráfico a la aplicación (norte-sur).

- Tráfico entrante (norte-sur) de la ubicación local: el tráfico de red local se conecta mediante Oracle Cloud Infrastructure FastConnect o un túnel IPSec que sigue la misma ruta de acceso pero entra en la región de OCI a través de un gateway de enrutamiento dinámico (DRG). A continuación, el tráfico pasa al equilibrador de carga, continúa a la instancia FortiGate y, a continuación, a la aplicación.

- Tráfico interno (este-oeste): después de que el tráfico abandona las VCN del spoke, pasa por el DRG y accede al equilibrador de carga en la VCN del hub. La instancia FortiGate valida el tráfico antes de permitirle avanzar internamente y determina si pasa a una aplicación por niveles con un front-end web o a una aplicación en otra VCN radial. FortiGate proporciona la validación de tráfico de la subred a la subred en este caso de uso.

FortiGate funciona junto con los servicios de seguridad nativos de OCI, como listas de seguridad y grupos de seguridad de red (NSG). FortiGate proporciona filtrado de tráfico mediante políticas de firewall e inspecciona el tráfico para detectar ataques conocidos y desconocidos, como IPS, antivirus y tecnologías de filtrado web. Las listas de seguridad y los grupos de seguridad de red (NSG) permiten o detienen el tráfico según los puertos y protocolos. Esta capa adicional de seguridad proporciona defensa en profundidad a la arquitectura de OCI.

La arquitectura tiene los siguientes componentes:

- Arrendamiento

Un arrendamiento es una partición segura y aislada que Oracle configura en Oracle Cloud al registrarse en Oracle Cloud Infrastructure. Puede crear, organizar y administrar sus recursos en Oracle Cloud dentro de su arrendamiento. Un arrendamiento es sinónimo de una compañía u organización. Normalmente, una compañía tendrá un solo arrendamiento y reflejará su estructura organizativa dentro de ese arrendamiento. Un único arrendamiento suele estar asociado a una sola suscripción, y una única suscripción suele tener un solo arrendamiento.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y grandes distancias pueden separarlas (entre países o incluso continentes).

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar los recursos en Oracle Cloud, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, debe definir políticas que especifiquen quién puede acceder a los recursos y qué acciones pueden realizar.

- Dominio de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura tal como suministro eléctrico o de refrigeración o la red interna de dominios de disponibilidad. Por lo tanto, es poco probable que un fallo en un dominio de disponibilidad afecte a los otros dominios de disponibilidad de la región.

- Dominio de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con energía y hardware independientes. Al distribuir recursos entre varios dominios de errores, sus aplicaciones pueden tolerar fallos en el servidor físico, el mantenimiento del sistema y los fallos de energía dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de centros de datos tradicionales, las redes virtuales le proporcionan un control completo sobre su entorno de red. Una VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred consta de un rango contiguo de direcciones que no se superponen con las otras subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Tabla de rutas

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes hasta destinos fuera de una VCN, normalmente a través de gateways.

- Gateway de Internet

El gateway de Internet permite el tráfico entre las subredes públicas de una VCN y la red pública de Internet.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión dedicada y privada entre su centro de datos y Oracle Cloud Infrastructure. FastConnect proporciona opciones de mayor ancho de banda y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre las redes virtuales de la misma región, entre una VCN y una red fuera de la región, como una VCN de otra región de Oracle Cloud Infrastructure, una red local o una red de otro proveedor en la nube.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico de la VCN al servicio de Oracle recorre el tejido de red de Oracle y no usa nunca Internet.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automática del tráfico desde un único punto de entrada a varios servidores en el backend.

- Object Storage

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de bases de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin problemas sin que se produzca ninguna degradación del rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento "activo" al que tenga que acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento "en frío" que retiene durante largos períodos de tiempo y a los que rara vez o rara vez accede.

- Identity and Access Management (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) es el plano de control de acceso para Oracle Cloud Infrastructure (OCI) y las aplicaciones de Oracle Cloud. La API de IAM y la interfaz de usuario le permiten gestionar los dominios de identidad y los recursos del dominio de identidad. Cada dominio de identidad de OCI IAM representa una solución de gestión de identidad y acceso independiente o un grupo de usuarios diferente.

- Auditoría

El servicio Oracle Cloud Infrastructure Audit registra automáticamente las llamadas a todos los puntos finales de la interfaz pública de programación de aplicaciones (API) de Oracle Cloud Infrastructure soportados como eventos de log. Actualmente, todos los servicios soportan el registro por parte de Oracle Cloud Infrastructure Audit.

- RegistroLogging es un servicio altamente escalable y totalmente gestionado que proporciona acceso a los siguientes tipos de logs de sus recursos en la nube:

- Logs de auditoría: logs relacionados con eventos emitidos por el servicio Audit.

- Logs de servicio: logs emitidos por servicios individuales como gateway de API, eventos, funciones, equilibrio de carga, almacenamiento de objetos y logs de flujo de VCN.

- Logs personalizados: logs que contienen información de diagnóstico de aplicaciones personalizadas, otros proveedores de nube o un entorno local.

- Supervisión

El servicio Oracle Cloud Infrastructure Monitoring supervisa de forma activa y pasiva los recursos en la nube mediante métricas para supervisar recursos y alarmas para notificarle cuando estas métricas cumplan los disparadores especificados para la alarma.

Obtención de funciones incorporadas y desplegadas

¿Desea mostrar lo que ha creado en Oracle Cloud Infrastructure? ¿Le interesa compartir sus lecciones aprendidas, mejores prácticas y arquitecturas de referencia con nuestra comunidad global de arquitectos en la nube? Permítanos ayudarle a comenzar.

- Descargar la plantilla (PPTX)

Ilustre su propia arquitectura de referencia arrastrando y soltando los iconos en el esquema de ejemplo.

- Ver el tutorial de arquitectura

Obtenga instrucciones paso a paso sobre cómo crear una arquitectura de referencia.

- Enviar el diagrama

Envíenos un correo electrónico con su diagrama. Nuestros arquitectos en la nube revisarán su diagrama y se pondrán en contacto con usted para analizar su arquitectura.

Explorar más

Obtenga más información sobre las funciones de esta arquitectura y las arquitecturas relacionadas.