Comprender la arquitectura de Oracle Siebel CRM en Oracle Cloud Infrastructure

Puede planificar la arquitectura para desplegar Oracle Siebel CRM en varios dominios de disponibilidad a fin de garantizar una alta disponibilidad. La alta disponibilidad de una aplicación en un dominio de disponibilidad se puede conseguir situando las instancias de la aplicación en dominios de errores independientes.

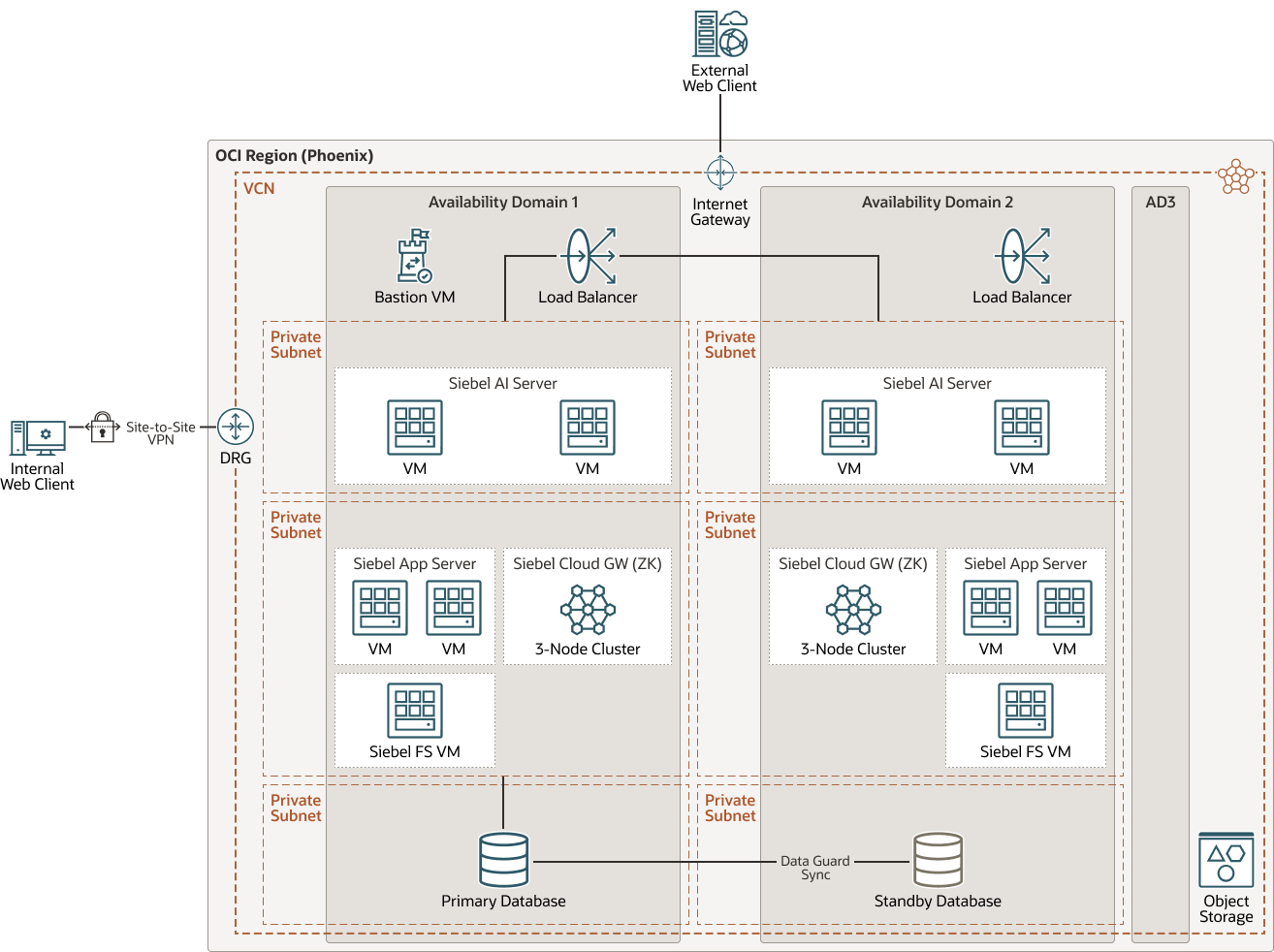

Arquitectura para desplegar Siebel 19.x y versiones posteriores para alta disponibilidad en una sola región en varios dominios de disponibilidad

Esta arquitectura muestra cómo desplegar Siebel 19.x y versiones posteriores para ofrecer una alta disponibilidad en una única región en varios dominios de disponibilidad (AD).

Los clientes interesados en desplegar en nuestras regiones de dominio de disponibilidad múltiple (Phoenix, Ashburn, Londres, Fráncfort) tienen la opción de la recuperación ante desastres en dominios de disponibilidad en una sola región.

Descripción de la ilustración hasing-reg-multi-ad-siebel-19-20-21.png

ha-sing-reg-multi-ad-siebel-19-20-21.zip

- Subredes regionales en dominios de disponibilidad (1): las subredes regionales abarcan toda la región, lo que ofrece ventajas como protección frente a fallos de red de dominios de disponibilidad, despliegue y gestión simplificados del servicio de Siebel. En esta arquitectura, los hosts bastión, los equilibradores de carga y los servidores de nivel de aplicación de ambos dominios de disponibilidad están en estado activo.

- Equilibrio de carga entre dominios de disponibilidad (2): el equilibrio de carga público distribuye el tráfico entre los servidores en todos los dominios de disponibilidad configurados, lo que proporciona protección frente a fallos de dominio de disponibilidad.

- Componentes activos de Siebel AI Server en dominios de disponibilidad (3): al agrupar servicios admitidos en dominios de disponibilidad, puede obtener protección frente a cualquier fallo imprevisto en un único dominio de disponibilidad.

- Componentes de Siebel Server activos-activos en dominios de disponibilidad (4): al agrupar los servicios admitidos en dominios de disponibilidad, puede obtener protección frente a cualquier fallo imprevisto en un único dominio de disponibilidad. GWY y el sistema de archivos de Siebel se muestran como activo-pasivo en los dominios de disponibilidad.

- DR de base de datos en distintos dominios de disponibilidad (5): el uso de Data Guard o Active Data Guard depende de su caso de uso y de la edición de la base de datos. Active Data Guard requiere Enterprise Edition – Extreme Performance.

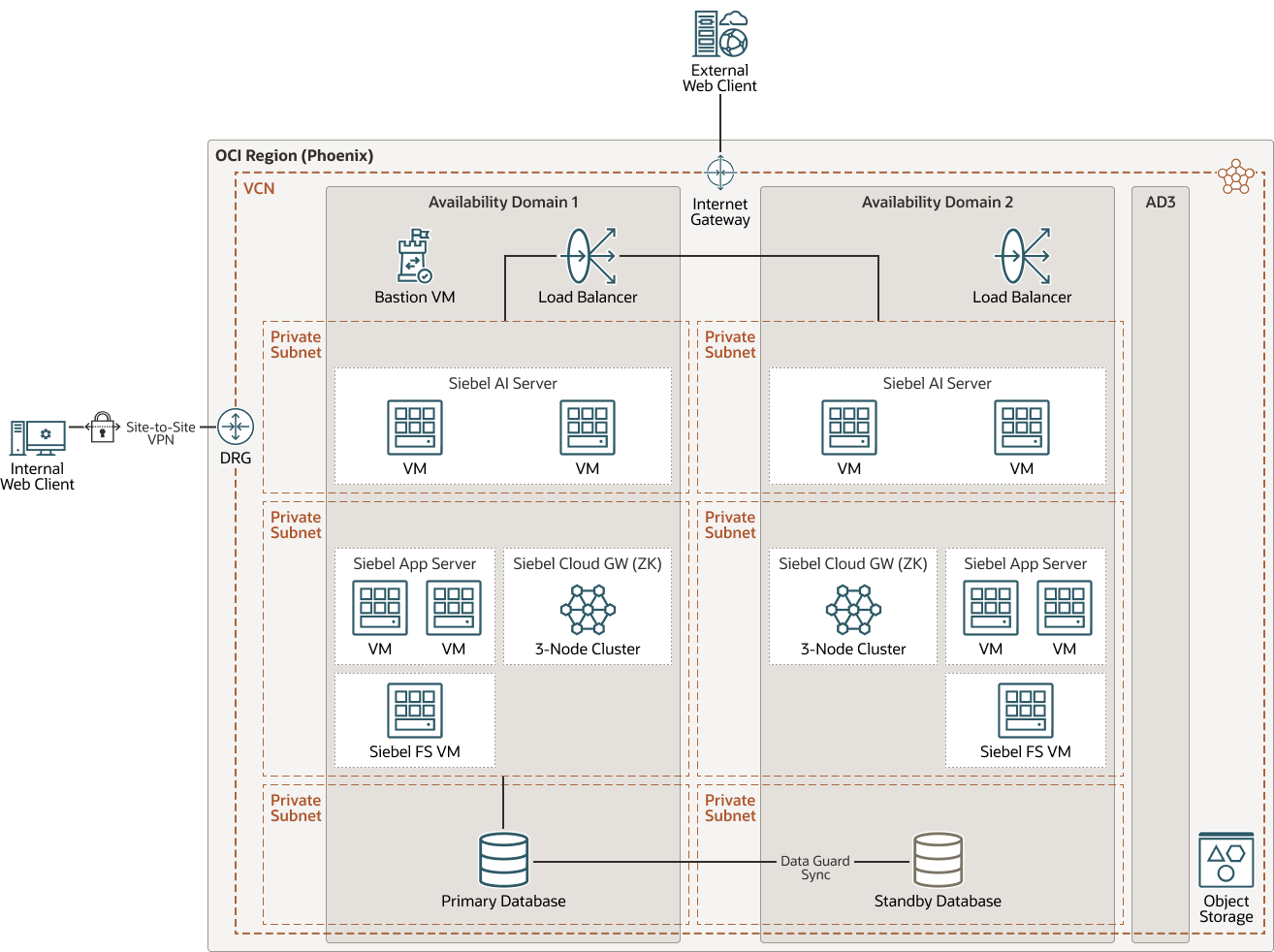

Arquitectura para desplegar Siebel 19.x y versiones posteriores para la recuperación ante desastres en varias regiones

Esta arquitectura muestra cómo desplegar Siebel 19.x y versiones posteriores para la recuperación ante desastres (DR) en varias regiones.

Note:

Esta arquitectura de referencia abarca el caso más sólido con la agrupación en clusters de servicios soportados en los dominios de disponibilidad de la región principal, pero la recuperación ante desastres se puede lograr en todas las regiones con un solo dominio de disponibilidad. Esto es importante tener en cuenta, ya que la mayoría de nuestras nuevas regiones de OCI que se iniciarán serán regiones de dominio de disponibilidad único.

Descripción de la ilustración dr-multi-reg-19-20-21.png

- Intercambio de VCN entre regiones: las VCN pueden conectarse entre regiones con un arrendamiento o incluso entre arrendamientos. La conectividad se logra mediante el eje central interno de Oracle entre regiones. Si tiene dos aplicaciones que se ejecutan en dos dominios de disponibilidad diferentes, el intercambio de VCN les permitirá comunicarse internamente.

- Componentes activos-activos en dominios de disponibilidad: la agrupación en clusters de servicios soportados en dominios de disponibilidad proporciona protección contra fallos de dominios de disponibilidad.

- Equilibrio de carga entre dominios de disponibilidad: el equilibrio de carga público distribuye el tráfico entre los servidores de Siebel en todos los dominios de disponibilidad configurados, lo que proporciona protección frente a un dominio de disponibilidad

- Distribuir Componentes de Application Server Activo-Pasivo entre Regiones: si utiliza Active-Passive para sincronizar servidores de aplicaciones en AD, utilice rsync.

- Subredes regionales en dominios de disponibilidad: las subredes regionales abarcan toda la región, lo que proporciona resiliencia ante fallos de red de dominios de disponibilidad y simplifica la gestión y el despliegue del servicio de Siebel.

- DR de base de datos en dominios de disponibilidad: el uso de Data Guard o Active Data Guard depende de su caso de uso y de la edición de la base de datos. Active Data Guard requiere Enterprise Edition – Extreme Performance.

- Sincronización del almacenamiento entre dominios de disponibilidad: las copias de seguridad de volúmenes en bloque entre regiones se pueden realizar mediante la consola, la CLI, los SDK o las API de REST. La duplicación de copias de seguridad de volumen en bloque en otra región a intervalos regulares facilita la reconstrucción de aplicaciones y datos en la región de destino si se produce un desastre en toda la región de origen. También puede migrar y expandir aplicaciones fácilmente a otra región. Con la copia entre regiones de Object Storage, los datos copian objetos de forma asíncrona entre bloques de la misma región o de otras regiones.

Acerca de los grupos de seguridad de red

En Oracle Cloud Infrastructure, las reglas de firewall se configuran mediante grupos de seguridad de red. Se crea un grupo de seguridad de red independiente para cada nivel.

Utilice listas de seguridad para permitir el tráfico entre diferentes niveles y entre el host bastión y los hosts externos. Las reglas de seguridad contienen reglas de entrada y salida para filtrar el tráfico en el nivel. También contienen información sobre los puertos de comunicación a través de los cuales se permite la transferencia de datos. Esos puertos (o, en algunos casos, los protocolos que necesitarán puertos abiertos en las reglas de seguridad) se muestran en cada línea de grupo de seguridad de red en los diagramas de arquitectura.

Cada grupo de seguridad de red se aplica en el nivel de VNIC. Se permite la transferencia de un paquete de datos si una regla de cualquiera de las listas permite el tráfico (o si el tráfico forma parte de una conexión existente de la que se está realizando un seguimiento). Además del grupo de seguridad de red, utilice iptables para implantar otra capa de seguridad en el nivel de instancia.

Para los despliegues en una subred pública, puede proporcionar un nivel adicional de seguridad al impedir el acceso a la aplicación y a las instancias de base de datos desde Internet. Utilice un grupo de seguridad de red personalizado para evitar el acceso a la aplicación y a las instancias de base de datos desde Internet, y permitir el acceso a la base de datos y a los hosts de aplicación a través del puerto 22 desde el host bastión para fines de administración. No active el acceso SSH a las instancias de aplicación y base de datos desde Internet, pero puede permitir el acceso SSH a estas instancias desde la subred que contiene el host bastión.

Puede acceder a las instancias de la subred privada mediante el servidor bastión.

Lista de seguridad para el host de Bastion

La lista de seguridad del bastión permite que se pueda acceder al host del bastión desde la red pública de Internet a través del puerto 22.

-

Para permitir el tráfico SSH desde la red local al host bastión a través de Internet:

Entrada con estado: permita el tráfico TCP desde el CIDR de origen 0.0.0.0/0 y todos los puertos de origen hasta el puerto de destino 22 (SSH).

Source Type = CIDR, Source CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = 22También puede restringir el acceso al host bastión a través de Internet en el puerto 22 solo desde su centro de datos en lugar de la red pública de Internet (0.0.0.0/0). Para ello, utilice la IP del enrutador perimetral en lugar del CIDR de origen como 0.0.0.0/0 en la regla de entrada con estado.

-

Para permitir el tráfico SSH desde el host bastión a las instancias de Oracle Cloud Infrastructure Compute:

Salida con estado: permite el tráfico TCP al CIDR 0.0.0.0/0 de destino desde todos los puertos de origen al puerto 22 (SSH) de destino.

Destination Type = CIDR, Destination CIDR = <CIDR block of VCN>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22

Lista de seguridad para las instancias de Oracle Cloud Infrastructure Load Balancing

La arquitectura contiene equilibradores de carga privados, que se colocan en subredes privadas. Si coloca las instancias del equilibrador de carga en una subred pública, permite el tráfico de Internet (0.0.0.0/0) a las instancias del equilibrador de carga.

-

Para permitir el tráfico desde Internet hasta el equilibrador de carga:

Entrada con estado: permita el tráfico TCP desde el CIDR de origen (Internet) 0.0.0.0/0 y todos los puertos de origen hasta el puerto de destino 80 (HTTP) o 443 (HTTPS).

Source Type = CIDR, Source CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = 80 or 443 -

Para permitir el tráfico desde la red local hasta el equilibrador de carga:

Entrada con estado: permite el tráfico TCP desde el bloque CIDR de la red local y todos los puertos de origen hasta el puerto de destino 80 (HTTP) o 443 (HTTPS)

Source Type = CIDR, Source CIDR = <CIDR block for onpremises network>, IP Protocol = TCP, Source Port Range = All, Destination port range = 80 or 443 -

Para permitir el tráfico desde los niveles del equilibrador de carga hasta los servidores de aplicaciones:

Salida con estado: permita el tráfico TCP al CIDR de destino 0.0.0.0/0 de todos los puertos de origen a todos los puertos de destino.

Destination Type = CIDR, Destination CIDR = <CIDR block for application subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = All

Lista de seguridad para servidores web de Siebel

Cree las siguientes listas de seguridad para permitir el tráfico de las instancias del equilibrador de carga y del servidor bastión a los servidores web de Siebel. El tráfico recibido de las instancias del equilibrador de carga se reenvía a los servidores de aplicaciones de Siebel en el nivel de aplicación.

-

Para permitir el tráfico desde el host bastión al nivel de aplicación:

Entrada con estado:

Source Type = CIDR, Source CIDR = <CIDR block of bastion subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22 -

Para permitir el tráfico del nivel del equilibrador de carga al nivel de aplicación:

Entrada con estado:

Source Type = CIDR, Source CIDR = <CIDR block of load balancer subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 80 or 443 -

Para permitir el tráfico de los servidores web de Siebel a los servidores de Siebel en el nivel de aplicación:

Salida con estado:

Destination Type = CIDR, Destination CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = All

Lista de Seguridad para la Capa de Aplicaciones

-

Para permitir el tráfico desde el host bastión al nivel de aplicación:

Entrada con estado:

Source Type = CIDR, Source CIDR = <CIDR block of bastion subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22 -

Para permitir el tráfico de los servidores de Siebel al servidor de nombres de Siebel Gateway:

Entrada con estado:

Source Type = CIDR, Source CIDR = <CIDR block of Siebel application subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 2320 -

Para permitir el tráfico de los servidores web de Siebel a los servidores de aplicaciones de Siebel:

Entrada con estado:

Source Type = CIDR, Source CIDR = <CIDR block of Siebel web subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 2321 -

Para permitir el tráfico de salida:

Salida con estado:

Destination Type = CIDR, Destination CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = All

Lista de seguridad para el nivel de base de datos

-

Para permitir el tráfico del host bastión al nivel de base de datos:

Entrada con estado:

Source Type = CIDR, Source CIDR = <CIDR block of bastion subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22 -

Para permitir el tráfico de los servidores de aplicaciones de Siebel a la capa de base de datos:

Entrada con estado:

Source Type = CIDR, Source CIDR = <CIDR block of siebel application subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 1521 -

Para permitir el tráfico de salida:

Salida con estado:

Destination Type = CIDR, Destination CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = All