Más información sobre el despliegue de Oracle Siebel CRM en Oracle Cloud Infrastructure

Si desea aprovisionar Oracle Siebel CRM 19.x y versiones posteriores en Oracle Cloud Infrastructure o migrar entornos de Siebel CRM desde su centro de datos a Oracle Cloud Infrastructure, puede planificar una topología de varios hosts, segura y de alta disponibilidad para entornos de desarrollo y entornos de prueba.

Consideraciones para el despliegue en Oracle Cloud Infrastructure

Oracle recomienda crear subredes independientes para sus instancias, como instancias de host bastión, base de datos, aplicación y equilibrador de carga, para garantizar que se puedan implantar los requisitos de seguridad adecuados en las distintas subredes.

Subredes públicas o privadas

Puede crear instancias en una subred privada o pública en función de si desea permitir el acceso a las instancias desde Internet. A las instancias que cree en una subred pública se les asigna una dirección IP pública y puede acceder a estas instancias desde Internet. No puede asignar una dirección IP pública a las instancias creadas en una subred privada. Por lo tanto, no puede acceder a estas instancias a través de Internet.

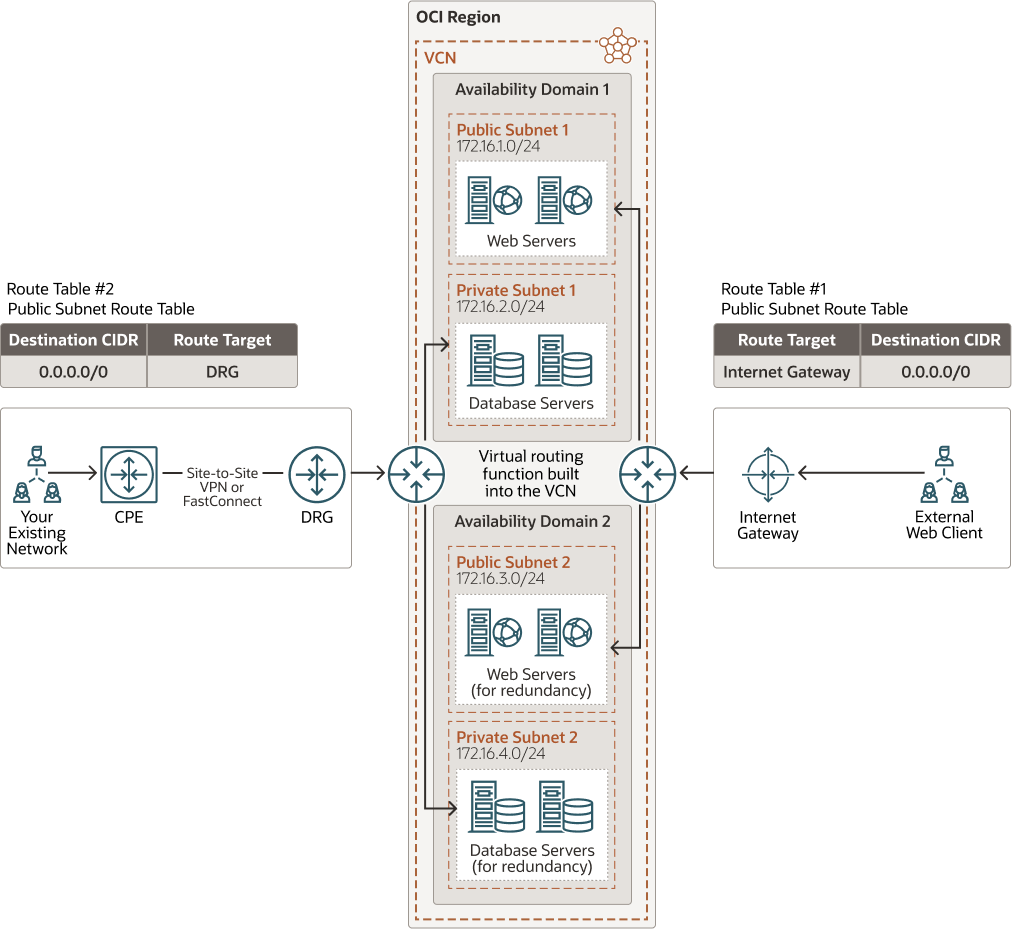

En la siguiente imagen se muestra una red virtual en la nube (VCN) con subredes públicas y privadas. La VCN contiene dos dominios de disponibilidad y cada dominio de disponibilidad contiene una subred pública y privada. Los servidores web se colocan en la subred pública de esta imagen, por lo que cada instancia de servidor web tiene una dirección IP pública asociada. Puede acceder a estas instancias de Oracle Cloud en la subred pública desde Internet activando la comunicación a través del gateway de Internet (IGW). Tendrá que actualizar la tabla de rutas para activar el tráfico desde y hacia el IGW. Para permitir el tráfico a los servidores web desde Internet, debe crear equilibradores de carga en la subred pública. Para acceder a las instancias desde Internet, también debe crear un host bastión en la subred pública y acceder al host bastión desde IGW.

Los servidores de base de datos se colocan en la subred privada de esta imagen. Puede acceder a las instancias de Oracle Cloud en la subred privada desde sus centros de datos conectándose mediante el gateway de enrutamiento dinámico (DRG). El DRG conecta sus redes locales a su red en la nube. Para permitir la comunicación entre el DRG y el equipo local del cliente, utilice la VPN IPSec u Oracle Cloud Infrastructure FastConnect. También tendrá que actualizar la tabla de rutas para activar el tráfico desde y hacia el DRG.

Descripción de la ilustración public_private_subnets_jde.png

Escenario 1: Despliegue de todas las instancias en subredes privadas

Oracle recomienda desplegar todas las instancias en subredes privadas para entornos de producción en los que no haya puntos finales orientados a Internet. Este tipo de despliegue resulta útil cuando desea tener un despliegue híbrido con la nube como extensión de los centros de datos existentes.

En este despliegue, todas las instancias, incluidos los servidores de aplicaciones y bases de datos, se despliegan en una subred privada. No se puede asignar una dirección IP pública a las instancias creadas en una subred privada, por lo que no puede acceder a estas instancias a través de Internet. Para acceder a los servidores de aplicaciones desde el entorno local en esta configuración, puede:

-

Configure un túnel VPN IPSec entre el centro de datos y el DRG de Oracle Cloud Infrastructure antes de aprovisionar los servidores de aplicaciones.

-

Cree un host bastión en esta configuración y, a continuación, acceda a todos los servidores de la subred privada desde el host bastión.

Escenario 2: Despliegue de instancias en subredes públicas y privadas

Puede desplegar algunas instancias en una subred pública y algunas instancias en una subred privada. Este tipo de despliegue es útil cuando el despliegue incluye puntos finales orientados a Internet y no orientados a Internet.

En esta configuración, algunas instancias de aplicación se colocan en una subred pública y otras se colocan en una subred privada. Por ejemplo, puede tener instancias de aplicación que sirvan a usuarios internos y otro juego de instancias de aplicación que sirvan a usuarios externos. En este escenario, coloque las instancias de aplicación que sirven al tráfico interno en una subred privada y coloque los servidores de aplicaciones que sirven al tráfico externo en una subred pública. También puede configurar un equilibrador de carga público en las instancias de aplicaciones orientadas a Internet, en lugar de colocar los servidores de aplicaciones que sirven al tráfico externo en una subred pública. Si coloca el host bastión en una subred pública, al host bastión se le asigna una dirección IP pública y puede acceder a él a través de Internet. Puede acceder a las instancias de la subred privada mediante el servidor bastión.

Escenario 3: Despliegue de todas las instancias en subredes públicas

Oracle recomienda este despliegue para demostraciones rápidas o para despliegues de nivel de producción sin puntos finales internos. Este despliegue solo es adecuado si no tiene su propio centro de datos o si no puede acceder a instancias a través de VPN y desea acceder a la infraestructura a través de Internet.

En este despliegue, todas las instancias, incluidas las instancias de aplicación y base de datos, se despliegan en subredes públicas.

Cada instancia de la subred pública tiene una dirección IP pública asociada. Aunque se puede acceder a las instancias con direcciones IP públicas a través de Internet, puede restringir el acceso mediante listas de seguridad y reglas de seguridad. Para realizar tareas de administración, Oracle recomienda colocar un host bastión en esta configuración. En este escenario, no abriría puertos de administración a la red pública de Internet, sino que abriría los puertos de administración solo al host bastión y configuraría listas de seguridad y reglas de seguridad para garantizar que se pueda acceder a la instancia solo desde el host bastión.

Anti-afinidad

Al crear varias instancias para un alto nivel de disponibilidad en un dominio de disponibilidad de Oracle Cloud Infrastructure, los dominios de errores pueden conseguir la anti-afinidad de las instancias.

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad contiene tres dominios de errores. Los dominios de errores le permiten distribuir sus instancias de forma que no se encuentren en el mismo hardware físico dentro de un solo dominio de disponibilidad. Por lo tanto, un fallo de hardware o el mantenimiento del hardware de Oracle Compute que afecte a un dominio de errores no afectan a las instancias de otros dominios de errores. Al utilizar dominios de errores, puede proteger sus instancias frente a fallos de hardware inesperados e interrupciones planificadas.

Para una alta disponibilidad de bases de datos, puede crear sistemas de base de datos Oracle Real Application Clusters (Oracle RAC) de 2 nodos. Por defecto, los dos nodos de Oracle RAC siempre se crean en dominios de errores independientes. Por lo tanto, los nodos de base de datos no están en el mismo host físico ni en el mismo rack físico. Esto protege las instancias de base de datos contra los fallos del host físico subyacente y de la parte superior del conmutador de bastidor.