Migración de una base de datos Db2 IBM a Oracle Cloud

Convierta una base de datos IBM Db2 (LUW) en Oracle Autonomous Data Warehouse en Oracle Cloud Infrastructure para aprovechar las capacidades ampliadas que ofrece Oracle PL/SQL y una base de datos autónoma. Una base de datos autónoma escala elásticamente y ofrece un rendimiento de consulta rápido sin una administración de base de datos de alta sobrecarga.

Arquitectura

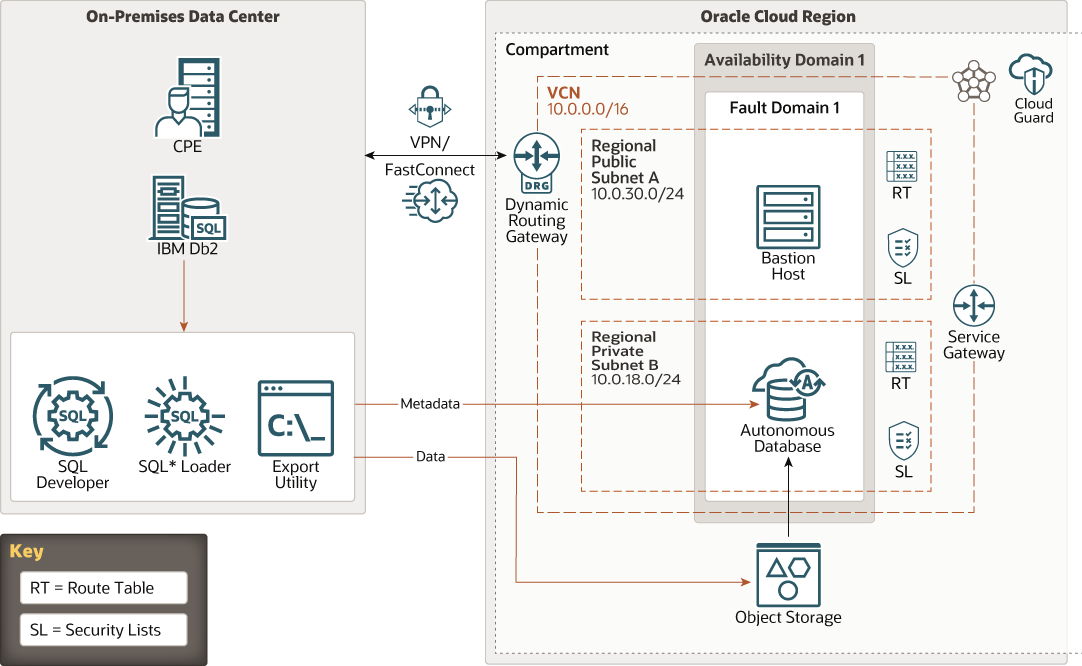

En esta arquitectura, los datos y metadatos se migran de un despliegue de base de datos Db2 de IBM local a una instancia de Oracle Autonomous Data Warehouse. Puede utilizar Oracle Cloud Infrastructure FastConnect o VPN con IPSec para una conectividad privada entre el centro de datos local y Oracle Cloud Infrastructure (OCI).

En el siguiente diagrama, se ilustra esta arquitectura de referencia.

Descripción de la ilustración ibmdb-adb.png

El centro de datos local que se muestra en esta arquitectura tiene los siguientes componentes:

- Equipo local del cliente (CPE)

CPE es el punto final local para la interconexión VPN Connect o Oracle Cloud Infrastructure FastConnect entre el centro de datos local y la red virtual en la nube (VCN) en Oracle Cloud Infrastructure.

- Base de datos Db2 IBM

IBM Db2 Database (también conocido como Db2 para Linux, UNIX y Windows, o Db2 LUW Database) Versión 11.5.5 es un RDBMS de terceros utilizado para crear aplicaciones de almacenamiento de datos a gran escala. Un RDBMS de terceros utilizado para crear aplicaciones de almacenamiento de datos a gran escala.

- Oracle SQL Developer

Oracle SQL Developer es un entorno de desarrollo que simplifica el desarrollo y la gestión de Oracle Database. Ofrece un desarrollo integral completo de sus aplicaciones PL/SQL, una hoja de trabajo para ejecutar consultas y scripts, una consola de DBA para gestionar la base de datos, una interfaz de informes, una solución completa de modelado de datos, Oracle REST Data Services integrada y una plataforma de migración para mover sus bases de datos de terceros a Oracle, como IBM Db2 a Oracle.

Oracle SQL Developer está certificado para ejecutarse en todas las bases de datos Oracle soportadas.

- Cargador SQL

SQL*Loader carga datos desde archivos externos en tablas de Oracle Database. SQL*Loader utiliza las especificaciones de campo del archivo de control para interpretar el formato del archivo de datos, analizar los datos de entrada y rellenar las matrices de enlace que corresponden a una sentencia SQL INSERT con esos datos. Oracle Database acepta los datos y ejecuta la sentencia INSERT para almacenar los datos en la base de datos.

- Utilidad de exportación

La utilidad de programa Exportar copia masivamente los datos entre una instancia de IBM Db2 Database y un archivo de datos con un formato especificado por el usuario. La utilidad de exportación se puede utilizar para exportar datos de tablas a archivos de datos.

El lado Oracle Cloud Infrastructure de la arquitectura tiene los siguientes componentes:

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y grandes distancias pueden separarlas (entre países o incluso continentes).

- Compartimento

Los compartimentos son particiones lógicas interregionales dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar los recursos en Oracle Cloud, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, defina políticas que especifiquen quién puede acceder a los recursos y las acciones que pueden realizar.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detectores que puede definir para examinar sus recursos para detectar deficiencias de seguridad y para supervisar a los operadores y usuarios para realizar actividades de riesgo. Cuando se detecta cualquier actividad incorrecta o insegura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de respuesta que pueda definir.

- Dominio de disponibilidad

Los dominios de disponibilidad son centros de datos independientes e independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como energía o refrigeración, o la red de dominio de disponibilidad interna. Por lo tanto, es poco probable que un fallo en un dominio de disponibilidad afecte a otros dominios de disponibilidad de la región.

- Dominio de fallo

Un dominio de fallos es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de fallos con energía y hardware independientes. Al distribuir recursos entre varios dominios de fallos, las aplicaciones pueden tolerar fallos físicos del servidor, mantenimiento del sistema y fallos de energía dentro de un dominio de fallos.

- Red virtual en la nube (VCN) y subredes

VCN es una red personalizable definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes tradicionales de centros de datos, las VCN le proporcionan un control completo sobre su entorno de red. VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear VCN. Puede segmentar VCN en subredes, que se pueden asignar a una región o a un dominio de disponibilidad. Cada subred consta de un rango contiguo de direcciones que no se superponen con las otras subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

Cada instancia de Compute se despliega en una VCN que se puede segmentar en subredes.

- Gateway de direccionamiento dinámico (DRG)

DRG es un enrutador virtual que proporciona una ruta de acceso para el tráfico de red privada entre VCN y una red fuera de la región, como VCN en otra región de Oracle Cloud Infrastructure, una red local o una red en otro proveedor de nube.

- Gateway de servicio

El gateway de servicio proporciona acceso de VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde VCN al servicio Oracle viaja por el tejido de red Oracle y nunca atraviesa Internet.

- Tabla de rutas

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico de subredes a destinos fuera de VCN, normalmente a través de gateways.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, destino y tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Servicio de bastión o host bastión

Esta arquitectura utiliza un bastion host. Sin embargo, puede utilizar un host bastión o un servicio de bastión de Oracle Cloud Infrastructure:

- Host Bastion

El host bastion es una instancia de cálculo que sirve de punto de entrada controlado y seguro a la topología desde fuera de la nube. El host bastión se aprovisiona normalmente en una zona desmilitarizada (DMZ). Permite proteger recursos sensibles colocándolos en redes privadas a las que no se puede acceder directamente desde fuera de la nube. La topología tiene un punto de entrada único y conocido que puede supervisar y auditar regularmente. Por lo tanto, puede evitar exponer los componentes más sensibles de la topología sin comprometer el acceso a ellos.

- Servicio de bastión

La base de Oracle Cloud Infrastructure proporciona acceso seguro restringido y limitado por tiempo a recursos que no tienen puntos finales públicos y que requieren estrictos controles de acceso a los recursos, como hardware dedicado y máquinas virtuales, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Container Engine for Kubernetes (OKE), y cualquier otro recurso que permita el acceso de protocolo de shell seguro (SSH). Con el servicio bastión de Oracle Cloud Infrastructure, puede activar el acceso a hosts privados sin desplegar ni mantener un host de salto. Además, obtiene una postura de seguridad mejorada con permisos basados en identidad y una sesión SSH centralizada, auditada y con un límite de tiempo. La basción de Oracle Cloud Infrastructure elimina la necesidad de una IP pública para el acceso bastión, eliminando los hassle y la posible superficie de ataque al proporcionar acceso remoto.

- Host Bastion

- Base de datos autónoma

Las bases de datos autónomas de Oracle Cloud Infrastructure se gestionan completamente y los entornos de base de datos preconfigurados que puede utilizar para el procesamiento de transacciones y las cargas de trabajo de almacenamiento de datos. No es necesario configurar ni administrar ningún hardware ni instalar ningún software. Oracle Cloud Infrastructure maneja la creación de la base de datos, así como la copia de seguridad, aplicación de parches, actualización y ajuste de la base de datos.

- Almacenamiento de objetos

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de bases de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar y, a continuación, recuperar los datos de manera segura directamente desde Internet o desde la plataforma en la nube. Puede escalar el almacenamiento sin problemas sin experimentar ninguna degradación en el rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento "caliente" al que necesita acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento "en frío" que conserva durante largos períodos de tiempo y que rara vez tiene acceso.

Recomendaciones

- Oracle Autonomous Data Warehouse

Comience con dos OCPU y una TB de almacenamiento y active el ajuste automático. Esta configuración garantiza un precio y un rendimiento óptimos.

- Almacenamiento de archivos Oracle Cloud Infrastructure

El servicio de almacenamiento de archivos Oracle Cloud Infrastructure proporciona un sistema de archivos de red duradero, escalable, seguro y de nivel empresarial. Para un tamaño de base de datos en bytes tera (TB), se recomienda conectarse a un sistema de archivos de servicio de almacenamiento de archivos en el host del servidor de base de datos de origen como montaje NFS.

- Cloud Guard

Clonar y personalizar las recetas por defecto proporcionadas por Oracle para crear recetas de detector y respuesta personalizadas. Estas recetas permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar cubos de almacenamiento de objetos que tengan visibilidad definida en público.

Aplique Cloud Guard en el nivel de arrendamiento para cubrir el ámbito más amplio y reducir la carga administrativa de mantener varias configuraciones.

También puede utilizar la función Lista gestionada para aplicar determinadas configuraciones a los detectores.

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a subredes en VCN. Utilice bloques CIDR que se encuentran dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, el centro de datos local u otro proveedor de nube) a la que desee configurar conexiones privadas.

Después de crear VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Cuando diseñe las subredes, tenga en cuenta los requisitos de flujo de tráfico y seguridad. Conecte todos los recursos dentro de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

Utilice subredes regionales.

- Zonas de seguridad

Para recursos que requieren máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta definida por Oracle de políticas de seguridad basadas en las mejores prácticas. Por ejemplo, los recursos de una zona de seguridad no deben ser accesibles desde Internet público y deben cifrarse con claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con las políticas de la receta de zona de seguridad y niega las operaciones que violen cualquiera de las políticas.

Consideraciones

Tenga en cuenta los siguientes puntos al desplegar esta arquitectura de referencia.

- Escalabilidad y costo

Mientras esté activado el ajuste automático, no necesitará gestionar el escalado manualmente para su almacén de datos autónomo. El escalado automático también garantiza un precio y un rendimiento óptimos.

- Disponibilidad

La base de datos autónoma se realiza una copia de seguridad automática y las copias de seguridad se mantienen durante 60 días. También puede crear copias de seguridad manuales para complementar las copias de seguridad automáticas. Las copias de seguridad manuales se almacenan en un cubo que cree en Oracle Cloud Infrastructure Object Storage. Puede restaurar y recuperar la base de datos hasta cualquier punto en el tiempo durante el período de retención. Al iniciar una recuperación puntual, Oracle Autonomous Data Warehouse determina y utiliza la copia de seguridad que permite una recuperación más rápida.

- Control de Acceso

Defina políticas adecuadas en Oracle Cloud Infrastructure Identity and Access Management (IAM) para controlar quién puede acceder a los recursos de la nube y las acciones que pueden realizar.