Información sobre la configuración de una topología de varios niveles segura

Utilice los bloques de creación de Terraform proporcionados en esta solución para implementar la estructura básica de una topología de red segura que admite un entorno de varios usuarios y varios niveles. La creación de esta topología básica y su ajuste para sus requisitos de negocio permiten ahorrar mucho tiempo y esfuerzo.

Antes de Empezar

Arquitectura

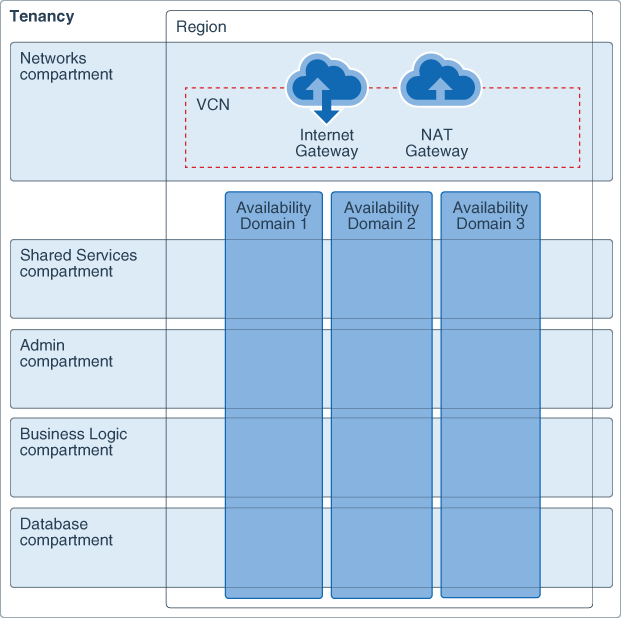

La arquitectura de esta solución organiza los recursos en compartimentos independientes, según el grupo de usuarios que gestiona los recursos.

Descripción de la ilustración Multiier-network-architecture.png

Los siguientes son los recursos de esta arquitectura. Personalice la arquitectura para sus necesidades específicas.

- La red virtual en la nube (VCN) y los gateways están en el compartimento de redes. Puede crear las subredes en los compartimentos que contienen los recursos que utilizan las subredes.

- Se puede acceder a los recursos que se conectan a una subred pública , como un host de base, desde Internet pública a través del gateway de Internet. Si se produce un problema de seguridad de la red, como un ataque de denegación de servicio (DDoS) distribuido, puede bloquear todo el tráfico de la VCN terminando el gateway.

- Los recursos de una subred privada pueden acceder a la red pública mediante el gateway NAT. Por ejemplo, una instancia informática en una subred privada puede obtener parches de un sitio externo mediante el gateway NAT.

- El compartimento de Shared Services contiene los recursos que se comparten en toda la topología.

- Los hosts de base están en el compartimento de administración.

- El compartimento de Business Logic contiene servidores web, servidores de aplicaciones y equilibradores de carga.

- Las bases de datos están en el compartimento de base de datos.

Las políticas que defina, no se muestran en el diagrama de arquitectura, rigen el nivel de acceso que tiene cada grupo de usuarios a los recursos de un compartimento.

Nota:

- Los recursos de esta arquitectura se distribuyen entre tres dominios de disponibilidad (AD). En una región que tiene un solo AD, puede distribuir las instancias de cálculo entre los dominios de fallos dentro del AD para alta disponibilidad.

- Todos los compartimentos de esta arquitectura son iguales, pero puede configurar una jerarquía de compartimentos.

- Para mayor simplicidad, el diagrama de arquitectura muestra sólo una región. Los compartimentos abarcan todas las regiones.

Acerca de los servicios y roles necesarios

Se necesitan los siguientes servicios y permisos:

Necesita una suscripción a Oracle Cloud Infrastructure .

Para crear los recursos necesarios, necesita credenciales que cumplan las siguientes condiciones:

-

Debe estar en el grupo

Administratorso en cualquier grupo que tenga permiso para crear compartimentos. -

Si desea crear sus recursos en compartimentos existentes, debe estar en un grupo con permiso para definir una política para dichos compartimentos y gestionar VCN en ellos.

-

Si desea crear tokens de autenticación y claves de API, debe ser un usuario local ; es decir, un usuario creado por un administrador en Oracle Cloud Infrastructure Identity and Access Management . Como alternativa, debe ser un usuario sincronizado creado automáticamente por un proveedor de identidad federado.

Consulte más información sobre cómo obtener los servicios de Oracle Cloud para las soluciones de Oracle para obtener los servicios necesarios.