Despliegue Oracle Retail Xstore Office en Oracle Autonomous Database

Oracle Retail Xstore Office y POS son la solución líder en el sector minorista omnicanal y de tiendas. Esta arquitectura de referencia permite a los minoristas adoptar Oracle Cloud Infrastructure (OCI) para alojar Oracle Retail Xstore Office y ofrece las siguientes ventajas:

- Infraestructura fiable

- Alto rendimiento

- Alta disponibilidad

- Escala automática

- Recuperación ante desastres

- Servicios gestionados

Arquitectura

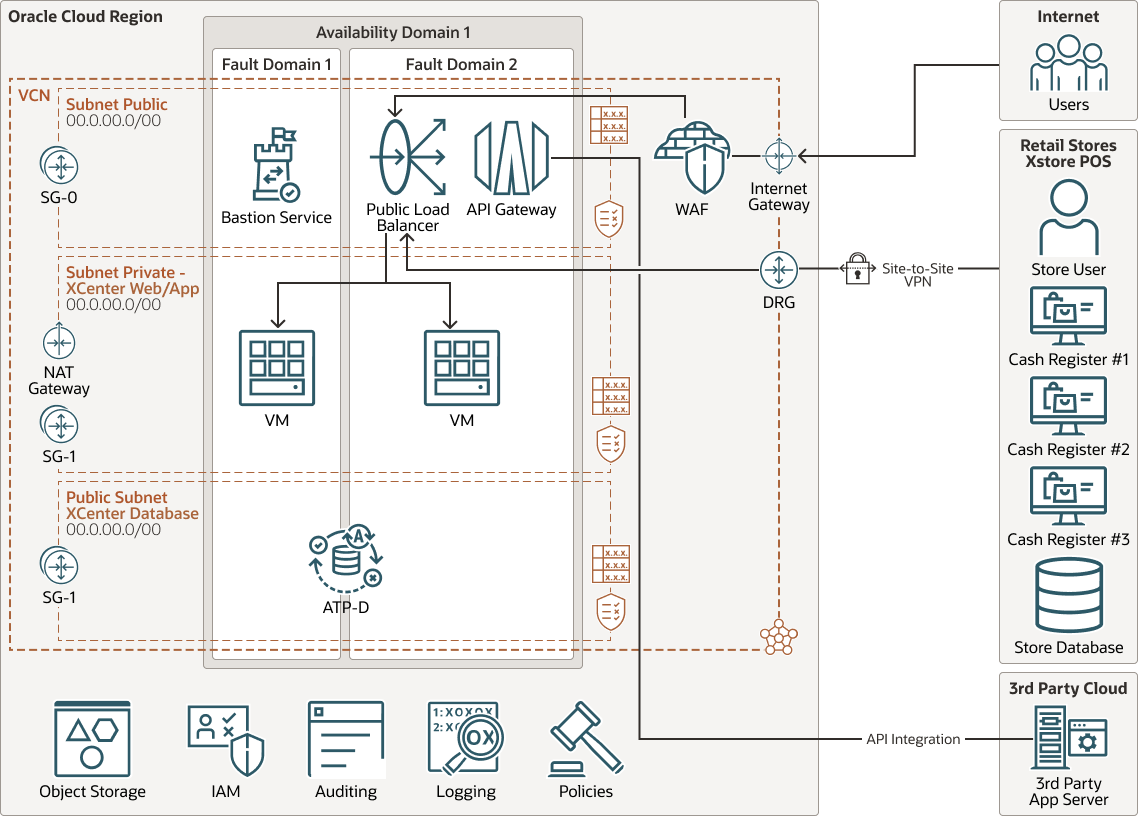

Esta solución en la nube despliega Oracle Retail Xstore Office en una arquitectura de aplicación de equilibrio de carga con Oracle Autonomous Database en el backend. Oracle Autonomous Database proporciona capacidades de alto rendimiento, ampliación automática y ajuste con ventajas adicionales de tiempo de actividad, seguridad y productividad máximas de la base de datos.

Los servidores web y de aplicaciones de Xcenter se despliegan en dominios de errores independientes para proporcionar tolerancia a fallos. Autonomous Transaction Processing gestionado por Oracle: la base de datos dedicada (ATP-D) se despliega en la subred privada de la base de datos. Tiene la opción de utilizar la base de datos Autonomous Transaction Processing - Compartida (ATP-S), Oracle Database Cloud Services o gestionar su propia base de datos en VM o con hardware dedicado en OCI. El almacenamiento de archivos compartido de OCI está montado por todos los servidores web y de aplicaciones.

Los PDV de tienda minorista acceden al Xcenter en OCI a través de una VPN de sitio a sitio para la consulta central de datos y la replicación de datos de ventas. Los usuarios de Internet acceden a la aplicación a través del gateway de Internet. La TI del negocio minorista soporta el entorno en la nube a través del servicio Bastion. La aplicación se coloca en una subred privada detrás del equilibrador de carga público y el firewall de aplicaciones web (WAF) de Oracle.

Los sistemas de PDV de tienda replican datos de ventas en la base de datos de Xcenter a través del servidor de aplicaciones. El gateway de API gestionado por OCI permite a Xstore Office integrarse con aplicaciones minoristas de 3a parte. El gateway de traducción de direcciones de red (NAT) de OCI permite el acceso a Internet saliente para los recursos de las subredes privadas.

El siguiente diagrama ilustra la arquitectura de referencia de alto rendimiento.

Descripción de la ilustración oci_adb_xstore_office_arch.png

oci-adb-xstore-office-arch-oracle.zip

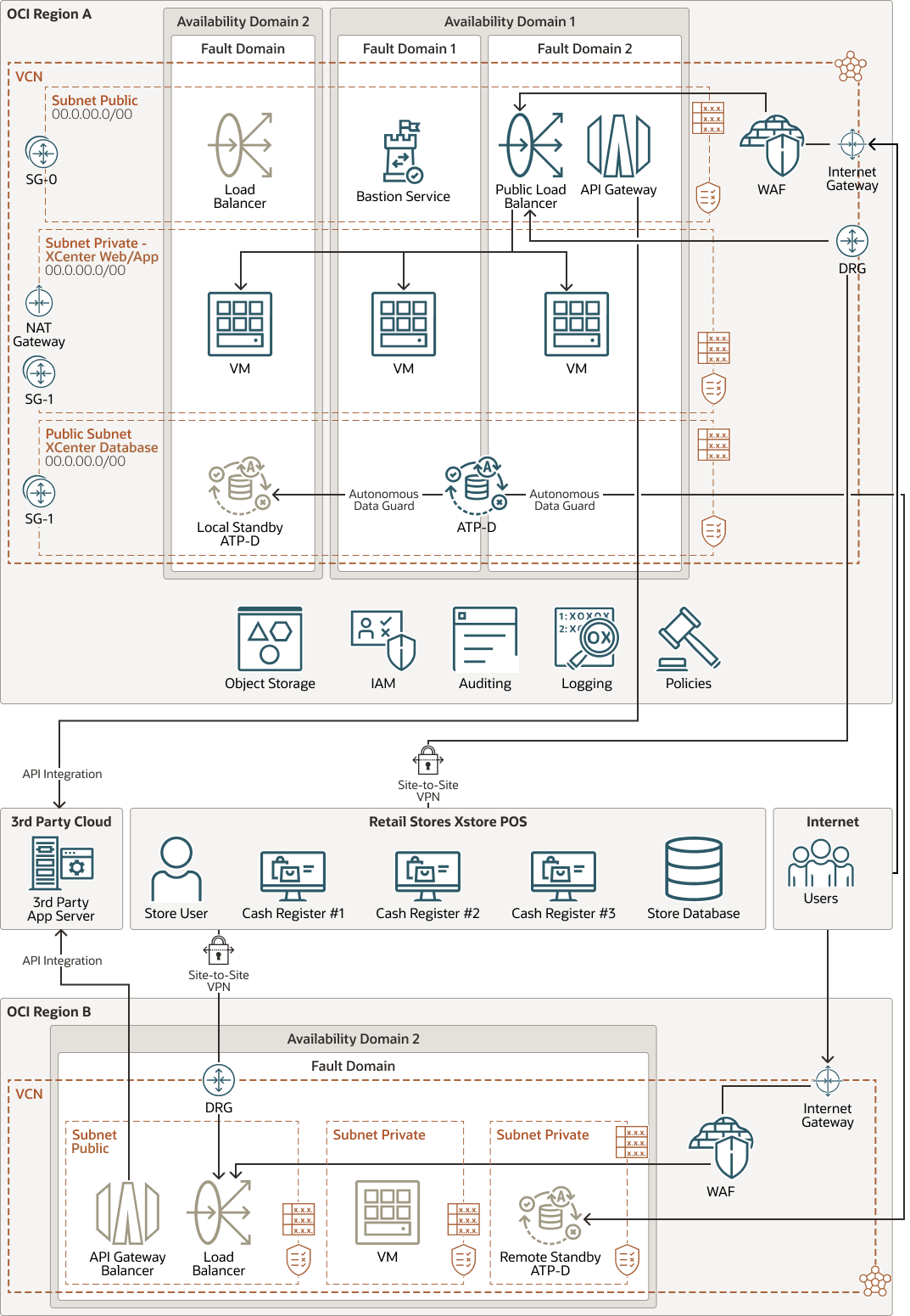

El negocio minorista requiere alta disponibilidad (HA). Puede desplegar la web y la aplicación Xcenter en distintos dominios de disponibilidad de la misma región y equilibrar la carga en los servidores de dos o más dominios de disponibilidad. El equilibrador de carga en espera se despliega en un dominio de disponibilidad independiente. Autonomous Data Guard está configurado para sincronizar los datos de ATP activo con la base de datos ATP en espera local.

La recuperación ante desastres (DR) de Xstore Office se puede configurar en una región de OCI remota. La recuperación ante desastres tendrá la misma arquitectura que la producción, con una huella informática reducida para ahorrar costos. En caso de desastre o prueba de DR, el entorno se puede ampliar rápidamente en la nube. Autonomous Data Guard se utiliza para sincronizar la base de datos ATP activa con la base de datos ATP en espera remota.

En el siguiente diagrama, se ilustra la arquitectura de alta disponibilidad y recuperación ante desastres.

Descripción de la ilustración oci_adb_xstore_office_ha_arch.png

oci-adb-xstore-office-ha-arch-oracle.zip

La arquitectura tiene los siguientes componentes:

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y las grandes distancias pueden separarlas (entre países e incluso continentes).

- dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como alimentación o refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, es improbable que un fallo en un dominio de disponibilidad afecte a los otros dominios de la región.

- Dominios de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con energía y hardware independientes. Al distribuir recursos entre varios dominios de errores, sus aplicaciones pueden tolerar fallos en el servidor físico, el mantenimiento del sistema y los fallos de energía dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de centros de datos tradicionales, las redes virtuales le proporcionan un control completo de su entorno de red. Una VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está compuesta por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automatizada de tráfico desde un único punto de entrada a varios servidores en el backend.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Gateway de traducción de direcciones de red (NAT)

Un gateway de NAT permite a los recursos privados de una VCN acceder a los hosts de Internet, sin exponer dichos recursos a las conexiones de Internet entrantes.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no Internet.

- Zona de seguridad

Las zonas de seguridad garantizan que las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes de un compartimento completo. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "receta" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

- Object Storage

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de bases de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin problemas sin que se produzca ninguna degradación del rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento "activo" al que tenga que acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento "en frío" que retiene durante largos períodos de tiempo y a los que rara vez o rara vez accede.

- Autonomous Database

Oracle Cloud Infrastructure Autonomous Database es un entorno de base de datos totalmente gestionado y preconfigurado que puede utilizar para cargas de trabajo de procesamiento de transacciones y almacenamiento de datos. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure gestiona la creación de la base de datos, así como la realización de copias de seguridad, la aplicación de parches, la actualización y el ajuste de la base de datos.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing es un servicio de base de datos autogestionado, autoprotegido y autoservicio optimizado para las cargas de trabajo de procesamiento de transacciones. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure se encarga de crear la base de datos, así como de realizar copias de seguridad, aplicar parches, actualizar y ajustar la base de datos.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a las subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de dirección IP privada estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor de nube) a la que desea configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta el flujo de tráfico y los requisitos de seguridad. Asocie todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

- Seguridad

Utilice Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure de forma proactiva. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de deficiencias de seguridad y para supervisar a operadores y usuarios en busca de actividades arriesgadas. Cuando se detecta una configuración incorrecta o una actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de responsable de respuesta que pueda definir.

Para los recursos que requieren la máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta de políticas de seguridad definida por Oracle que se basa en las mejores prácticas. Por ejemplo, los recursos de una zona de seguridad no deben ser accesibles desde la Internet pública y deben cifrarse con claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con respecto a las políticas de la receta de zona de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Cloud Guard

Clone y personalice las recetas por defecto que proporciona Oracle para crear recetas personalizadas de detector y responsable de respuesta. Estas recetas le permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar bloques de almacenamiento de objetos con visibilidad definida como públicos.

Aplicar Cloud Guard en el nivel de arrendamiento para abarcar el ámbito más amplio y reducir la carga administrativa de mantener varios configurations.You también puede utilizar la función Lista gestionada para aplicar determinadas configuraciones a los detectores.

- Zona de seguridad

Las zonas de seguridad garantizan que las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes de un compartimento completo. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "receta" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

- Grupo de seguridad de red (NSG)

El grupo de seguridad de red (NSG) actúa como firewall virtual para sus recursos en la nube. Con el modelo de seguridad de confianza cero de Oracle Cloud Infrastructure, se deniega todo el tráfico y puede controlar el tráfico de red dentro de una VCN. Un NSG está formado por un conjunto de reglas de seguridad de entrada y salida que se aplican sólo a un conjunto especificado de VNIC en una única VCN.

- ancho de banda de equilibrio de carga

Al crear el equilibrador de carga, puede seleccionar una unidad predefinida que proporcione un ancho de banda fijo o especificar una unidad personalizada (flexible) donde definir un rango de ancho de banda y permitir que el servicio amplíe el ancho de banda automáticamente en función de los patrones de tráfico. Con cualquiera de los dos enfoques, puede cambiar la unidad en cualquier momento después de crear el equilibrador de carga.

- Servicio gestionado

El servicio gestionado proporciona una funcionalidad específica sin necesidad de realizar tareas de mantenimiento relacionadas con la optimización del rendimiento, la disponibilidad, la ampliación, la seguridad o la actualización. Con un servicio gestionado, puede centrarse en ofrecer funciones a sus clientes en lugar de preocuparse por la complejidad de las operaciones. Se recomienda que los servicios gestionados de OCI como Autonomous Database reduzcan el costo total de propiedad.

- Base de Datos

Dado que Xstore es una aplicación empresarial fundamental, el alto rendimiento es fundamental de forma consistente. La capacidad de controlar la actualización, los parches y la posibilidad de auditoría de las operaciones en la nube es fundamental para el negocio. Se recomienda ADB-D para el aislamiento, el rendimiento consistente, la seguridad y la posibilidad de auditoría. Autonomous Database tiene un SLA de disponibilidad del 99,95%. Es de alta disponibilidad por defecto. El SLA aumenta su disponibilidad del 99,995% con una base de datos en espera. Esto incluye interrupciones tanto planificadas como no planificadas.

Consideraciones

Tenga en cuenta los siguientes puntos al desplegar esta arquitectura de referencia.

- Implementación

Hay algunos componentes obligatorios que se deben desplegar junto con Xcenter, por ejemplo, el servidor Apache para el intercambio de archivos de datos y despliegues, utilidad de generador RTLog. Se trata de cargas de trabajo independientes y de registro y supervisión.

Se puede desplegar un componente independiente en OCI para proporcionar la capacidad de recogida en la acera. Xstore proporciona integración de servicio web que se puede utilizar para esto, pero está limitada por la VPN de la tienda.

- conformidad

Según la implantación, Xcenter puede almacenar datos relacionados con el cliente. El almacenamiento de estos datos puede tener requisitos legales. Se recomienda OCI Data Safe para comprender la sensibilidad de los datos, evaluar los riesgos de los datos, enmascarar los datos confidenciales, implementar y supervisar los controles de seguridad, evaluar la seguridad del usuario y supervisar la actividad del usuario, todo ello en una consola unificada.

- Migración y actualización

Si la migración a OCI se combina con la actualización de versión, Xcenter local y OCI Xcenter deben coexistir durante el período de implementación. Este proceso se denomina "hibridación" en actualizaciones regulares de Xstore y suele tardar entre 2 y 5 meses en función del número de tiendas.