Implantar una solución de recuperación cibernética en Oracle Cloud Infrastructure

La ciberseguridad se ha convertido en un tema cada vez más crítico a medida que los ataques de malware y ransomware siguen ocurriendo en todo el mundo. Para las bases de datos esenciales, estos ataques que provocan la pérdida de datos y el tiempo de inactividad del sistema pueden tener un gran impacto en toda la empresa en términos de ingresos, operaciones, reputación e incluso sanciones.

Puede implementar una solución para proteger sus aplicaciones de Oracle alojadas en Oracle Cloud Infrastructure (OCI) de ataques cibernéticos mediante la creación y el almacenamiento de copias de seguridad inmutables. En caso de un ataque cibernético, como un ataque de cifrado de ransomware, las copias de seguridad inmutables se pueden utilizar para restaurar la aplicación de Oracle a un estado anterior, lo que permite una interrupción mínima de las operaciones empresariales.

Arquitectura

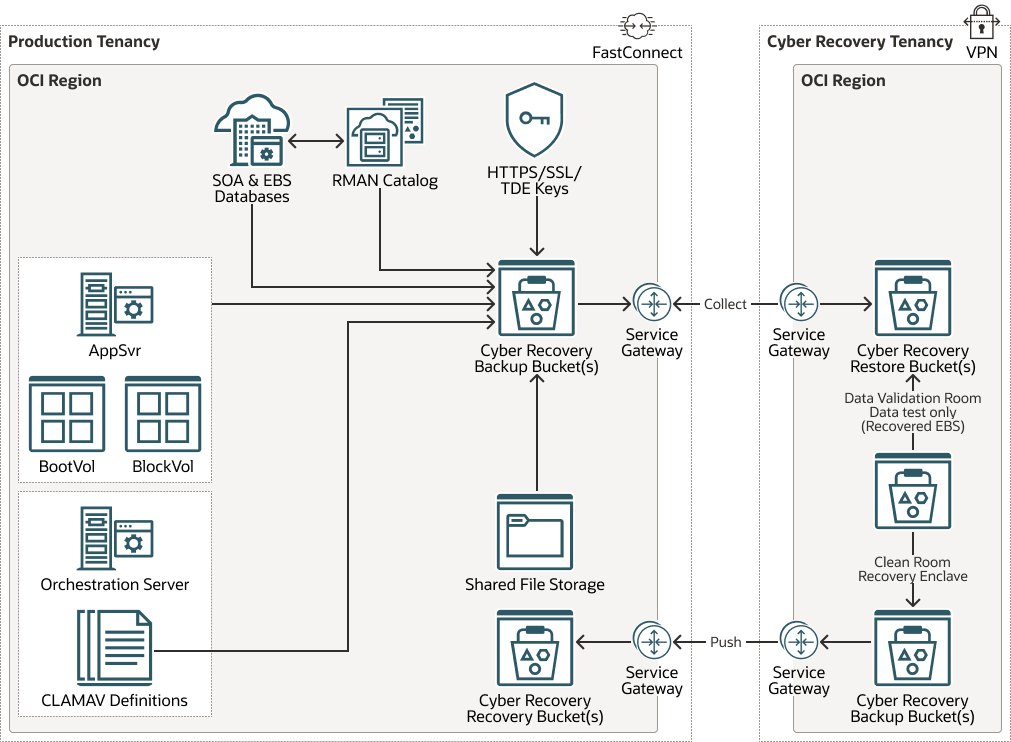

Esta arquitectura de referencia muestra cómo puede implantar una solución de copia de seguridad y restauración automatizada que se despliega en OCI.

La aplicación Oracle E-Business Suite (EBS) se utiliza como ejemplo para esta solución, pero puede adoptarla fácilmente para otras aplicaciones de Oracle.

En el siguiente diagrama se ilustra esta arquitectura de referencia.

oci-cyber-recovery-arch-oracle.zip

- Para desplegar esta arquitectura de referencia, cree un nuevo arrendamiento de OCI (denominado arrendamiento de recuperación cibernética) para almacenar copias de seguridad inmutables.

- El arrendamiento de recuperación cibernética proporcionará una plataforma para probar y recuperar sistemas de forma segura en caso de un ataque cibernético.

- El arrendamiento de recuperación cibernética se "apagará al aire" desde la red de producción, con conexiones entrantes solo permitidas durante una llamada de recuperación cibernética o una prueba periódica.

- El arrendamiento de recuperación cibernética de OCI variará en términos de gestión de acceso, sin integración con Active Directory. Todos los datos copiados al arrendamiento de recuperación cibernética de OCI se iniciarán desde el arrendamiento y se copiarán mediante el eje central de red de OCI, lo que garantiza una seguridad completa.

- Realice una copia de seguridad de todas las entidades de producción (bases de datos, servidores, almacenamiento de archivos, etc.) en un juego de cubos de almacenamiento de objetos de recuperación cibernética dentro del arrendamiento de producción, de acuerdo con un programa de copia de seguridad definido.

- Los bloques de almacenamiento de objetos de recuperación cibernética deben tener sus políticas de retención y ciclo de vida ajustadas a sus necesidades (por ejemplo, habrá un bloque de ciclo diario con su propia política de retención).

- Los cubos de almacenamiento de objetos de recuperación cibernética deben tener definidos permisos para que se puedan leer mediante un script de sincronización iniciado desde el arrendamiento de recuperación cibernética.

- Rediseñe las copias de seguridad de producción existentes con soluciones de copia de seguridad adicionales utilizadas cuando sea necesario.

- Se deben desplegar diferentes técnicas de almacenamiento en el arrendamiento de producción, cada una con una solución técnica diferente, pero siguiendo la misma secuencia lógica de creación de un juego de datos de recuperación cibernética.

- El script de sincronización del compartimento CRS del arrendamiento de recuperación cibernética se ejecutará de forma regular (por ejemplo, cada 15 minutos durante la ventana de copia de seguridad).

- Aplique la política de administración para que se permita el acceso al arrendamiento de producción.

- Copie los objetos nuevos identificados en los cubos de almacenamiento de objetos de recuperación cibernética de producción en cubos de almacenamiento de objetos de arrendamiento de recuperación cibernética equivalentes.

- Desactive la política de administración para evitar el acceso al arrendamiento de producción.

- Los datos se copiarán en el arrendamiento de recuperación cibernética mediante el eje central de red de OCI y todo el acceso entrante se restringirá al acceso a la consola de OCI.

- Una vez que un objeto se ha sincronizado con el arrendamiento de recuperación cibernética, su ciclo de vida ya no está enlazado a su equivalente de producción. Por ejemplo, en el evento poco probable (por ejemplo, una discrepancia en las políticas de ciclo de vida), se suprime un objeto de copia de seguridad de producción. Esto NO provocará la supresión del objeto de copia de seguridad del arrendamiento de recuperación cibernética.

- El cubo de objeto de recuperación cibernética se colocará en el compartimento de CRS que tiene una política de zona de seguridad para evitar cambios no autorizados en él.

- Defina los permisos en los cubos de objeto de arrendamiento de recuperación cibernética para que solo los usuarios autorizados puedan leerlos en el arrendamiento (los permisos se deben definir para que solo el script de sincronización pueda escribir en él).

- Defina políticas de retención en los cubos de objetos de recuperación cibernética para gestionar el ciclo de vida del objeto para su supresión (por ejemplo, los objetos se suprimirán una vez que tengan 15 días de antigüedad) y el archivado (por ejemplo, los objetos de archivo que tengan 10 días de antigüedad).

- Cuando se crea un nuevo objeto en el bloque de objetos de recuperación cibernética, se explorará en busca de virus y su firma digital sha2 se comprobará para garantizar que el archivo de copia de seguridad no tiene ningún tipo. Considere realizar la comprobación de firma digital/sha2 en las copias de seguridad de la base de datos según el tamaño de la copia de seguridad y el objetivo de punto de recuperación (RPO)/objetivo de tiempo de recuperación (RTO) de la solución.

Nota:

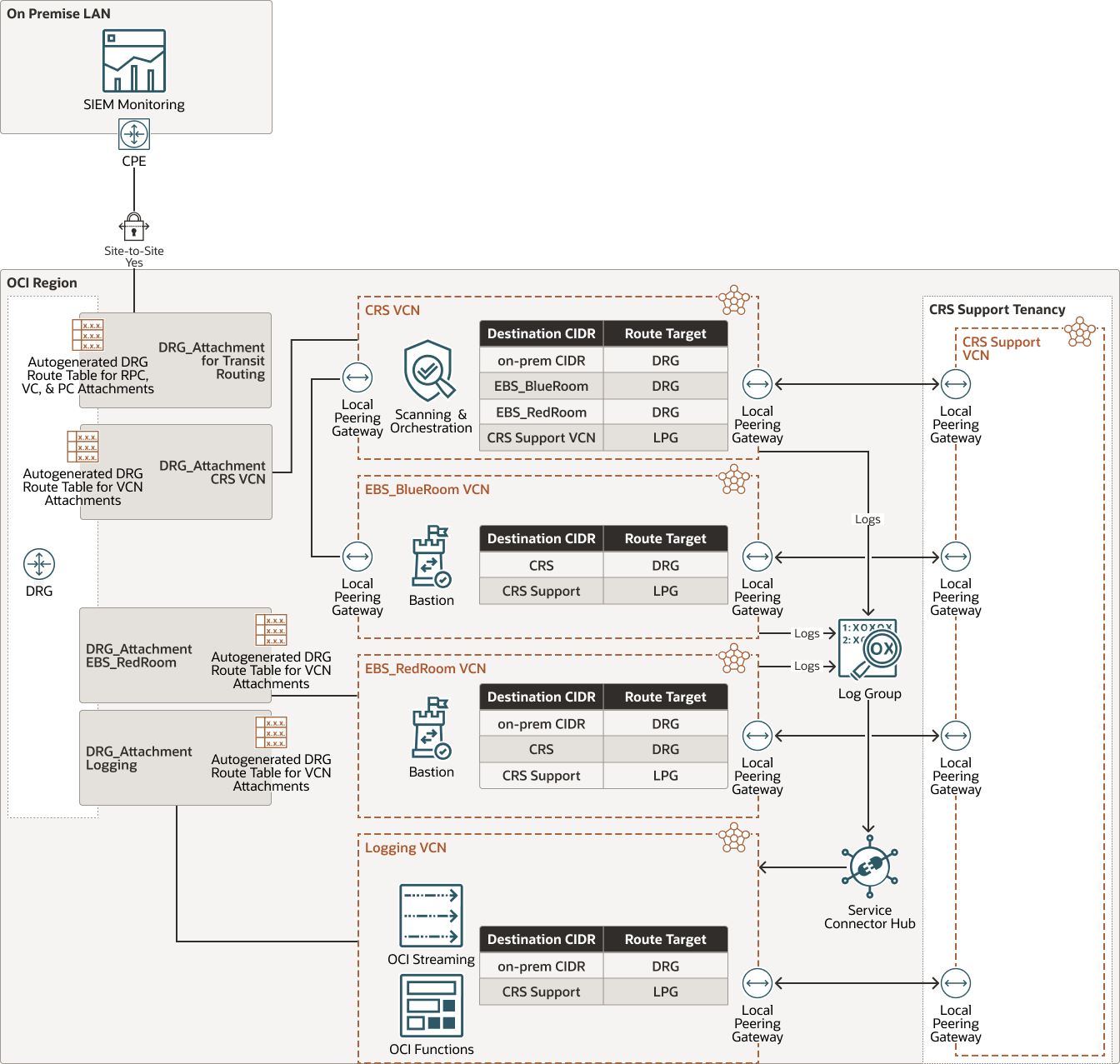

Puede automatizar la mayor parte del proceso mediante scripts de Terraform, cuadernos de estrategias de Ansible, scripts de Shell y RMAN que se describen en la sección Desplegar de esta arquitectura de referencia.El siguiente diagrama ilustra una topología de despliegue de ejemplo para el arrendamiento de recuperación cibernética.

Descripción de la ilustración oci_cyber_recovery_deploy.png

oci-cyber-recovery-deploy-oracle.zip

En este ejemplo, estamos utilizando los mismos rangos de IP que la VCN de la aplicación de producción en EBS_BlueRoom y EBS_RedRoom. Este enfoque se ha elegido para permitir la prueba automatizada de copias de seguridad con los cambios mínimos necesarios para restaurar la aplicación en EBS_RedRoom. Esto dicta el diseño de red, donde tanto la VCN EBS_BlueRoom como la VCN EBS_RedRoom no se pueden conectar al DRG al mismo tiempo.

La segregación de la propiedad del arrendamiento se puede considerar con:

- Un equipo dedicado que admite el arrendamiento de recuperación cibernética (que no tiene acceso al arrendamiento de producción).

y

- Un equipo de soporte de aplicaciones de producción con acceso solo a los compartimentos de sala roja durante el ejercicio de prueba de aplicaciones trimestral. Este equipo puede acceder a la red CRS desde la red local corporativa.

La arquitectura tiene los siguientes componentes:

- arrendamiento

Un arrendamiento es una partición segura y aislada que Oracle configura en Oracle Cloud al registrarse en Oracle Cloud Infrastructure. Puede crear, organizar y administrar sus recursos en Oracle Cloud dentro de su arrendamiento. Un arrendamiento es sinónimo de una compañía u organización. Normalmente, una compañía tendrá un solo arrendamiento y reflejará su estructura organizativa dentro de ese arrendamiento. Un único arrendamiento suele estar asociado a una sola suscripción, y una única suscripción suele tener un solo arrendamiento.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y grandes distancias pueden separarlas (entre países o incluso continentes).

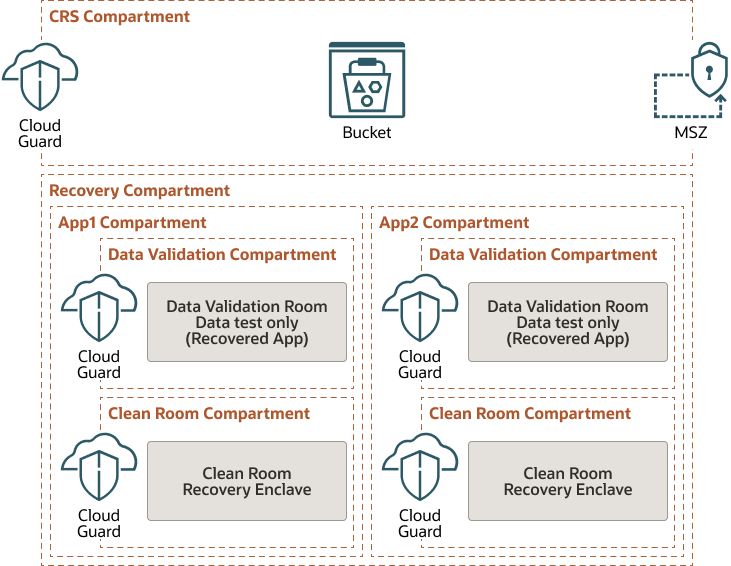

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar los recursos en Oracle Cloud, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, debe definir políticas que especifiquen quién puede acceder a los recursos y qué acciones pueden realizar.

Los usuarios (tanto locales como federados) se agregan a uno o más grupos, que, a su vez, se asocian a políticas de IAM que rigen el acceso a los activos de OCI por compartimento.

Los compartimentos proporcionan la capacidad de organizar y aislar recursos en un arrendamiento de Oracle Cloud Infrastructure. Desempeñarán un papel importante a la hora de establecer una base para desplegar nuevas cargas de trabajo en el arrendamiento. Aunque parecen tener la naturaleza de la agrupación lógica de recursos de OCI, sirven como puntos de aplicación de políticas, por lo que tienen una importancia primordial con respecto a la seguridad del arrendamiento.

Los compartimentos se pueden desplegar según una jerarquía funcional, operativa o de proyecto. Esto permite mantener un aislamiento entre los recursos para diferentes roles, funciones y jerarquía organizativa. Una jerarquía de compartimentos puede tener hasta 6 niveles, según los requisitos. El control de acceso se define mediante políticas.

Cada compartimento debe tener permisos específicos asignados a los grupos relacionados. Como regla general, los usuarios no podrán elevar sus permisos a otros compartimentos. La siguiente jerarquía de compartimentos se utilizará en el arrendamiento de recuperación cibernética para proporcionar la separación de preocupaciones entre aplicaciones y entornos.

- dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como la alimentación o la refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, es improbable que un fallo en un dominio de disponibilidad afecte a los otros dominios de la región.

- dominios de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con energía y hardware independientes. Al distribuir recursos entre varios dominios de errores, sus aplicaciones pueden tolerar fallos en el servidor físico, el mantenimiento del sistema y los fallos de energía dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan un control completo de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automática del tráfico desde un único punto de entrada a varios servidores en el backend.

- Lista de Seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de debilidades de seguridad y para supervisar a operadores y usuarios en busca de actividades de riesgo. Cuando se detecta una configuración incorrecta o una actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de responsable de respuesta que puede definir.

- Object Storage

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de bases de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin problemas sin que se produzca ninguna degradación del rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento "activo" al que tenga que acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento "en frío" que retiene durante largos períodos de tiempo y a los que rara vez o rara vez accede.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión dedicada y privada entre su centro de datos y Oracle Cloud Infrastructure. FastConnect proporciona opciones de mayor ancho de banda y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Gateway de intercambio de tráfico local (LPG)

Un LPG le permite intercambiar una VCN con otra VCN en la misma región. El intercambio de tráfico significa que las VCN se comunican mediante direcciones IP privadas, sin que el tráfico atraviese Internet o el enrutamiento a través de la red local.

- Sistema de BD de Exadata

Oracle Exadata Database Service le permite aprovechar la potencia de Exadata en la nube. Puede aprovisionar sistemas X8M flexibles que le permitan agregar servidores de cálculo y servidores de almacenamiento de base de datos al sistema a medida que aumenten sus necesidades. Los sistemas X8M ofrecen redes RoCE (RDMA sobre Ethernet convergente) para gran ancho de banda y baja latencia, módulos de memoria persistente (PMEM) y software de Exadata inteligente. Puede aprovisionar sistemas X8M mediante una unidad equivalente a un sistema X8 de cuarto de rack y, a continuación, agregar servidores de base de datos y almacenamiento en cualquier momento después del aprovisionamiento.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a las subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de dirección IP privada estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor de nube) a la que desea configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta el flujo de tráfico y los requisitos de seguridad. Asocie todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

- Seguridad

Los sistemas EBS y SOA de producción se alojan en un compartimento OCI gestionado por el cliente, con la estrategia de seguridad compartida por el cliente. La intención es replicar la estrategia de seguridad del entorno, incluidas las listas de seguridad y la topología de red, en el arrendamiento de recuperación cibernética. La gestión del acceso en el arrendamiento de recuperación cibernética diferirá del arrendamiento de producción, sin integración de IAM con la solución Active Directory del cliente.

El acceso a las habitaciones limpias, Azul y Rojo, se restringirá y toda entrada se enrutará a través de servidores Bastion/Jump dedicados a ese rol. Este acceso solo se activará durante una ventana de prueba y se eliminará una vez finalizada la prueba en la sala roja, mientras que se puede acceder a la sala azul diariamente. El acceso a la sala azul se restringirá al socio de servicio gestionado de recuperación cibernética designado, mientras que el acceso a la sala roja se restringirá al socio de servicio gestionado designado y al personal clave.

El acceso entrante a través del túnel IPsec/VPN al arrendamiento de recuperación cibernética estará disponible para Blue Room diariamente, mientras que el acceso a Red Room se bloqueará por completo durante el funcionamiento normal y solo se abrirá a direcciones IP predefinidas durante un evento de prueba de Red Room.

El acceso saliente a través del túnel IPsec/VPN desde el arrendamiento de recuperación cibernética se bloqueará por completo. El acceso desde el arrendamiento de recuperación cibernética al arrendamiento de producción solo se realizará durante la sincronización de archivos de copia de seguridad y, fuera de estos períodos, se impedirá este acceso mediante la eliminación de la política. No habrá acceso a Internet entrante ni saliente al arrendamiento de recuperación cibernética.

- Cloud Guard

Clone y personalice las recetas por defecto que proporciona Oracle para crear recetas personalizadas de detector y responsable de respuesta. Estas recetas le permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar bloques de almacenamiento de objetos con visibilidad definida como públicos.

Aplique Cloud Guard en el nivel de arrendamiento para abarcar el ámbito más amplio y reducir la carga administrativa que supone el mantenimiento de varias configuraciones.

También puede utilizar la función Lista gestionada para aplicar determinadas configuraciones a los detectores.

- Grupos de seguridad de red (NSG)

Puede utilizar los NSG para definir un conjunto de reglas de entrada y salida que se aplican a VNIC específicas. Recomendamos utilizar NSG en lugar de listas de seguridad, porque los NSG le permiten separar la arquitectura de subred de la VCN de los requisitos de seguridad de su aplicación.

- ancho de banda de equilibrio de carga

Al crear el equilibrador de carga, puede seleccionar una unidad predefinida que proporcione un ancho de banda fijo o especificar una unidad personalizada (flexible) donde definir un rango de ancho de banda y permitir que el servicio amplíe el ancho de banda automáticamente en función de los patrones de tráfico. Con cualquiera de los dos enfoques, puede cambiar la unidad en cualquier momento después de crear el equilibrador de carga.

Consideraciones

Tenga en cuenta los siguientes puntos al desplegar esta arquitectura de referencia.

- Rendimiento

Transferencia de almacenamiento de objetos: las bases de datos de producción y las copias de seguridad de recursos informáticos pueden tener un tamaño significativo. Pruebe cuánto tiempo tardará en transferir una copia de seguridad diaria entre los arrendamientos. Considere desplegar el arrendamiento de CRS en la misma región de OCI que el arrendamiento Production para obtener el mejor rendimiento de transferencia de datos.

Análisis de antivirus y firmas en el arrendamiento de CRS: como parte del proceso de CRS, se puede incluir la exploración de antivirus y firmas de los archivos de copia de seguridad. Se deben proporcionar recursos suficientes en el servidor de orquestación para completar las exploraciones de manera oportuna.

- Seguridad

Configure Oracle Cloud Guard/Zonas de máxima seguridad para supervisar si las políticas de almacenamiento de objetos están implantadas y coinciden con la estrategia de seguridad de recuperación cibernética para garantizar que se evite cualquier intento de modificarla.

Se deben implantar medidas de seguridad adicionales para proteger el entorno en la nube y la solución de copia de seguridad frente a posibles ataques.

- Disponibilidad

Esta solución se puede desplegar en cualquier región de OCI. La alta disponibilidad se puede lograr mediante el despliegue de servidores de orquestación redundantes y bastión.

- Costo

Tenga en cuenta los siguientes elementos al estimar el costo:

- Almacenamiento de objetos: la solución asume que durante varios días se ha almacenado la base de datos diaria y las copias de seguridad de volumen en bloque del entorno de producción.

- Costo de recursos informáticos: para probar las copias de seguridad, es necesario iniciar los recursos informáticos y de base de datos.

- Costo de licencia de software: si se incluye la prueba de aplicación, se debe obtener la licencia de software adecuada para los servicios de aplicación que se iniciarán durante la prueba.

Despliegue

Puede desplegar esta arquitectura de referencia descargando el código de GitHub y personalizándolo según sus requisitos específicos.

- Configure la zona de llegada de CIS de OCI. Para obtener más información, consulte el enlace Desplegar una zona de llegada segura que cumpla la referencia de fundamentos de CIS para Oracle Cloud en la sección Explorar más.

- Aprovisione dos máquinas virtuales como servidor de orquestación en el arrendamiento de producción y el arrendamiento de recuperación cibernética para ejecutar los scripts.

- Vaya a GitHub.

- Clone el script Production (scripts de Ansible) del repositorio en el servidor de orquestación Production.

- Clone el script de recuperación cibernética (scripts de Ansible, Terraform y Shell) del repositorio en el servidor de orquestación del arrendamiento de recuperación cibernética.

- Siga las instrucciones del documento

READMEpara ejecutar el script de copia de seguridad (arrendamiento de producción), sincronización y restauración (arrendamiento de recuperación cibernética).