Despliegue una solución de pila dividida multinube en OCI, AWS y GCP

Implemente una arquitectura de pila dividida multinube de alto rendimiento con Oracle Autonomous Database para aplicaciones alojadas en proveedores de nube pública, con cambios mínimos en la arquitectura y la plataforma tecnológica existentes.

Nota:

Con una solución multinube, las redes son un determinante clave del rendimiento general del sistema. Es responsabilidad del cliente asegurarse de que la red de nube a nube (ancho de banda y latencia) esté completamente probada para garantizar que el rendimiento de la aplicación cumpla con los requisitos de negocio definidos.Esta arquitectura de referencia describe una solución de pila dividida multinube inspirada por el cliente. Con una base de suscriptores de aplicaciones de 2 millones de usuarios y una rápida expansión, el cliente buscaba opciones para migrar sin tiempo de inactividad a un entorno que pudiera ayudarles a ampliar bajo demanda. Querían flexibilidad para satisfacer la demanda y también ahorrar costos, en comparación con su despliegue existente.

- Migración de la base de datos a Oracle Autonomous Database, que proporciona las ventajas del máximo tiempo de actividad, rendimiento, escalabilidad, seguridad y productividad de la base de datos.

- Mantener la pila de aplicaciones en Amazon Web Services (AWS) y Google Cloud Platform (GCP) respectivamente para minimizar el cambio de integraciones con otras aplicaciones.

- Utilice Oracle Cloud Infrastructure (OCI) GoldenGate para migrar de la base de datos en AWS EC2 a Oracle Autonomous Database sin tiempo de inactividad.

Arquitectura

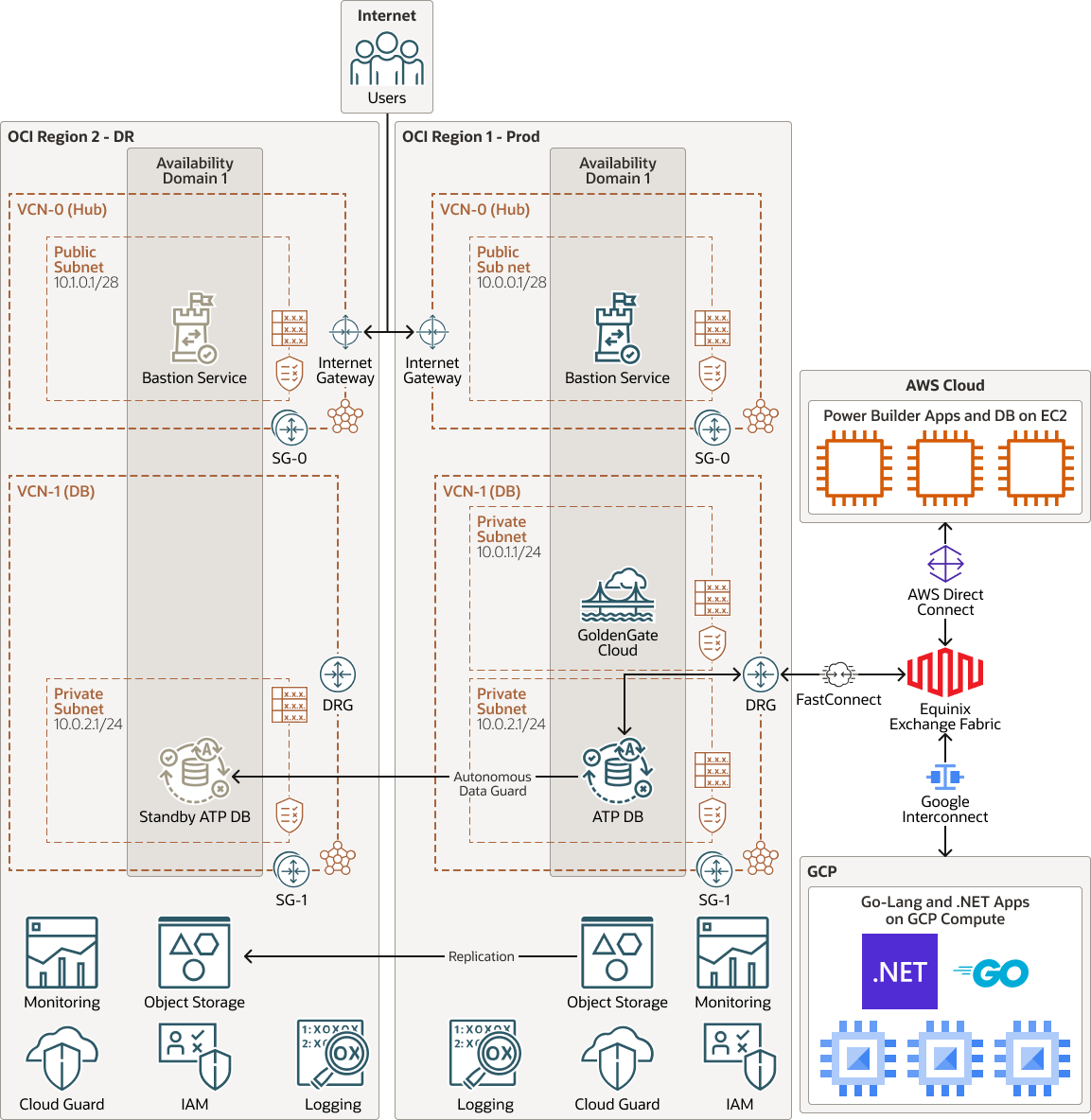

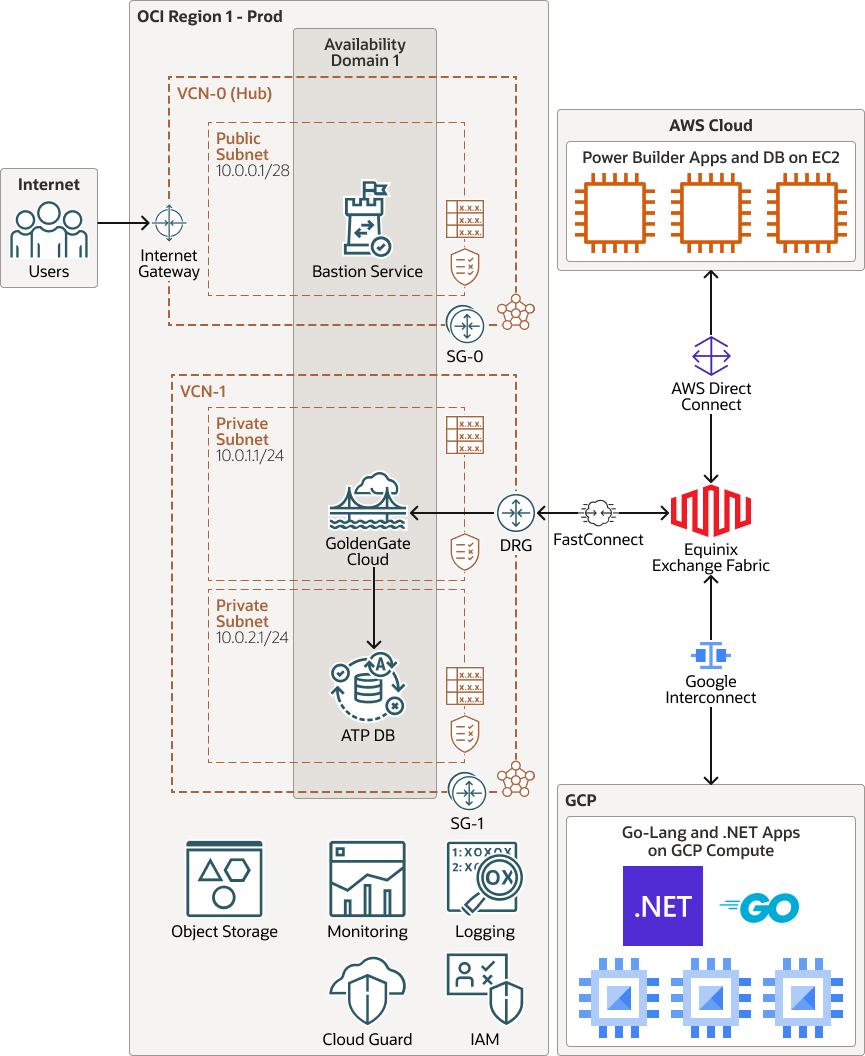

En esta arquitectura de referencia, la base de datos de producción se despliega en OCI US-East (Ashburn) y las aplicaciones se despliegan en AWS US-East (N.Virginia) y GCP US-East (Ashburn). La conectividad dedicada con OCI FastConnect era esencial. Equinix, un partner de OCI FastConnect, se dedicó a conectar las cargas de trabajo de OCI a AWS y GCP en la misma región.

En este ejemplo, el cliente utilizó Equinix Fabric para conectar OCI FastConnect a AWS Direct Connect y Google Interconnect directamente. Latencia de red probada a 2-4 ms entre OCI y AWS, y entre OCI y GCP en Ashburn.

Cualquier proveedor de OCI FastConnect que sirva a la ubicación del centro de datos, como Megaport, AT&T, Lumen, NTT, Verizon, o cualquier piso de metro con un proveedor de intercambio de telecomunicaciones, puede configurar una conexión multinube similar.

Esta solución se aplica a un escenario de nube híbrida en el que el centro de datos del cliente está en la misma ubicación que el centro de datos de OCI o a menos de 30-40 millas de la proximidad.

Arquitectura de pila dividida multinube

La base de datos de producción se despliega en OCI en Autonomous Database para el procesamiento transaccional. La replicación de OCI GoldenGate se almacena en área temporal en una subred independiente que se utilizará a petición entre sitios. El departamento de TI del cliente accede a los recursos de OCI mediante el servicio de bastión a través de la VPN privada o FastConnect a OCI.

AWS aloja las bases de datos de AWS EC2, RDS Oracle y aplicaciones PowerBuilder que se conectan a la base de datos con AWS DirectConnect a través de OCI Fastconnect partner a OCI.

GCP aloja el . NET, Go-Lang y otras aplicaciones de código abierto que se conectan a la base de datos con Google Interconnect a través de OCI Fastconnect partner a OCI.

La recuperación ante desastres (DR) se implanta mediante Autonomous Data Guard para sincronizar la base de datos en una región diferente donde varios proveedores de nube tienen centros de datos ubicados cerca, como OCI US-West (San José) y AWS US-West (N. California). Para la implementación de DR, puede alojar las bases de datos AWS EC2, RDS Oracle y las aplicaciones PowerBuilder en AWS y conectarse a la base de datos con AWS DirectConnect a través del partner OCI FastConnect con OCI.

El siguiente diagrama de topología de arquitectura ilustra la arquitectura multinube:

oci-aws-gcp-split-stack-oracle.zip

Migración a la nube de AWS a OCI

La migración sin tiempo de inactividad se logra mediante la replicación bidireccional GoldenGate de OCI. OCI GoldenGate permite la configuración de la base de datos activa-activa, donde hay dos sistemas con juegos de datos idénticos que pueden cambiar los usuarios de la aplicación en cualquier sistema. OCI GoldenGate replica los cambios de datos transaccionales de una base de datos a otra para mantener ambos conjuntos de datos actualizados.

- Configure OCI GoldenGate para Oracle Cloud e inicie los extractos de la base de datos en la base de datos EC2 de AWS.

- Realice una copia de seguridad de la base de datos AWS EC2 e importe la copia de seguridad en Oracle Autonomous Transactional Processing Database - Shared database (ATP-S).

- Inicie la replicación para unidireccional y bidireccional según sea necesario.

- Para la puesta en marcha, detenga el tráfico de la aplicación a la instancia de AWS EC2 y apúntelo a la base de datos ATP-S de OCI.

En el siguiente diagrama se ilustra la migración a la nube de AWS a OCI.

aws-oci-cloud-migration-arch-oracle.zip

La arquitectura tiene los siguientes componentes:

- Oracle Autonomous Transaction Processing

Oracle Autonomous Transaction Processing es un servicio de base de datos con gestión propia, seguro y autorreparación que se ha optimizado para las cargas de trabajo de procesamiento de transacciones. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure gestiona la creación de la base de datos, así como la realización de copias de seguridad, la aplicación de parches, la actualización y el ajuste de la base de datos.

- Oracle Cloud Infrastructure GoldenGate

OCI GoldenGate es un servicio en la nube nativo totalmente gestionado que mueve datos a escala en tiempo real. OCI GoldenGate procesa los datos a medida que se mueven de uno o más sistemas de gestión de datos a bases de datos de destino. OCI GoldenGate proporciona replicación de datos unidireccional y bidireccional. Una replicación activa-activa se utiliza para la migración de alta disponibilidad y sin tiempo de inactividad.

- Servicio de bastión

Oracle Cloud Infrastructure Bastion proporciona acceso seguro restringido y limitado en el tiempo a recursos que no tienen puntos finales públicos y que requieren estrictos controles de acceso a recursos, como máquinas virtuales y con hardware dedicado, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Container Engine for Kubernetes (OKE) y cualquier otro recurso que permita el acceso mediante el protocolo de shell seguro (SSH). Con el servicio Bastion de Oracle Cloud Infrastructure, puede activar el acceso a hosts privados sin desplegar y mantener un host de salto. Además, obtiene una estrategia de seguridad mejorada con permisos basados en identidades y una sesión SSH centralizada, auditada y con límite de tiempo. Oracle Cloud Infrastructure Bastion elimina la necesidad de una IP pública para el acceso al bastión, lo que elimina la molestia y la posible superficie de ataque al proporcionar acceso remoto.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión dedicada y privada entre el centro de datos y Oracle Cloud Infrastructure. FastConnect proporciona opciones de mayor ancho de banda y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Object Storage

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de bases de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin problemas sin que se vea afectado el rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento "activo" al que necesita acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento "en frío" que conserva durante largos períodos de tiempo y al que rara vez se accede.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta de acceso para el tráfico de red privada entre las VCN de la misma región, entre una VCN y una red fuera de la región, como una VCN de otra región de Oracle Cloud Infrastructure, una red local o una red de otro proveedor en la nube.

- Componentes de Amazon Web Services (AWS)

AWS Cloud aloja las bases de datos de AWS EC2 y RDS de Oracle junto con las aplicaciones PowerBuilder con AWS Direct Connect. Para obtener más información, consulte la documentación de AWS.

- Componentes de Google Cloud Platform (GCP)

GCP aloja el . NET, Go-Lang y otras aplicaciones de código abierto que se conectan a la base de datos con Google Interconnect. Para obtener más información, consulte la documentación de GCP.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones y grandes distancias pueden separarlas (entre países e incluso continentes).

- Dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten una infraestructura como la alimentación o la refrigeración, ni la red interna del dominio de disponibilidad. Por tanto, es poco probable que un fallo en un dominio de disponibilidad afecte a los otros dominios de este tipo en la región.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de centros de datos tradicionales, las VCN le proporcionan un control total de su entorno de red. Una VCN puede tener varios bloques CIDR que no se superpongan y que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, cuyo ámbito puede ser una región o un dominio de disponibilidad. Cada subred está formada por un rango de direcciones contiguas que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Tabla de ruta

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes a destinos fuera de una VCN, normalmente a través de gateways.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de deficiencias de seguridad y para supervisar las actividades de riesgo de operadores y usuarios. Cuando se detecta cualquier configuración incorrecta o actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de responsable de respuesta que puede definir.

Recomendaciones

- VCN

Seleccione los bloques de CIDR que no se solapen con ninguna otra red (en OCI u otro proveedor de nube) en la que desee configurar conexiones privadas.

- Elección de la ubicación de interconexión

Esta arquitectura necesita una o más ubicaciones geográficas para sus componentes: la región OCI y el nodo de perímetro FastConnect de OCI asociado, la región AWS y el nodo de perímetro asociado de AWS Direct Connect, y la región GCP y el nodo de perímetro asociado de Google Interconnect. Para lograr la latencia óptima de extremo a extremo, le recomendamos que seleccione un metro que tenga cada uno de estos elementos arquitectónicos cerca.

Consideraciones

Al implementar una implementación de pila dividida, tenga en cuenta estas opciones.

- RendimientoPruebe y ajuste las consultas de la aplicación en ATP-S para evitar cualquier cambio en los planes de consulta debido a la introducción del almacenamiento de Exadata.

- Para el caso de uso del cliente en esta arquitectura de referencia, el rendimiento de las consultas generales de la aplicación mejoró con un factor de 5-20x.

La latencia de red es clave para el rendimiento. Compruebe y mida la latencia de red como parte de las pruebas de rendimiento de la aplicación.- La latencia de red entre las aplicaciones y la base de datos alojada en diferentes centros de datos en la nube debe ser inferior a 10 ms. Para lograr el rendimiento óptimo de principio a fin, le recomendamos que seleccione un metro que tenga las aplicaciones y los centros de datos de bases de datos en la nube cerca.

- Para el caso de uso del cliente en esta arquitectura de referencia, la latencia de red inducida para el despliegue multinube fue de entre 2 y 4 ms en OCI US-East.

- Costo

La escala automática de Oracle CPU (OCPU) en Oracle Autonomous Transaction Processing permite manejar cargas de trabajo máximas cuando es necesario y, como resultado, reduce los costos de licencia en gran medida. El resto de factores de copia de seguridad y automatización dentro de Oracle Autonomous Transaction Processing son útiles para que los administradores de bases de datos se centren en los problemas reales.

- Seguridad

La interconexión multinube que se muestra en esta arquitectura se basa en una conexión privada, que es más segura que la red pública de Internet.

Explorar más

Revise estos recursos adicionales para obtener más información sobre las funciones de esta arquitectura de referencia.

- Marco de mejores prácticas para Oracle Cloud Infrastructure

- Mejores prácticas para el diseño de redes de OCI híbridas y multinube

- Implemente un despliegue multinube PeopleSoft en Oracle Cloud y Microsoft Azure

- Consiga una arquitectura de pila dividida que abarque Oracle Cloud y otros proveedores que utilicen Equinix

- Habilite una arquitectura de pila dividida que abarque Oracle Cloud y otros proveedores que utilicen Megaport

- Habilite la alta disponibilidad y protección de datos multinube en OCI y AWS con Colt