Identificación de la topología y las especificaciones de la VCN

Arquitectura de red única

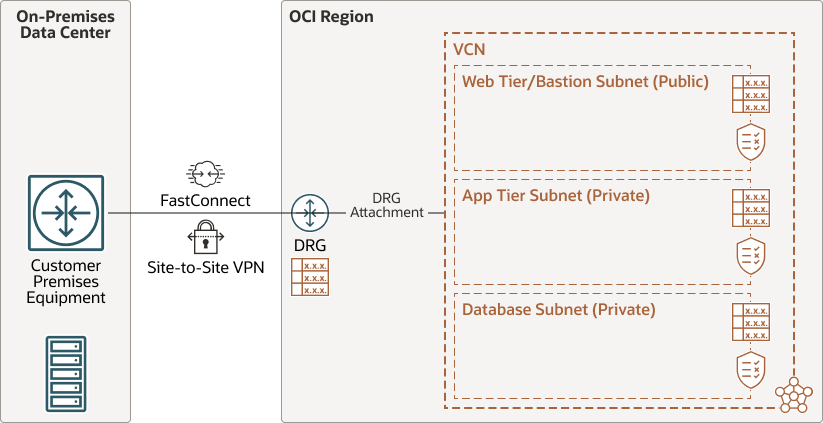

En el siguiente diagrama se muestra un ejemplo de una arquitectura de red única:

Note:

Oracle recomienda utilizar Oracle Cloud Infrastructure Web Application Firewall (OCI WAF) u OCI Network Firewall por motivos de seguridad si tiene aplicaciones orientadas a Internet (IP públicas).Arquitectura de red de hub y radio

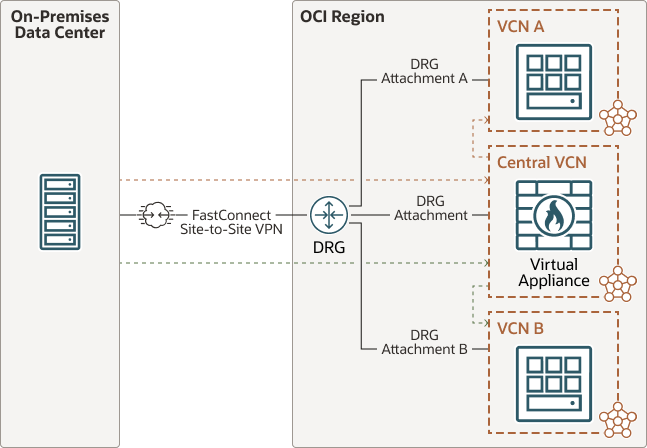

En el siguiente diagrama se muestra un ejemplo del uso de una arquitectura de red de hub y radios:

La arquitectura de red de hub y radios es la arquitectura recomendada por Oracle para la mayoría de los despliegues. Utilice la arquitectura de red de hub y radios si su negocio necesita una o más de las siguientes opciones (no una lista exclusiva):

- Utilice (o planifique utilizar) varias redes virtuales en la nube para separar las cargas de trabajo.

- Centraliza el tráfico orientado a Internet en una VCN de hub, donde se gestionan los recursos de firewall de red, equilibradores de carga orientados a Internet, WAF y gateway de Internet.

- Mantenga la separación de red para los entornos de producción, prueba y desarrollo.

Especificaciones de Red Virtual en la Nube

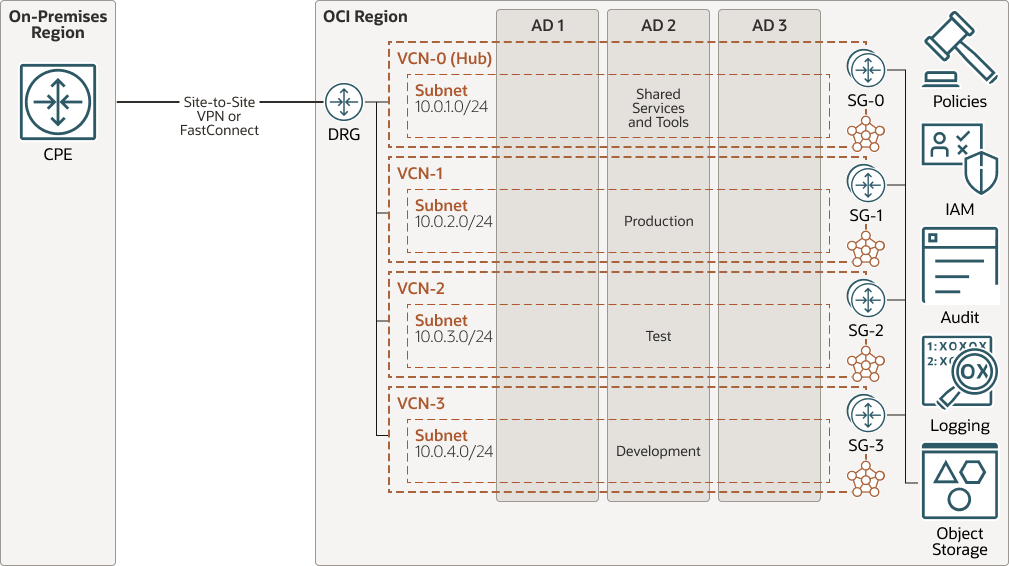

En la siguiente imagen se muestra cómo maximizar el uso de los dominios de disponibilidad para diseños de alta disponibilidad.

Oracle recomienda lo siguiente:

- Mediante subredes regionales que abarcan todos los dominios de disponibilidad para ofrecer alta disponibilidad.

- Creación de VCN independientes para diferentes cargas de trabajo.

Note:

Para las regiones con un único dominio de disponibilidad, utilice dominios de errores para mejorar la resiliencia.

Ajuste el tamaño de la VCN o las subredes

Planifique sus redes virtuales en la nube para su futura expansión y seleccione un rango de direcciones IP que evite la superposición con sus redes locales u otras redes.

La siguiente tabla proporciona orientación sobre cómo ajustar el tamaño de sus redes virtuales en la nube en función de sus necesidades.

| Tamaño VCN | Netmask | Tamaño de subred | Número de subredes en la VCN | IP utilizables por subred |

|---|---|---|---|---|

| Pequeño | /24 | /27 | 8 | 29 |

| Mediano | /20 | /24 | 16 | 253 |

| Grande | /18 | /22 | 16 | 1.021 |

| Extra Grande | /16 | /20 | 8 | 4.093 |

Las distintas subredes de una VCN pueden utilizar diferentes tamaños de bloque CIDR para optimizarlas según las necesidades de carga de trabajo específicas.

Note:

OCI reserva tres direcciones IP en cada una de las subred.Listas de seguridad y conjuntos de seguridad de red

Las listas de seguridad permiten definir un juego de reglas de seguridad que se aplican a todos los recursos de una subred.

Utilice los NSG para una seguridad más granular a nivel de aplicación. Los NSG permiten definir reglas para VNIC específicas, equilibradores de carga, sistemas de base de datos, etc.

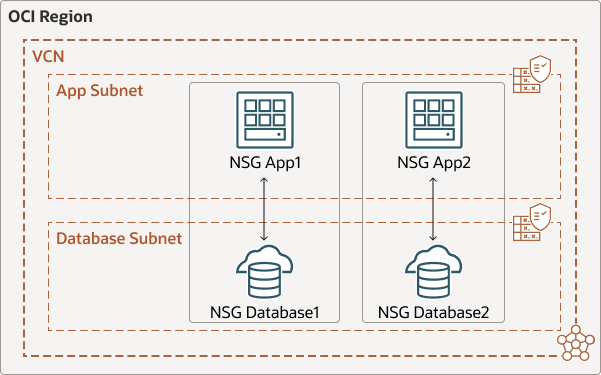

En el siguiente gráfico se muestra un ejemplo de cómo puede separar la arquitectura de subred de la VCN de los requisitos de seguridad mediante NSG y permitir que solo los recursos mediante NSG_DB1 se conecten al recurso mediante NSG_App1.

Puede utilizar listas de seguridad y NSG para controlar el acceso a sus recursos en subredes públicas y privadas. Si utiliza grupos de seguridad de red y listas de seguridad, el resultado serán las reglas de resumen combinadas del grupo de seguridad de red y la lista de seguridad.

Oracle recomienda utilizar los NSG para:

- Separe la arquitectura de subred de la VCN de los requisitos de seguridad de la aplicación.

- Defina un juego de reglas de entrada y salida que se apliquen a VNIC específicas.

Sugerencia:

Si utiliza listas de seguridad, Oracle recomienda utilizar una lista de seguridad individual por subred en lugar de una combinada para todas las subredes.Tablas de rutas

Sugerencia:

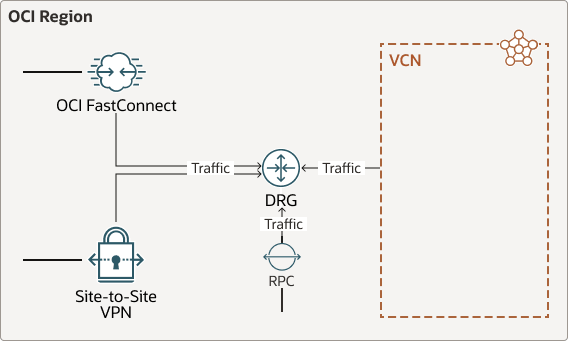

Oracle recomienda importar rutas mediante distribuciones de rutas de importación.El siguiente diagrama muestra las tablas de rutas asociadas en el nivel de DRG:

Las tablas de rutas de nivel de DRG gestionan:

- Asociaciones de VCN

- asociaciones de FastConnect/circuito virtual

- Anexos IPSec/VPN

- Asociaciones de conexión de intercambio de tráfico remoto (RPC)

Note:

Una ruta estática de una tabla de rutas no puede apuntar a anexos FastConnect o IPsec; en su lugar, utilice la distribución de rutas de importación.En una VCN/subred, utilice rutas estáticas para dirigir el tráfico a los gateways. Asigne tablas de rutas individuales a cada subred para controlar el tráfico saliente. Los recursos de la misma VCN se pueden comunicar sin rutas explícitas (enrutamiento implícito), pero deben existir las reglas de seguridad adecuadas.

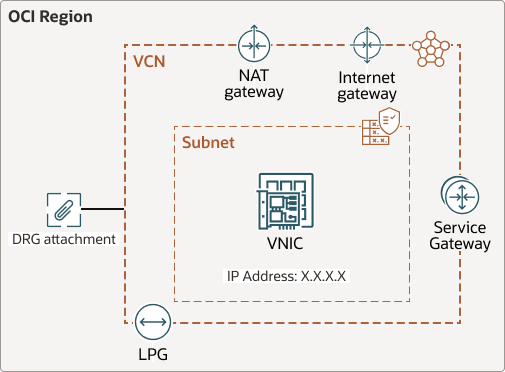

En el siguiente diagrama se muestran gateways donde se pueden asociar tablas de rutas, así como otros recursos:

Las tablas de rutas normalmente se asocian por subred para controlar el tráfico de cada subred específica. Puede configurar el enrutamiento avanzado desde los recursos de la subred o hacia los recursos de una subred.

Las tablas de rutas se pueden asociar a:

- Subred

- VCN (entrada), asociada a la asociación de DRG. Normalmente se utiliza al forzar el tráfico a un firewall.

- Gateway de Internet

- gateway de NAT

- Gateway de servicio

- LPG

- VNIC

- Dirección IP