Definir requisitos de carga de trabajo

Requisitos de comunicación

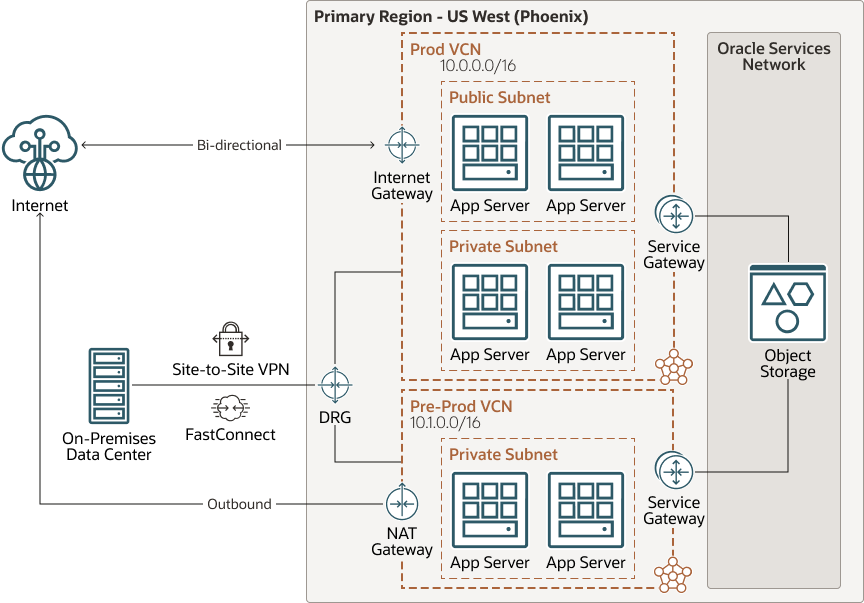

Gateways de comunicación de OCI

Seleccione los gateways de comunicación adecuados en función de los requisitos de la carga de trabajo de la siguiente tabla:

| Función | Gateway recomendado | Comentarios |

|---|---|---|

| El tráfico de entrada y salida de OCI se puede iniciar desde OCI o Internet | Gateway de Internet | Necesita una subred pública y un recurso con IP pública |

| Los recursos de OCI acceden a Internet de forma segura | Gateway de NAT | Solo se permite el tráfico iniciado desde la subred a través del gateway de NAT |

| Acceso a Oracle Cloud Infrastructure Object Storage u otros servicios de Oracle Service Network | Gateway de servicio | Ejemplos de servicios son el servicio de gestión del sistema operativo, Oracle Linux o Yum Service. Consulte la sección Explorar para obtener una lista completa de los servicios soportados en OSN.

|

| Conexión entre OCI y entornos locales y entre redes virtuales en la nube | DRG | Un enrutador virtual conecta las redes virtuales en la nube y las ubicaciones locales mediante un punto de conexión central y también se conecta entre regiones y distintos arrendamientos |

Conectividad entre VCN

Oracle recomienda utilizar DRG para la conectividad entre VCN. DRG proporciona una ruta escalable para la conectividad no solo entre las redes virtuales en la nube, sino también desde las ubicaciones locales y otras nubes. La importación dinámica de rutas reduce la complejidad de la gestión. Para necesidades de enrutamiento específicas entre dos redes virtuales en la nube, utilice un gateway de intercambio de tráfico local (LPG). Puede utilizar DRG y LPG juntos según sus requisitos.

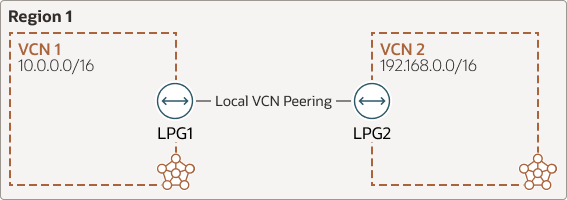

Los tres ejemplos siguientes de conectividad entre VCN utilizan un LPG o un DRG:

Gateway de intercambio de tráfico local (LPG)

En la siguiente imagen se muestra una región con dos VCN que utilizan LPG para el intercambio de tráfico local:

Ambas deben estar en la misma región de OCI y puede tener hasta 10 LPG por VCN.

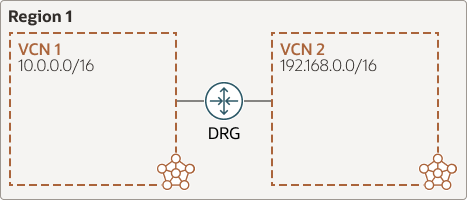

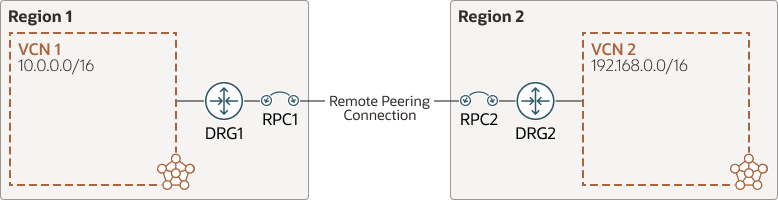

Gateway de direccionamiento dinámico (DRG)

Los DRG conectan las redes virtuales en la nube dentro de las regiones o entre ellas y permiten hasta 300 asociaciones por DRG. Los DRG proporcionan opciones de enrutamiento simples, además de rutas estáticas. Las rutas desde las redes asociadas se importan dinámicamente a las tablas del DRG mediante distribuciones del ruta de importación.

En la siguiente imagen se muestra una región con dos redes virtuales en la nube conectadas por un DRG en la misma región:

En la siguiente imagen se muestra una región con dos redes virtuales en la nube que utilizan el DRG con dos redes virtuales en la nube conectadas entre regiones independientes:

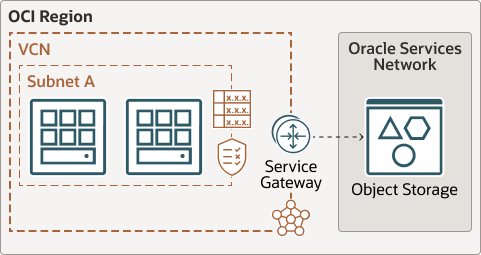

Acceso a Oracle Services Network (OSN)

OSN es una red conceptual en OCI que está reservada para servicios de Oracle.

La siguiente arquitectura muestra una VCN que accede al OSN sin que el tráfico pase por Internet a través de un gateway de servicios:

Considere las siguientes opciones y decida cómo desea enrutar su tráfico:

- Utilice un gateway de servicios para enrutar el tráfico privado a OSN sin tener que recorrer Internet.

- Los servicios (como el almacenamiento de objetos) tienen IP públicas a las que se puede acceder a través de Internet. Utiliza puntos finales privados (PE) para mantener el tráfico dentro de la red de OCI.

- Al agregar una ruta a OSN, decida si desea permitir que la red utilice todos los servicios de OCI o simplemente utilice OCI Object Storage para las copias de seguridad de la base de datos.

- Considere los puntos finales privados (PE) para el acceso directo y privado desde las redes virtuales en la nube o los centros de datos locales. Por ejemplo, puede configurar OCI Object Storage con un PE accesible desde una VCN o desde una región local a través de una dirección IP privada.

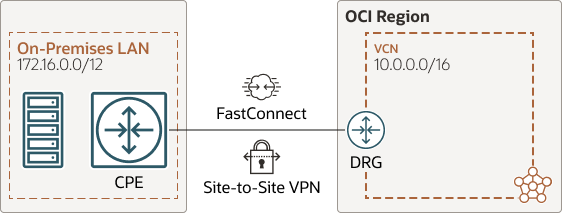

Requisitos de conectividad híbrida y multinube

Conecte OCI a redes locales según sus necesidades mediante cualquiera de estas opciones de conectividad:

- OCI FastConnect utiliza una conexión dedicada para el ancho de banda fijo y la latencia. Oracle recomienda utilizar conexiones redundantes para la resiliencia.

- La VPN de sitio a sitio de OCI utiliza Internet como operador y también puede utilizar FastConnect. El ancho de banda, la latencia y la disponibilidad pueden variar debido a los circuitos públicos de Internet. Oracle recomienda el uso de túneles redundantes.

En el siguiente diagrama se muestra un ejemplo de arquitectura de conexión de un entorno local a OCI mediante una VPN de sitio a sitio o FastConnect:

Oracle recomienda utilizar FastConnect para las conexiones principales con VPN como copia de seguridad para las cargas de trabajo de producción. FastConnect está disponible a distintas velocidades de hasta 400 Gbps, en función de la región y los partners.

Para configurar la conectividad, realice lo siguiente:

- Configure un circuito virtual con intercambio de tráfico público solo para el acceso a OSN.

- Utilice el intercambio de tráfico privado para una conexión privada a los recursos de las redes virtuales en la nube.

- Utilice la VPN de sitio a sitio (con IPSec) para el cifrado de tráfico dentro del intercambio de tráfico privado FastConnect.

Note:

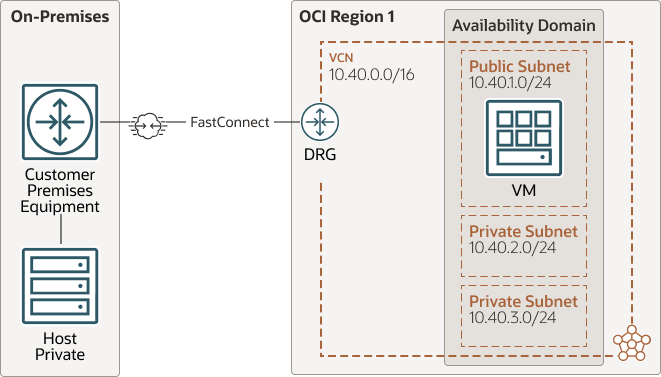

Oracle recomienda utilizar hardware redundante para todas las conexiones.Conexión a redes locales mediante OCI FastConnect

Oracle recomienda utilizar FastConnect con VPN como copia de seguridad como conexiones principales para las cargas de trabajo de producción. Utilice la VPN de sitio a lugar como una conexión de copia de seguridad para FastConnect, de modo que la conexión principal sea FastConnect y la copia de seguridad sea VPN. Las velocidades de conexión disponibles son de 1 Gbps, 10 Gbps o 100 Gbps.

- Configure un circuito virtual con intercambio de tráfico público si solo necesita acceso a OSN.

- Utilice la VPN de sitio a sitio de OCI, que utiliza IPSec para el cifrado del tráfico además del intercambio de tráfico público FastConnect.

- Utiliza el intercambio de tráfico privado cuando necesites una conexión privada a los recursos de las redes virtuales en la nube de OCI.

Note:

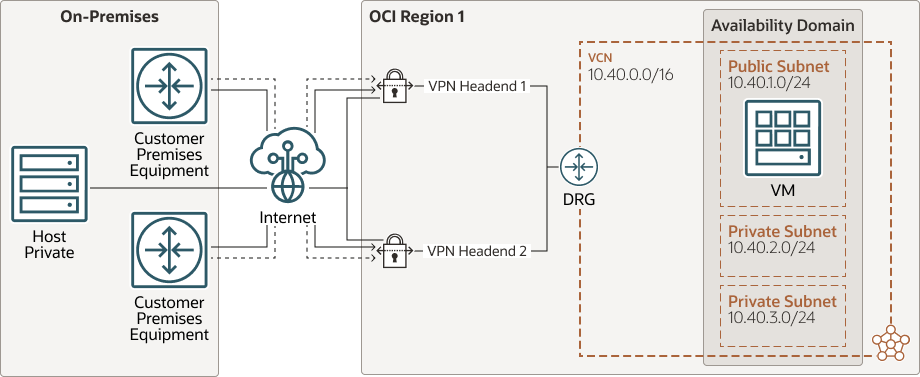

Oracle recomienda utilizar el doble del equipo para la redundancia.Conexión a redes locales mediante la VPN de sitio a sitio de OCI

En el siguiente diagrama se muestra una arquitectura con equipo local de cliente (CPE) redundante y una conexión OCI mediante una VPN de sitio a sitio:

El rendimiento de la VPN de sitio a sitio puede variar según el tráfico de Internet. Al igual que con FastConnect, configure una VPN de sitio a sitio con túneles redundantes y, cuando sea posible, también con dispositivos CPE redundantes. Oracle proporciona dos puntos finales de VPN para cada conexión VPN de sitio a sitio.

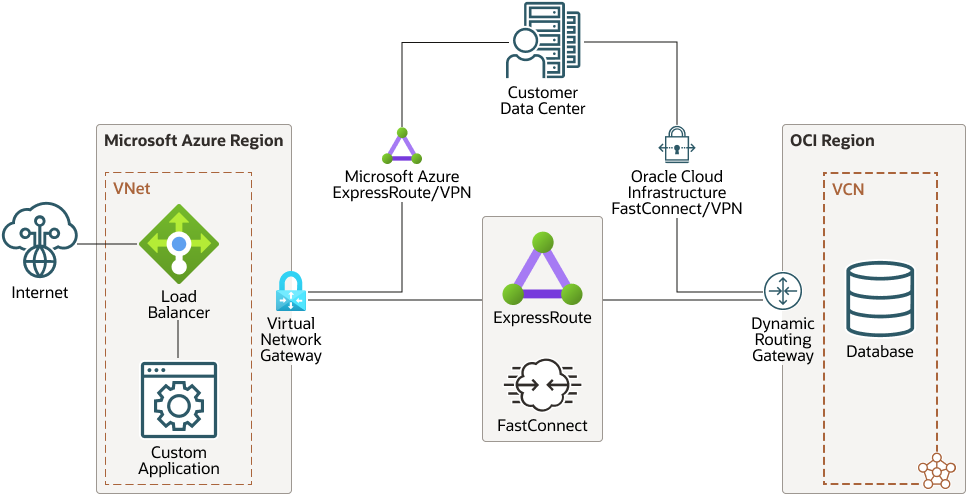

Oracle Interconnect for Microsoft Azure

En el siguiente diagrama se muestra un ejemplo de arquitectura de una base de datos Oracle en una región de OCI y la aplicación en Azure:

La latencia es importante para una buena experiencia de usuario con mejores tiempos de respuesta. Oracle y Azure tienen puntos de integración en diferentes ubicaciones de todo el mundo. Esto facilita la integración y también reduce la latencia, lo que permite tener una solución que se extiende entre las nubes mediante FastConnect y Azure ExpressRoute.

Puede activar el acceso entre las nubes mediante la configuración desde el portal de Azure, ExpressRoute y la consola de OCI, FastConnect. Solo necesita configurar el circuito virtual 1x, ya que la interconexión de Azure tiene redundancia incorporada mediante la diversidad física de hardware y ubicación siempre que sea posible. No hay costo de tráfico entre Azure y OCI (costo de salida) si utiliza un SKU local y selecciona la velocidad de conexión mínima de Azure ExpressRoute de 1 Gbps. Las interconexiones se crean donde Azure y OCI se encuentran cerca unos de otros para permitir una baja latencia entre las nubes.

Note:

No todas las regiones tienen esta capacidad. Utilizar un proveedor de servicios de red en otras regiones.Si desea conectarse a Microsoft Azure, consulte Acceso a Microsoft Azure.

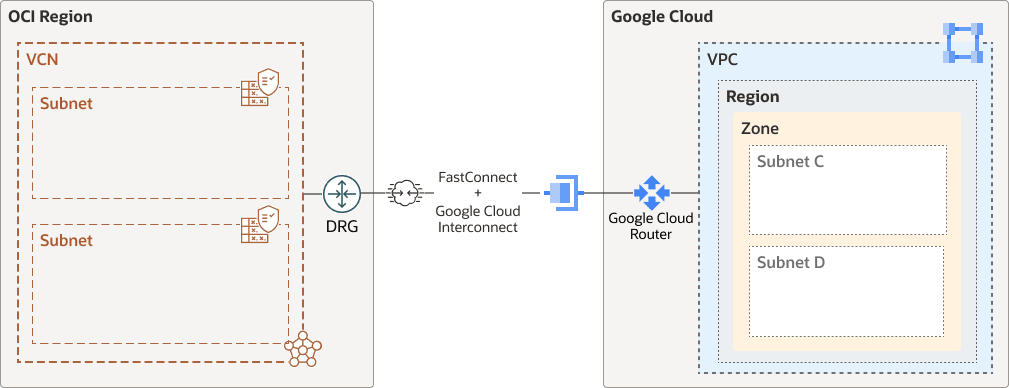

Oracle Interconnect for Google Cloud

En el siguiente diagrama de arquitectura se muestra una conexión entre OCI y Google Cloud.

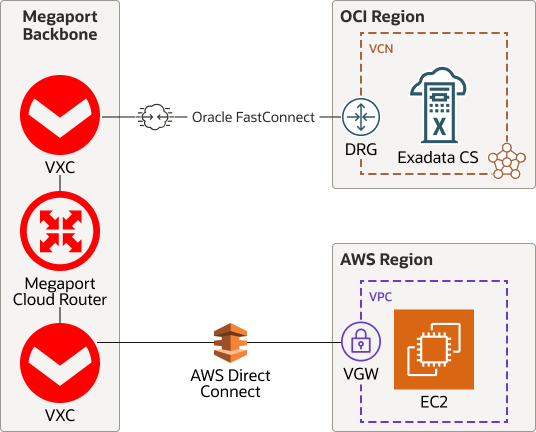

Conéctese a AWS y otras plataformas en la nube

En el siguiente diagrama se muestra una conexión entre OCI y AWS mediante nuestro socio de conexión Megaport:

También puede considerar una conexión VPN directa entre AWS y OCI.

Requisitos de resiliencia

Evalúe su necesidad de resiliencia regional frente a interrupciones y considere la posibilidad de realizar un despliegue en varias regiones.

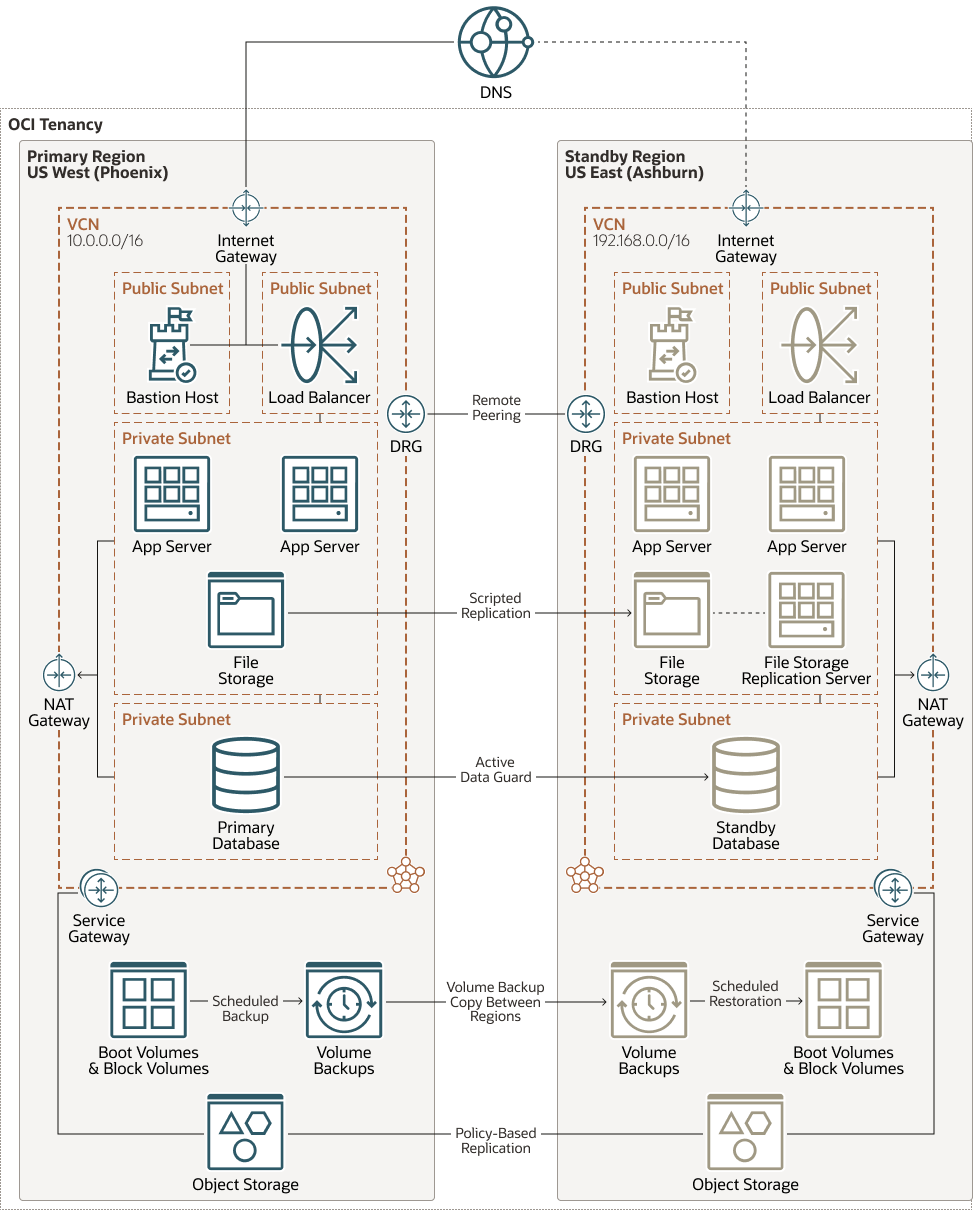

Despliegue de varias regiones

En el siguiente diagrama se muestra la replicación de datos entre una región principal y una región en espera:

Descripción de la ilustración multi-region-deployment-full-arch.png

Equilibrio de carga

Utilice un equilibrador de carga (público o privado) para optimizar la distribución del tráfico. Varios servidores backend.

Equilibrador de carga

Un equilibrador de carga estándar para servidores web orientados al público puede terminar el tráfico SSL o transferirlo al backend. Utilice unidades flexibles entre el ancho de banda mínimo y máximo en función del tráfico.

Puede configurar un equilibrador de carga público o privado en la capa 4/7 de la capa TCP/HTTP.

Equilibrador de carga de red

Servicio gratuito que proporciona un equilibrio de carga de transferencia de latencia ultrabaja y no proxy con alto rendimiento. Los equilibradores de carga de red están optimizados para conexiones de larga ejecución en días o meses con conexiones al mismo servidor backend, lo que es óptimo para la base de datos.

Los equilibradores de carga de red garantizan que los servicios permanezcan disponibles al dirigir el tráfico solo a servidores en buen estado basados en datos de capa 3/capa 4 (protocolo IP).

Para obtener más información, consulte el tema Comparación del equilibrador de carga y el equilibrador de carga de red en la documentación de OCI enlazada en Explorar más.

Requisitos de seguridad

Firewall de aplicación web de OCI

- Control de Acceso

- Gestión de bots

- Reglas de protección

- Límites de velocidad

- Aplicaciones de cliente

Note:

Utilice WAF para proteger cualquier punto final orientado a Internet y garantizar la aplicación coherente de las reglas de seguridad en todas las aplicaciones.Para obtener más información, consulte la política de OCI WAF (solución regional) y la política Edge (solución global).

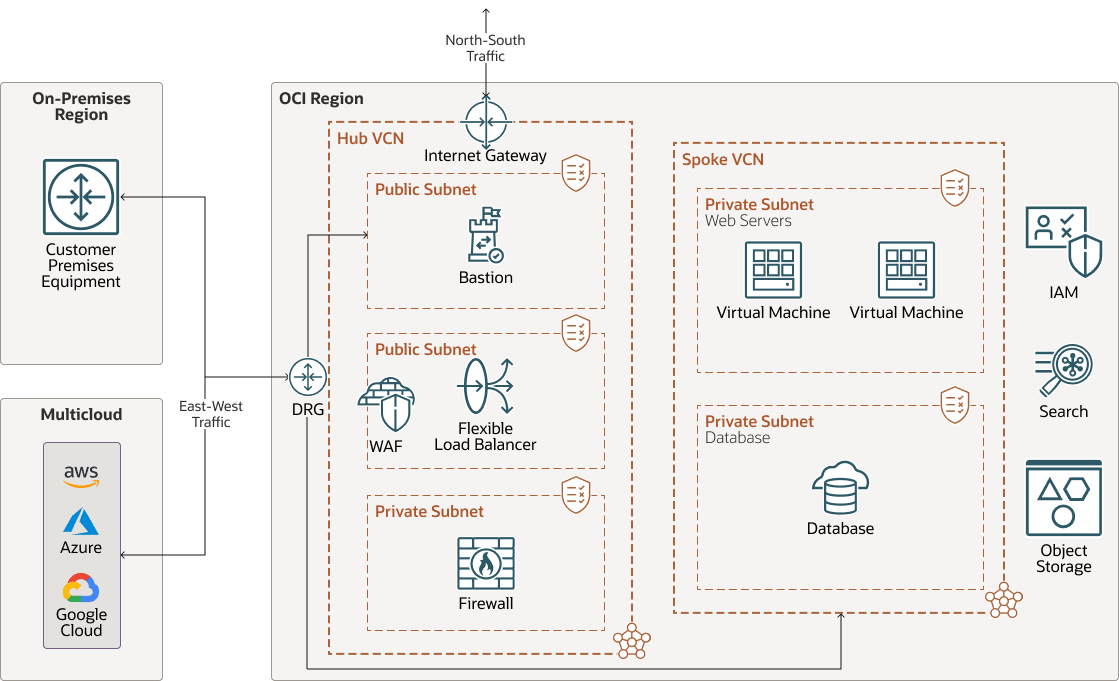

OCI Network Firewall

En el siguiente diagrama se muestra un diseño de inserción de OCI Network Firewall soportado que permite el uso de un único OCI Network Firewall para gestionar patrones de tráfico tanto de norte a sur (de Internet) como de este a oeste (entre VCN y local):

En esta arquitectura, un Firewall de red de OCI desplegado dentro de una VCN central del hub inspecciona y protege los flujos de tráfico entrantes desde Internet, salientes a Internet y desde una región local.

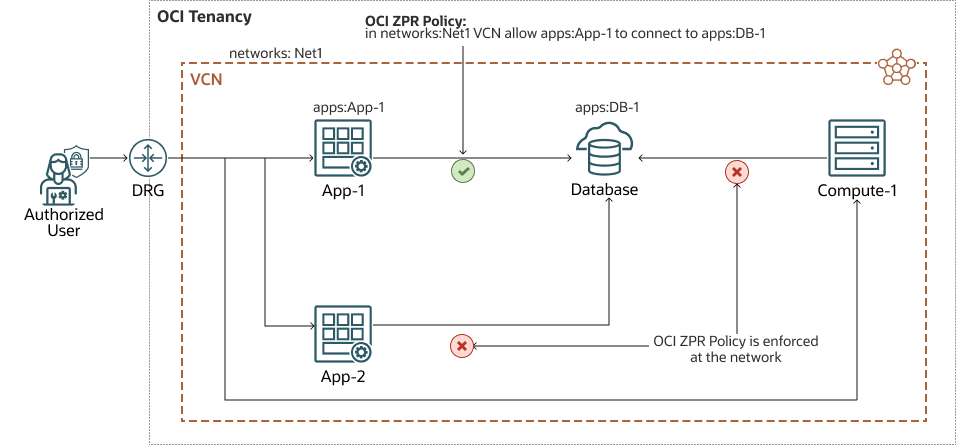

Zero Trust Packet Routing

En el siguiente diagrama se muestran las políticas de seguridad de red gestionadas de forma independiente de la arquitectura de red subyacente para reducir el riesgo de acceso no autorizado:

Los administradores de seguridad pueden definir rápidamente políticas de acceso basadas en intenciones. Solo se permite el tráfico explícitamente permitido, lo que hace imposible el acceso no autorizado. Este enfoque simplifica la gestión de la seguridad de red y los procesos de auditoría.