Despliegue de un Sistema ERP con un Banner Elluc

El rótulo elíptico es un sistema de planificación de recursos empresariales (ERP) para instituciones de enseñanza superior. Incluye opciones de autoservicio para estudiantes, personal y administradores para acceder a las funciones que necesitan en cualquier momento y desde cualquier dispositivo. Oracle Cloud Infrastructure, con su completa cartera de servicios de infraestructura y plataforma, es la nube pública ideal para desplegar un banner elíptino.

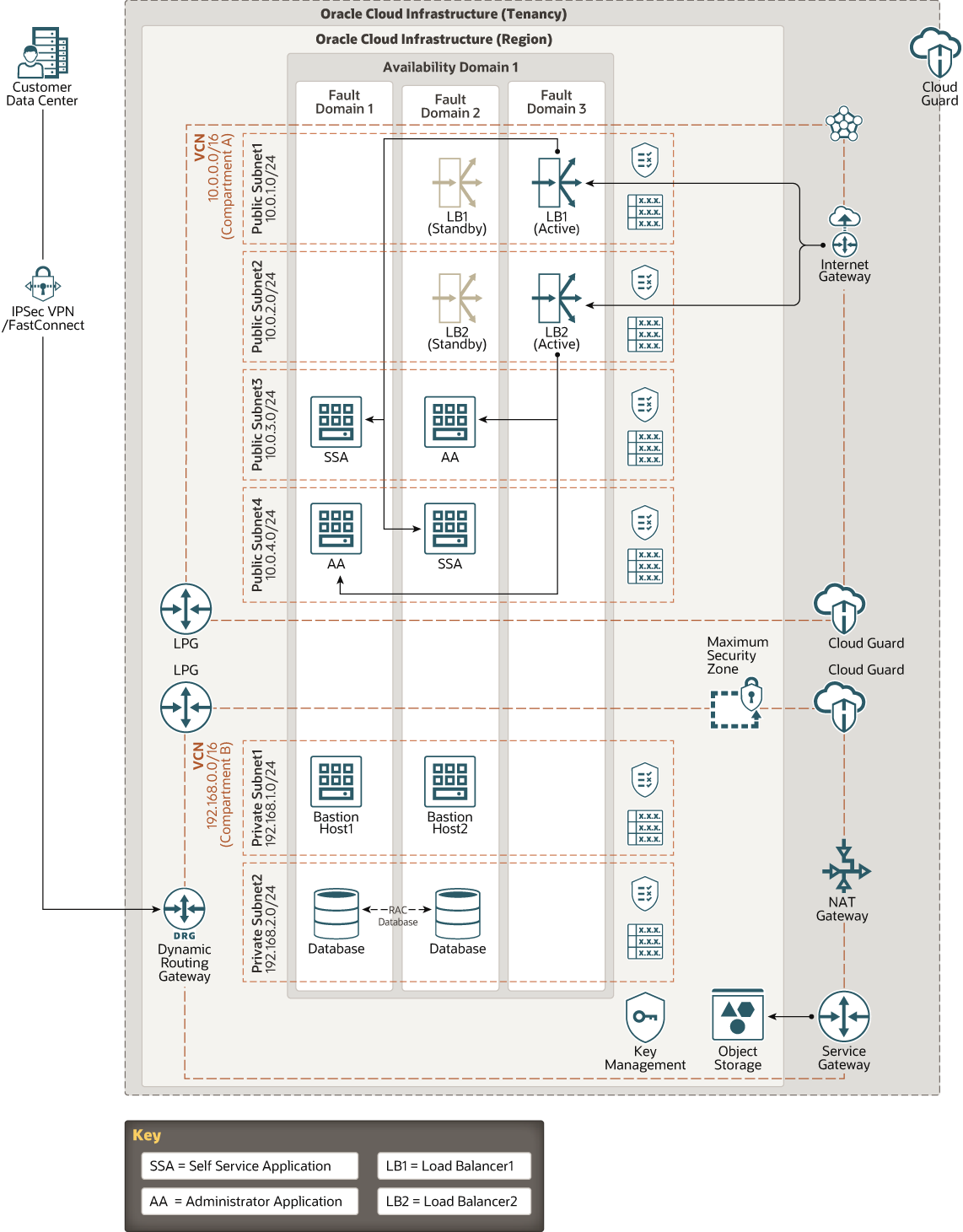

Arquitectura

Esta arquitectura de referencia de varios niveles contiene los recursos de infraestructura necesarios para desplegar instancias de alta disponibilidad de aplicaciones de banner ellucian en Oracle Cloud Infrastructure.

- Los equilibradores de carga de dos nodos se utilizan para el tráfico entrante de los usuarios y administradores. Los nodos de cada equilibrador de carga se encuentran en dominios de fallos independientes.

- Dos hosts bastion permiten el acceso seguro de usuarios internos a los recursos de la nube.

- Las instancias informáticas para alojar las aplicaciones se distribuyen en dos dominios de errores. Cada aplicación se aloja en dos instancias de cálculo, asociadas a subredes separadas.

- Las aplicaciones utilizan una base de datos de dos nodos que está conectada a una subred privada. Cada nodo de base de datos se provisiona en un dominio de fallos distinto, con Oracle Data Guard utilizado para alta disponibilidad.

- Las zonas de seguridad de compartimentos aplican los requisitos de política de seguridad para los datos empresariales críticos y evitan errores de configuración incorrectos para que pueda desplegar cargas de trabajo de forma segura.

- Cloud Guard supervisa continuamente las configuraciones y actividades para identificar amenazas y actúa automáticamente para solucionar problemas a nivel de compartimento.

Nota:

En las regiones que tienen varios dominios de disponibilidad, puede distribuir los recursos entre dos dominios de disponibilidad.El siguiente diagrama ilustra esta arquitectura.

Descripción de la ilustración ellucian-oci.png

La arquitectura tiene los siguientes componentes:

- Host de base

El host bastión es una instancia informática que sirve como punto de entrada seguro y controlado a la topología desde fuera de la nube. El bastión anfitrión se aprovisiona típicamente en una zona desmilitarizada (DMZ). Permite proteger los recursos sensibles colocándolos en redes privadas a las que no se puede acceder directamente desde fuera de la nube. La topología tiene un único punto de entrada conocido que puede supervisar y auditar regularmente. Por lo tanto, puede evitar exponer los componentes más sensibles de la topología sin comprometer el acceso a ellos.

Esta arquitectura de referencia contiene dos hosts bastion. Para una mayor seguridad, permiten la conectividad sólo desde la red local. Un host de base es para que el administrador de la infraestructura de nube gestione las actualizaciones del sistema operativo y otras tareas operativas. Los administradores de bases de datos pueden utilizar el segundo host de base de datos.

Puede configurar la escala automática de estos nodos para garantizar que los hosts bastion adicionales se creen automáticamente cuando sea necesario.

- Nodos de aplicación de administrador (AA)

Estas instancias informáticas alojan las aplicaciones que utilizan los administradores para cargar y gestionar datos.

- Nodos de aplicación de autoservicio (SSA)

Estas instancias informáticas alojan las aplicaciones que utilizan los usuarios de autoservicio y los jefes de departamento educativo, los usuarios finales de las aplicaciones Ellucian Banner.

- Nodos de Base de Datos

Los nodos de base de datos almacenan los datos cargados por administradores o por otros usuarios.

Los nodos de base de datos pueden ser máquinas virtuales (VM) con Data Guard para alta disponibilidad o instancias de Oracle Database fácilmente disponibles mediante un despliegue de cluster de aplicación real de dos nodos (RAC) con Data Guard.

- Equilibrios de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona distribución automática de tráfico desde un único punto de entrada a varios servidores en el backend.

Esta arquitectura utiliza equilibradores de carga separados para las aplicaciones del administrador y las aplicaciones de autoservicio, para una mayor seguridad y separación de tráfico. Si es necesario, puede actualizar la forma del equilibrador de carga.

- Gateway de NAT

El gateway NAT permite que los recursos privados de un VCN accedan a hosts en Internet, sin exponerlos a conexiones a Internet entrantes.

Por ejemplo, el gateway NAT permite descargar parches en los nodos de base de datos.

- Gateway de servicio

El gateway de servicio proporciona acceso de VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde VCN al servicio Oracle viaja por el tejido de red Oracle y nunca atraviesa Internet.

- Almacenamiento de objetos

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de la base de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Utilice el almacenamiento estándar para el almacenamiento "caliente" al que necesita acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento "frío" que conserva durante largos períodos de tiempo y rara vez o raramente acceda a él.

- Red virtual en la nube (VCN) y subredes

VCN es una red personalizable definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes tradicionales de centros de datos, las VCN le proporcionan un control completo sobre su entorno de red. VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear VCN. Puede segmentar VCN en subredes, que se pueden asignar a una región o a un dominio de disponibilidad. Cada subred consta de un rango contiguo de direcciones que no se superponen con las otras subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Listas de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir en la subred o fuera de ella.

- Dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes y independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los demás dominios de disponibilidad, lo que proporciona tolerancia ante fallos. Los dominios de disponibilidad no comparten infraestructura, como alimentación o enfriamiento, o la red de dominio de disponibilidad interna. Por lo tanto, es poco probable que un fallo en un dominio de disponibilidad afecte al resto de dominios de disponibilidad de la región.

- Dominios de fallo

Un dominio de fallo es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de fallo con energía y hardware independientes. Cuando distribuye recursos en varios dominios de fallos, las aplicaciones pueden tolerar fallos físicos del servidor, mantenimiento del sistema y fallos de alimentación dentro de un dominio de fallos.

- Cloud Guard

Oracle Cloud Guard ayuda a mantener una buena postura de seguridad detectando configuraciones de seguridad débiles y actividades de riesgo que pueden indicar amenazas a la seguridad en la nube.

Cloud Guard procesa logs y eventos en un nivel de compartimento para todos los principales servicios de Oracle Cloud Infrastructure, como computación, redes y almacenamiento, para proporcionar resultados oportunos que puede abordar de forma manual o automática.

- Zonas de seguridad

Las zonas de seguridad garantizan las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes para todo un compartimento. Una zona de seguridad está asociada con un compartimento del mismo nombre e incluye políticas de zona de seguridad o una "receta" que se aplica al compartimento y sus subcomponentes. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

- Puerta de enlace de intercambio local (GLP)

Un GLP permite realizar un peer de VCN con otro VCN en la misma región. La interconexión significa que las VCN se comunican utilizando direcciones IP privadas, sin el tráfico que atraviesa Internet o el enrutamiento a través de su red local.

Con Cloud Guard y zonas de seguridad habilitadas a nivel de compartimento, dos compartimentos separados alojan la base de datos y el host de bastión (en una subred privada) y SSA y AA (en una subred pública). Las puertas de enlace locales permiten la comunicación entre componentes en estos compartimentos.

Recomendaciones

Los requisitos pueden diferir de la arquitectura descrita aquí. Utilice las siguientes recomendaciones como punto de partida.

- Cloud Guard

Clonar y personalizar las recetas por defecto proporcionadas por Oracle para crear recetas personalizadas de detector y respuesta. Estas recetas permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se permiten realizar en ellas. Por ejemplo, un cubo de almacenamiento de objetos puede tener visibilidad definida en público.

Aplique Cloud Guard en el nivel de arrendamiento para cubrir el ámbito más amplio y reducir la carga administrativa de mantener varias configuraciones.

También puede utilizar la función Lista gestionada para aplicar determinadas configuraciones a los detectores.

- Zona de seguridad

Un compartimento de zona de seguridad cumple con estrictas políticas de seguridad preconfiguradas y no se pueden modificar. Estas políticas de seguridad imponen requisitos estrictos a los recursos del compartimento, como garantizar que las instancias de cálculo utilicen claves de cifrado gestionadas por el cliente a través de Oracle Key Management Cloud Service (KMS). Oracle recomienda crear recursos en un compartimento activado para zonas de seguridad cada vez que se utilice una subred privada. No puede crear una VNC con una subred pública en un compartimento activado para zonas de seguridad.

- Host de base

Utilice una forma de cálculo de VM.Standard.1.1. Este host accede a otros nodos de cálculo y no participa en el procesamiento de datos ni en otras tareas. Comience por dos nodos y utilice la función de ajuste automático para escalar o salir según sea necesario.

Los hosts de base se crean en un compartimento con zonas de seguridad activadas y no se permite tener una dirección IP pública. Asegúrese de crear claves gestionadas por el cliente mediante Oracle Key Management Cloud Service porque son necesarias al crear esta instancia.

- Nodos de aplicación de administrador (AA)

Utilice la forma VM.Standard2.24, que proporciona 24 OCPU y 320 GB de RAM. Comience por dos nodos en dominios de fallos separados y subredes separadas. Utilice la función de ajuste automático para escalar o salir según sea necesario.

Cree nodos AA en compartimentos con solo Cloud Guard activado. Puede clonar y modificar la receta predeterminada para el detector y el respondedor para cualquier requisito específico. Oracle recomienda que utilice la receta por defecto tal y como está.

- Nodos de aplicación de autoservicio (SSA)

Utilice la forma VM.Standard2.24, que proporciona 24 OCPU y 320 GB de RAM. Comience por dos nodos en dominios de fallos separados y subredes separadas. Utilice la función de ajuste automático para escalar o salir según sea necesario.

Cree nodos SSA en compartimentos con solo Cloud Guard activado. Puede clonar y modificar la receta predeterminada para el detector y el respondedor para cualquier requisito específico. Oracle recomienda que utilice la receta por defecto tal y como está.

- Nodos de Base de Datos

Cada nodo de base de datos es un nodo de cálculo. Utilice la forma VM.DenseIO2.24, que proporciona almacenamiento conectado localmente para operaciones de E/S superiores por segundo (IOPS) y hasta 24.6 Gbps de ancho de banda de red. Cree dos nodos en diferentes dominios de fallos y use la configuración de RAID (RAID 10) para proteger los datos de discos conectados localmente. Active Oracle Data Guard entre los dos nodos para obtener una alta disponibilidad.

Cree nodos de base de datos en un compartimento con Cloud Guard y zonas de seguridad activadas. Esta configuración garantiza que los nodos de base de datos se adhieran a las estrictas políticas de seguridad de las zonas de seguridad. Puede clonar y modificar la receta predeterminada para el detector y el respondedor para cualquier requisito específico. Oracle recomienda que utilice la receta por defecto tal y como está.

Si la base de datos requiere un nodo de cliente único y totalmente dedicado con un rendimiento incluso más alto, especialmente para el ancho de banda de red, considere utilizar la forma BM.DenseIO2.52.

- Ancho de banda del equilibrador de carga

Al crear el equilibrador de carga, puede seleccionar una forma predefinida que proporcione un ancho de banda fijo o especificar una forma personalizada (flexible) en la que defina un rango de ancho de banda y permita al servicio escalar el ancho de banda automáticamente en función de los patrones de tráfico. Con cualquier enfoque, puede cambiar la forma en cualquier momento después de crear el equilibrador de carga.

- Almacenamiento de objetos

Utilice Oracle Cloud Infrastructure Object Storage para almacenar copias de seguridad de la base de datos y otros datos.

Cree almacenamiento de objetos en un compartimento con zonas de seguridad activadas y defina su visibilidad sólo en privada. Esta configuración garantiza que el cubo de almacenamiento de objetos se adhiera a las estrictas políticas de seguridad de las zonas de seguridad.

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a subredes en VCN. Utilice bloques CIDR que se encuentran dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, el centro de datos local u otro proveedor de nube) a la que desee configurar conexiones privadas.

Después de crear VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Cuando diseñe las subredes, considere sus requisitos de flujo de tráfico y seguridad. Asocie todos los recursos dentro de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

Utilice subredes regionales.

- Listas de seguridad

Utilice listas de seguridad para definir reglas de entrada y salida que se aplican a toda la subred.

Esta arquitectura permite el protocolo de mensajes de control de Internet (ICMP) internamente para toda la subred privada. Oracle también recomienda utilizar Network Security Groups (NSG) para una implantación de seguridad más granular.

Consideraciones

- Rendimiento y costo

Oracle Cloud Infrastructure ofrece unidades de computación que se dividen en una amplia gama de aplicaciones y casos de uso. Seleccione con cuidado las unidades para sus instancias informáticas. Seleccione las formas que proporcionan un rendimiento óptimo para la carga en el costo más bajo.

- Disponibilidad

Considere el uso de una opción de alta disponibilidad en función de sus requisitos de despliegue y su región. Las opciones incluyen la distribución de recursos entre varios dominios de disponibilidad en una región y la distribución de recursos entre los dominios de fallos dentro de un dominio de disponibilidad.

- Costo

Una instancia de GPU de hardware dedicado proporciona la energía de CPU necesaria para un costo más alto. Evalúe sus requisitos para elegir la forma de cálculo adecuada.

- Control y Alertas

Configure el control y las alertas sobre el uso de CPU y memoria de los nodos, para que pueda ampliar la forma hacia arriba o hacia abajo según sea necesario.

Log de cambios

Este log muestra cambios significativos:

| Febrero 18, 2021 | Se han actualizado las recomendaciones relacionadas con el ancho de banda de LB. |

| 13 de octubre de 2020 | Límites de arrendamiento clarificados en la arquitectura. |

| 1 de octubre de 2020 |

|