Activar integraciones multinube de Oracle Cloud ERP a Microsoft Azure SQL Database

Oracle Integration Cloud Service es un servicio totalmente gestionado que permite arquitecturas de integración multinube.

- Un enfoque sin código con adaptadores nativos de Oracle Integration Cloud Service (Oracle Integration) para Oracle Cloud ERP y Microsoft Azure SQL Database

- Un patrón basado en eventos para separar Oracle Cloud ERP de Microsoft Azure SQL Database mediante el servicio Oracle Cloud Infrastructure Streaming (OCI Streaming) (servicio Kafka gestionado por Oracle) y el adaptador nativo que tenemos para este servicio de Oracle Cloud Infrastructure (OCI) en Oracle Integration.

-

Una conexión privada a Microsoft Azure SQL Database mediante Oracle Integration Connectivity Agent, que es el activador clave para arquitecturas de integración multinube.

Arquitectura

Esta arquitectura de referencia muestra cómo activar una solución de integración multinube, basada en eventos y sin código para recibir fuentes en tiempo real de Oracle Cloud ERP y enviarlas a una base de datos privada de Microsoft Azure SQL, aprovechando un componente que Oracle Integration proporciona denominado agente de conectividad, para facilitar las integraciones locales/multicloud.

Puede utilizar Oracle Integration Connectivity Agent en cualquiera de los siguientes patrones detallados en las siguientes secciones para configurar una conexión entre Oracle Integration y Microsoft Azure SQL Database en una red privada de Azure.

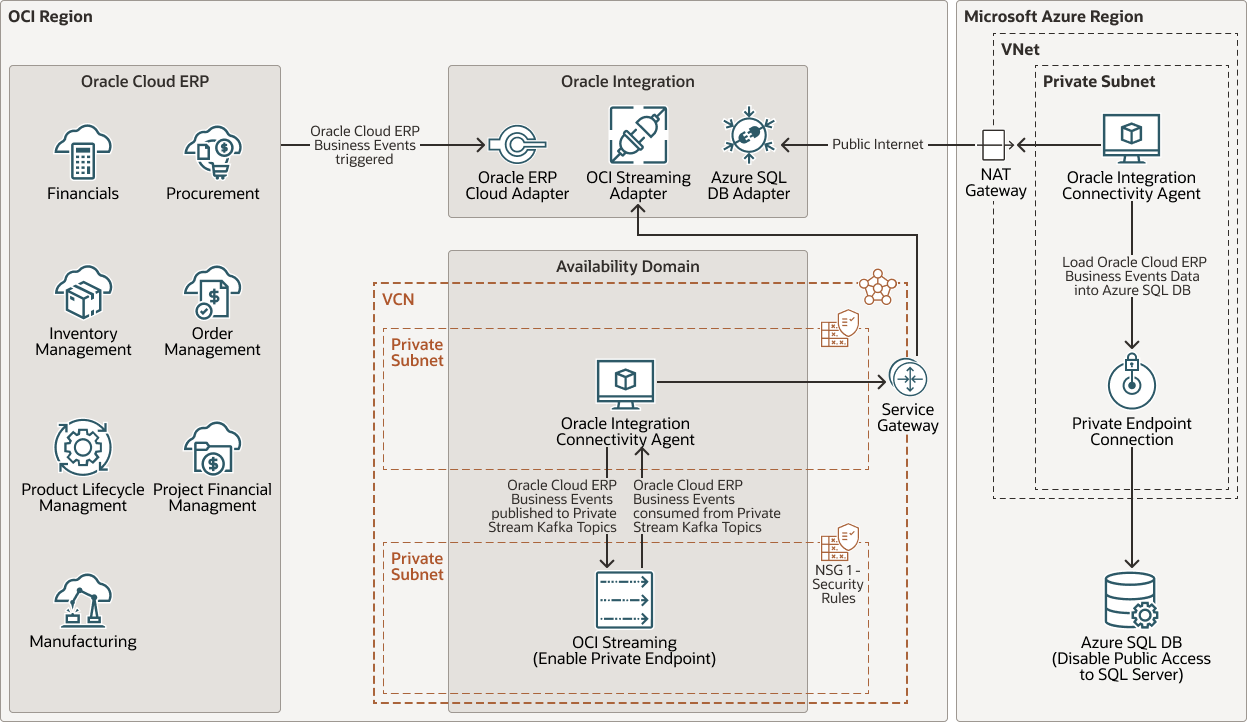

Fuentes multinube basadas en eventos de Oracle Cloud ERP a Microsoft Azure SQL Database: Internet pública y Oracle Integration Connectivity Agent desplegados en el patrón de red privada de Azure

Este escenario utiliza un agente de conectividad de Oracle Integration para comunicarse con una base de datos SQL de Azure privada.

- El agente de conectividad de Oracle Integration se instala en una máquina virtual de Azure en una subred privada dentro de VNet. Un enlace privado de Azure se conecta a la base de datos privada de Azure SQL. Private Link le permite conectarse a Azure SQL Database a través de un punto final privado.

- En este caso, la máquina virtual de Azure que aloja el agente de conectividad de Oracle Integration puede conectarse a la base de datos SQL de Azure privada (el acceso público a Azure SQL Server está desactivado) mediante el punto final privado, que también está configurado en la misma red virtual de Azure (VNet).

- El agente de conectividad de Oracle Integration se comunica con Oracle Integration a través de Internet público a través de un gateway de NAT de Azure (asociado a la subred privada en VNet) en un lado y con la base de datos SQL de Azure privada en el otro lado a través de un punto final privado de Azure (enlace privado).

- Cuando un flujo de integración de Oracle Integration utiliza el adaptador de base de datos Microsoft Azure SQL para realizar una acción en él (por ejemplo, cargar datos de eventos de negocio de Oracle Cloud ERP en una tabla de Azure SQL), el agente de conectividad inicia una conexión segura a Oracle Integration, recupera la solicitud y, a continuación, realiza la acción en la base de datos privada de Azure SQL.

- Al utilizar el agente de conectividad, no tiene que abrir firewalls para acceder a Azure SQL Database en su red privada de Azure. Además, todos los mensajes entre la red privada de Azure y Oracle Integration están cifrados (SSL).

En el siguiente diagrama se ilustra esta arquitectura de referencia.

oci-multicloud-int-public-internet-oracle.zip

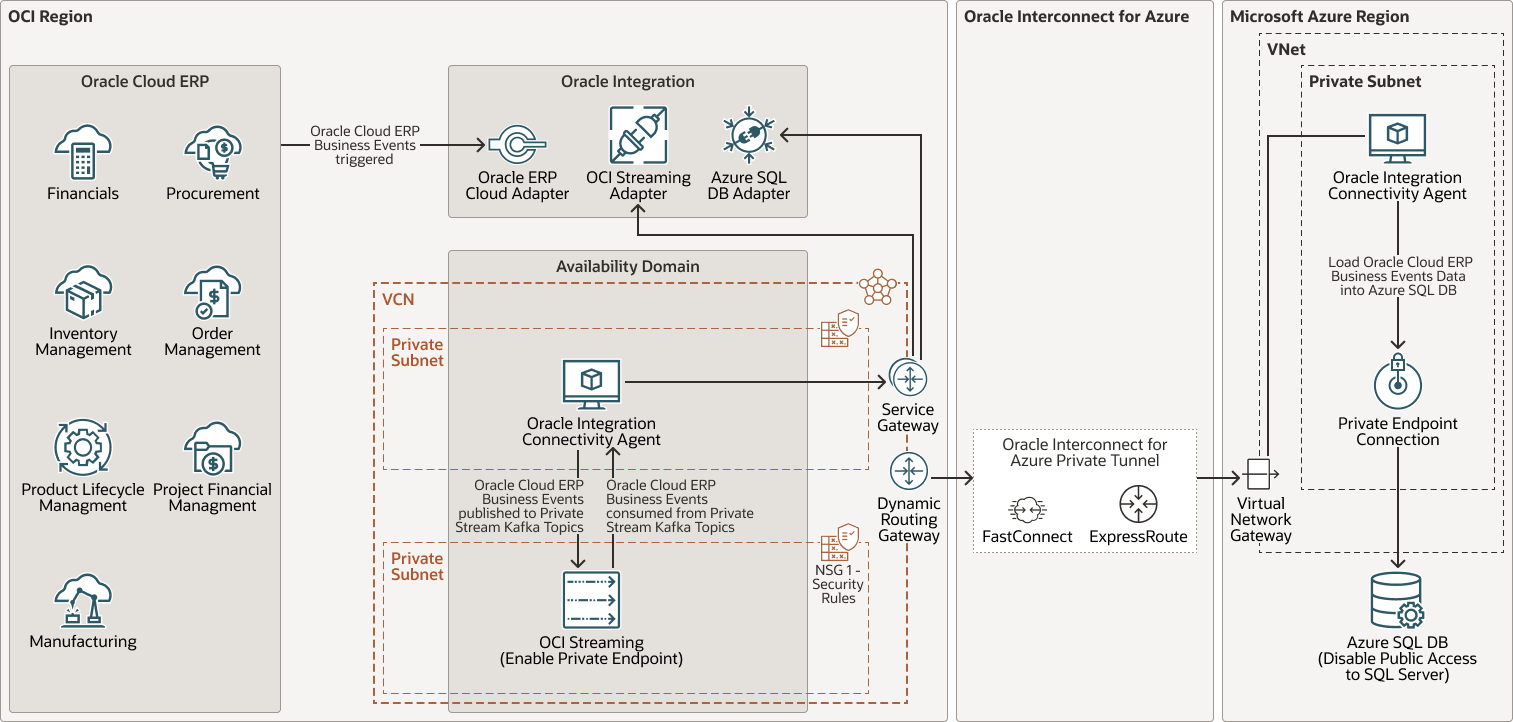

Fuentes multinube basadas en eventos de Oracle Cloud ERP a Microsoft Azure SQL Database: Oracle Interconnect for Azure y Oracle Integration Connectivity Agent desplegados en un patrón de red privada de Azure

- El agente de conectividad de Oracle Integration se instala en una máquina virtual de Azure en una subred privada dentro de VNet. Un enlace privado de Azure se conecta a la base de datos SQL de Azure privada a través de un punto final privado.

- En este caso, la máquina virtual de Azure que aloja el agente de conectividad de Oracle Integration puede conectarse a la base de datos SQL de Azure privada (el acceso público a Azure SQL Server está desactivado) mediante el punto final privado, que también está configurado en la misma red virtual de Azure (VNet).

- El agente de conectividad de Oracle Integration se comunica con Oracle Integration a través de una conexión entre nubes privada y segura entre la red de Azure y la VCN de OCI que omite la red pública de Internet (Oracle Interconnect for Azure).

- En este caso, el agente de conectividad puede acceder a Oracle Integration a través de un gateway de red virtual de Azure (asociado a la subred privada en VNet), que a su vez se conecta a una VCN de OCI a través de Oracle Interconnect for Azure (ExpressRoute en el lado de Azure y FastConnect en el lado de Oracle Cloud) y con la base de datos privada de Azure SQL a través de un punto final privado de Azure (enlace privado).

- Cuando un flujo de integración de Oracle Integration utiliza el adaptador de base de datos Microsoft Azure SQL para realizar una acción en él (por ejemplo, cargar datos de eventos de negocio de Oracle Cloud ERP en una tabla de Azure SQL), el agente de conectividad inicia una conexión segura a Oracle Integration, recupera la solicitud y, a continuación, realiza la acción en la base de datos privada de Azure SQL.

- Además, se debe configurar un gateway de servicio de OCI para enrutar el tráfico de la VCN a Oracle Integration. Además, el enrutamiento en tránsito directamente a través de gateways debe estar activado en la VCN de OCI (las tablas de rutas de la VCN de OCI deben estar configuradas para la asociación de DRG de OCI, así como para el gateway de servicio de OCI). Así, el tráfico se transmite a través de la VCN a su destino más allá de la VCN, como Oracle Integration (se garantiza el acceso privado a Oracle Cloud Services, como Oracle Integration, al utilizar el gateway de servicio de OCI).

En el siguiente diagrama se ilustra esta arquitectura de referencia.

oci-multicloud-interconnect-azure-oracle.zip

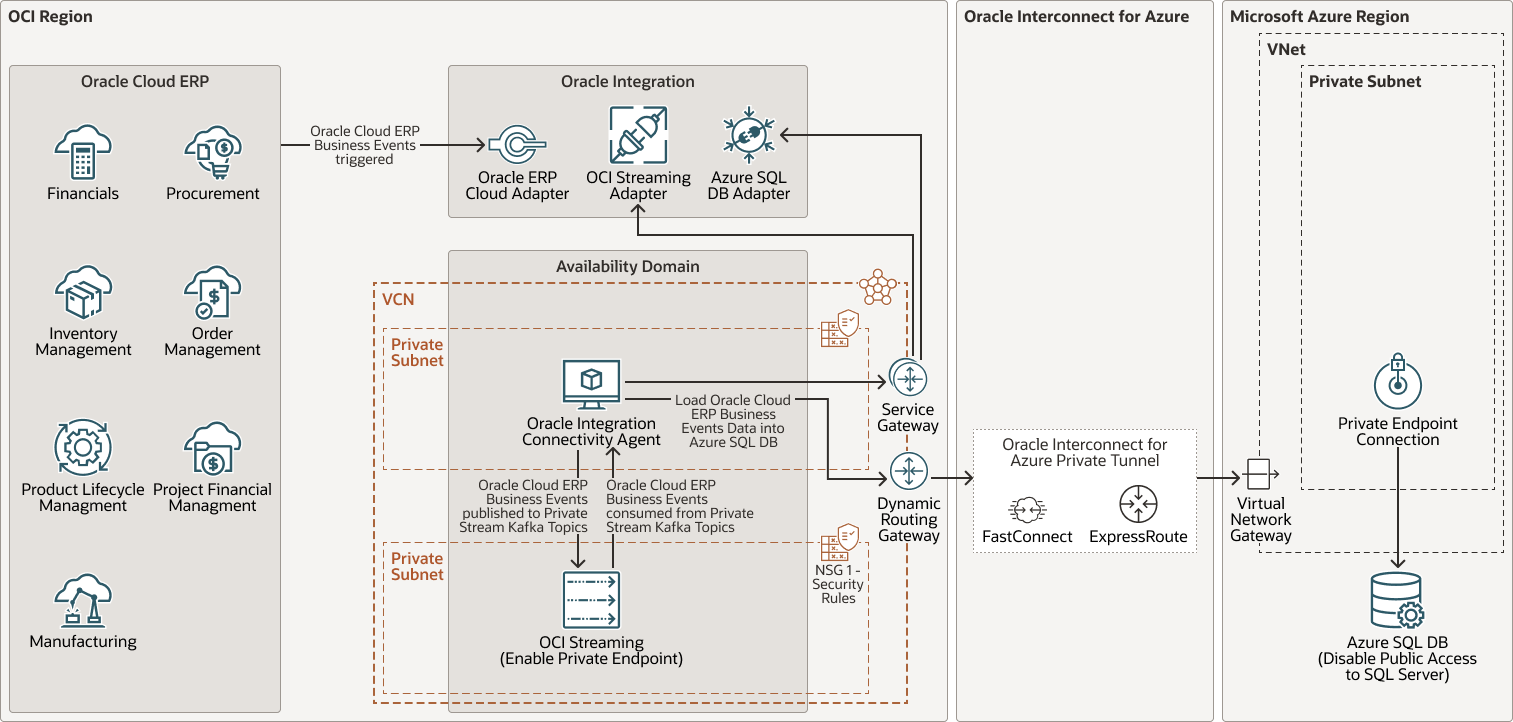

Fuentes multinube basadas en eventos de Oracle Cloud ERP a Microsoft Azure SQL Database: Oracle Interconnect for Azure y Oracle Integration Connectivity Agent desplegados en un patrón de VCN de OCI

- El agente de conectividad de Oracle Integration se instala en una VM de OCI en una subred privada dentro de una VCN de OCI. Además, se debe configurar un gateway de servicio de OCI para enrutar el tráfico de la VCN a Oracle Integration. En Azure, un enlace privado de Azure se conecta a la base de datos privada de Azure SQL. Private Link permite conectarse a Azure SQL DB a través de un punto final privado.

- En este caso, la máquina virtual de OCI que aloja el agente de conectividad de Oracle Integration en una VCN de OCI puede conectarse a la base de datos SQL de Azure privada (el acceso público a Azure SQL Server está desactivado) mediante el punto final privado, que se configura en una red virtual de Azure (VNet).

- El agente de conectividad de Oracle Integration (desplegado en una VCN de OCI) se comunica de forma privada con Oracle Integration a través de un gateway de servicio de OCI (se garantiza el acceso privado a Oracle Cloud Services como Oracle Integration al utilizar el gateway de servicio de OCI).

- Por otro lado, el agente de conectividad de Oracle Integration se comunica con la base de datos SQL de Azure privada a través de una conexión entre nubes privada y segura entre la red de Azure y la VCN de OCI que omite la red pública de Internet (Oracle Interconnect for Azure). En este caso, el agente de conectividad puede acceder a la base de datos SQL de Azure privada a través de un gateway de direccionamiento dinámico (DRG) de OCI, que a su vez se conecta a Azure VNet a través de Oracle Interconnect for Azure (ExpressRoute en el lado de Azure, y FastConnect en el lado de Oracle Cloud), alcanza un gateway de red virtual de Azure (asociado a Azure VNet) y, por último, se conecta a la base de datos SQL de Azure privada a través de un punto final privado de Azure (enlace privado), configurado en Azure VNet.

- Cuando un flujo de integración de Oracle Integration utiliza el adaptador de base de datos Microsoft Azure SQL para realizar una acción en él (por ejemplo, cargar datos de eventos de negocio de Oracle Cloud ERP en una tabla de Azure SQL), el agente de conectividad inicia una conexión segura a Oracle Integration, recupera la solicitud y, a continuación, realiza la acción en la base de datos privada de Azure SQL.

En el siguiente diagrama se ilustra esta arquitectura de referencia.

oci-multicloud-interconnect-agente-oracle.zip

Para los tres patrones descritos en las secciones anteriores:

Oracle Integration se utiliza para:

Flujo de Integración de Productor

- Recibe datos en tiempo real de Oracle Cloud ERP a través del adaptador nativo de Oracle ERP Cloud (por ejemplo, evento de orden de compra, evento creado por proveedor, factura de cuentas a pagar aprobada, contabilización de lote de asientos finalizada, etc.).

- Enriquece la carga útil de evento de Oracle Cloud ERP, recuperando detalles de evento adicionales mediante el adaptador nativo de Oracle ERP Cloud como, por ejemplo, Obtener detalles de proveedor adicionales sobre el evento de creación de proveedor (opcional, solo se aplica para unos pocos eventos de negocio).

- Publica los datos de eventos de negocio de Oracle Cloud ERP en OCI Streaming Private Kafka Streams/Topics (por ejemplo, PurchaseOrderTopic, SupplierTopic, AccountPayablesTopic, etc.) a través del adaptador nativo de OCI Streaming (la conexión de Oracle Integration utiliza un agente de conectividad desplegado en una máquina virtual de OCI en una subred privada, que tiene acceso a la subred privada a la que pertenece el punto final privado de OCI Streaming. Este agente de conectividad realiza solicitudes a Oracle Integration a través de un gateway de servicio de OCI, lo que garantiza que el acceso a Oracle Integration se enruta a través de la red interna.

Flujo de Integración de Consumidores

- Consume los datos de eventos empresariales de Oracle Cloud ERP de flujos/temas de Kafka privados de OCI Streaming (por ejemplo, PurchaseOrderTopic, SupplierTopic, AccountPayablesTopic, etc.) a través del adaptador nativo de OCI Streaming.

- Carga los datos de eventos de negocio de Oracle Cloud ERP en una base de datos privada de Azure SQL mediante el adaptador nativo de la base de datos de Microsoft Azure SQL.

OCI Streaming junto con Oracle Integration se utiliza para:

- Elimine Oracle Cloud ERP de Azure SQL Database y minimice el impacto en la solución en caso de que la aplicación/sistema descendente descienda (Azure SQL Database en este caso).

- Asegúrese de que se entregan los mensajes a la base de datos SQL de Azure con un manejo efectivo de errores (si la base de datos SQL de Azure está caída, puede utilizar Reintentar temas de Kafka y temas de Dead Letter Kafka en OCI Streaming para reintentar los mensajes fallidos, utilizando integraciones programadas de reintento en Oracle Integration que consumen mensajes fallidos e intentar cargarlos en la base de datos SQL de Azure).

- Cree un paralelismo del procesamiento de datos de eventos de negocio de Oracle Cloud ERP mediante la capacidad del adaptador de OCI Streaming para consumir mensajes de una partición específica asociada al mismo tema.

- Medir las solicitudes enviadas a Azure SQL Database, ya que el adaptador de OCI Streaming permite consumir uno o varios registros de una partición/tema específica, así como controlar la frecuencia con la que consume mensajes de la partición/tema.

La arquitectura tiene los siguientes componentes:

Componentes de Oracle Cloud Infrastructure

- Oracle Cloud ERP

La aplicación Oracle Cloud ERP muestra servicios web, API, objetos de negocio y eventos de publicación. El adaptador de Oracle ERP Cloud incluido con Oracle Integration proporciona conectividad a diferentes módulos de Oracle Cloud ERP, como Financials, Procurement, Account Payables, General Ledger, etc., sin conocer los detalles específicos implicados en la integración. Los eventos de negocio de Oracle Cloud ERP solo se pueden consumir mediante el adaptador de Oracle ERP Cloud.

- Oracle Integration

Oracle Integration es un servicio totalmente gestionado que permite integrar las aplicaciones, automatizar los procesos, obtener información detallada de los procesos de su negocio y crear aplicaciones visuales.

- Agente de conectividad

Puede crear integraciones híbridas e intercambiar mensajes entre aplicaciones en redes privadas o locales y Oracle Integration mediante el agente de conectividad.

- Flujo

Oracle Cloud Infrastructure Streaming proporciona una solución duradera, escalable y totalmente gestionada para la ingesta de flujos de datos continuos y de elevado volumen que puede utilizar y procesar en tiempo real. Puede utilizar Streaming para la ingestión de datos de gran volumen, como logs de aplicación, telemetría operativa, datos de flujo de clics en la web o para otros casos de uso en los que se producen y procesan datos de forma continua y secuencial en un modelo de mensajería de publicación/ suscripción.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y las grandes distancias pueden separarlas (entre países e incluso continentes).

- dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como la alimentación o la refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, es improbable que un fallo en un dominio de disponibilidad afecte a los otros dominios de la región.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red definida por software y personalizable que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan un control completo de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Grupo de seguridad de red (NSG)

El grupo de seguridad de red (NSG) actúa como firewall virtual para sus recursos en la nube. Con el modelo de seguridad de confianza cero de Oracle Cloud Infrastructure, se deniega todo el tráfico y puede controlar el tráfico de red dentro de una VCN. Un NSG está formado por un conjunto de reglas de seguridad de entrada y salida que se aplican solo a un conjunto especificado de VNIC en una única VCN.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no Internet.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre las redes virtuales de la misma región, entre una VCN y una red fuera de la región, como una VCN de otra región de Oracle Cloud Infrastructure, una red local o una red de otro proveedor en la nube.

- Tabla de ruta

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes hasta destinos fuera de una VCN, normalmente a través de gateways.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión dedicada y privada entre el centro de datos y Oracle Cloud Infrastructure. FastConnect proporciona opciones de mayor ancho de banda y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Interconexión de OCI y Azure

La interconexión entre Oracle Cloud y Microsoft Azure es la primera oferta multinube de Oracle. Proporciona una conexión de red directa entre centros de datos específicos de Azure y Oracle Cloud Infrastructure (OCI) en todo el mundo. Permite a los administradores y desarrolladores de Azure conectar sus aplicaciones a aplicaciones y servicios que se ejecutan en OCI sin crear enlaces dedicados ni enviar su tráfico de aplicaciones a través de la red pública de Internet.

Componentes de Microsoft Azure

- Azure SQL Database

Azure SQL Database es un motor de base de datos totalmente gestionado (plataforma como servicio) que gestiona la mayoría de las funciones de gestión de bases de datos, como la actualización, la aplicación de parches, las copias de seguridad y la supervisión sin la participación del usuario. El adaptador de Microsoft SQL Server incluido con Oracle Integration permite integrar la base de datos de Microsoft Azure SQL Server que reside detrás del firewall de su red de Azure con Oracle Integration mediante el uso del agente de conectividad de Oracle Integration. Utilice el adaptador de Microsoft SQL Server para sondear registros nuevos y actualizados para su procesamiento en Oracle Integration.

- Red virtual (VNet) y subred

Una VNet es una red virtual que se define en Azure. Un VNet puede tener varias subredes de bloques CIDR no superpuestas que puede agregar después de crear el VNet. Puede segmentar VNet en subredes, que se puede acotar a una región o a una zona de disponibilidad. Cada subred consta de un rango contiguo de direcciones que no se solapan con las demás subredes de VNet. Utilice VNet para aislar los recursos de Azure de forma lógica en el nivel de red.

- Enlace privado (punto final privado)

Private Link le permite conectarse a varios servicios PaaS en Azure (como Azure SQL Database) a través de un punto final privado. Un punto final privado es una dirección IP privada dentro de un VNet y una subred específicos.

- Gateway de red virtual

Un gateway de red virtual permite el tráfico entre Azure VNet y una red externa a Azure, ya sea a través de la red pública de Internet o mediante ExpressRoute, según el tipo de gateway que especifique.

- Tablas de rutas

Las tablas de rutas dirigen el tráfico entre subredes de Azure, VNets y redes fuera de Azure.

- ExpressRoute

Azure ExpressRoute le permite configurar una conexión privada entre VNet y otra red, como su red local o una red en otro proveedor de nube. ExpressRoute es una alternativa más fiable y rápida a las conexiones de Internet típicas, porque el tráfico a través de ExpressRoute no atraviesa la red pública de Internet.

Recomendaciones

Utilice las siguientes recomendaciones como punto de partida para activar una solución de integración multinube basada en eventos de Oracle Cloud ERP a Microsoft Azure SQL Database mediante Oracle Integration y OCI Streaming. Sus requisitos pueden ser diferentes de la arquitectura descrita aquí.

- Conectividad

Todas las conexiones dentro de OCI y Azure se deben establecer a través de una red privada, es decir:

- Los agentes de conectividad que se conectan a OCI Streaming deben instalarse en una máquina virtual de OCI dentro de una subred privada.

- Los flujos/temas de Kafka de transmisión de OCI que cree deben asociarse a un pool de flujos desplegado con un punto final privado (asociado a una subred privada en una VCN de OCI).

- Los agentes de conectividad que se conectan a la base de datos SQL de Azure se deben instalar en una máquina virtual de Azure dentro de una subred privada en VNet.

- La conexión entre la máquina virtual de Azure que aloja el agente de conectividad (desplegado en una subred privada en VNet) y la base de datos SQL de Azure debe realizarse mediante un enlace privado de Azure (punto final privado).

Puede empezar con la configuración del agente público de Internet y conectividad desplegado en un patrón de red privada de Azure, que solo requiere que instale el agente de conectividad en una máquina virtual de Azure, y configurar la configuración de seguridad adecuada en Azure para garantizar el acceso desde el agente de conectividad a la instancia de Oracle Integration (se trata de una comunicación SSL a través de la red pública de Internet).

Para garantizar una conectividad privada integral para esta arquitectura de integración, puede considerar la configuración de la interconexión de Oracle para Azure y el agente de conectividad desplegados en un patrón de red privada de Azure o la interconexión de Oracle para Azure y Connectivity Agent desplegados en un patrón de VCN de OCI para utilizar Oracle Interconnect for Azure para que todas las transacciones de integración entre Oracle Integration y el agente de conectividad que tiene acceso privado a Azure SQL Database se enruten a través de él.

- Restringir el acceso a una instancia de Oracle Integration

Restrinja las redes que tienen acceso a la instancia de Oracle Integration configurando la lista de permitidos de Oracle Integration (anteriormente una lista blanca). Solo los usuarios/sistemas de las direcciones IP específicas, los bloques de enrutamiento entre dominios sin clase (CIDR) y las redes virtuales en la nube que especifique pueden acceder a la instancia de Oracle Integration.

En esta arquitectura de integración, la lista de permitidos de Oracle Integration podría restringir el acceso a la instancia de Oracle Integration, solo permitiendo solicitudes iniciadas por instancias de Oracle Cloud ERP y OCID de VCN asociados a las máquinas virtuales que alojan los agentes de conectividad.

- Uso del agente de conectividad en entornos de alta disponibilidad

Puede utilizar el agente de conectividad en entornos de alta disponibilidad con Oracle Integration. Instale el agente de conectividad dos veces en diferentes hosts. Los agentes de conectividad se pueden escalar horizontalmente, proporcionando así todas las ventajas de ejecutar varios agentes para un grupo de agentes. Esto da como resultado un mayor rendimiento y amplía las ventajas de la conmutación por error.

En esta arquitectura de integración, podría tener:- Dos agentes de conectividad instalados en dos máquinas virtuales de OCI diferentes (para los agentes que acceden a los servicios de OCI), cada máquina virtual de OCI desplegada en distintos dominios de errores (dentro de un dominio de disponibilidad) o en distintos dominios de disponibilidad (dentro de una región de nube).

- Dos agentes de conectividad instalados en dos máquinas virtuales de Azure diferentes (para los agentes que acceden a los servicios de Azure), cada máquina virtual de Azure desplegada en diferentes zonas de disponibilidad de Azure (dentro de una región de Azure).

- VCN (también se aplica a Azure VNet)

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a las subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de dirección IP privada estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) a la que desea configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta el flujo de tráfico y los requisitos de seguridad. Asocie todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

Utilizar subredes regionales.

- Grupos de seguridad de red (NSG)

Puede utilizar los NSG para definir un conjunto de reglas de entrada y salida que se aplican a VNIC específicas. Recomendamos utilizar NSG en lugar de listas de seguridad, porque los NSG permiten separar la arquitectura de subred de la VCN de los requisitos de seguridad de su aplicación.

En esta arquitectura de integración, NSG se utiliza para definir reglas de entrada y salida para OCI Streaming con un punto final privado, máquinas virtuales de OCI que alojan agentes de conectividad, etc.

Consideraciones

Tenga en cuenta los siguientes puntos al desplegar esta arquitectura de referencia.

- Escalabilidad

Al crear flujos/temas de OCI Streaming, los administradores especifican el número de flujos que planean utilizar. Se pueden crear flujos por dominio de negocio (por ejemplo, InvoiceStream, PurchaseOrderStream, etc.). Los administradores también especifican las particiones que planean utilizar por flujo/tema. Las particiones le permiten distribuir un flujo/tema mediante la división de mensajes en varios nodos, lo que permite que varios consumidores lean un flujo/tema en paralelo (en este caso, podría tener varios clones del mismo flujo de integración de consumidores en Oracle Integration, cada uno leyendo desde una partición diferente de un flujo/tema utilizando el adaptador de OCI Streaming como disparador).

Al crear instancias de Oracle Integration, los administradores especifican el número de paquetes de mensajes que planean utilizar por instancia.

- Límite de recursos

Tenga en cuenta las mejores prácticas, los límites por servicio y las cuotas de compartimento para su arrendamiento.

- Seguridad

Utilice las políticas de Oracle Cloud Infrastructure Identity and Access Management ( OCI IAM) para controlar quién puede acceder a sus recursos en la nube (por ejemplo, Oracle Integration, instancias de OCI Streaming, instancias de OCI Compute, etc.) y qué operaciones se pueden realizar. Para proteger las contraseñas de la base de datos o cualquier otro secreto, considere utilizar el servicio OCI Vault.

- Disponibilidad

Considere el uso de una opción de alta disponibilidad en función de sus requisitos de despliegue y su región. Entre las opciones se incluyen la distribución de recursos en varios dominios de disponibilidad de una región y la distribución de recursos en los dominios de errores de un dominio de disponibilidad.

Los dominios de errores proporcionan la mejor resiliencia a las cargas de trabajo desplegadas en un solo dominio de disponibilidad. Para obtener una alta disponibilidad en el nivel de aplicación, despliegue los servidores de aplicaciones en diferentes dominios de errores y utilice un equilibrador de carga para distribuir el tráfico del cliente entre los servidores de aplicaciones.

- Rendimiento y costos

OCI ofrece unidades de computación que se adaptan a una amplia gama de aplicaciones y casos de uso. Seleccione cuidadosamente las unidades de sus instancias informáticas. Seleccione las unidades que proporcionen un rendimiento óptimo para la carga al menor costo. Si necesita más rendimiento, memoria o ancho de banda de red, puede cambiar a una unidad más grande.

Explorar más

Obtenga más información sobre el establecimiento de conectividad de red privada multinube a través de Oracle Integration.

Revise estos recursos adicionales:

- Vídeo: Creación de una solución de alimentación de OC basada en eventos y multinube con integración con poco código

- Capacidades del adaptador de Oracle ERP Cloud

- Uso del adaptador de servicio de Oracle Cloud Infrastructure Streaming con Oracle Integration

- Capacidades de Adaptador de Microsoft SQL Server

- Creación de integraciones híbridas mediante Oracle Integration

- Obtenga información sobre la interconexión de Oracle Cloud con Microsoft Azure

- Agente de conectividad

- Restringir acceso a Oracle Integration

- Seguridad de un flujo

- Marco de mejores prácticas para Oracle Cloud Infrastructure

- Documentación de Oracle Cloud Infrastructure

- Estimador de costos de Oracle Cloud