Proteja sus cargas de trabajo con Oracle Cloud Infrastructure Network Firewall Service

Oracle Cloud Infrastructure (OCI) ofrece la mejor tecnología de seguridad y procesos operativos para proteger sus servicios empresariales en la nube. Sin embargo, la seguridad en la nube se basa en un modelo de responsabilidad compartida. Oracle es responsable de la seguridad de la infraestructura subyacente, como las instalaciones del centro de datos, el hardware y el software, para gestionar las operaciones y los servicios en la nube. Los clientes son los responsables de proteger las cargas de trabajo y de configurar sus servicios y aplicaciones de forma segura para cumplir sus obligaciones de conformidad.

El servicio de redes OCI ofrece listas de seguridad y grupos de seguridad de red para redes virtuales en la nube (VCN), que los clientes pueden utilizar para proteger sus cargas de trabajo. Muchos clientes también tienen requisitos para los sistemas de prevención de intrusiones, la detección de intrusiones, la inspección SSL, el filtrado de URL, la inspección de tráfico y más.

- Filtrado de red con estado: cree reglas de filtrado de red con estado que permitan o tráfico de red dene según la IP de origen (IPv4 e IPv6), la IP de destino (IPv4 e IPv6), el puerto y el protocolo.

- Filtrado de FQDN y URL personalizadas: restringe el tráfico de entrada y salida a una lista especificada de nombres de dominio completos (FQDN), incluidos comodines y URL personalizadas.

- Detección y prevención de intrusiones (IDPS): supervise la red para detectar actividades maliciosas. Registre información, informe o bloquee la actividad.

- Inspección SSL: Descifre e inspeccione el tráfico cifrado de TLS con la indicación de nombre de servidor cifrado (ESNI) para detectar vulnerabilidades de seguridad. ESNI es una extensión TLSv1.3 que cifra la indicación de nombre de servidor (SNI) en el establecimiento de comunicación TLS.

- Registro: el firewall de red está integrado con Oracle Cloud Infrastructure Logging. Active los logs según las reglas de política del firewall.

- Métricas: el firewall de red está integrado con Oracle Cloud Infrastructure Monitoring. Active alertas basadas en métricas, como el número de solicitudes bloqueadas mediante las capacidades del servicio Monitoring.

- Inspección de tráfico de subred dentro de la VCN: dirija el tráfico entre dos subredes de VCN a través de un firewall de red.

- Inspección de tráfico entre VCN: enrute el tráfico entre dos VCN a través de un firewall de red.

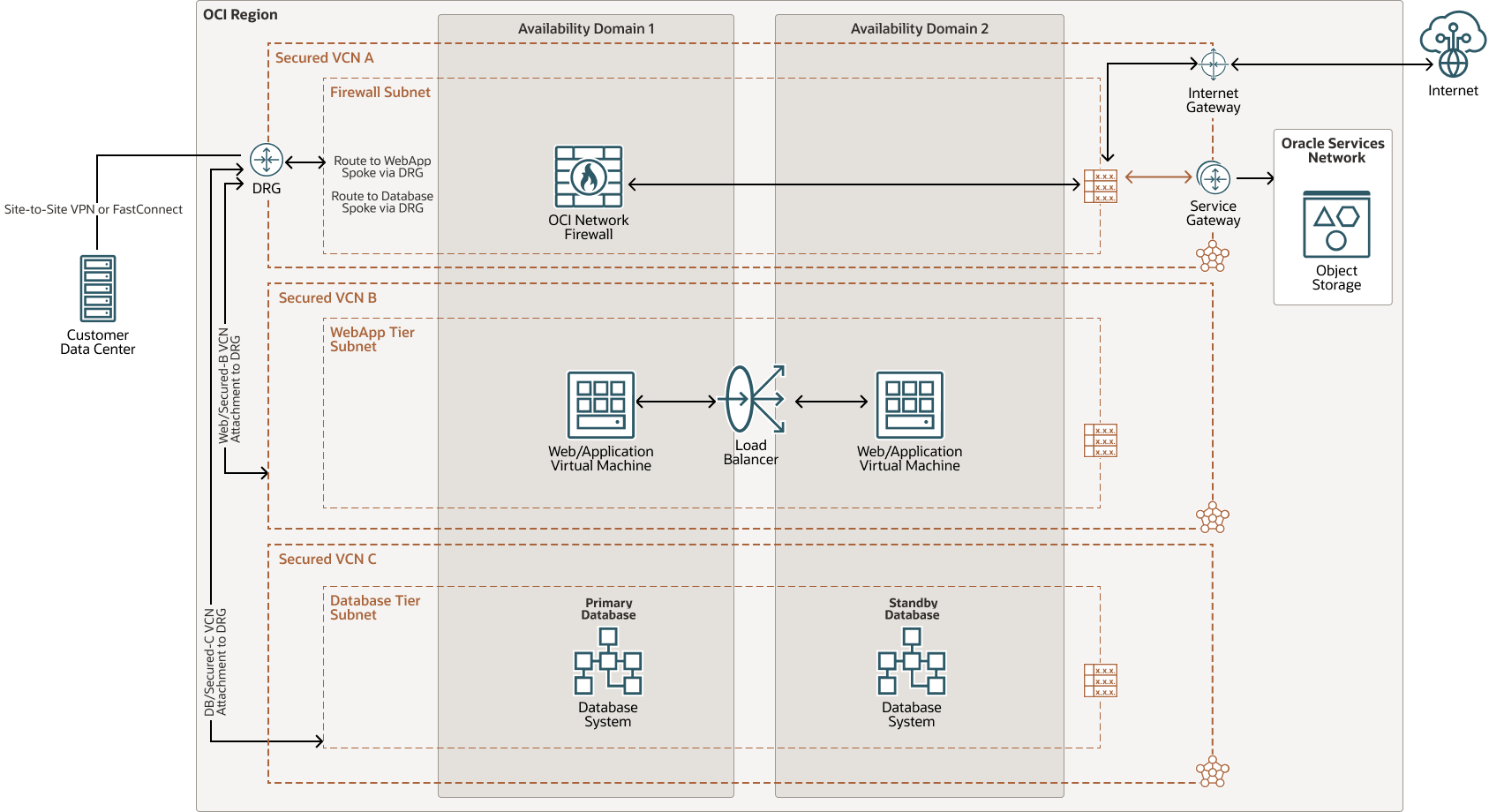

Arquitectura

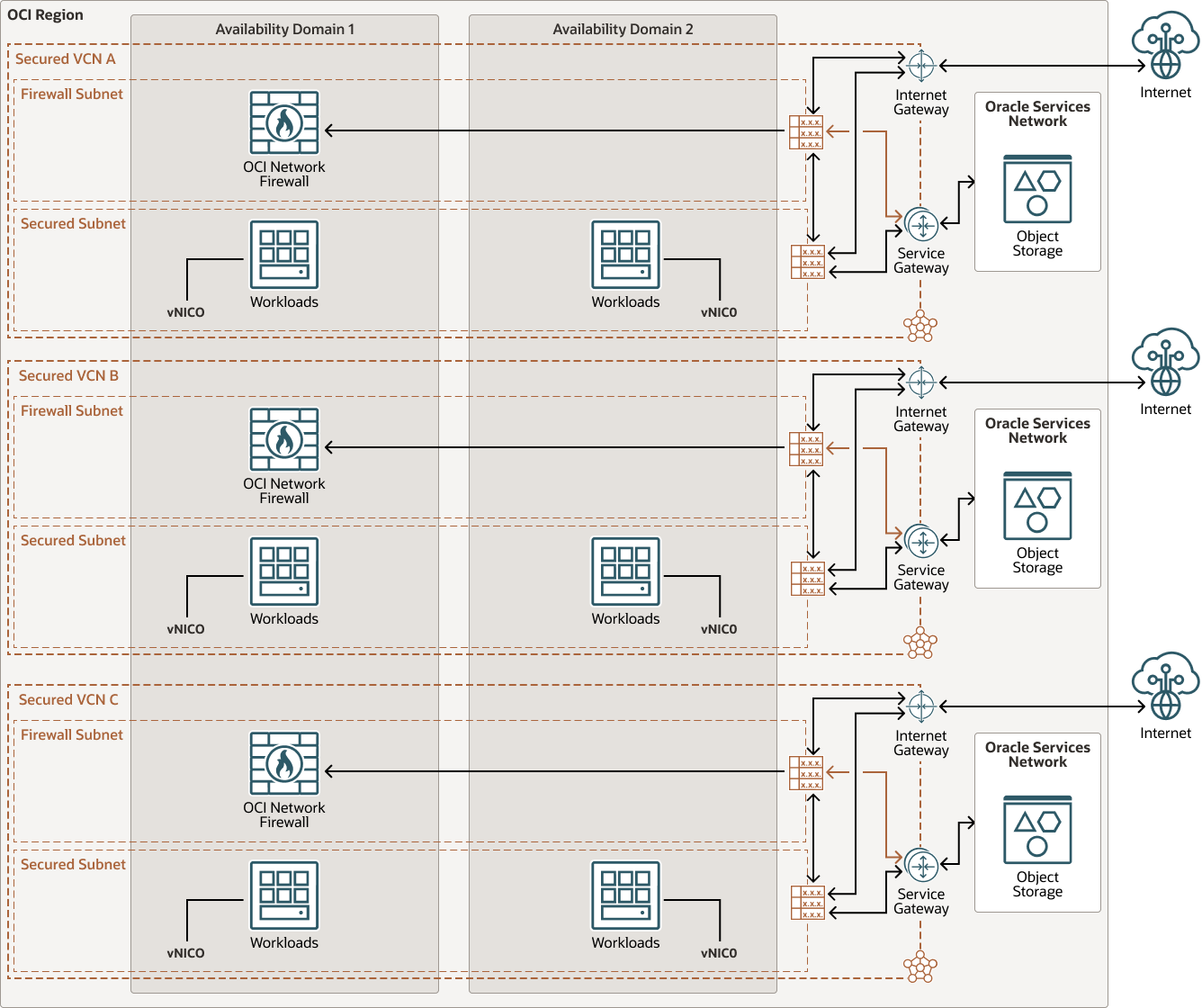

Esta arquitectura de referencia ilustra cómo las organizaciones pueden proteger las cargas de trabajo desplegadas en OCI mediante un firewall de red y simplificar el diseño con capacidades de enrutamiento de red virtual en la nube (VCN). Para proteger estas cargas de trabajo, Oracle recomienda segmentar la red mediante el despliegue distribuido, donde el tráfico se enruta a través de un firewall de red y se conecta a varias subredes distintas de una VCN.

Debe definir una política de firewall para poder desplegar un firewall de red de OCI. El firewall de red de OCI es un servicio nativo de alta disponibilidad dentro de un dominio de disponibilidad de una determinada subred de firewall dedicada de VCN. Una vez desplegado, puede utilizar la dirección IP de firewall para enrutar el tráfico mediante tablas de rutas de VCN. Debe enrutar de forma simétrica a la dirección IP del firewall de red de OCI y aplicar la política de firewall necesaria para soportar su caso de uso.

Todo el tráfico entre Oracle Services Network, tanto de Internet como de local, se puede enrutar e inspeccionar con Network Firewall que ofrece capacidades de firewall de última generación para organizaciones de todos los tamaños. Utilice el firewall de red y sus funciones avanzadas junto con otros servicios de seguridad de OCI para crear una solución de seguridad de red en capas. Un firewall de red es un servicio ampliable de forma nativa una vez creado en la subred que desee. El firewall aplica la lógica de negocio al tráfico especificado en una política de firewall conectada. El enrutamiento en la VCN se utiliza para dirigir el tráfico de red hacia y desde el firewall.

Puede desplegar el firewall de red como:

- Modelo de firewall de red distribuido: el firewall de red de OCI se despliega en su VCN dedicada, lo que se recomienda.

- Modelo de firewall de red en tránsito: el firewall de red de OCI se despliega en una VCN de hub y se conecta a CN de voz mediante un gateway de enrutamiento dinámico.

Esta arquitectura describe cómo implementar el firewall de red en diferentes modelos, diferentes flujos de tráfico y componentes asociados.

El siguiente diagrama ilustra esta arquitectura de referencia.

oci-network-firewall-arch-oracle.zip

Nota:

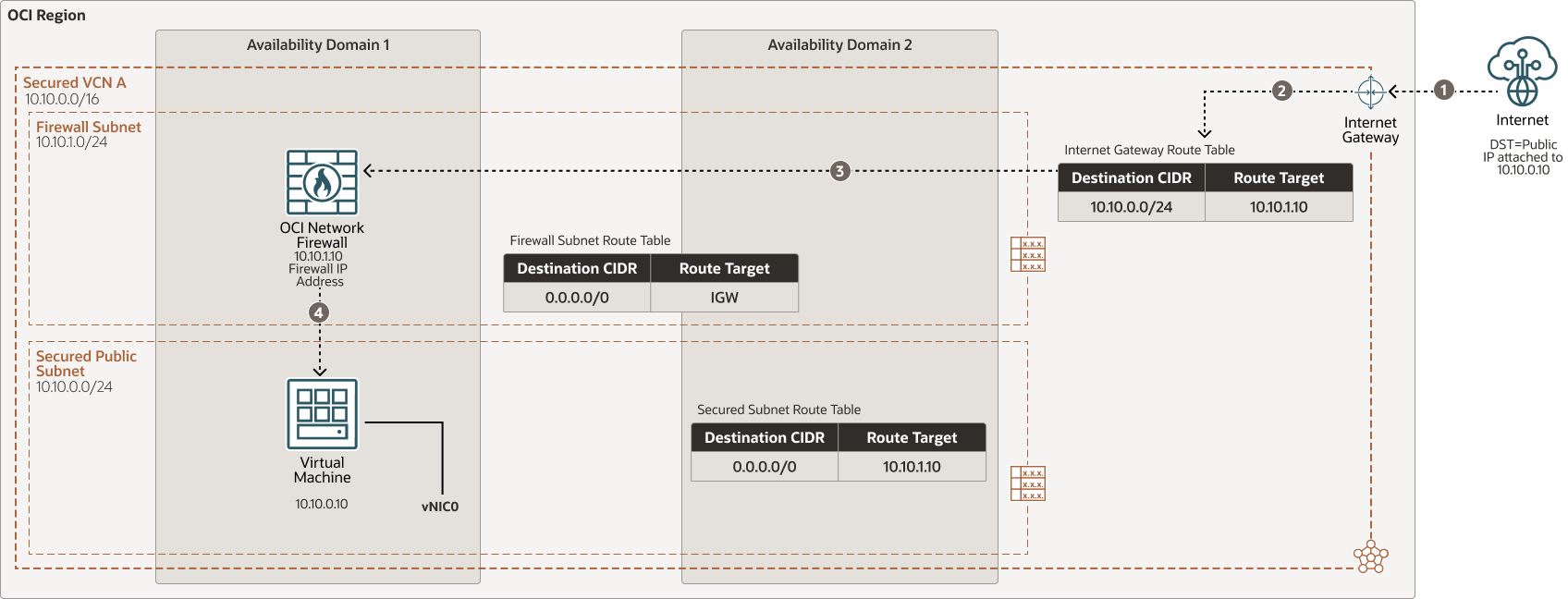

Cada flujo de tráfico garantiza que la política de firewall de red necesaria se envíe al firewall de red y que se utilice la simetría de ruta para dirigir el tráfico hacia y desde el firewall de red.Flujo de tráfico de Internet entrante norte-sur a través de gateway de Internet a través del firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-inbound.png

oci-network-firewall-inbound-oracle.zip

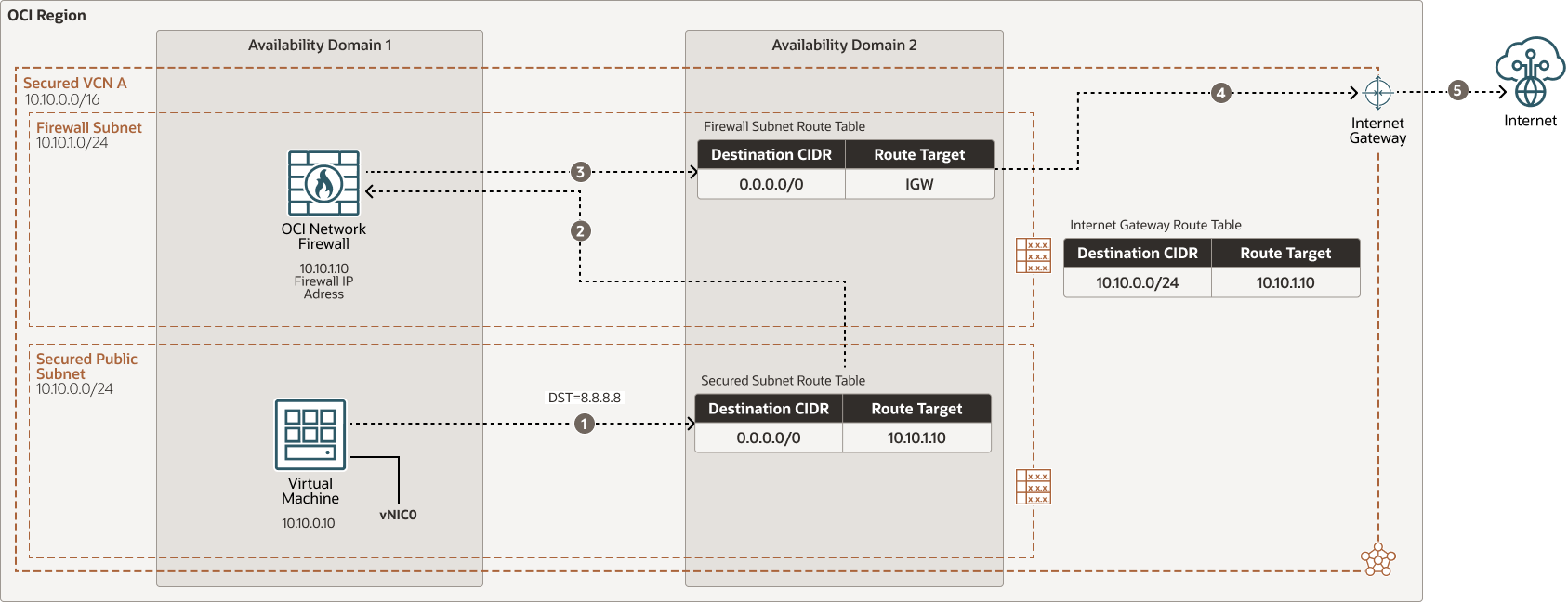

Flujo de tráfico de Internet saliente del sur mediante gateway de Internet a través del firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-outbound.png

oci-network-firewall-outbound-oracle.zip

Flujo de tráfico de Internet saliente norte-sur mediante gateway de NAT y firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-outbound-nat.png

oci-network-firewall-outbound-nat-oracle.zip

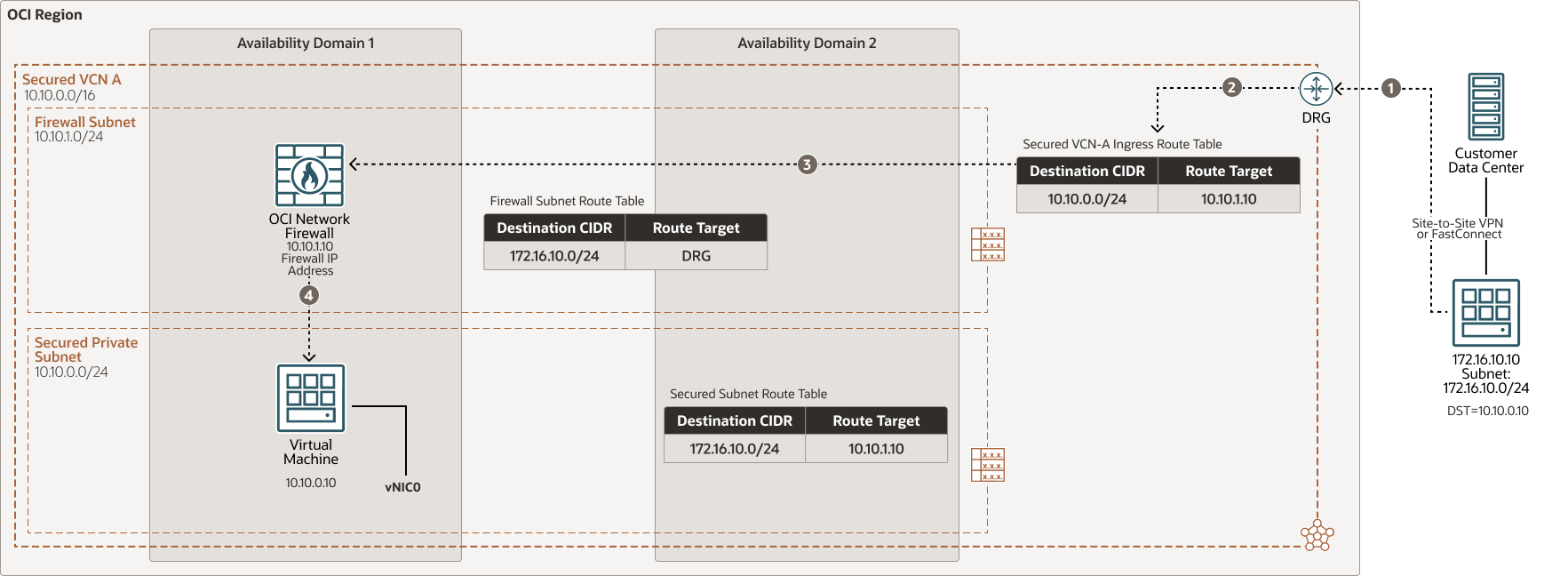

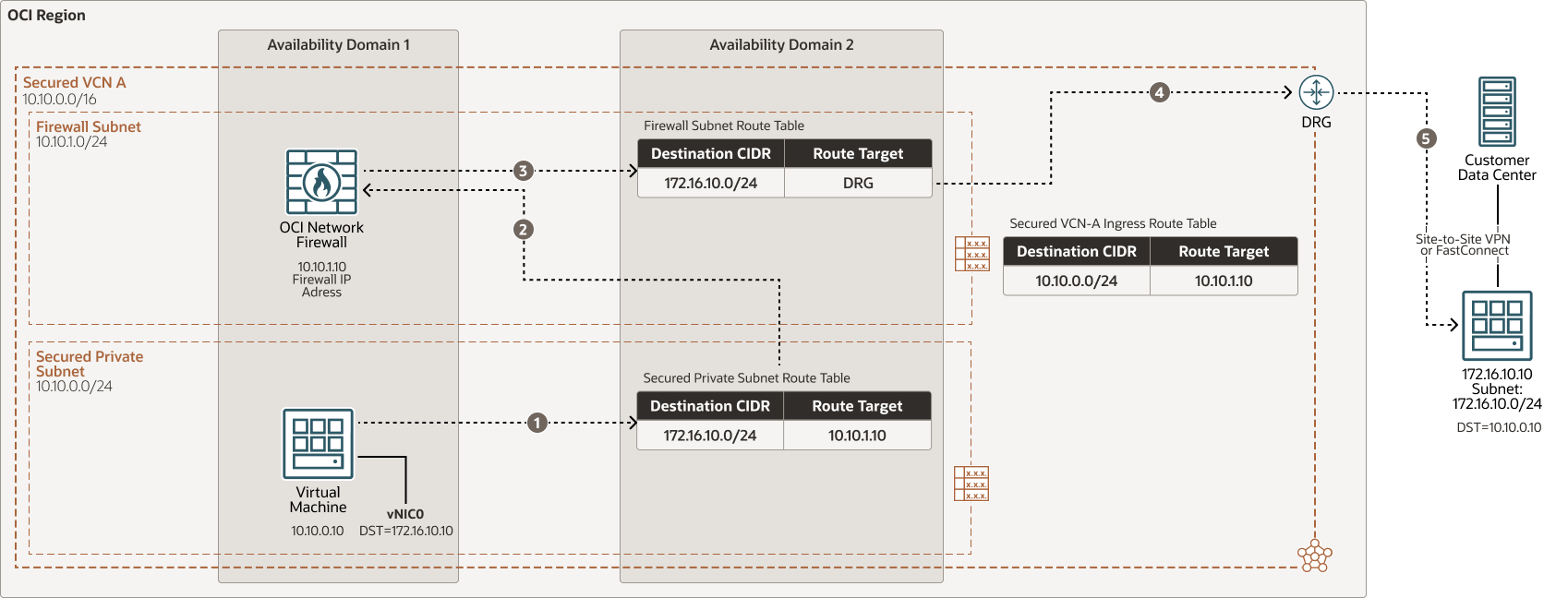

Flujo de tráfico local entrante del norte a través del firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-inbound-prem.png

oci-network-firewall-inbound-prem-oracle.zip

Flujo de tráfico local saliente de North-south a través del firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-outbound-prem.png

oci-network-firewall-outbound-prem-oracle.zip

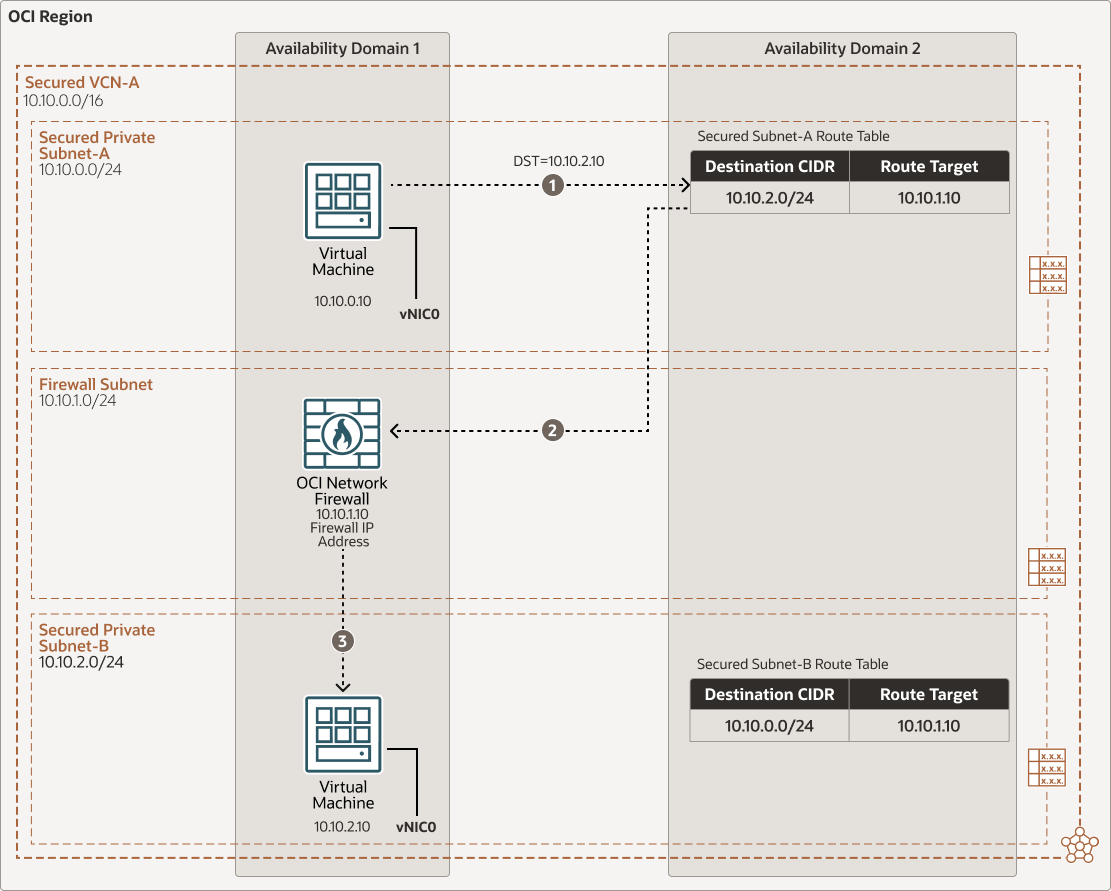

Flujo de tráfico de subred de este a oeste a subred-B a través del firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-subnet1.png

oci-network-firewall-subnet-oracle1.zip

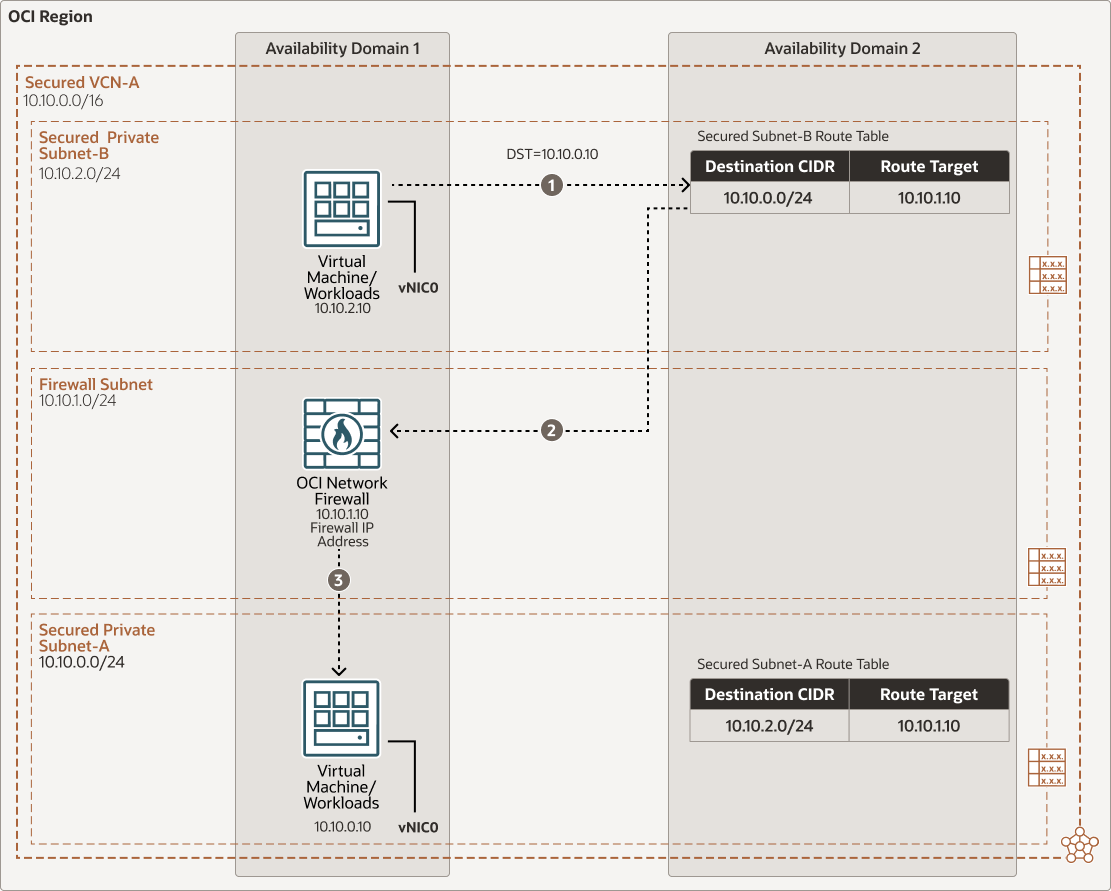

Subred de este a oeste-B a subred-Flujo de tráfico a través del firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-subnet-b.png

oci-network-firewall-subnet-b-oracle.zip

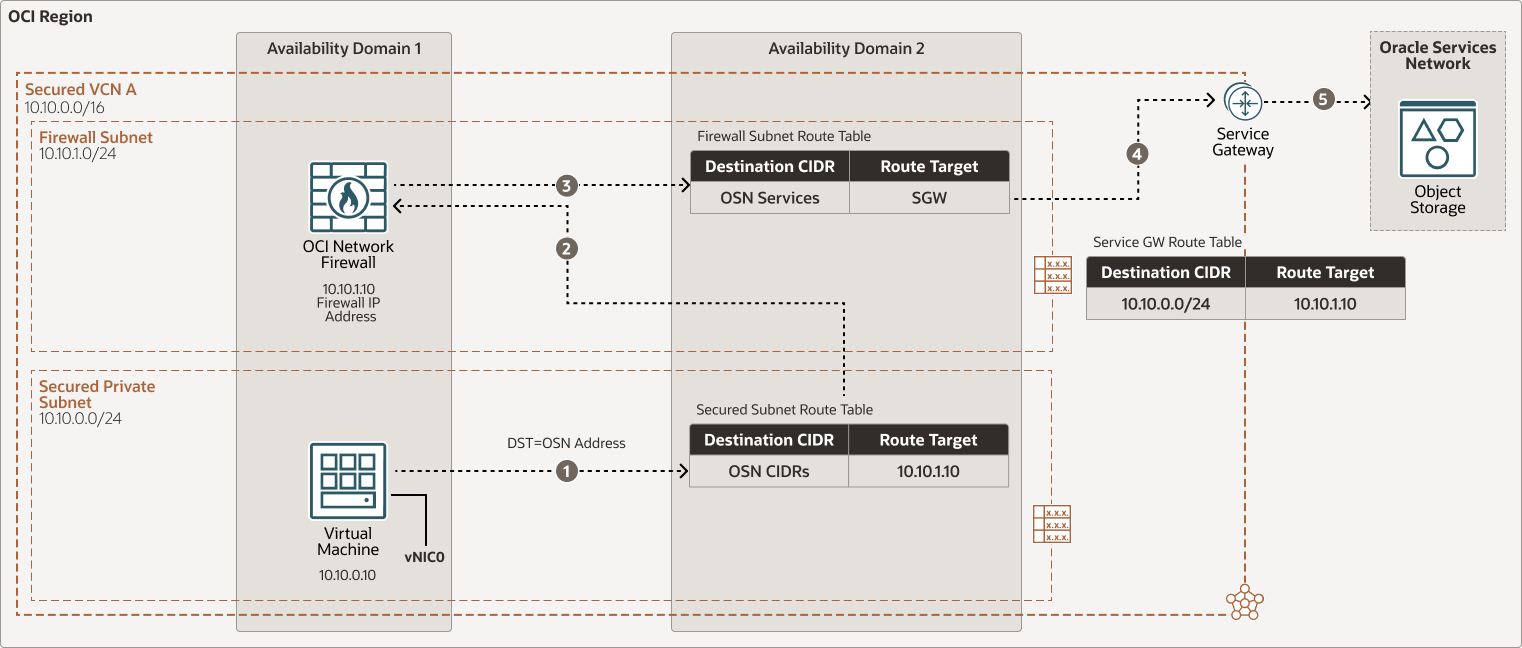

Subred del este al oeste: A al flujo de tráfico de servicios de OCI a través del firewall de red de OCI en una VCN segura

Descripción de la ilustración oci-network-firewall-subnet.png

oci-network-firewall-subnet-oracle.zip

Transición de la arquitectura de despliegue del firewall de red de OCI

Descripción de la ilustración oci-network-firewall-transit-arch.png

oci-network-firewall-transit-arch-oracle.zip

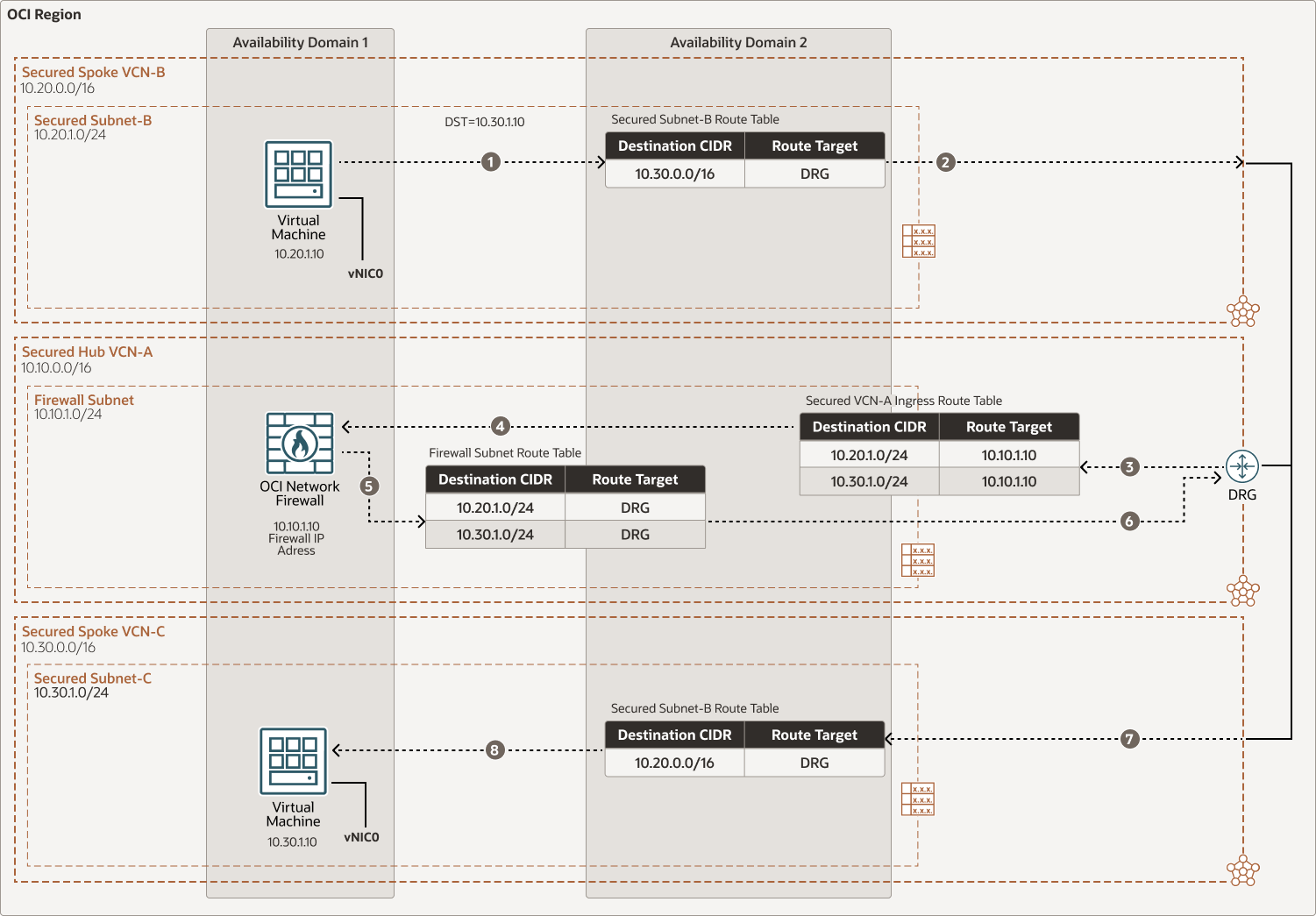

Flujo de tráfico de VCN protegido por radio de interlocutor de este a oeste a través del firewall de red de OCI en la VCN protegida por hub-A

Descripción de la ilustración oci-network-firewall-spoke.png

oci-network-firewall-spoke-oracle.zip

La arquitectura tiene los siguientes componentes:

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones y las grandes distancias pueden separarse (entre países e incluso continentes).

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar los recursos en Oracle Cloud, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, debe definir políticas que especifiquen quién puede acceder a los recursos y qué acciones pueden realizar.

- Dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura tal como la alimentación, la refrigeración o la red interna del dominio de disponibilidad. Por tanto, es poco probable que un fallo en un dominio de disponibilidad afecte a los otros dominios de disponibilidad de la región.

- Dominios de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con hardware y potencia independientes. Cuando distribuye recursos entre varios dominios de errores, sus aplicaciones pueden tolerar fallos en el servidor físico, el mantenimiento del sistema y los fallos de alimentación dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de centros de datos tradicionales, las VCN le proporcionan un control total de su entorno de red. Una VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Firewall de red

Un recurso de seguridad que existe en una subred de su elección y controla el tráfico de red entrante y saliente según un conjunto de reglas de seguridad. Cada firewall está asociado a una política. El tráfico se enruta desde y hacia el firewall desde recursos como gateway de Internet, gateway de NAT, gateway de servicios y gateways de enrutamiento dinámico (DRG).

- Política de firewall de red

Una política de firewall contiene todas las reglas de configuración que controlan cómo el firewall inspecciona, permite o deniega el tráfico de red. Cada firewall está asociado a una única política, pero una política se puede asociar a varios firewalls. Dentro de una política, las listas y los mapas son los objetos que se utilizan para ayudarle a expresar reglas de forma clara y concisa.

- Tabla de rutaLas tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes a destinos fuera de una VCN, normalmente a través de gateways. En la VCN segura, puede tener las siguientes tablas de rutas:

- La tabla de rutas de subred del firewall en una VCN segura garantiza que el tráfico a Internet, localmente, subredes o VCN llegue al destino. Esta tabla de rutas está asociada a la subred del firewall de red.

- La tabla de rutas del gateway de Internet garantiza que todo el tráfico entrante desde Internet pasa por el firewall de red, esta tabla de rutas está asociada al gateway de Internet.

- La tabla de rutas del gateway de NAT garantiza que cualquier respuesta de devolución de Internet pasa por el firewall de red, esta tabla de rutas está asociada al gateway de NAT.

- La tabla de rutas del gateway de servicio garantiza que cualquier respuesta de devolución de la comunicación de Oracle Services Network pase por el firewall de red; esta tabla de rutas está asociada al gateway de servicio.

- Cada tabla de rutas garantiza que puede comunicarse dentro de una VCN, pero si desea utilizar el firewall de red dentro de subredes de una VCN, asegúrese de que las rutas correctas apuntan a la dirección IP del firewall de red.

- La tabla de rutas de entrada de la VCN del firewall de DRG está asociada a la asociación de la VCN segura para enviar cualquier tráfico entrante de las VCN del radio/local a través del gateway de enrutamiento dinámico a la dirección IP privada del firewall de red.

-

Para cada radio conectado a la VCN del firewall a través de gateways de enrutamiento dinámico, se define una tabla de rutas distinta y se asocia a una subred asociada. Esta tabla de rutas reenvía todo el tráfico (0.0.0.0/0) de la VCN radial asociada a gateways de enrutamiento dinámico a través de la dirección IP privada del firewall de red.

- IP privadas

Dirección de IPv4 privada e información relacionada para tratar una instancia. Cada VNIC tiene una IP privada principal, y puede agregar y eliminar IP privadas secundarias. La dirección IP privada principal de una instancia se asocia durante el inicio de la instancia y no cambia durante el ciclo vital de la instancia. Las IP secundarias también deben pertenecer al mismo CIDR de la subred de la VNIC. La IP secundaria se utiliza como IP flotante porque se puede mover entre diferentes VNIC en distintas instancias de la misma subred. También puede utilizarlo como un punto final diferente para alojar diferentes servicios.

El firewall de red de OCI no admite ni necesita IP secundarias. Use la dirección IP principal del firewall para enrutar el tráfico al firewall para inspeccionar el tráfico.

- IP PúblicasLos servicios de red definen una dirección IPv4 pública elegida por Oracle que está asignada a una IP privada.

- Efímera: esta dirección es temporal y existe durante la vida útil de la instancia.

- Reservado: esta dirección se mantiene más allá del tiempo de vida de la instancia. Se puede anular la asignación y reasignar a otra instancia.

- Forma de cálculo

La unidad de una instancia informática especifica el número de CPU y la cantidad de memoria asignada a la instancia. La unidad de computación también determina el número de VNIC y el ancho de banda máximo disponible para la instancia informática.

- Tarjeta de interfaz de red virtual (VNIC)

Los servicios de los centros de datos de Oracle Cloud Infrastructure tienen tarjetas de interfaz de red (NIC) física. Las instancias de máquina virtual se comunican mediante NIC virtuales (VNIC) asociadas a las NIC físicas. Cada instancia tiene una VNIC primaria que se crea y se asocia automáticamente durante el inicio y que está disponible durante la vida útil de la instancia. DHCP solo se ofrece a la VNIC principal. Puede agregar VNIC secundarias después del inicio de la instancia. Debe definir IP estáticas para cada interfaz.

- Gateway de Internet

El gateway de Internet permite el tráfico entre las subredes públicas de una VCN y la red pública de Internet.

- Gateway de NAT

El gateway de NAT permite que los recursos privados de una VCN accedan a los hosts en Internet, sin exponer dichos recursos a las conexiones de Internet entrantes.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no internet.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma fácil de crear una conexión privada y dedicada entre el centro de datos y Oracle Cloud Infrastructure. FastConnect ofrece opciones de ancho de banda superior y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque según el número de recursos que planea asociar a subredes en la VCN. Utilice bloques CIDR que estén dentro del espacio de dirección IP privada estándar.

Seleccione bloques CIDR que no se solapen con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) en la que desea configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta los requisitos de seguridad y flujo de tráfico. Conecte todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

- Políticas de firewall de red

Consulte la documentación de la política de firewall de red en la sección Explorar más para obtener la información más actualizada sobre las políticas, los puertos y los protocolos de seguridad necesarios. Asegúrese de haber enviado la política necesaria al firewall de red.

- Firewall de redConsulte la documentación del firewall de red en la sección Explorar más para obtener más información sobre la información actualizada. Algunas recomendaciones son las siguientes:

- Como mejor práctica, no utilice la subred del firewall de red de OCI para desplegar ningún otro recurso, ya que el firewall de red no puede inspeccionar el tráfico desde orígenes o destinos dentro de la subred del firewall.

- Despliegue la arquitectura de despliegue distribuido y utilice subredes de firewall regionales.

- Utilice el registro para mejorar la seguridad y ver el flujo de tráfico.

- Puede supervisar el estado, la capacidad y el rendimiento de los firewalls de red mediante métricas, alarmas y notificaciones.

- Para un mejor uso del firewall para garantizar que protege todo el tráfico, asegúrese de no agregar reglas con estado a la lista de seguridad conectada a la subred del firewall o incluir el firewall en un grupo de seguridad de red (NSG) que contenga reglas con estado.

- Las reglas de lista de seguridad o grupo de seguridad de red (NSG) asociadas a la subred del firewall y las VNIC se evalúan antes del firewall. Asegúrese de que cualquier lista de seguridad o regla de NSG permita que el tráfico entre en el firewall para que se pueda evaluar correctamente.

Consideraciones

Al proteger las cargas de trabajo en OCI mediante el firewall de red, tenga en cuenta los siguientes factores:

- Rendimiento

- Al seleccionar el tamaño de instancia adecuado, determinado por la unidad de computación, se determina el rendimiento máximo disponible, la CPU, la RAM y el número de interfaces.

- Las organizaciones deben saber qué tipos de tráfico atraviesa el entorno, determinar los niveles de riesgo adecuados y aplicar controles de seguridad adecuados según sea necesario. Diferentes combinaciones de controles de seguridad activados afectan al rendimiento.

- Considere la posibilidad de agregar interfaces dedicadas para los servicios FastConnect o VPN. Considere el uso de unidades de computación de gran tamaño para un mayor rendimiento y acceso a más interfaces de red.

- La ejecución de pruebas de rendimiento para validar el diseño puede mantener el rendimiento y el rendimiento necesarios.

- Seguridad

- Debe enrutar de forma simétrica al firewall de red de OCI para garantizar que el tráfico pueda acceder desde el origen hasta el destino mediante el firewall de red.

- Las reglas de lista de seguridad o grupo de seguridad de red (NSG) asociadas a la subred del firewall y las VNIC se evalúan antes del firewall. Asegúrese de que cualquier lista de seguridad o regla de NSG permita que el tráfico entre en el firewall para que se pueda evaluar correctamente.

- Registro

Puede activar el registro de los firewalls si las reglas de la política asociada la soportan y está suscrito a Oracle Cloud Infrastructure Logging. Los logs muestran la actividad de log y los detalles de cada evento registrado en un periodo concreto. Los logs le muestran cuándo el tráfico dispara reglas y le ayudan a mejorar la seguridad.

- Disponibilidad

- Despliegue su arquitectura en distintas regiones geográficas para una mayor redundancia.

- Configure las VPN de sitio a sitio con redes organizativas relevantes para una conectividad redundante con redes locales.

- Costo

Existe un costo por firewall de red de OCI, considere utilizar un modelo de firewall distribuido y de tránsito combinado si tiene un gran número de VCN de OCI. Despliegue los firewalls de red solo cuando sea necesario.

Despliegue

Puede desplegar el firewall de red en OCI mediante la consola. También puede descargar el código desde GitHub y personalizarlo según sus requisitos de negocio específicos para desplegar esta arquitectura.

- Vaya a GitHub.

- Clone o descargue el repositorio en su equipo local.

- Siga las instrucciones del documento

README.

Explorar más

Para obtener más información sobre el servicio de firewall de red de OCI, consulte los siguientes recursos:

- Marco de mejores prácticas para Oracle Cloud Infrastructure

- Obtenga más información sobre el despliegue de Oracle Cloud Infrastructure Network Firewall

- Obtener más información sobre el uso del gateway de direccionamiento dinámico para dirigir el tráfico al firewall

- Obtener más información sobre el uso del enrutamiento entre VCN