Obtenga información sobre el despliegue del firewall de Palo Alto en modo activo/activo con OCI Flexible Network Load Balancer

En este documento se proporciona una guía para desplegar firewalls VM-Series de Palo Alto en modo Activo/Activo en Oracle Cloud Infrastructure (OCI).

Aunque Palo Alto admite de forma nativa la funcionalidad de alta disponibilidad (HA) activa/activa en centros de datos locales, esto no es factible en entornos de nube pública. Sin embargo, se ha hecho posible una solución alternativa para este despliegue en OCI mediante una función innovadora denominada hash simétrico en el equilibrador de carga de red flexible de OCI.

En este modelo de implementación, el firewall de Palo Alto funciona como un dispositivo de transferencia, lo que significa que no requiere traducción de direcciones de red (NAT) ni direcciones IP públicas. En su lugar, la dirección IP pública está asociada al servidor DMZ real o a los equilibradores de carga. Como resultado, no hay necesidad de NIC adicionales, incluso cuando se alcanza el número máximo de IP secundarias. Esta funcionalidad se activa mediante la opción de asociar tablas de rutas al gateway de NAT, al gateway de Internet y a los gateways de servicio en OCI.

Ventajas:

- Mayor rendimiento: ambos firewalls están activos, lo que resulta en un mayor rendimiento.

- Escalado perfecto: se pueden desplegar nuevos firewalls sin interrumpir el tráfico existente y se pueden agregar al backend de los equilibradores de carga de red.

- Reducción del tiempo de conmutación por error: la conmutación por error es más rápida, ya que no es necesario que las llamadas de API muevan la dirección IP del dispositivo principal al secundario.

- No se necesita ninguna configuración de política de OCI Identity and Access Management: la configuración de política de OCI Identity and Access Management no es necesaria para permitir que el firewall de Palo Alto lea la VCN y gestione el movimiento de las NIC.

- No se necesitan NIC adicionales: cuando el número de IP públicas supera las 64, no hay necesidad de NIC adicionales, ya que no hay IP públicas asociadas con el firewall. El tamaño de la subred DMZ determina el número máximo de servicios o aplicaciones que se pueden exponer a Internet.

- Ahorro de costos: los costos de licencia y operación de VM se reducen, ya que este modelo no requiere NIC adicionales.

Antes de empezar

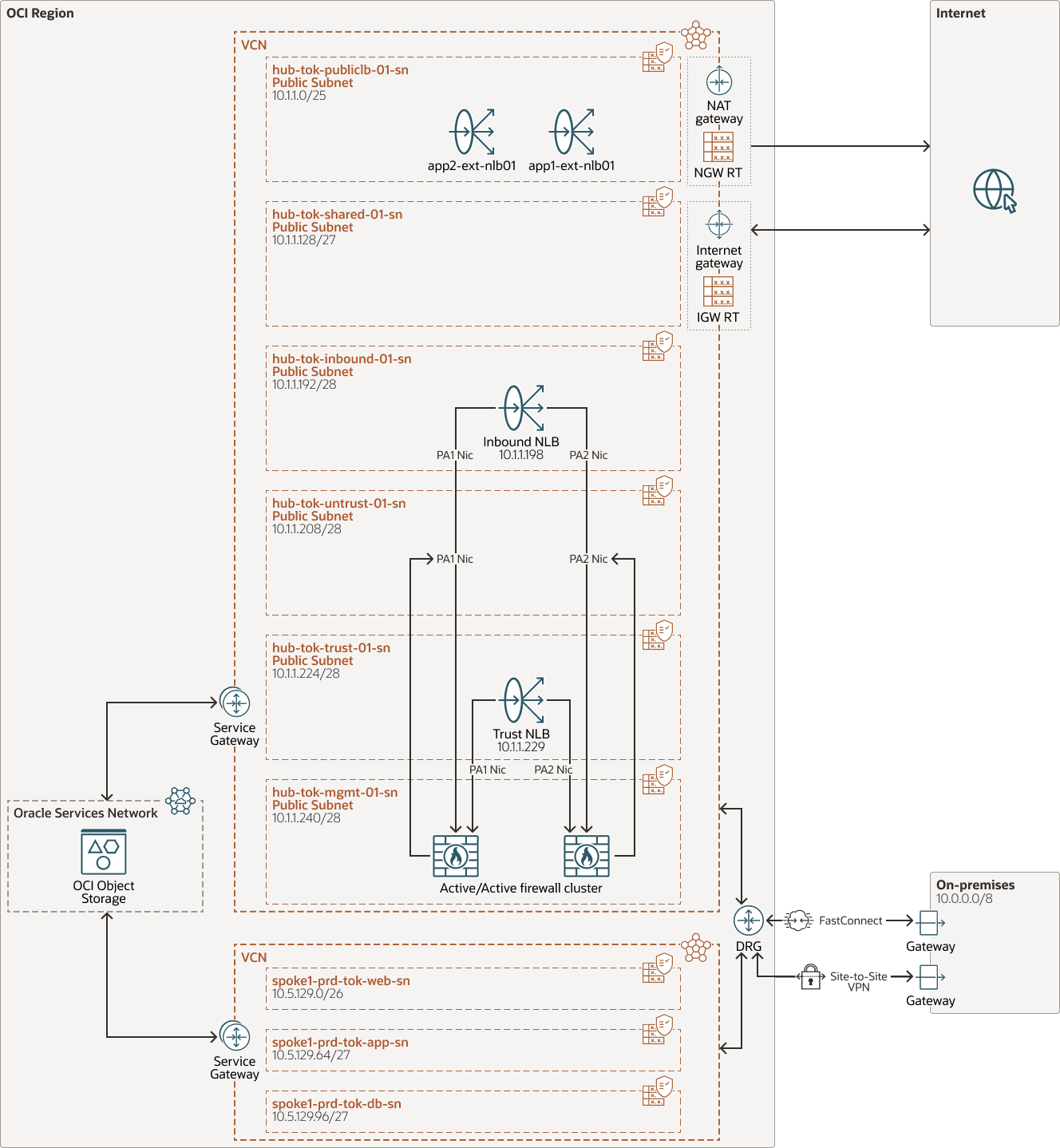

Arquitectura

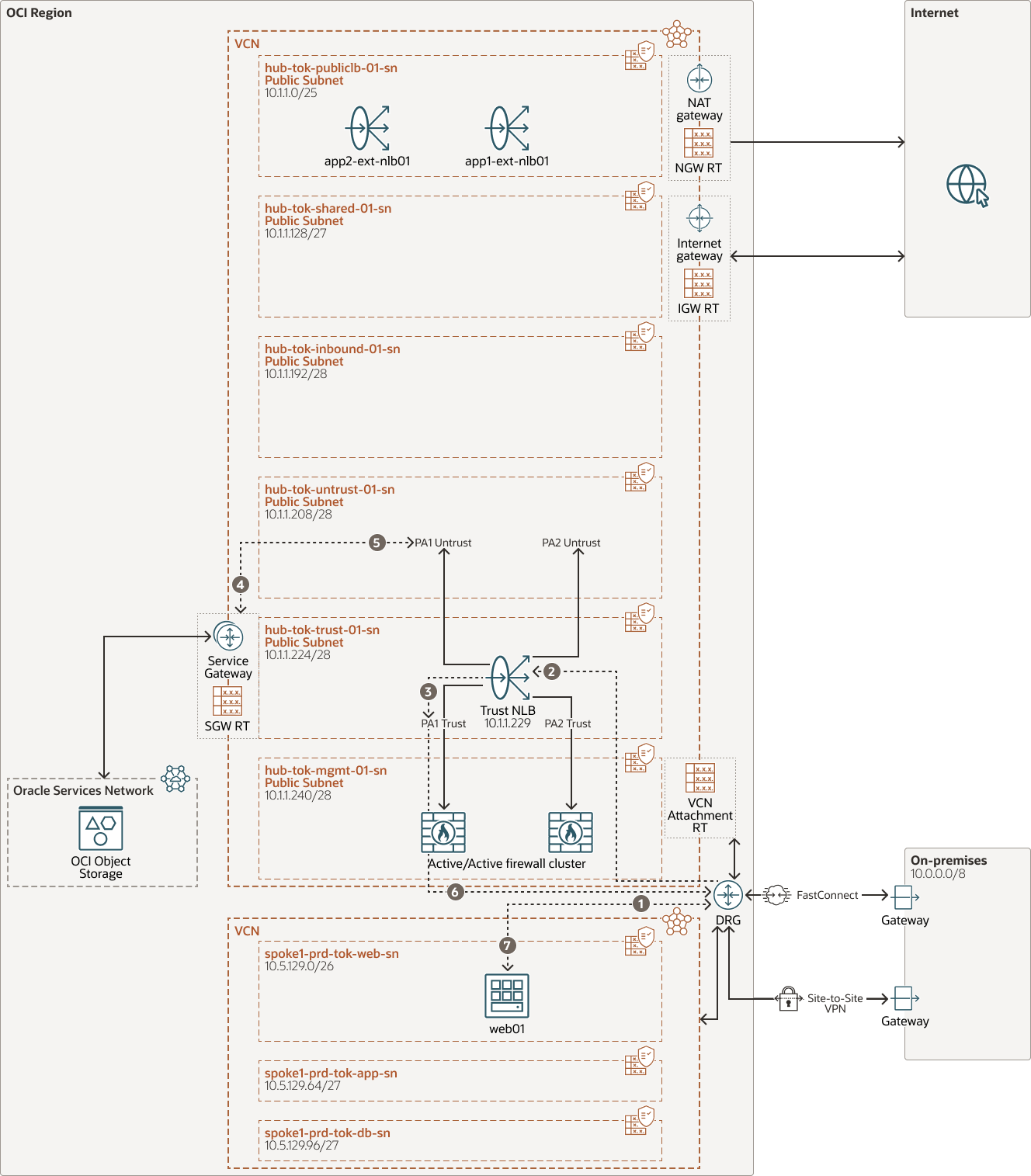

En el siguiente diagrama se muestra la arquitectura de alto nivel utilizada para probar la configuración de Palo Alto Active/Active en OCI.

Se trata de un despliegue típico de arquitectura radial de hub en OCI, donde el firewall Active/Active Palo Alto se despliega con cuatro NIC en la VCN de hub, a lo que se agrega una subred pública para DMZ en la VCN de hub. Los VCN de Spoke se conectarán al DRG para enrutar todo el Norte-Sur, Este-Oeste a través de los firewalls de Palo Alto. La configuración activa/activa se logra agregando las máquinas virtuales de Palo Alto como backend de NLB de entrada y confianza.

En esta sección profundizaremos en el enrutamiento del tráfico y los flujos en esta arquitectura de referencia. El término "tok" en los nombres de los recursos se refiere a la región de Tokio donde se implementó y probó este modelo de arquitectura de referencia.

oci-nlb-palo-alto-activo-activo-arch-oracle.zip

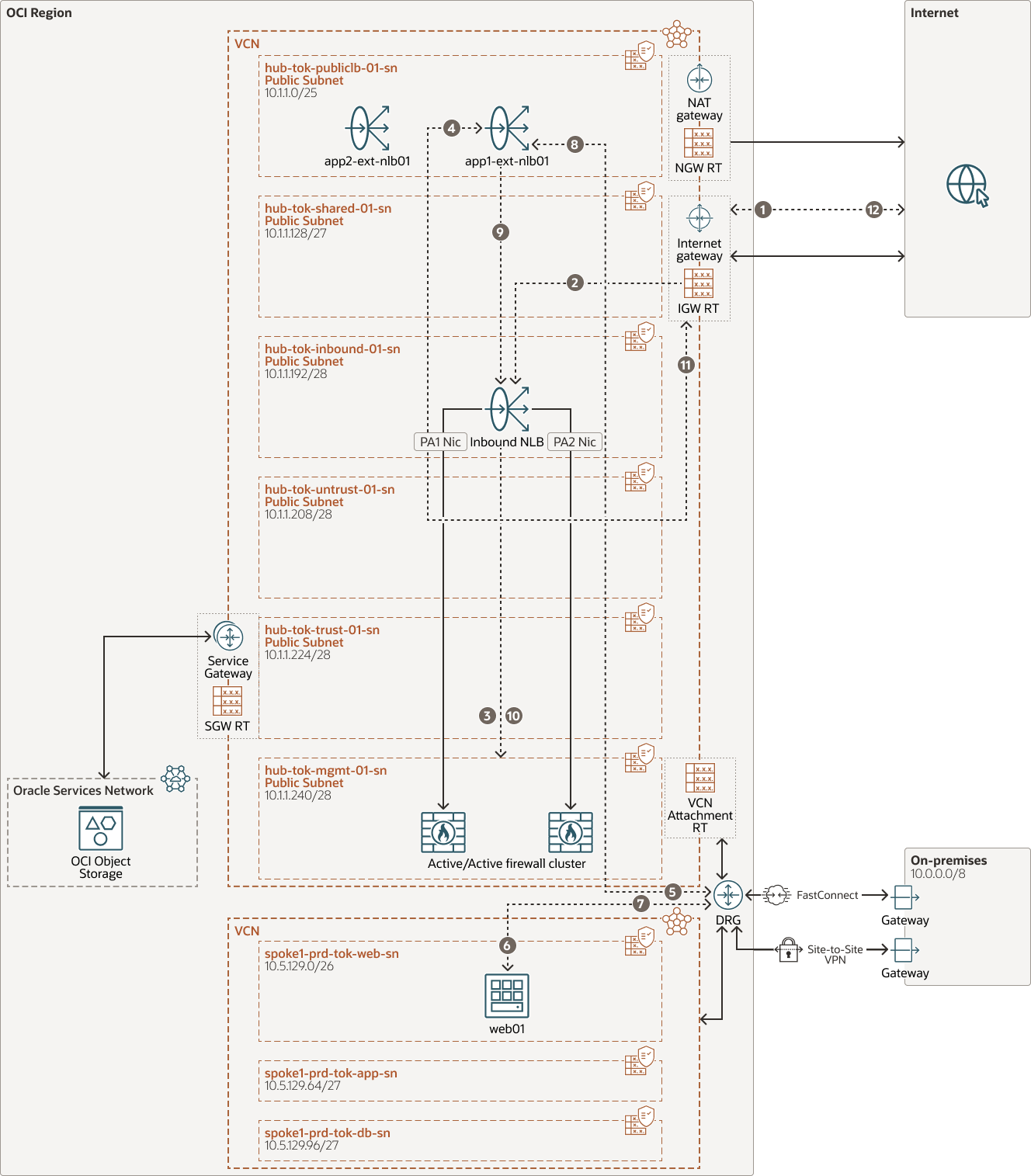

Flujo de tráfico de Internet entrante Norte-Sur a OCI:

El siguiente diagrama muestra el flujo del servicio web DMZ expuesto a Internet. El equilibrador de carga de aplicaciones está en una subred pública y los servidores de backend están en subredes privadas de la VCN de spoke. El flujo detallado en cada salto se describe en los siguientes pasos.

oci-nlb-palo-alto-activo-activo-dmz-oracle.zip

- El tráfico de la máquina cliente en Internet se enruta al gateway de Internet (IGW).

- IGW hará referencia a la tabla de rutas del gateway de Internet a la subred "hub-tok-publiclb-sn" y enrutará el tráfico a la IP de NLB entrante 10.1.1.198.

- El NLB entrante equilibrará la carga del tráfico a uno de los dispositivos PA del backend mediante el algoritmo de hash simétrico.

- El firewall validará la política y enrutará el tráfico de su interfaz de entrada en el enrutador virtual "inbound-rtr" al equilibrador de carga de la aplicación que tenga la IP pública.

Note:

La política de seguridad de firewall se escribirá en la IP privada (10.1.1.112) del equilibrador de carga público. - OCI Flexible Network Load Balancer realizará la traducción de direcciones de red de origen (SNAT) para el tráfico y lo enrutará al gateway de enrutamiento dinámico (DRG) que hace referencia a la tabla de rutas de subred.

- El DRG que hace referencia a la tabla de rutas de la asociación de VCN de hub enruta el tráfico a la VCN de Spoke y el tráfico llega al servidor web.

- El servidor web enviará el tráfico devuelto a la asociación de DRG según la tabla de rutas de subred.

- El DRG hará referencia a la tabla de rutas de la asociación de VCN de Spoke y enviará el tráfico al equilibrador de carga de red flexible de OCI en el hub.

- OCI Flexible Network Load Balancer UNAT el tráfico y utilizará la ruta por defecto de la subred para enviar el tráfico a la IP de NLB entrante 10.1.1.198.

- El NLB entrante reenviará el tráfico al mismo dispositivo PA en el backend que inició el tráfico mediante el algoritmo de hash simétrico.

- Palo Alto recibe el tráfico en la NIC entrante y por la ruta predeterminada de los enrutadores virtuales envía el tráfico de vuelta a la puerta de enlace de Internet.

- El gateway de Internet enruta el tráfico al cliente de Internet.

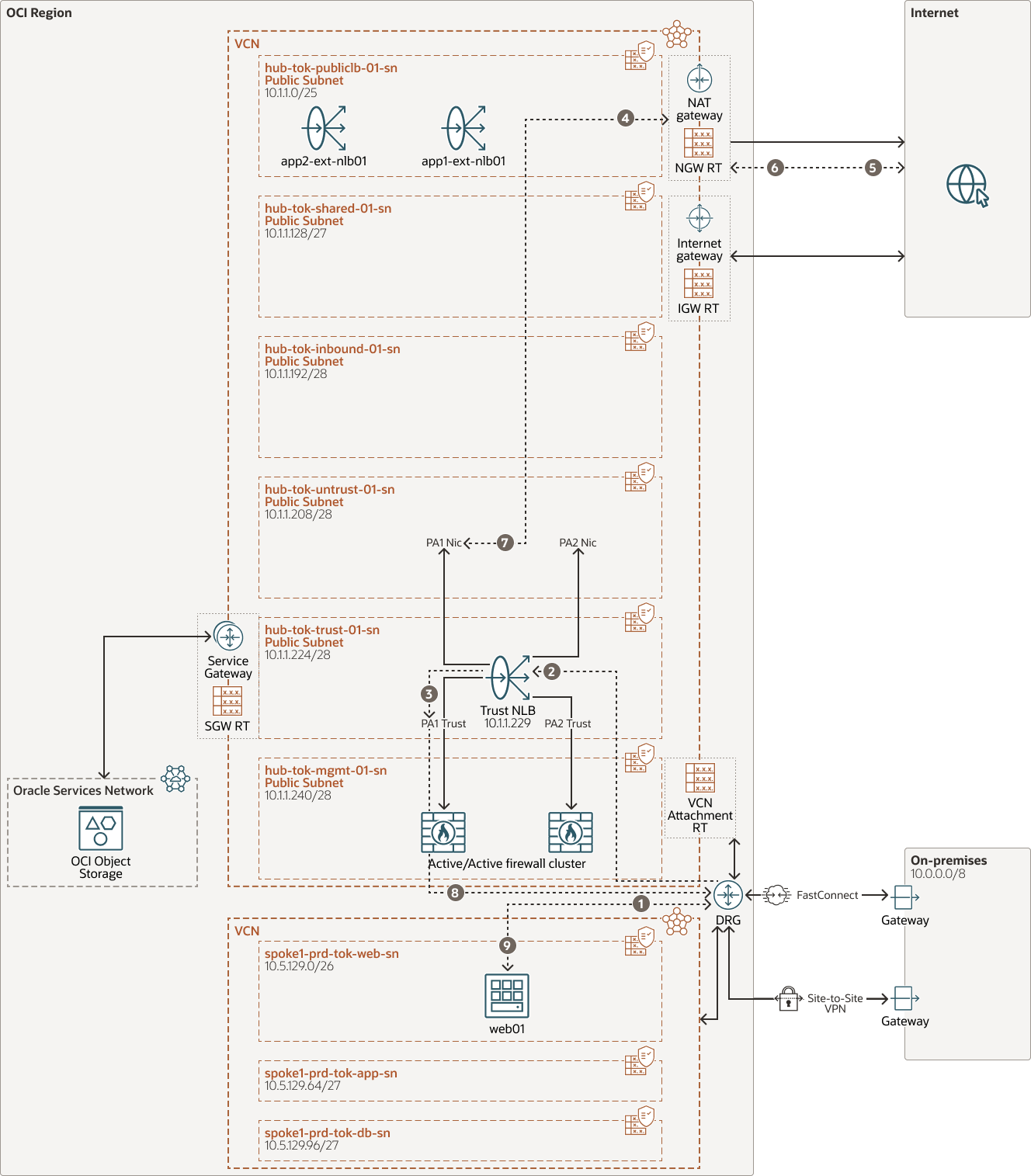

Flujo de tráfico de Internet de salida Norte-Sur desde OCI:

En el siguiente diagrama se muestra el flujo del tráfico de Internet saliente de OCI. Todas las máquinas virtuales de OCI utilizarán SNAT de Palo Alto y el gateway de NAT de OCI para acceder a Internet. El SNAT de Palo Alto es necesario para hacer que la ruta de retorno sea simétrica. La dirección IP pública de salida será la dirección IP del gateway de NAT.

oci-nlb-palo-alto-activo-activo-saliente-oracle.zip

- El tráfico de la VM en la subred de Spoke mediante la ruta por defecto al DRG enruta el tráfico a la asociación de DRG.

- El DRG hace referencia a la tabla de rutas de asociación del radio y enruta el tráfico a la VCN de hub y a la tabla de rutas de tránsito de la VCN enruta el tráfico a la IP de confianza de NLB 10.1.1.229.

- La carga de NLB equilibra el tráfico a uno de los firewalls en modo activo/activo.

- El firewall recibe el tráfico en la interfaz de confianza en el enrutador virtual predeterminado. Realiza SNAT para el tráfico a la IP de interfaz no fiable y, al hacer referencia a la ruta por defecto, reenvía el tráfico al gateway de NAT de OCI.

- El gateway de NAT enruta al tráfico a Internet mediante la IP pública del gateway de NAT.

- Internet redirige el tráfico devuelto al gateway de NAT.

- La puerta de enlace NAT UNAT es el tráfico y lo dirige de vuelta a la misma interfaz de Palo Alto que había un SNAT en Palo Alto.

- La tabla de estado basada en Palo Alto y las rutas del enrutador virtual predeterminado envían el tráfico de NIC de confianza al DRG después del gateway de NAT inverso.

- El DRG hace referencia a la tabla de rutas asociada a la VCN de hub y se enruta a la VCN de Spoke correspondiente y llega a la VM de origen.

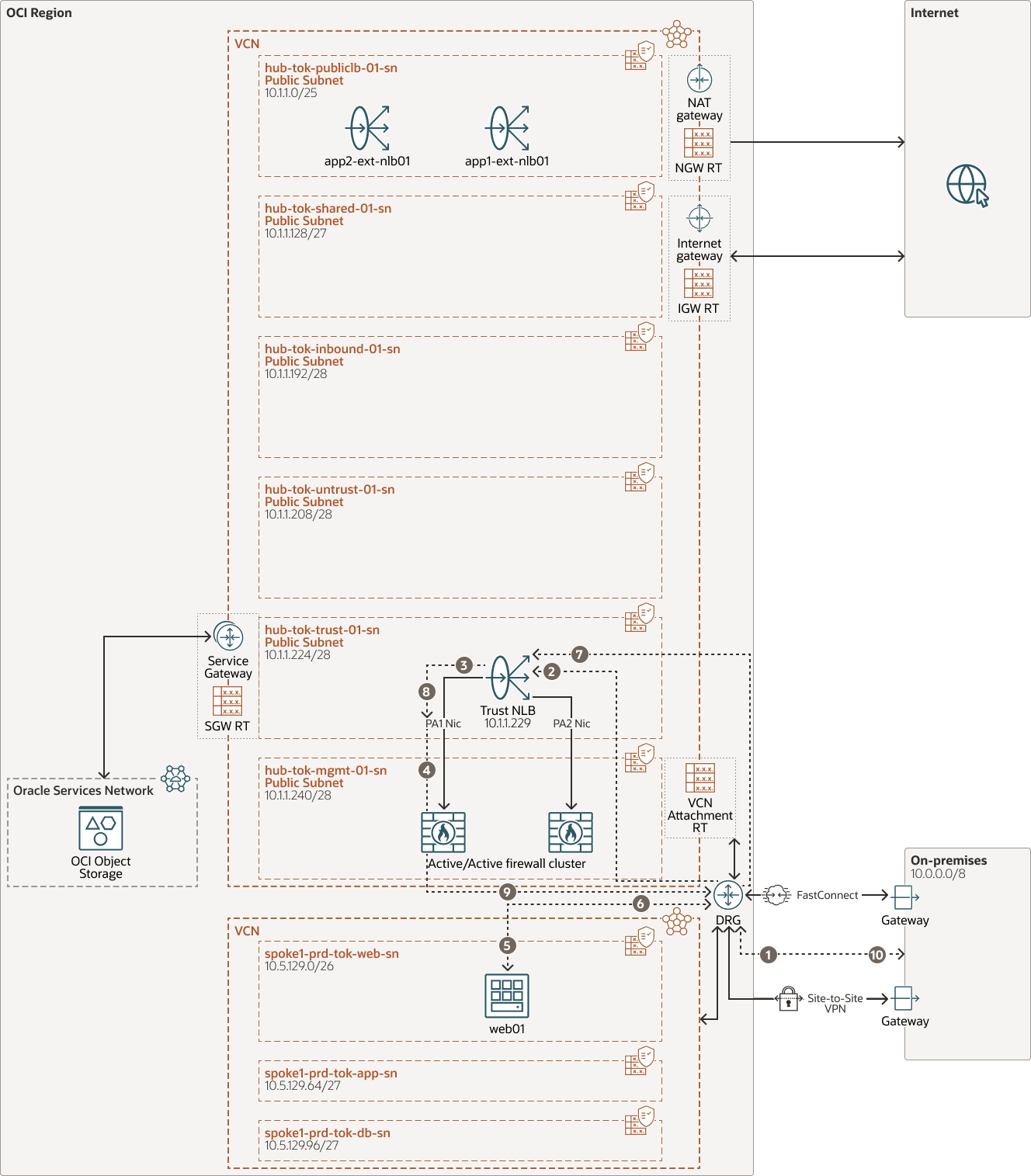

Tráfico este-oeste entre radios en OCI o local a OCI:

En el siguiente diagrama se muestra el flujo de tráfico entre el entorno local y OCI. Para comprender el flujo de tráfico entre radios en OCI, podemos considerar el entorno local como uno de los radios. En ese caso, el único cambio es la tabla de rutas a la que se hace referencia en el anexo de Spoke. Este despliegue se puede referir al modo de brazo único, donde el tráfico entrará y dejará la misma interfaz del firewall, aquí la interfaz es la interfaz de confianza.

oci-nlb-palo-alto-activo-activo-onprem-oracle.zip

- El tráfico local se enruta al DRG de OCI a través de IPSec u OCI FastConnect.

- El DRG hace referencia a la tabla de rutas de asociación de OCI FastConnecto IPSec y direcciona el tráfico a la VCN de hub. La tabla de rutas de asociación de VCN del hub direcciona el tráfico a la IP de confianza de NLB 10.1.1.229.

- La carga de NLB equilibra el tráfico a uno de los firewalls en modo activo/activo.

- El firewall procesa el tráfico según la regla de seguridad y vuelve al DRG en la tabla de rutas del hub en la asociación del hub.

- El DRG hace referencia a la tabla de rutas asociada a la asociación de hub y enruta el tráfico a la VCN de Spoke y a la VM respectivas.

- La máquina virtual envía el tráfico devuelto al DRG haciendo referencia a la regla de ruta por defecto en la tabla de rutas.

- El DRG hace referencia a la tabla de rutas asociada a la VCN de Spoke y enruta el tráfico a la VCN de hub. La tabla de rutas de tránsito de hub enruta el tráfico a la NLB de confianza.

- La carga de NLB equilibra el tráfico al mismo dispositivo de Palo Alto mediante el algoritmo de hash simétrico.

- El firewall hace referencia a la tabla de estado y las rutas del enrutador virtual por defecto y envía el tráfico de vuelta al DRG en la tabla de rutas del hub en la asociación del hub.

- El DRG hace referencia a la tabla de rutas del hub en la asociación del hub y enruta el tráfico a la ubicación local a través del túnel FastConnect o IPSec de OCI.

Flujo de tráfico saliente este-oeste de las máquinas virtuales de OCI a Oracle Services Network:

En el siguiente diagrama se muestra el flujo del tráfico saliente de las máquinas virtuales de OCI a Oracle Services Network. Todas las máquinas virtuales de OCI utilizarán SNAT de Palo Alto y el gateway de servicios de OCI para acceder a Oracle Services Network. El SNAT de Palo Alto es necesario para hacer que la ruta de retorno sea simétrica. En Oracle Services Network, si necesita incluir en la lista blanca la VCN, serán los rangos de VCN del hub.

oci-nlb-palo-alto-activo-activo-osn-oracle.zip

- El tráfico de la VM en la subred de Spoke mediante la ruta por defecto al DRG enruta el tráfico a la asociación de DRG.

- El DRG hace referencia a la tabla de rutas de asociación del radio y enruta el tráfico a la VCN de hub y a la tabla de rutas de asociación de VCN en la VCN de hub enruta el tráfico a la IP de confianza de NLB 10.1.1.229.

- Confíe en que la carga de NLB equilibra el tráfico a uno de los firewalls en modo Activo/Activo.

- El firewall recibe el tráfico en la interfaz de confianza en el enrutador virtual predeterminado. Hace SNAT para el tráfico a la IP de interfaz no confiable. A continuación, al hacer referencia a la ruta por defecto, reenvía el tráfico a la tabla de rutas de la subred de OCI y, a continuación, al gateway de servicio de OCI.

- El gateway de servicio enruta el tráfico a Oracle Services Network a través del eje central de OCI y envía el tráfico devuelto a la misma interfaz del firewall que había un SNAT en Palo Alto.

- Palo Alto hace referencia a la tabla de estado, realiza la NAT inversa y, en función de la ruta estática en el enrutador virtual predeterminado, envía el tráfico fuera de la NIC de confianza y al DRG eventualmente.

- El DRG hace referencia a la tabla de rutas asociada a la VCN de hub y enruta el tráfico a la VCN de Spoke correspondiente y, a continuación, a la VM de origen.

Esta arquitectura admite los siguientes componentes:

- Equilibrador de carga de red

El equilibrador de carga de red es un servicio de equilibrio de carga que funciona en la capa 3 y la capa 4 del modelo de interconexión de sistemas abiertos (OSI). Este servicio ofrece las ventajas de una alta disponibilidad y un alto rendimiento, al tiempo que mantiene una latencia ultrabaja.

- Firewall de Palo Alto

El firewall de última generación de la serie VM protege sus aplicaciones y datos con las mismas capacidades de seguridad que protegen la infraestructura de los clientes en la nube. El firewall de última generación de la serie VM permite a los desarrolladores y arquitectos de seguridad en la nube integrar la prevención de amenazas y pérdida de datos en línea en su flujo de trabajo de desarrollo de aplicaciones.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre las redes virtuales en la misma región, entre una VCN y una red fuera de la región, como una VCN en otra región de Oracle Cloud Infrastructure, una red local o una red en otro proveedor en la nube.

- Gateway de Internet

Un gateway de Internet permite el tráfico entre las subredes públicas de una VCN y la red pública de Internet.

- Gateway de traducción de direcciones de red (NAT)

Un gateway de NAT permite que los recursos privados de una VCN accedan a los hosts en Internet, sin exponer dichos recursos a las conexiones de Internet entrantes.

- Red local

Esta es una red local que utiliza su organización.

- Tabla de rutas

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico de subredes a destinos fuera de una VCN, normalmente a través de gateways.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no atraviesa Internet.

- Red y subred virtuales en la nube (VCN)

Una VCN es una red personalizable definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan el control de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.