Protección de sus cargas de trabajo en la nube mediante zonas de seguridad

Maximice la seguridad de sus recursos informáticos, de red y de almacenamiento en la nube colocándolos en una zona de seguridad de Oracle Cloud Infrastructure.

Oracle Cloud Infrastructure (OCI) ofrece la mejor tecnología de seguridad y procesos operativos para proteger sus servicios empresariales en la nube. Los clientes son responsables de proteger sus cargas de trabajo y configurar sus servicios y aplicaciones de forma segura para cumplir sus obligaciones de cumplimiento. Oracle Security Zones puede ayudarle con el modelo de responsabilidad compartida de seguridad en la nube de las siguientes formas:

- Denegación del acceso público a los recursos de Oracle Cloud Infrastructure, como bases de datos y cubos de almacenamiento de objetos

- Aplique la política que requiere que los recursos de almacenamiento desasociados residan en el mismo compartimento seguro que la instancia informática

- Cifrar los recursos de almacenamiento, como volúmenes en bloque, cubos de almacenamiento de objetos y bases de datos, con una clave gestionada por el cliente

Arquitectura

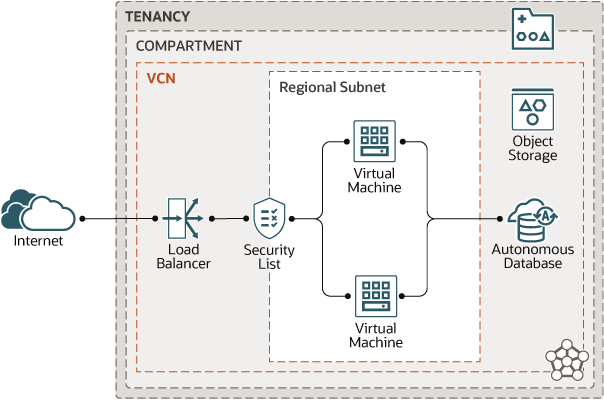

Esta arquitectura de referencia muestra una arquitectura típica de tres niveles que puede utilizar para ejecutar aplicaciones de forma segura, como aplicaciones de comercio electrónico. La persistencia de datos se logra mediante una base de datos de Oracle Autonomous Transaction Processing. Los archivos de medios e imágenes de la aplicación se almacenan en Oracle Cloud Infrastructure Object Storage.

En el siguiente diagrama, se muestra una arquitectura de compartimento básica.

La arquitectura tiene las siguientes limitaciones de seguridad:

- Almacenamiento de objetos: el almacenamiento de objetos no cifrado se muestra directamente en Internet.

- Base de datos: la base de datos no está cifrada con una clave gestionada por el cliente y se puede exponer a Internet con un único cambio de configuración (dirección IP pública).

- Compartimento: el compartimento no restringe el movimiento de datos, activos o volúmenes dentro o fuera del entorno.

- Máquinas virtuales: las máquinas virtuales no utilizan almacenamiento ni volúmenes de inicio cifrados.

- Internet: no se proporcionan protecciones de firewall de aplicación web (WAF).

- Red: todos los recursos se encuentran en un único plano y no proporcionan aislamiento suficiente.

En el siguiente diagrama se muestra una arquitectura que aborda estos problemas proporcionando un entorno de alta seguridad que aísla varias redes Spoke, cada una de las cuales representa un nivel de aplicación, como web, aplicación y base de datos. Esta arquitectura funciona en entornos específicos, como entornos de producción, prueba y desarrollo, y en diferentes infraestructuras, como la región de la nube, el centro de datos local y las infraestructuras multinube.

La arquitectura tiene los siguientes componentes:

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes entre sí y puede haber grandes distancias que las separen (entre países e incluso continentes).

- Dominio de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como la alimentación o la refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, un fallo en un dominio de disponibilidad no debería afectar a los otros dominios de disponibilidad de la región.

- Dominio de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad cuenta con tres dominios de errores con energía y hardware independientes. Al distribuir los recursos entre varios dominios de errores, las aplicaciones pueden tolerar fallos físicos del servidor, mantenimiento del sistema y fallos de energía en un dominio de errores.

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar, controlar el acceso y definir cuotas de uso para los recursos de Oracle Cloud. En un compartimento determinado, defina políticas que controlen el acceso y definan privilegios para los recursos.

- Zona de seguridad

Las zonas de seguridad garantizan las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes de todo un compartimento. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "receta" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

En este caso de uso, la zona de seguridad aplica las siguientes políticas:

- Cifre los volúmenes de inicio de las instancias informáticas y los bloques de almacenamiento de objetos.

- Evite que se acceda a los recursos informáticos desde la red pública de Internet

- Cifrar recursos utilizando claves gestionadas por el cliente

- Realice copias de seguridad de todos los recursos de forma regular y automática

- Red y subredes virtuales en la nube (VCN)

Una VCN es una red personalizable y definida por software que puede configurar en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan el control de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Listas de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Equilibradores de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automatizada del tráfico desde un único punto de entrada a varios servidores en el backend.

Esta arquitectura utiliza equilibradores de carga independientes para las aplicaciones del administrador y las aplicaciones de autoservicio, para una mayor seguridad y separación del tráfico. Puede actualizar la unidad del equilibrador de carga si es necesario.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico de la VCN al servicio Oracle viaja por el tejido de red de Oracle y no atraviesa Internet.

- Gateway de intercambio de tráfico local (LPG)

Un LPG permite utilizar un intercambio de tráfico de VCN con otra VCN en la misma región. El intercambio de tráfico significa que las redes virtuales en la nube se comunican mediante direcciones IP privadas, sin que el tráfico recorra Internet ni se enrute a través de su red local.

- Almacenamiento de objetos

Oracle Cloud Infrastructure Object Storage proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de base de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin experimentar ninguna degradación del rendimiento ni de la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento al que debe acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivo para el almacenamiento "frío" al que conserva durante largos períodos de tiempo y al que rara vez accede.

- Compute

Con Oracle Cloud Infrastructure Compute, puede aprovisionar y gestionar hosts de recursos informáticos en la nube. Puede iniciar instancias informáticas con unidades que cumplan los requisitos de recursos de CPU, memoria, ancho de banda de red y almacenamiento. Después de crear una instancia informática, puede acceder a ella de forma segura, reiniciarla, asociar y desconectar volúmenes y terminarla cuando ya no lo necesite.

-

Firewall de Aplicación Web

Oracle Cloud Infrastructure Web Application Firewall (WAF) es un servicio de seguridad global basado en la nube y en conformidad con el sector de tarjetas de pago (PCI) que protege las aplicaciones frente al tráfico de Internet malicioso y no deseado. WAF puede proteger cualquier punto final orientado a Internet, lo que proporciona un cumplimiento de reglas consistente en todas las aplicaciones de clientes.

Recomendaciones

Sus requisitos pueden diferir de la arquitectura descrita aquí. Utilice las siguientes recomendaciones como punto de partida.

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a las subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques de CIDR que no se solapen con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) a la que desee configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta el flujo de tráfico y los requisitos de seguridad. Asocie todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

Utilizar subredes regionales.

- Security Zones

Para los recursos que requieren la máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta de políticas de seguridad definida por Oracle que se basa en las mejores prácticas. Por ejemplo, no se puede acceder a los recursos de una zona de seguridad desde la Internet pública y se deben cifrar mediante claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con respecto a las políticas de la receta de zona de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Almacenamiento de objetos

Utilice Oracle Cloud Infrastructure Object Storage para almacenar copias de seguridad de la base de datos y otros datos.

Cree Object Storage en un compartimento con Security Zones activadas y defina su visibilidad como privada únicamente. Esta configuración garantiza que el cubo de Object Storage cumpla las estrictas políticas de seguridad de Security Zones.

Consideraciones

-

Disponibilidad

Algunas regiones ofrecen varios dominios de disponibilidad, lo que permite una mayor disponibilidad con una mayor redundancia. Considere la posibilidad de desplegar su solución de comercio electrónico en varios dominios de disponibilidad para aprovechar esta redundancia. Además, considere tener un plan de recuperación ante desastres en una región diferente con la redundancia adecuada.

- Costo

Utilice unidades flexibles para seleccionar el número de CPU y la cantidad de memoria que necesita para las cargas de trabajo que se ejecutan en la instancia. Esta flexibilidad permite crear VM que coincidan con su carga de trabajo, lo que permite optimizar el rendimiento y minimizar el costo.

-

Supervisión y registro

Configure el servicio Logging, la supervisión y las alertas sobre el uso de CPU y memoria de los nodos, para que pueda ampliar o reducir la unidad según sea necesario.

Despliegue

El código de Terraform para desplegar la aplicación de ejemplo básica MuShop en Oracle Cloud Infrastructure mediante zonas de seguridad está disponible en GitHub.

- Vaya a GitHub.

- Clone o descargue el repositorio en su computadora local.

- Siga las instrucciones del documento

README_MSZ.md.