Más información sobre el pilar de ciberseguridad en OCI

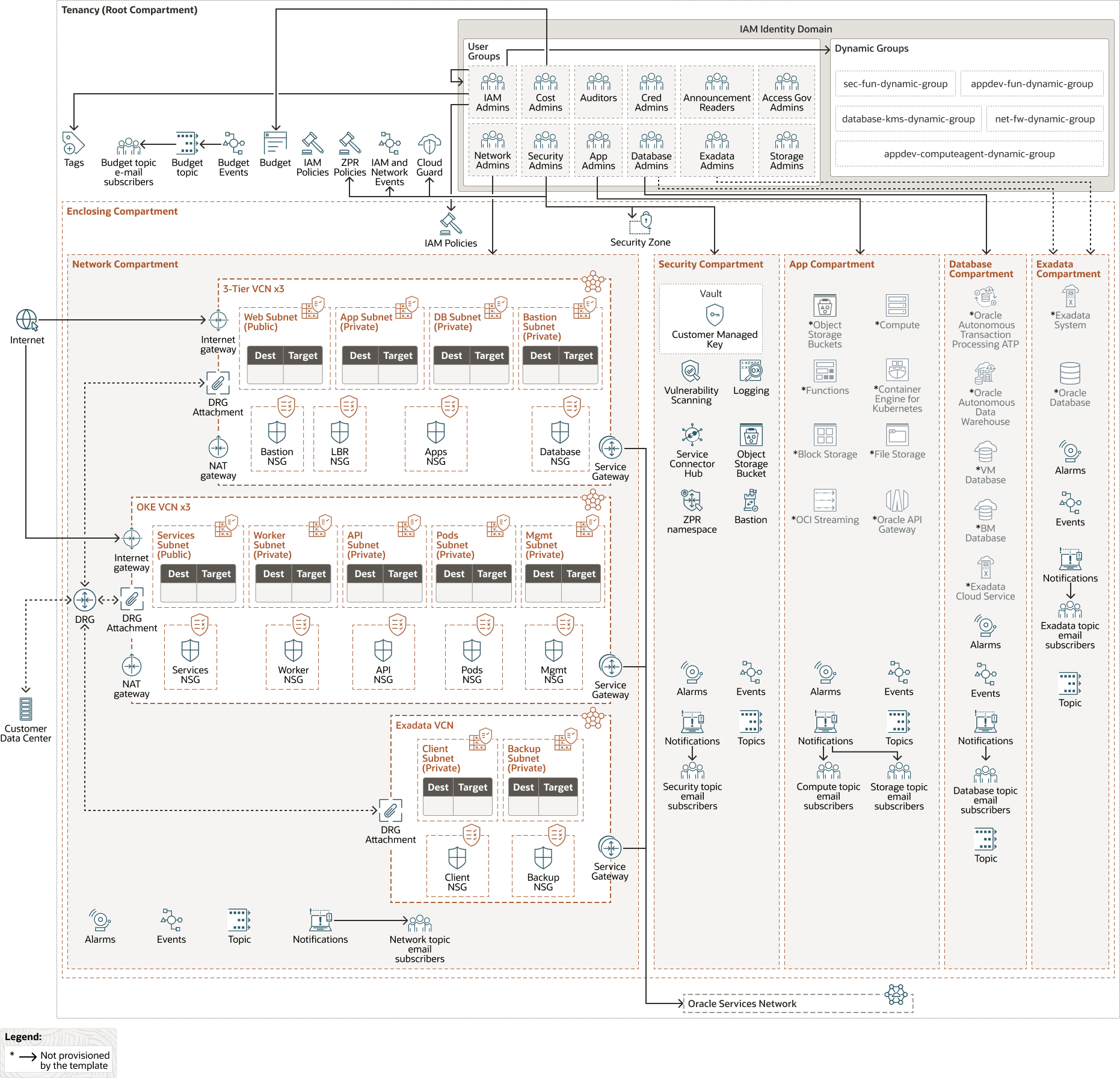

En el siguiente diagrama se ilustra la arquitectura de referencia de la zona de llegada principal de OCI.

Descripción de la ilustración oci-core-landingzone.png

oci-core-landingzone-oracle.zip

Las zonas de llegada están diseñadas para ayudar a las organizaciones a desplegar eficientemente cargas de trabajo esenciales para el negocio. Todos los componentes tecnológicos esenciales están incluidos: identidad, red, almacenamiento, recursos informáticos y seguridad. El aprovisionamiento de la zona de llegada se automatiza mediante la infraestructura como código (IaC), por lo que puede desplegar todo con un solo clic.

La zona de llegada principal de OCI integra los enfoques de zona de llegada de Oracle Enterprise Landing Zone (OELZ) y Center for Internet Security (CIS). Esta zona de llegada unificada proporciona una arquitectura de referencia para la agilidad, la escalabilidad y la seguridad en la nube. Basado en un marco modular de OCI Landing Zone, permite un despliegue rápido y escalable e incluye las mejores prácticas de seguridad recomendadas por la referencia de fundamentos de OCI de CIS, lo que le ayuda a lograr una estrategia de seguridad sólida y cumplir con los requisitos de cumplimiento.

La ciberseguridad cubre las fases de protección y detección del modelo de ciberseguridad del NIST.

Recomendaciones para controles preventivos

Los controles preventivos se centran en tres áreas principales: protección lógica, protección de redes y protección de infraestructuras/aplicaciones. Proteja su arrendamiento del acceso no autorizado y restrinja el acceso a nivel de red para mitigar riesgos como el ransomware. Proteja su infraestructura y aplicaciones para reforzar su resiliencia frente a riesgos.

Protección lógica

Diseño de compartimento de arrendamiento

Diseñe su estrategia de compartimentos para garantizar la protección contra el ransomware. Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) proporciona una sólida gestión de identidades (autenticación, SSO, gestión del ciclo de vida) para aplicaciones de Oracle Cloud y que no son de Oracle. También admite el acceso seguro para empleados, partners y clientes, ya sea en la nube o en entornos locales. OCI IAM se integra con los almacenes de identidades y proveedores existentes para optimizar el acceso de los usuarios finales a las aplicaciones y servicios en la nube. Siga estas directrices para diseñar su estrategia de compartimentos:- Organice los recursos en la nube en compartimentos, actuando como contenedores lógicos dentro de su arrendamiento.

- Estructurar los compartimentos para aislar cargas de trabajo y datos críticos, y permitir la administración distribuida, el acceso con menos privilegios y la separación de tareas.

- Agrupe los recursos según su modelo operativo para distribuir, limitar los privilegios administrativos basados en roles y limitar los derechos administrativos completos del arrendamiento a cuentas de emergencia.

- Los compartimentos siguen un modelo de confianza cero y deniegan todo el acceso por defecto; el acceso solo se otorga mediante políticas de IAM explícitas.

Políticas de IAM de OCI

El acceso a los recursos se deniega por defecto; solo lo permiten las políticas explícitas. Siga estas directrices para crear políticas de OCI IAM:- Cree políticas explícitas para otorgar acceso a grupos y proporcionar acceso limitado a sus recursos en la nube.

- Escribir políticas detalladas. Por ejemplo, puede crear una política para permitir a un grupo la capacidad de crear y gestionar cubos de Object Storage que se suelen utilizar para almacenar copias de seguridad, pero niega la capacidad de suprimir objetos o cubos. Puede permitir que

Storage_Adminsgestione cubos en{tenancy OCID}, donderequest.permission != 'DELETE'. - Asigne dominios de identidad independientes a compartimentos confidenciales (como almacenes) para evitar la reutilización de credenciales y mejorar el aislamiento. Por ejemplo, puede crear un compartimento Vault para almacenar copias de cubos, volúmenes en bloque y copias de seguridad manuales de la base de datos, y asignar un dominio de identidad independiente para controlar el acceso. Esto impide que cualquier persona que tenga acceso al entorno principal utilice las mismas credenciales para acceder al compartimento Vault y proporciona aislamiento y protección de estos activos.

- Federación independiente de dominios de identidad con proveedores externos para mayor seguridad. Utilice un proveedor de identidad independiente para los enclaves de Vault and Safe Restore para proporcionar un aislamiento superior del proveedor de identidad utilizado para el enclave de producción.

Autenticación multifactor (MFA)

Proteja todas las cuentas locales de OCI activando y aplicando la MFA. OCI IAM soporta varios métodos para activar la MFA, como preguntas de seguridad, código de acceso de aplicación móvil, notificación de aplicación móvil, mensaje de texto (SMS), correo electrónico, código de bypass y Duo Security.

Protección de red

La ciberseguridad tradicional basada en el perímetro es la base del pilar de la ciberseguridad y utiliza firewalls, hosts bastión, firewalls de próxima generación perimetrales, WAF y prácticas básicas de gestión de identidad y acceso. La ciberseguridad tradicional está en juego, pero sin mecanismos estándar de bloqueo y abordaje en este espacio, la seguridad del perímetro se ve comprometida.

OCI proporciona múltiples capacidades para ayudarte a implementar controles para lograr una red segura. La VCN proporciona la base para todas las redes en OCI. Por defecto, no hay acceso de red a su arrendamiento. Debe implementar servicios para permitir la entrada y la salida, especificar la dirección, los puertos y los protocolos que se permiten.

Diseña tu red para evitar que un atacante obtenga acceso a tu red y evitar que se muevan lateralmente si obtienen acceso. Siga estas recomendaciones para configurar la protección de red:

- Segmentación: coloque cargas de trabajo confidenciales (como bases de datos) en redes virtuales en la nube dedicadas. Utilice firewalls, SL y NSG para el control. Puede controlar granularmente el acceso entre una VCN y dentro de ella y lograr la primera capa de segmentación. Al tener su carga de trabajo confidencial en su propia VCN dedicada, puede aprovechar firewalls, listas de seguridad y grupos de seguridad de red (NSG) para filtrar y controlar el acceso.

- Confianza cero y privilegio mínimo: aplique los principios de confianza cero y privilegio mínimo, utilice listas de seguridad (SL), grupos de seguridad de red (NSG) y enrutamiento de paquetes de confianza cero (ZPR) para lograr una mayor segmentación y aislamiento entre subredes y recursos en la nube. Utilice SL, NSG y ZPR para el aislamiento de subredes y recursos. Las políticas de OCI ZPR utilizan un lenguaje basado en intenciones y legible por humanos, lo que las hace fáciles de auditar, comprender y gestionar.

- SL: las SL funcionan en el nivel de subred y controlan la entrada y salida de la subred.

- NSG: utilice NSG para definir un juego de reglas de entrada y salida que se aplican a VNIC específicas. Los NSG proporcionan aislamiento en la capa de VNIC y le permiten implementar microsegmentación entre recursos equipados con VNIC individuales.

- NSG sobre SL: prefieren los NSG sobre las SL porque los NSG admiten la microsegmentación en el nivel de VNIC y separan la seguridad del diseño de red.

- Restringir tráfico: restringe el tráfico de entrada y salida solo a los puertos de origen y destino necesarios para que una aplicación determinada ejerza el principio de privilegio mínimo. Restrinja estrictamente el acceso mundial a puertos confidenciales como RDP y SSH.

- Políticas de OCI IAM: utilice las políticas de OCI IAM para otorgar permiso a las SL y asegurarse de que solo las partes responsables del mantenimiento de las listas en función de su separación de funciones puedan administrarlas.

- Firewall de red: despliegue OCI Network Firewall con arquitectura de hub y radios a través de DRG para regular el tráfico entre VCN y local. OCI admite muchos firewalls de terceros (como Fortinet, Palo Alto o Cisco).

- Utiliza gateways de OCI para un acceso a Internet seguro y controlado y para conectar recursos de forma privada a servicios de OCI.

- Gateway de Internet: controla la entrada y la salida (restringir la seguridad).

- Gateway de NAT: permite la salida controlada sin exponer las IP internas.

- Gateway de servicio: mantiene la comunicación de recursos dentro de la red de OCI.

- Conectividad privada: utilice OCI FastConnect para una conexión privada de alta velocidad, baja latencia entre su arrendamiento y su red interna. Considere MacSEC y/o IPSEC para proporcionar cifrado.

- Hosts bastión: utilice los servicios de OCI Managed Bastion para el acceso seguro y efímero de los administradores a los recursos.

- Enrutamiento de paquetes de confianza cero: haga que las políticas de seguridad de red sean más fáciles y auditables.

Protección de infraestructuras y aplicaciones

OCI proporciona varias capacidades para proteger los recursos de infraestructura de su arrendamiento, entre las que se incluyen:

- Políticas de OCI IAM: elimine los permisos confidenciales incluso de los administradores. Limite los derechos de administrador completos a una cuenta de acceso de emergencia con almacenamiento seguro. Por ejemplo, puede eliminar la capacidad de suprimir almacenamiento (objeto, bloque y archivo) y copias de seguridad y limitar los derechos administrativos del arrendamiento a una cuenta de acceso de emergencia que se puede almacenar.

- DDoS Protección: OCI proporciona protección por defecto de la red contra ataques volumétricos, y Oracle también tiene soluciones para proporcionar protección de capa 3 y 4 en el nivel de arrendamiento.

- Firewall de aplicaciones web (WAF): utilice OCI WAF con equilibradores de carga para proteger las aplicaciones públicas de amenazas, incluidas las 10 principales vulnerabilidades del proyecto Open Web Application Security (OWASP). Restrinja el acceso por país si es necesario. OCI WAF se debe desplegar mediante el equilibrio de carga de OCI para inspeccionar y proteger el tráfico basado en web frente a ataques OWASP como SQL Injection. Considere también la posibilidad de restringir el tráfico por país en función de los requisitos de uso y acceso.

- Gestión de vulnerabilidades y parches: utilice una combinación de los servicios OCI Vulnerability Scanning Service y Oracle OS Management Hub.

- Utilice el servicio OCI Vulnerability Scanning para nodos de cálculo e imágenes de registro. Analice todos los nodos y contenedores de cálculo para detectar puertos abiertos y vulnerabilidades basadas en CVSS.

- Utilice Oracle OS Management Hub para automatizar y supervisar la aplicación de parches del sistema operativo. Identifique los parches de seguridad y del sistema operativo que faltan y automatice la aplicación de parches en los nodos de cálculo de Oracle Linux y Windows.

- Seguridad de instancias: la seguridad de instancias proporciona seguridad de tiempo de ejecución para las cargas de trabajo en hosts informáticos, virtuales y con hardware dedicado. La seguridad de instancias amplía el ámbito de Cloud Guard desde la gestión de la estrategia de seguridad en la nube hasta la protección de la carga de trabajo en la nube. Garantiza que las necesidades de seguridad se satisfagan en un solo lugar con una visibilidad coherente y una comprensión holística del estado de seguridad de su infraestructura.

- OCI Vault: Vault proporciona un servicio de gestión del ciclo de vida completo respaldado por HSM para claves y secretos si desea gestionar sus propias claves de cifrado y otras credenciales críticas. Hay varias opciones para que el servicio Vault satisfaga sus necesidades.

- Zonas de seguridad: proporcione guías para la creación y el movimiento de recursos en la nube dentro de su arrendamiento. Las zonas de seguridad se aplican a los compartimentos y funcionan en el plano de control para evitar que se realicen determinadas acciones. Por ejemplo, puede evitar la creación de cubos públicos, la asignación de direcciones IP públicas y requerir que las claves de cifrado gestionadas por el cliente se utilicen para proteger todo el almacenamiento. Defina zonas de seguridad personalizadas para cumplir con sus requisitos específicos de conformidad normativa y estrategia de seguridad. Seleccione las sentencias de política que sean relevantes para sus necesidades y el compartimento de destino.

OCI proporciona varios servicios y capacidades que pueden ayudarle a proteger correctamente su arrendamiento frente a amenazas de tipo ransomware. Si bien estos controles refuerzan significativamente tu arrendamiento de OCI, ningún sistema es perfectamente seguro. Manténgase alerta y adapte continuamente su postura de seguridad a medida que evolucionan las amenazas cibernéticas.

Recomendaciones para los controles de detección

Puede utilizar los servicios de OCI para ayudarle a identificar y responder a posibles amenazas de ransomware en su arrendamiento. La forma más rápida de configurar un arrendamiento seguro de OCI es mediante el despliegue de la zona de llegada principal de OCI, que sigue las referencias de seguridad de OCI CIS e incorpora las mejores prácticas de ciberseguridad.

Registro y análisis

OCI Logging es un servicio altamente escalable y totalmente gestionado que te ofrece una vista central de todos tus logs. Recopila logs de recursos de OCI y proporciona detalles de diagnóstico críticos sobre cómo se accede a estos recursos y cómo se realizan. Hay tres tipos principales de logs que puede utilizar:

- Logs de auditoría:

Los logs de auditoría capturan todas las acciones de su modo de conexión, ya sea mediante la consola, la línea de comandos o la API. El contenido del log de auditoría se almacena de forma inmutable y no se puede modificar ni suprimir. Puede buscar el log de auditoría desde la consola y convertir las entradas en eventos que, a continuación, se pueden enviar mediante el servicio OCI Notifications a sus equipos de seguridad.

- Logs de servicio:

Los logs de servicio los generan servicios nativos de OCI, como API Gateway, Load Balancer, Object Storage, Functions y los logs de flujo de VCN. Cada servicio ofrece categorías de log predefinidas que puede activar o desactivar según sea necesario.

- Logs personalizados:

Los logs personalizados le permiten supervisar y registrar información de diagnóstico de sus aplicaciones personalizadas, otros proveedores de servicios en la nube o entornos locales. Utilice la API para ingerir estos logs o configure una instancia o recurso de OCI Compute para cargar directamente logs personalizados desde los recursos informáticos mediante el agente de supervisión unificado. Los logs personalizados están soportados en una máquina virtual y con hardware dedicado.

Todos los datos de log se cifran tanto en tránsito como estáticos, y permanecen cifrados cuando se archivan o transfieren al almacenamiento, como el almacenamiento de objetos. OCI Logging se integra con Connector Hub, para que pueda reenviar fácilmente sus logs a Object Storage para el almacenamiento de archivos, o bien al servicio OCI Streaming para la ingesta por parte de su información de seguridad y gestión de eventos (SIEM) y otras herramientas de análisis de seguridad.

Log Analytics de OCI

Considera utilizar el servicio OCI Log Analytics para analizar tus logs si no tienes un SIEM. El servicio OCI Log Analytics es una solución nativa de OCI que le permite indexar, enriquecer, agregar, explorar, buscar, analizar, correlacionar, visualizar y supervisar los datos de log de sus aplicaciones y la infraestructura del sistema en la nube o locales. El servicio proporciona varias formas de obtener estadísticas operativas de sus logs. Con Log Analytics puede:

- Utilizar una interfaz de usuario interactiva del explorador de logs

- Agregar la información de log a los paneles de control

- Ingestión y análisis de datos mediante API

- Integrar datos de log con otros servicios de OCI

Las visualizaciones interactivas ofrecen varias formas de desglosar los datos. Puede utilizar funciones de agrupación en clusters para reducir millones de entradas de log a los patrones más interesantes, agrupar funciones para detectar anomalías y realizar un seguimiento de las transacciones. Utilice la función Enlazar para analizar logs en una transacción o identificar patrones anómalos mediante la vista agrupada.

La solución de supervisión de seguridad de OCI Log Analytics es un conjunto de paneles de control seleccionados que te ayudan a supervisar y comprender tu estrategia de seguridad en la nube. Estos paneles de control convierten los datos de registro complejos en información de seguridad procesable y le ayudan a abordar los problemas de seguridad. Esta vista le ahorra tiempo, reduce el riesgo y mejora su estrategia de seguridad en la nube.

Las tres vistas definidas por Oracle, VCN, OCI Compute y OCI Audit se muestran en la página de la solución Supervisión de seguridad.

Gestión de la estrategia de seguridad

Aunque OCI Logging le permite visualizar lo que está sucediendo en su entorno, solo proporciona puntos de datos dispares sobre la actividad dentro de él. La recopilación de información contextual le permite detectar posibles amenazas y proteger su entorno de amenazas como el ransomware. Las plataformas SIEM tradicionales proporcionan las capacidades de correlación y análisis avanzados. Sin embargo, pueden ser difíciles de usar y costosos de implementar y mantener. OCI proporciona un servicio nativo en la nube que proporciona muchas de las mismas ventajas:

Cloud Guard

Un servicio en la nube que te ayuda a supervisar tu entorno de OCI, detectar configuraciones o actividades arriesgadas y mantener una estrategia de seguridad sólida. Con Cloud Guard, puede:

- Examine los recursos para detectar deficiencias de seguridad relacionadas con la configuración y los usuarios y operadores para detectar actividades riesgosas.

- Tras la detección, sugerir, asistir o tomar medidas correctivas, en función de la configuración.

- Convierta automáticamente la información del log de auditoría en eventos relacionados con la seguridad útiles y reduzca el número de eventos raw que debe analizar.

- Actúe en función de los eventos de la consola de Cloud Guard y reenvíelos al servicio OCI Streaming y a su sistema SIEM.

- Clone y personalice las recetas de detector y responsable de respuesta proporcionadas por Oracle para adaptar las infracciones de seguridad a las que desea recibir alertas y las acciones que se pueden realizar en ellas. Por ejemplo, puede que desee detectar cubos de Object Storage que tengan visibilidad definida como pública.

- Aplique Cloud Guard en el nivel de arrendamiento para una amplia cobertura y reduzca la carga administrativa que supone mantener varias configuraciones.

- Utilice las listas gestionadas para incluir o excluir configuraciones específicas de los detectores de exploración de seguridad.

Detector de amenazas de Cloud Guard

Aplica la ciencia de datos para descubrir rápidamente entornos comprometidos. Establezca la clasificación automática del comportamiento de los usuarios mediante el Machine Learning, la ciencia de datos y la inteligencia frente a amenazas para reducir el ruido de las alertas. Utiliza los datos de inteligencia de amenazas de Oracle para supervisar los modelos de comportamiento dirigidos alineados con las técnicas de MITRE ATT&CK. Esto utiliza comportamientos y motivaciones de atacantes conocidos para identificar marcadores de amenaza y combina esos marcadores en un algoritmo de puntuación basado en la progresión del ataque.

Threat Detector también analiza las acciones del administrador de OCI mediante el aprendizaje automático y otras técnicas para ayudar a alertar a los operadores de seguridad de usuarios deshonestos, alguien cuyas credenciales han sido robadas o su lealtad comprometida. Asegúrese de que este detector está activado y configure la alerta Rogue User para notificar a las personas autorizadas de su equipo.

Seguridad de instancia de Cloud Guard

La seguridad de instancia proporciona seguridad de tiempo de ejecución para las cargas de trabajo en hosts virtuales y con hardware dedicado de OCI Compute. Garantiza que las necesidades de seguridad se satisfagan en un solo lugar con una visibilidad coherente. Instance Security proporciona una comprensión integral del estado de seguridad de la infraestructura y le ayuda a:

- Detectar procesos sospechosos, puertos abiertos y ejecuciones de scripts en el nivel del sistema operativo

- Recibir alertas procesables sobre vulnerabilidades y actividad anormal

- Utilice recetas de detector gestionadas por Oracle o cree sus propias recetas para detectar amenazas

- Exporte logs a sus herramientas de seguridad de terceros con OCI Logging de integración nativa

Seguridad de la Base de Datos

Las bases de datos son objetivos principales para el ransomware, ya que contienen los datos operativos críticos, confidenciales y regulados de su organización. Es por eso que es fundamental tener información en tiempo real sobre la estrategia de seguridad de su base de datos y proteger su infraestructura en la nube del ransomware y otros ataques.

Por defecto, las bases de datos de OCI utilizan el cifrado de datos transparente (TDE) para proteger los datos confidenciales en tablas y copias de seguridad. TDE cifra todos los datos estáticos y los descifra de forma transparente para usuarios o aplicaciones autorizados cuando acceden a estos datos. TDE protege los datos almacenados en medios en caso de que se robe el medio de almacenamiento o el archivo de datos.

Oracle Data Safe proporciona una consola unificada de Oracle Database para ayudarle a comprender la sensibilidad de los datos, evaluar los riesgos de los datos, enmascarar información confidencial, configurar y supervisar controles de seguridad, evaluar usuarios y supervisar la actividad de la base de datos. Con Data Safe puede realizar lo siguiente:

- Evaluaciones de riesgos de seguridad

- Evaluaciones de usuario

- Auditorías de actividades

- Detección de datos

- Enmascaramiento de datos

Sugerencia:

Registre todas sus Oracle Database con Data Safe para identificar, categorizar y priorizar riesgos, y para generar informes de uso completos sobre parámetros de seguridad, controles de seguridad y roles y privilegios de usuario.Oracle Database Vault

Oracle Database Vault implementa controles de seguridad de datos en Oracle Database para restringir el acceso a datos confidenciales de la aplicación por parte de usuarios con privilegios. Reduce el riesgo de amenazas internas y externas y aborda los requisitos de cumplimiento y la separación de funciones.

Proteja los entornos de Oracle Database nuevos y existentes sin la necesidad de realizar cambios costosos y laboriosos en las aplicaciones. Database Vault es compatible con arquitecturas empresariales, incluidas Oracle Real Application Clusters (Oracle RAC), Oracle GoldenGate y Oracle Data Guard, todo ello sin necesidad de desplegar servidores y agentes adicionales.

Oracle Database Vault ofrece las siguientes funciones:

- Realms: bloquea el acceso no autorizado a datos confidenciales mediante la creación de entornos de aplicación restringidos dentro de los controles de seguridad de Oracle Database y Oracle Database Vault. Ayude a las organizaciones a cumplir con las leyes y estándares de privacidad de datos, como el Reglamento General de Protección de Datos de la Unión Europea (UE GDPR), el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI-DSS) y muchas otras regulaciones que requieren fuertes controles internos sobre el acceso, la divulgación o las modificaciones a la información confidencial.

- Reglas de comandos: evite cambios maliciosos o accidentales que interrumpan las operaciones mediante cuentas de usuario con privilegios. Los controles de comandos evitan comandos no autorizados, como

DROP TABLEoALTER SYSTEM, fuera de ventanas de mantenimiento específicas. - Trusted Paths: aplica acceso de confianza cero en función de la IP, la aplicación, el usuario y la hora del día, para que los atacantes no puedan usar fácilmente las credenciales robadas. Oracle Database Vault puede bloquear el acceso no autorizado a datos confidenciales y generar alertas de alto valor que notifiquen a los administradores sobre actividades de acceso a datos sospechosas y evitar el robo de datos antes de que ocurra.

- Separación de funciones: aplique comprobaciones y balances a los usuarios con privilegios e impida que los atacantes desactiven los controles de seguridad, creen usuarios no autorizados y accedan a datos confidenciales mediante credenciales desde una cuenta con privilegios.

Sugerencia:

Implante Database Vault para todas sus bases de datos de OCI.Eventos y notificaciones

Puede optar por recibir alertas sobre eventos adicionales que se produzcan en su arrendamiento de OCI que no estén cubiertos por los servicios descritos. Los servicios OCI Events y Notifications le permiten identificar estos eventos y enviar notificaciones a su equipo cuando se produce un evento.Eventos de OCI

Utilice OCI Events para crear reglas para enviar notificaciones automatizadas basadas en cambios de estado en su arrendamiento. Las reglas incluyen un filtro definido para especificar los eventos producidos por los recursos en el arrendamiento. Las reglas también deben especificar una acción que se disparará cuando el filtro encuentre un evento coincidente.

Las acciones son respuestas definidas para las coincidencias de eventos. Cuando el filtro de la regla encuentra una coincidencia, el servicio Events de OCI entrega el evento coincidente a uno o más de los destinos identificados en la regla. Los servicios de destino para eventos son Notifications, Streaming y Functions.

Notifications de OCI

Utilice OCI Notifications para enviar alertas cuando se dispare un evento con los recursos de OCI. Puede configurar alarmas, reglas para eventos y conectores de servicio para enviarle mensajes en lenguaje humano mediante puntos finales compatibles, incluidos mensajes de correo electrónico y texto (SMS). También puede automatizar tareas mediante los puntos finales HTTPS personalizados y las funciones de OCI. También puede publicar mensajes directamente.

Los servicios OCI Audit, Logging, Cloud Guard y Data Safe están integrados con OCI Events y Notifications para permitirle notificar a sus equipos de operaciones y seguridad los problemas relacionados con la seguridad en su arrendamiento.