Obtenga más información sobre las arquitecturas resilientes cibernéticas que protegen los datos del ransomware

El ransomware es una forma avanzada de malware que utiliza algoritmos complejos para cifrar sus datos y bloquearlo de sus sistemas. Los actores de amenazas exigen un rescate, generalmente en criptomonedas para proteger su identidad, a cambio de una clave de descifrado para restaurar el acceso.

Los ataques de ransomware modernos a menudo utilizan un método de doble extorsión: no solo se cifran sus datos, sino que también se filtran, y los atacantes amenazan con liberarlos públicamente si no paga.

En este manual de soluciones, obtendrá información sobre las medidas de seguridad cibernética para "proteger y detectar" su entorno y las estrategias de resiliencia cibernética para "resolver y recuperar" los datos del ransomware.

Acerca del Marco de Ciberseguridad del NIST

- Proteger: Evite amenazas a la confidencialidad, integridad o disponibilidad de los datos.

- Detectar: detecta la actividad anómala que se puede interpretar como evidencia de un intento y/o éxito de una actividad maliciosa.

- Respuesta: aborde, disuada y contrarreste un compromiso exitoso.

- Recuperar: suponga que se ha producido el compromiso y utilice los mecanismos para restaurar un entorno a un estado correcto conocido.

Acerca de la tríada cibernética

En los primeros días de la ciberseguridad, el foco estaba principalmente en evitar que los atacantes entraran en las redes. Sin embargo, a medida que las amenazas se volvían más sofisticadas con el aumento de virus y malware avanzados, quedó claro que la prevención por sí sola no era suficiente. Además de las estrategias de prevención, se introdujeron técnicas de detección para identificar y marcar a los atacantes que violaron el firewall.

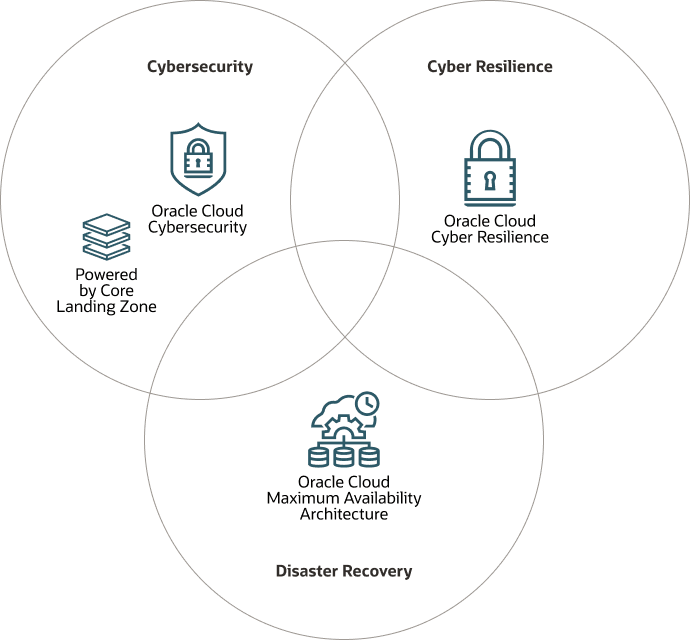

Para evitar ser víctima de extorsiones, interrupciones de la cadena de suministro y cierres operativos que a menudo acompañan a las infracciones de ransomware, Oracle recomienda que su arquitectura en la nube aborde la tríada cibernética:

- Ciberseguridad

- Resiliencia cibernética

- Recuperación ante desastres

Al considerar los tres aspectos de la tríada cibernética, su organización estará bien posicionada para recuperarse del ransomware mientras cumple con los requisitos de RTO (Objetivo de Tiempo de Recuperación) y RPO (Objetivo de Punto de Recuperación).

Al tiempo que mejora la seguridad de su entorno de OCI, conserve los conceptos fundamentales de seguridad y los métodos de recuperación ante desastres para garantizar la disponibilidad de sus cargas de trabajo. Por ejemplo, si replica datos que se han visto comprometidos, el sitio de recuperación se verá afectado de la misma manera que el sitio principal y no aborda el problema de evitar la eliminación, el cifrado o la modificación por parte de los actores de amenazas.

El diseño de una arquitectura ciberresistente protege las copias de seguridad y garantiza que determine si un actor de amenazas ha modificado, suprimido o manipulado los datos antes de restaurarlos.

Reunir la tríada cibernética, las medidas de seguridad tradicionales y la recuperación ante desastres le ayuda a garantizar la resiliencia cibernética y a preparar mejor a su organización para recuperarse del ransomware.

Note:

La alta disponibilidad y la recuperación ante desastres son partes importantes de su arquitectura, pero están fuera del alcance de este manual de soluciones.Pregunta al arquitecto

Escucha el episodio de Ask the Architect:

A continuación, se enumeran los distintos puntos (mins:secs) del vídeo en los que comienzan estos temas:

- 00:00 - Apertura

- 02:54 - Presentamos la tríada cibernética

- 10:00 - Enclaves y Cyber Resilient Architecture (CRA)

- 17:31 - Comprender el pilar de la ciberseguridad

- 25:00 - Comprensión de la resiliencia cibernética - Conceptos y controles

- 38:15 - Oracle Database Zero Data Loss Autonomous Recovery Service - detalles y demostración

- 44:26 - Demostración de la pila de Terraform de CRA para datos no estructurados

- 49:34 - Resumen

Antes de empezar

Revise estos recursos relacionados: