Definición de la Infraestructura para Desplegar Aplicaciones de Riesgo y Finanzas Modernas de Oracle

El conjunto de aplicaciones modernas de Riesgo y Finanzas de Oracle permite gestionar de forma proactiva el cumplimiento, el riesgo, el tesoro, las finanzas y la oficina principal. Ofrecen una plataforma unificada basada en un modelo de datos común que combina la regulación, el cumplimiento, el riesgo, la gestión del balance y los datos del cliente para ayudarle a centrarse en la rentabilidad.

- Mueva su infraestructura a la nube con una necesidad mínima a cero para cambiar la arquitectura de su aplicación.

- Reduzca el costo total de propiedad reduciendo la sobre-provisionamiento y pasando de los costos fijos a los variables.

- Reduzca el riesgo de interrupciones en las operaciones comerciales y aumente su capacidad de respuesta y satisfacción del cliente.

Arquitectura

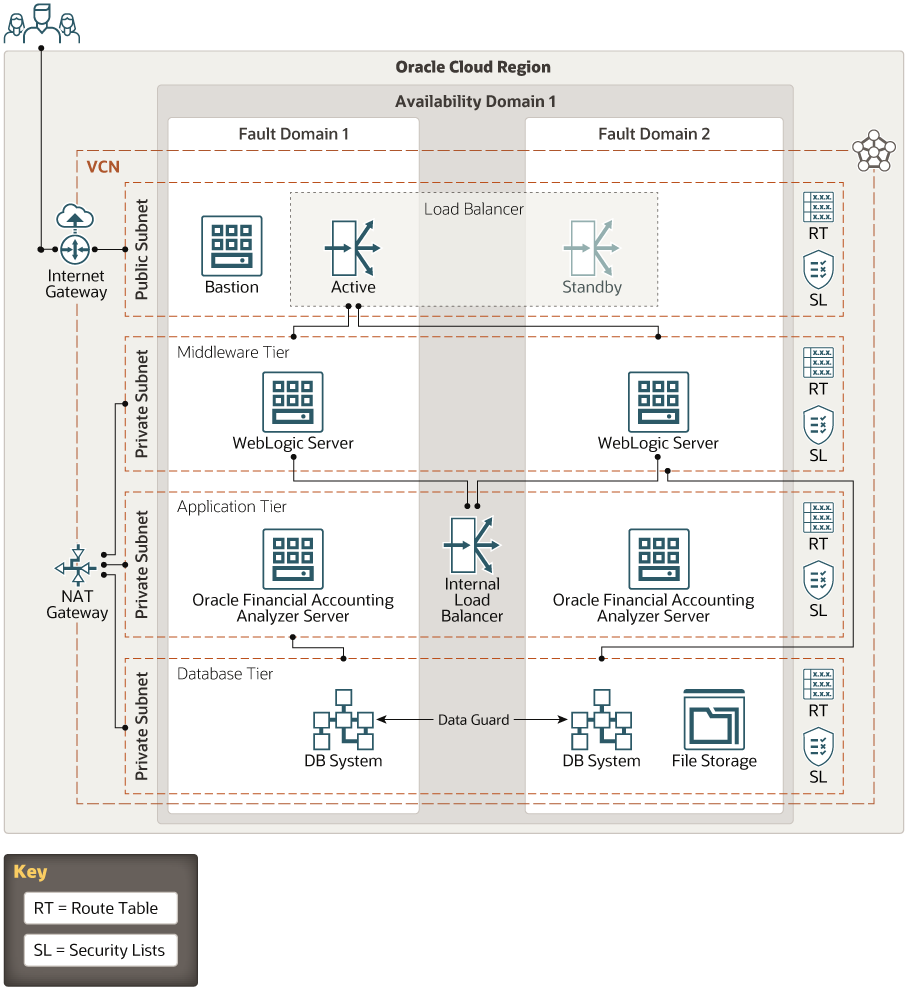

Esta arquitectura de referencia muestra la infraestructura necesaria para desplegar aplicaciones de Oracle Modern Risk and Finance en la nube.

La capa de middleware, la capa de aplicación y la capa de base de datos se encuentran en subredes privadas independientes a las que se puede acceder mediante un host bastion. El acceso externo a las aplicaciones se realiza a través de un equilibrador de carga público. Cada nivel tiene recursos redundantes distribuidos en diferentes dominios de fallos, lo que garantiza un entorno de aplicación altamente disponible en toda la pila.

Descripción de la ilustración de saa-oci-png.png

La arquitectura tiene los siguientes componentes:

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y grandes distancias pueden separarlas (entre países o incluso continentes).

- Dominio de disponibilidad

Los dominios de disponibilidad son centros de datos independientes e independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como energía o refrigeración, o la red de dominio de disponibilidad interna. Por lo tanto, es poco probable que un fallo en un dominio de disponibilidad afecte a los otros dominios de disponibilidad de la región.

- Dominio de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con energía y hardware independientes. Cuando distribuye recursos en varios dominios de errores, las aplicaciones pueden tolerar errores físicos del servidor, mantenimiento del sistema y errores de energía dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subred

VCN es una red personalizable definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes tradicionales de centros de datos, las VCN le proporcionan un control completo sobre su entorno de red. Un VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear VCN. Puede segmentar un VCN en subredes, que se pueden asignar a una región o a un dominio de disponibilidad. Cada subred consta de un rango contiguo de direcciones que no se superponen con las otras subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona distribución automática del tráfico de un punto de entrada a varios servidores de aplicaciones en el backend. El equilibrador de carga proporciona un frontal a los servidores de aplicaciones, aislando y evitando el acceso innecesario o no autorizado a las capas internas.

Al crear la capa de aplicación en modo de cluster, puede configurar el equilibrador de carga para distribuir tráfico entre los servidores del dominio de Oracle WebLogic Server.

- Host de Bastion

El host bastion es una instancia informática que sirve como punto de entrada seguro y controlado a la topología desde fuera de la nube. El host bastión se aprovisiona típicamente en una zona desmilitarizada (DMZ). Permite proteger los recursos sensibles colocándolos en redes privadas a las que no se puede acceder directamente desde fuera de la nube. La topología tiene un punto de entrada único y conocido que puede supervisar y auditar regularmente. Por lo tanto, puede evitar exponer los componentes más sensibles de la topología sin comprometer el acceso a ellos.

- Capa de Aplicaciones

El servidor de Oracle Financial Accounting Analyzer es el nodo que aloja los binarios del producto, los servicios multithreads para la gestión de metadatos y los marcos de procesamiento por lotes.

- Nivel de MiddlewareLa capa de middleware contiene los siguientes componentes:

- Oracle WebLogic Server

- Oracle Data Integrator: sólo es necesario si se utiliza Oracle Financial Services Data Integration Hub

- Nivel de base de datosEl sistema de base de datos (base de datos) es una base de datos Oracle con hasta tres bases de datos conectables (PDB) para los siguientes componentes:

- Esquema de configuración y esquema de aplicación

- Análisis de Oracle: es necesario si desea desplegar el repositorio para Oracle Analytics en la misma base de datos

- Oracle OLAP (Online Analytical Processing) y Oracle Hyperion Essbase: Se requiere solo para despliegues que utilizan la función OLAP de Oracle Financial Services Analytical Applications

Puede instalar Oracle Database en instancias informáticas o aprovisionar sistemas Oracle Cloud Infrastructure Database como se muestra en la arquitectura. Utilice la edición de alto rendimiento.

- Puerta de enlace NAT

El gateway NAT permite a los recursos privados de VCN acceder a hosts en Internet, sin exponerlos a conexiones de Internet entrantes.

- Gateway de Internet

El gateway de Internet permite el tráfico entre las subredes públicas en un VCN y el Internet público.

Recomendaciones

Sus requisitos pueden diferir de la arquitectura descrita aquí. Utilice las siguientes recomendaciones como punto de partida.

- VCN

Al crear un VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que tiene previsto asociar a subredes en VCN. Utilice bloques CIDR que estén dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, el centro de datos local u otro proveedor de nube) a la que desea configurar conexiones privadas.

Después de crear un VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Cuando diseñe las subredes, tenga en cuenta sus requisitos de flujo de tráfico y seguridad. Conecte todos los recursos dentro de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

Utilice subredes regionales.

- Equilibrador de carga

La forma más pequeña para el equilibrador de carga es 100 Mbps. Dependiendo del número de conexiones simultáneas necesarias y del rendimiento, puede utilizar formas más grandes. Recomendamos que utilice nombres de DNS, ya que la dirección IP del equilibrador de carga no se puede reservar.

- Instancias informáticas

Esta arquitectura utiliza una única instancia de cálculo en cada dominio de fallos. Sin embargo, dependiendo de la carga de trabajo, puede optar por desplegar los componentes de la aplicación en diferentes instancias informáticas.

- Sistemas de base de datos

Para un despliegue pequeño, basta con una única instancia de base de datos con dos OCPU. Esta arquitectura utiliza un despliegue con dos sistemas de base de datos, uno de los cuales es en espera.

- Almacenamiento

Las instancias de cálculo de esta arquitectura utilizan almacenamiento de bloques regular; no se requiere ningún rendimiento adicional.

- Conectividad de Red

Para permitir que los administradores gestionen el entorno, puede conectar la topología en la nube a la infraestructura local existente mediante conexiones VPN de IPSec de sitio a sitio o circuitos FastConnect dedicados.

Si es necesario separar la topología de la nube de la infraestructura local, puede desplegar un host bastion para proteger el acceso de gestión a los recursos de las subredes privadas.

Consideraciones

- Rendimiento

Puede escalar el rendimiento de la arquitectura según sea necesario. Puede utilizar formas más grandes y agregar más instancias para redistribuir la carga.

- Seguridad

Excepto para el host de bastión (si está presente) y los equilibradores de carga, todos los componentes se deben colocar en subredes privadas.

- Disponibilidad

En esta arquitectura, los recursos redundantes se aprovisionan en cada capa, lo que garantiza una alta disponibilidad. Puede cambiar la arquitectura para distribuir recursos entre varias regiones. Para obtener más protección de datos, también puede utilizar las funciones de copia de seguridad de base de datos y copia de seguridad de volumen de Oracle Cloud Infrastructure.

- Costo

Puede ajustar las instancias de cálculo y los sistemas de base de datos para utilizar formas más grandes cuando la carga aumenta y se reduce a formas más pequeñas cuando la carga se reduce.

Más información

- Recursos de Oracle Financial Services Analytical Applications

- Documentación de Oracle Financial Services Analytical Applications

- Marco de mejores prácticas para Oracle Cloud Infrastructure

- Obtenga más información sobre cómo proteger su topología en la nube contra desastres

- Obtenga más información sobre la arquitectura de una topología de nube de alta disponibilidad