Diseño de una topología de DR de Oracle Analytics Cloud con Oracle Cloud Infrastructure Full Stack Disaster Recovery Service

Un plan de recuperación ante desastres (DR) bien diseñado le permite recuperarse rápidamente de los desastres y seguir proporcionando servicios a sus usuarios.

DR es el proceso de preparación y recuperación ante un desastre. Un desastre puede ser cualquier evento que ponga en riesgo sus aplicaciones, como interrupciones de red, fallos de equipos y aplicaciones o desastres naturales.

Oracle Analytics Cloud proporciona el Acuerdo de nivel de servicio (SLA) de disponibilidad al menos el 99,9 %. A pesar de tener disponibilidad de SLA en Oracle Analytics Cloud, para ciertas organizaciones, es una obligación legal o de auditoría tener una instancia de DR. Por lo tanto, usted es responsable de la planificación de DR.

Oracle Cloud Infrastructure (OCI) proporciona servicios e infraestructura escalables y de alta disponibilidad que le permiten diseñar una topología de DR.

En esta guía de referencia se proporciona la arquitectura y las directrices para las instancias de Oracle Analytics Cloud que utilizan Oracle Cloud Infrastructure Full Stack Disaster Recovery Service en el caso de la recuperación ante desastres.

Arquitectura

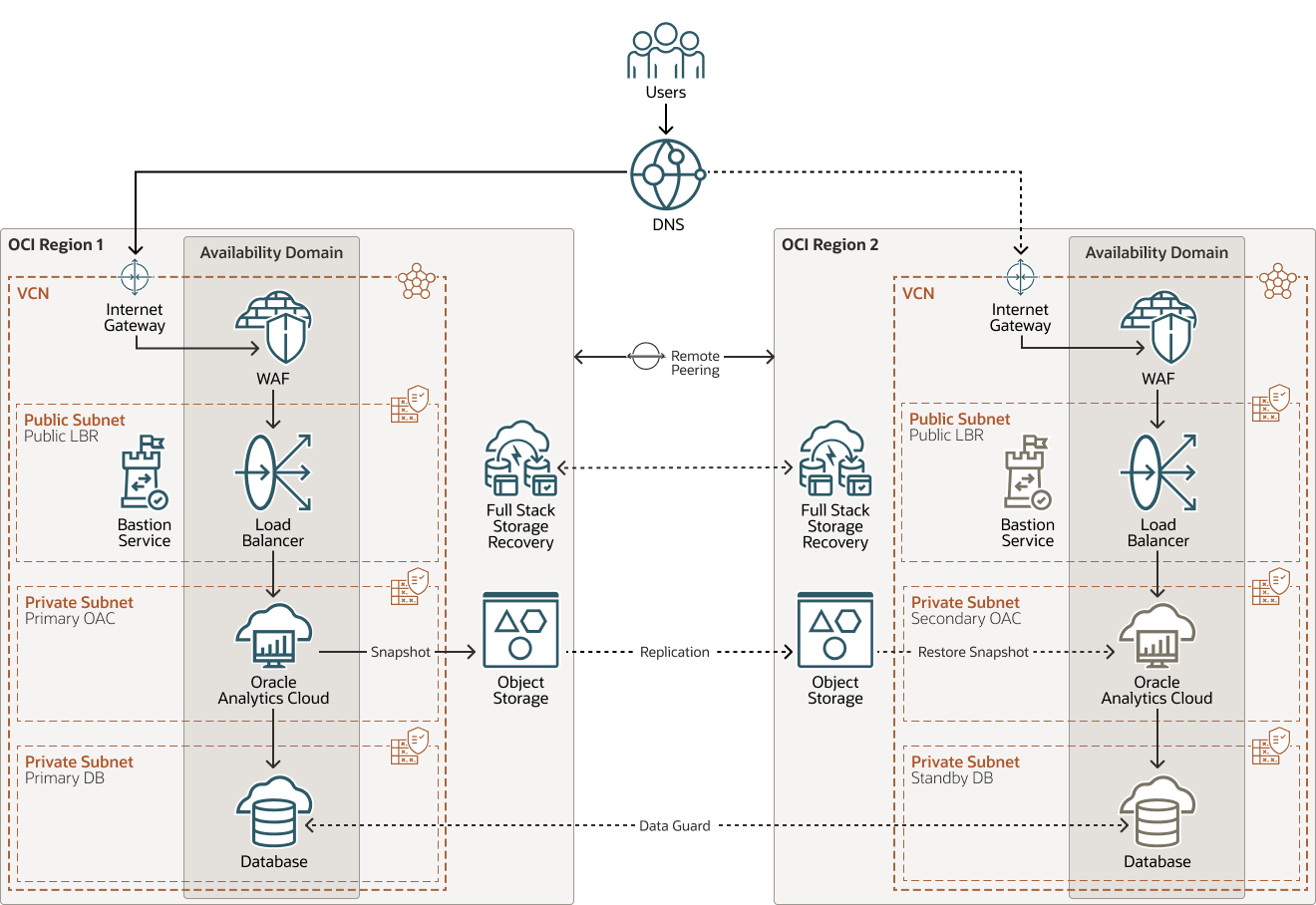

Esta arquitectura muestra una topología de varios niveles que tiene recursos redundantes distribuidos en dos regiones de OCI.

Los siguientes diagramas ilustran esta arquitectura de referencia.

No se puede acceder a una instancia privada de Oracle Analytics Cloud desde la red pública de Internet, por lo que necesita un equilibrador de carga público de OCI para facilitar el acceso. La dirección IP del equilibrador de carga público se agregará al registrador de DNS.

oci-fullstack-dr-private-oac-x-region-topology-oracle.zip

Se puede acceder a una instancia pública de Oracle Analytics Cloud directamente desde Internet. La dirección IP pública de Oracle Analytics Cloud se configurará directamente con el registrador de DNS.

oci-fullstack-dr-public-oac-x-region-topology-oracle.zip

La arquitectura tiene los siguientes componentes:

- Tenancy

Un arrendamiento es una partición segura y aislada que Oracle configura en Oracle Cloud al registrarse en Oracle Cloud Infrastructure. Puede crear, organizar y administrar sus recursos en Oracle Cloud dentro de su arrendamiento. Un arrendamiento es sinónimo de una compañía u organización. Normalmente, una compañía tendrá un único arrendamiento y reflejará su estructura organizativa dentro de ese arrendamiento. Un único arrendamiento suele estar asociado a una única suscripción, y una única suscripción normalmente solo tiene un arrendamiento.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes entre sí y puede haber grandes distancias que las separen (entre países e incluso continentes).

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar, controlar el acceso y definir cuotas de uso para los recursos de Oracle Cloud. En un compartimento determinado, defina políticas que controlen el acceso y definan privilegios para los recursos.

- Dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como la alimentación o la refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, un fallo en un dominio de disponibilidad no debería afectar a los otros dominios de disponibilidad de la región.

- Dominios de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad cuenta con tres dominios de errores con energía y hardware independientes. Al distribuir los recursos entre varios dominios de errores, las aplicaciones pueden tolerar fallos físicos del servidor, mantenimiento del sistema y fallos de energía en un dominio de errores.

- Red y subredes virtuales en la nube (VCN)

Una VCN es una red personalizable y definida por software que puede configurar en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan el control de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automatizada del tráfico desde un único punto de entrada a varios servidores en el backend.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Gateway de traducción de direcciones de red (NAT)

Un gateway de NAT permite que los recursos privados de una VCN accedan a hosts en Internet, sin exponer dichos recursos a conexiones de Internet entrantes.

- Gateway de servicio

El gateway de servicios proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico de la VCN al servicio Oracle viaja por el tejido de red de Oracle y no atraviesa Internet.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de deficiencias de seguridad y para supervisar a los operadores y usuarios para determinadas actividades de riesgo. Cuando se detecta una configuración incorrecta o una actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones, en función de las recetas de responsable de respuesta que pueda definir.

- Zona de seguridad

Las zonas de seguridad garantizan las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a las redes de todo un compartimento. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "receta" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

- Object Storage

Oracle Cloud Infrastructure Object Storage proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de base de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin experimentar ninguna degradación del rendimiento ni de la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento al que debe acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivo para el almacenamiento "frío" al que conserva durante largos períodos de tiempo y al que rara vez accede.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión privada y dedicada entre el centro de datos y Oracle Cloud Infrastructure. FastConnect proporciona opciones de mayor ancho de banda y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Gateway de intercambio de tráfico local (LPG)

Un LPG permite utilizar un intercambio de tráfico de VCN con otra VCN en la misma región. El intercambio de tráfico significa que las redes virtuales en la nube se comunican mediante direcciones IP privadas, sin que el tráfico recorra Internet ni se enrute a través de su red local.

- Full Stack Disaster Recovery Service

OCI Full Stack Disaster Recovery Service es un servicio de gestión y orquestación de recuperación ante desastres de OCI que proporciona funciones completas de recuperación ante desastres para todas las capas de una pila de aplicaciones, incluidas la infraestructura, el middleware, la base de datos y la aplicación.

- Servicio de bastión

Oracle Cloud Infrastructure Bastion proporciona acceso seguro restringido y limitado en el tiempo a recursos que no tienen puntos finales públicos y que requieren estrictos controles de acceso a recursos, como hardware dedicado y máquinas virtuales, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) y cualquier otro recurso que permita el acceso al protocolo de shell seguro (SSH). Con el servicio OCI Bastion, puede permitir el acceso a hosts privados sin desplegar y mantener un host de salto. Además, obtiene una estrategia de seguridad mejorada con permisos basados en identidad y una sesión SSH centralizada, auditada y con límite de tiempo. OCI Bastion elimina la necesidad de una IP pública para el acceso al bastión, eliminando la molestia y la posible superficie de ataque al proporcionar acceso remoto.

- Autonomous Database

Oracle Autonomous Database es un entorno de base de datos totalmente gestionado y preconfigurado que puede utilizar para el procesamiento de transacciones y las cargas de trabajo de almacenamiento de datos. No necesita configurar ni gestionar ningún hardware, ni instalar ningún software. Oracle Cloud Infrastructure gestiona la creación, la copia de seguridad, la aplicación de parches, el cambio de versión y el ajuste de la base de datos.

- Análisis

Oracle Analytics Cloud es un servicio en la nube pública escalable y seguro que ofrece a los analistas empresariales funciones de autoservicio modernas y que funcionan con IA para la preparación de datos, la visualización, la generación de informes empresariales, los análisis aumentados y el procesamiento y la generación de lenguaje natural. Con Oracle Analytics Cloud, también obtiene capacidades de gestión de servicios flexibles, como una configuración rápida, una ampliación y aplicación de parches fáciles y una gestión automatizada del ciclo de vida.

- Data Guard

Oracle Data Guard y Oracle Active Data Guard proporcionan un completo juego de servicios que permiten crear, mantener, gestionar y controlar una o más bases de datos en espera y que permiten que las bases de datos Oracle de producción permanezcan disponibles sin interrupción. Oracle Data Guard mantiene estas bases de datos en espera como copias de la base de datos de producción mediante la replicación en memoria. Si la base de datos de producción deja de estar disponible debido a una interrupción planificada o no planificada, Oracle Data Guard puede cambiar cualquier base de datos en espera al rol de producción, minimizando el tiempo de inactividad asociado a la interrupción. Oracle Active Data Guard proporciona la capacidad adicional de descargar cargas de trabajo de lectura principalmente en bases de datos en espera y también proporciona funciones avanzadas de protección de datos.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre las redes virtuales en la misma región, entre una VCN y una red fuera de la región, como una VCN en otra región de Oracle Cloud Infrastructure, una red local o una red en otro proveedor en la nube.

- Web Application Firewall (WAF)

Oracle Cloud Infrastructure Web Application Firewall (WAF) es un servicio compatible con la industria de tarjetas de pago (PCI), basado en la región y de aplicación de perímetro que se asocia a un punto de aplicación, como un equilibrador de carga o un nombre de dominio de aplicación web. WAF protege las aplicaciones frente al tráfico de Internet no deseado y malicioso. WAF puede proteger cualquier punto final orientado a Internet, lo que proporciona un cumplimiento de reglas consistente en todas las aplicaciones de clientes.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a las subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques de CIDR que no se solapen con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) a la que desee configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques CIDR.

Al diseñar las subredes, tenga en cuenta el flujo de tráfico y los requisitos de seguridad. Asocie todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

- Cloud Guard

Clone y personalice las recetas por defecto proporcionadas por Oracle para crear recetas personalizadas de detector y responsable de respuesta. Estas recetas permiten especificar qué tipo de violaciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar cubos de Object Storage que tengan la visibilidad definida en pública.

Aplique Cloud Guard en el nivel de arrendamiento para abarcar el ámbito más amplio y reducir la carga administrativa de mantener varias configuraciones.

También puede utilizar la función de lista gestionada para aplicar determinadas configuraciones a los detectores.

- Security Zones

Para los recursos que requieren la máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta de políticas de seguridad definida por Oracle que se basa en las mejores prácticas. Por ejemplo, no se puede acceder a los recursos de una zona de seguridad desde la Internet pública y se deben cifrar mediante claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con respecto a las políticas de la receta de zona de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Grupos de seguridad de red (NSG)

Puede utilizar NSG para definir un juego de reglas de entrada y salida que se aplican a VNIC específicas. Recomendamos utilizar NSG en lugar de listas de seguridad, ya que los NSG permiten separar la arquitectura de subred de la VCN de los requisitos de seguridad de la aplicación.

- Ancho de banda de equilibrador de carga

Al crear el equilibrador de carga, puede seleccionar una unidad predefinida que proporcione un ancho de banda fijo o especificar una unidad personalizada (flexible) en la que defina un rango de ancho de banda y permita que el servicio amplíe el ancho de banda automáticamente en función de los patrones de tráfico. Con cualquiera de los enfoques, puede cambiar la unidad en cualquier momento después de crear el equilibrador de carga.

- Resolución DNS

Por defecto, el solucionador de internet y VCN no permite que las instancias resuelvan los nombres de host en la red local conectada a la VCN mediante la VPN de sitio a sitio o OCI FastConnect. Esa funcionalidad se logra mediante el uso de un resolver personalizado o mediante la configuración del solucionador de DNS privado de la VCN.

- Copia de seguridad de instantánea

Oracle recomienda que realice instantáneas en puntos de control significativos; por ejemplo, antes de realizar un cambio importante en el contenido o el entorno. Además, Oracle recomienda que realice instantáneas a diario de forma regular o con la frecuencia que defina según el ratio de cambios del entorno y los requisitos de rollback o las líneas de tiempo del objetivo de punto de recuperación (RPO). Se recomienda mantener los archivos de instantánea en OCI Object Storage.

Consideraciones

Tenga en cuenta los siguientes puntos al desplegar esta arquitectura de referencia.

- Rendimiento

Al planificar el RPO y el RTO, tenga en cuenta el tiempo necesario para que las copias de seguridad de volumen se copien entre regiones. Es esencial tener en cuenta que el servicio Oracle Analytics Cloud aún no forma parte de OCI Full Stack Disaster Recovery Service. Puede orquestar solo los pasos implicados en el proceso de DR en una ejecución de DR con un solo clic.

- Disponibilidad

Puede utilizar la configuración de dominio DNS personalizada para redirigir el tráfico de cliente a la región de producción actual después de una conmutación por error.

- Costo

En caso de que se produzca un failover de la región principal a la región en espera, puede ahorrar costos considerables (aproximadamente el 80 %) en la instancia secundaria. Una instancia secundaria puede estar en modo de pausa.

- Origen de Base de Datos

Las bases de datos de origen se sincronizan mediante Data Guard y OCI Full Stack Disaster Recovery Service se encarga automáticamente de ellas.

- URL personalizada

Tiene requisitos para las URL personalizadas, como dominios y certificados personalizados.

- Configuraciones

Las siguientes configuraciones en las instancias primaria y secundaria deben sincronizarse en función del proceso de gestión de cambios, ya que no se realizarán en la copia de seguridad de instantáneas.

- Configuración de antivirus

- Configuración de servidor de correo

- Otras instantáneas guardadas en el entorno de origen

- Usuarios (y grupos)

- Configuración de gestión de identidad (por ejemplo, SSO)

- Configuración de red

- Conexión a la Base de Datos

La conexión de la base de datos RPD a las bases de datos primaria y secundaria debe ser la misma.

Despliegue

Los scripts de Bash de referencia están disponibles en GitHub.

- Vaya a GitHub.

- Clone o descargue el repositorio en su computadora local.

- Siga las instrucciones del documento

README. - Consulte también Full Stack DR: Automate Recovery Operations for Oracle Analytics Cloud Service.

Explorar más

Obtenga más información sobre OCI Full Stack Disaster Recovery Service.

Revise estos recursos adicionales:

- Plan de recuperación ante desastres para Oracle Analytics Cloud mediante el método de switchover manual

- Configuración de recuperación ante desastres para Oracle Analytics Cloud

- Configuración de una URL personalizada para Oracle Analytics Cloud en OCI Gen 2

- Visión general de Full Stack Disaster Recovery

- Administración de Oracle Analytics Cloud en Oracle Cloud Infrastructure (Gen 2)