Protección de Oracle PeopleSoft Suite con Fortinet Security Fabric

Fortinet proporciona una solución empresarial de seguridad en la nube que amplía Fortinet Security Fabric con integración nativa con Oracle Cloud Infrastructure para proteger aplicaciones en centros de datos locales y entornos en la nube. Ofrece rendimiento escalable y ofrece una orquestación de seguridad avanzada y una protección unificada de amenazas.

Las compañías que mueven o amplían sus cargas de trabajo de Peoplesoft del entorno local a Oracle Cloud Infrastructure pueden elegir la solución en la nube de Fortinet Security Fabric para conectar y ampliar su red de centro de datos, así como proteger sus cargas de trabajo más allá de las opciones de seguridad nativas de Oracle Cloud, sin necesidad de una configuración, integración o cambios en el proceso de negocio significativos.

Esta arquitectura de referencia proporciona recomendaciones para el diseño de red y seguridad de las organizaciones interesadas en ampliar la arquitectura de referencia de la aplicación Oracle PeopleSoft estándar, implantando la solución Fabric de seguridad de Fortinet en una configuración de alta disponibilidad para proporcionar protección contra failover.

Arquitectura

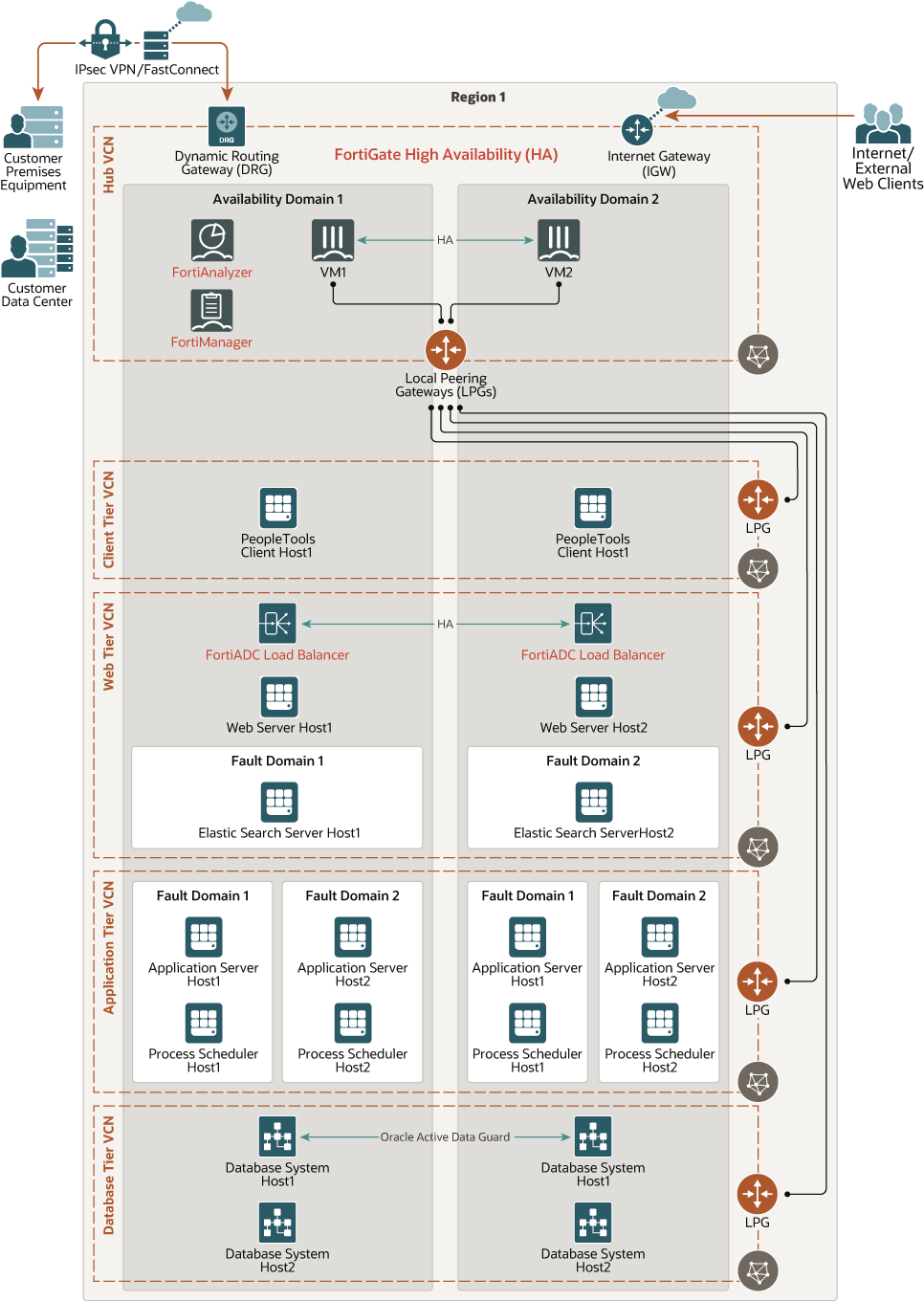

La topología de hub-spoke es un patrón de red tradicional que conecta una red centralizada (el hub) a varias redes conectadas (los radios). El tráfico entre estas redes fluye a través de un firewall de última generación de FortiGate de alta disponibilidad, lo que proporciona una ubicación centralizada para forzar la inspección de la seguridad y el tráfico. La red virtual en la nube del hub (VCN) es el punto central de conectividad para el tráfico North-South y East-West. Cada nivel de la arquitectura de PeopleSoft se despliega en su propia red VCN spoke, lo que permite microsegundos con más capas de protección, porque cada paquete que se mueve entre diferentes niveles se inspecciona y protege.

Esta arquitectura puede proporcionar un diseño altamente escalable y modular para conectar varios radios, donde cada red Spoke representa el nivel de una aplicación, como la Web, la aplicación y la base de datos. Funciona en un entorno determinado, como producción, prueba y desarrollo, y diferentes infraestructuras, como regiones, centro de datos local y multinube.

FortiAnalyzer y FortiManager son componentes opcionales que puede desplegar en la misma subred de FortiGate. FortiADC proporciona servicios de equilibrio de carga y reenvía solicitudes a la capa web de PeopleSoft.

El siguiente diagrama ilustra esta arquitectura de referencia.

Descripción de la ilustración architecture-peoplesoft-fortinet-oci.png

La topología de Hub-Spoke se puede implementar en los siguientes escenarios:

- Uso de transit-routing con gateways locales de intercambio (LPG) para conectar VCN del radio con el hub VCN.

- Adjunte individualmente cada tarjeta de interfaz de red virtual (VNIC) de FortiGate a cada spoke VCN.

Para el escenario de conexión de VNIC, cada spoke VCN debe tener una regla de ruta para reenviar todo el tráfico a la dirección IP privada del VNIC de FortiGate asociada al spoke VCN.

Para el escenario LPG, cada spoke VCN debe tener una regla de ruta para reenviar todo el tráfico a LPG. Dentro de LPG, debe tener otra regla de ruta que reenvíe el tráfico a la IP no segura, o IP flotante, dirección de FortiGate asociada al hub VCN.

Tenga en cuenta que FortiGate no debe inspeccionar ningún tráfico en cada VCN (IP de destino dentro del rango CIDR de VCN), ya que Oracle Cloud Infrastructure reenvía automáticamente todos los paquetes destinados por el propio VCN a la IP de destino directamente mediante el gateway por defecto de la subred Oracle Cloud interna.

Tráfico Entrante del Sur del Norte

El tráfico entrante que se origina en Internet o desde una red local se conecta a una dirección IP pública alojada en la interfaz no estándar o wan del firewall de FortiGate. La dirección IP pública (reservada o efímera) es una dirección IP NAT gestionada por Oracle que está asociada con una dirección IP privada secundaria dentro de la subred que no es de Oracle Cloud Infrastructure. La dirección IP privada secundaria (IP flotante) se asigna estáticamente a la interfaz no principal en FortiGate. Si se produce una conmutación por error, la IP flotante se mueve a otro host junto con la dirección IP pública.

Después de la inspección de paquetes, el tráfico entrante deja a FortiGate a través de la interfaz de confianza. La dirección de destino es la dirección IP virtual de FortiADC desplegada en VCN de radio de nivel de aplicación. FortiADC equilibra el tráfico entre los servidores de aplicaciones PeopleSoft activos según las políticas del equilibrador de carga. Como este tráfico se encuentra dentro de VCN, el paquete se dirige directamente al host de destino. El tráfico de entrada fluye en el siguiente patrón:

- FortiGate hub VCN: desde la VNIC que no es la principal de FortiGate hasta la VNIC de confianza de FortiGate al gateway por defecto de subred de confianza de Oracle Cloud Infrastructure en LPG en la subred de confianza a la capa de aplicación.

- VCN de radio de nivel de aplicación: de LPG en la subred de nivel de aplicación al gateway por defecto de la subred de Oracle Cloud Infrastructure FortiADC con la VNIC de FortiADC a los servidores web de PeopleSoft.

Para entornos múltiples inspeccionados a través del mismo firewall, puede asignar varias direcciones IP secundarias a interfaces de confianza y no resistentes (VNIC). Cada IP privada se debe utilizar como dirección de origen que se puede asignar a una aplicación de destino o entorno específico en las políticas de firewall. Como alternativa, puede configurar una política NAT de destino con el reenvío de puertos en FortiGate que apunta a diferentes IP virtuales o puertos que pueden representar cada aplicación o entorno de destino individual.

Tráfico Saliente del Norte

El tráfico saliente del hub de FortiGate VCN se direcciona a través del gateway de Internet.

El tráfico saliente de VCN de radio a cualquier destino se direcciona desde la LPG de VCN de radio a la LPG conectada en el hub VCN. Una vez que el paquete alcanza el hub VCN, la ruta asociada con LPG reenvía el tráfico a la IP flotante FortiGate en la interfaz de confianza. Desde allí, después de la inspección, FortiGate enruta el paquete al gateway por defecto de subred que no es la principal. Según la tabla de rutas de subred de confianza, continúa con Internet o con locales a través del gateway de Internet.

Tráfico fácil de Oeste

Oracle recomienda segmentar las redes a nivel de VCN en lugar del nivel de subred para poder inspeccionar el tráfico fácil a oeste porque todo el tráfico del bloque CIDR de VCN se enruta automáticamente a través del gateway por defecto de la subred interna de Oracle Cloud Infrastructure y esta ruta no se puede sobrescribir.

El tráfico fácil de oeste de cualquier sistema de VCN se direcciona desde VCN LPG de radio a la LPG conectada en el hub de VCN y, a continuación, a la IP flotante de FortiGate en la interfaz de confianza. FortiGate inspecciona el tráfico entrante y en función de las políticas de firewall de FortiGate, define la dirección de destino en el host de destino de spoke VCN o en el host de origen que envió el paquete. El tráfico deja FortiGate a través de la interfaz de confianza y se envía a través del gateway por defecto de la subred de confianza que reenvía el paquete a LPG intercambiada a la base de datos del radio de destino o a VCN de aplicación.

La arquitectura tiene los siguientes componentes:

- Fortinet FortiGate Next-Generation Firewall

Proporciona servicios de red y seguridad, como protección ante amenazas, inspección SSL y latencia de carga múltiple para proteger segmentos internos y entornos críticos. Admite la virtualización de E/S de raíz única directa (SR-IOV) para optimizar el rendimiento. FortiGate se puede desplegar directamente desde Oracle Cloud Marketplace.

- Fortinet FortiAnalyzer

Proporciona estadísticas de seguridad de empresa basadas en datos con registro de red centralizado, análisis e informes.

- Fortinet FortiManager

Ofrece una gestión de una visión única de vidrio en la red y proporciona vistas históricas y en tiempo real en la actividad de la red.

- Fortinet FortiADC

Salúa el tráfico en varias regiones geográficas. Reescribe de forma dinámica el contenido según el direccionamiento de la política para garantizar el equilibrio de carga de la aplicación y el servidor. FortiADC también gestiona la compresión, el almacenamiento en caché, HTTP 2.0 y las optimizaciones de HTTP PageSpeed.

- Capa Web de PeopleSoft

Compuesta el equilibrador de carga de FortiADC, el servidor web de PeopleSoft y los servidores ElasticSearch.

- Capa de aplicaciones de PeopleSoft

Está compuesto por servidores de aplicaciones PeopleSoft y servidores PeopleSoft Process Scheduler.

- Nivel de Base de Datos PeopleSoft

Se incluye en Oracle Database, pero no se limita a los servicios de base de datos Oracle Exadata o de Oracle Database.

- Nivel de Cliente de PeopleTools

El cliente de PeopleTools para actividades de administración como desarrollo, migración y actualización.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o varios centros de datos, denominada dominios de disponibilidad. Las regiones son independientes de otras regiones y las distancias de los lienzos pueden separarlas (en países o incluso continentes).

- Dominios de disponibilidad

Los dominios de disponibilidad son centros de datos independientes y independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los demás dominios de disponibilidad, lo que proporciona tolerancia ante fallos. Los dominios de disponibilidad no comparten infraestructura, como alimentación o enfriamiento, o la red de dominio de disponibilidad interna. Por lo tanto, es poco probable que un fallo en un dominio de disponibilidad afecte al resto de dominios de disponibilidad de la región.

- Dominios de fallo

Un dominio de fallos es una agrupación de hardware e infraestructura en un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con energía y hardware independientes. Cuando distribuye recursos entre varios dominios de fallos, las aplicaciones pueden tolerar fallos de servidor físico, mantenimiento del sistema y fallos de energía dentro de un dominio de fallos.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red privada personalizable que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes tradicionales de los centros de datos, las VCN proporcionan un control total sobre el entorno de red. Puede segmentar VCN en subredes, cuyo ámbito puede ser una región o un dominio de disponibilidad. Tanto las subredes regionales como la disponibilidad de subredes específicas de dominio pueden coexistir en la misma instancia de VCN. Una subred puede ser pública o privada.

- Hub VCN

Red centralizada en la que se debe desplegar FortiGate. Puede proporcionar conectividad a todas las VCN de Spoke, a los servicios de Oracle Cloud Infrastructure, a los puntos finales públicos y a los clientes, así como a las redes del centro de datos locales. Normalmente se compone de las cuatro subredes siguientes:

- Subred de gestión

Subred pública a la que se conecta una VNIC primaria para FortiGate. Es responsable de las operaciones del plano de control de FortiGate y de la actividad de gestión general.

- Subred que no es de confianza

Subred pública que contiene el anexo de VNIC de FortiGate. Actúa como gateway/punto final para el tráfico de entrada desde Internet o desde un centro de datos local.

- Subred de confianza

Subred privada que contiene el anexo de VNIC de FortiGate. Reenvía el tráfico a LPG que está asociado al hub de VCN y, a continuación, al Spoke VCN adecuado. También debe recibir paquetes de entrada de VCN de Spoke.

- Subred de alta disponibilidad

Subred privada que contiene el anexo de VNIC de FortiGate. Está dedicado al tráfico de latido/HA.

- Subred de gestión

- VCN de radio de capa Web

Una subred privada de la capa web de PeopleSoft, que está compuesta por la configuración del equilibrador de carga de FortiADC en el modo HA, los servidores web de PeopleSoft y los servidores de búsqueda elásticos de PeopleSoft.

- VCN de radio de nivel de aplicación

Una subred privada de los hosts del servidor de aplicaciones y los hosts de la herramienta de PeopleSoft.

- VCN de radio de nivel de base de datos

Subred privada para alojar bases de datos Oracle.

- Direccionar Tablas

Tablas de rutas virtuales para VCN. Tienen reglas de ruta para enrutar el tráfico desde las subredes hasta los destinos fuera de VCN, por ejemplo, a Internet, a una red local o a una VCN conectada. Cada VCN incluye automáticamente una tabla de rutas por defecto que no tiene reglas.

- Gateway de Internet o gateway NAT

FortiGate utiliza un gateway de Internet o un gateway de NAT para comunicarse con puntos finales públicos externos. FortiGate requiere al menos un gateway NAT desplegado para acceder a los servidores de licencias Fortinet, en caso de que no sea necesario un gateway de Internet debido a una conexión FastConnect.

- Gateway de intercambio de tráfico local

El gateway de intercambio de tráfico local (LPG) es el componente de una VCN responsable del enrutamiento del tráfico a una VCN conectada localmente en la misma región de Oracle Cloud Infrastructure. Cada hub y VCN de radio tienen la LPG desplegada. Existe un límite de 10 anexos LPG por VCN.

- Gateway de servicio

Se necesita un gateway de servicio para comunicarse con los servicios de Oracle, como la infraestructura, PaaS u SaaS, desde el hub VCN o la red local.

- Gateway de direccionamiento dinámico

El gateway de enrutamiento dinámico (DRG) es un enrutador virtual que proporciona una ruta para el tráfico privado entre VCN y redes fuera de la región VCN.

- Tarjetas de interfaz de red virtual (VNIC)

Los servicios de los centros de datos de Oracle Cloud Infrastructure tienen tarjetas de interfaz de red física (NIC). Las instancias de máquina virtual se comunican mediante NIC virtuales (VNIC) asociadas a las NIC físicas. Cada instancia tiene una VNIC primaria creada y conectada automáticamente durante el inicio y que está disponible durante la duración de la instancia. DHCP solo se ofrece a la VNIC principal. Puede agregar VNIC secundarias después del inicio de instancia; se deben configurar IP estáticas para cada interfaz.

- Direcciones IP privadas

Dirección de IPv4 privada e información relacionada para tratar una instancia. Cada VNIC tiene una IP privada primaria y puede agregar y eliminar IP privadas secundarias. La dirección IP privada primaria de una instancia se adjunta durante el inicio de la instancia y no cambia durante la duración de la instancia. Las IP secundarias también deben pertenecer al mismo CIDR de la subred de la VNIC. La IP secundaria se utiliza como IP flotante, porque puede moverse entre distintas VNIC en distintas instancias dentro de la misma subred. También puede utilizarlo como un punto final diferente para alojar diferentes servicios.

- Direcciones IP Públicas

Los servicios de red definen una dirección de IPv4 pública seleccionada por Oracle que está asignada a una IP privada.

- Ephemeral: esta dirección es temporal y existe durante toda la duración de la instancia

- Reservado: esta dirección es persistente y existe más allá de la duración de la instancia. Se puede anular la asignación y reasignar a otra instancia.

- Comprobación de origen y destino

Cada VNIC realiza la comprobación de origen y destino en su tráfico de red. La desactivación de este indicador permite a FortiGate manejar el tráfico de red que no se dirige al firewall.

- Lista Seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir en la subred o fuera de ella.

- Unidad de Cálculo

En Compute, la unidad especifica el número de CPU y la cantidad de memoria asignada a la instancia. La unidad de computación también determina el número de VNIC y el ancho de banda máximo disponible para la instancia de recursos informáticos.

Recomendaciones

Los requisitos pueden diferir de la arquitectura descrita aquí. Utilice las siguientes recomendaciones como punto de partida.

- Alta disponibilidad de PeopleSoft

- Redundancia de servidor activo-activo para cada nivel de PeopleSoft

Cada nivel contiene instancias redundantes de los servidores de aplicaciones de PeopleSoft, servidores web de PeopleSoft, servidores ElasticSearch y PeopleSoft Process Scheduler para proporcionar alta disponibilidad.

- Tolerancia a fallos

La tolerancia a fallos se consigue mediante el despliegue de los servidores (nodo) en cada nivel en diferentes dominios de disponibilidad en regiones con varios dominios de disponibilidad. En regiones de AD únicas, los nodos de servidor se despliegan en diferentes dominios de errores. Todas las instancias de PeopleSoft están activas y reciben tráfico del equilibrador de carga

- Redundancia en la Capa de Base de Datos con Base de Datos RAC

Este nivel contiene instancias del sistema de base de datos. Para requisitos de rendimiento y HA, Oracle recomienda usar sistemas de base de datos Oracle Real Application Clusters (RAC) de dos nodos u Oracle Database Exadata Cloud Service en Oracle Cloud Infrastructure.

- Redundancia de servidor activo-activo para cada nivel de PeopleSoft

- Alta disponibilidad de FortiGate

Para mantener la replicación de la sesión y reanudar la comunicación si se interrumpe, implemente FortiGate en el modo de alta disponibilidad activo-pasivo y desactive la comprobación de origen y destino en las VNIC secundarias para interfaces de confianza y que no sean empresariales. Cree una interfaz dedicada y una subred para alta disponibilidad o tráfico de latido.

Las IP secundarias se utilizan durante el evento de failover. FortiGate realiza llamadas a las API Oracle Cloud para mover estas IP del host principal al host de FortiGate secundario.

- Alta disponibilidad de FortiADC

Despliegue FortiADC en modo Active-Active-VRRP HA, que se basa en el concepto de VRRP, pero no en el propio protocolo VRRP. Este modo permite la sincronización de la configuración y la sincronización de la sesión, de forma similar a otros modos de HA. Active la opción Omitir comprobación de origen/destino en las VNIC secundarias para la interfaz interna.

- VCN

Cuando crea VCN, determine cuántas direcciones IP requieren los recursos de la nube en cada subred. Mediante la notación de enrutamiento entre dominios sin clase (CIDR), especifique una máscara de subred y un rango de direcciones de red lo suficientemente grande para las direcciones IP necesarias. Utilice un rango de direcciones que esté dentro del espacio de direcciones IP privadas estándar.

Seleccione un rango de direcciones que no se superponga con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local o en otro proveedor en la nube) en el que desee configurar conexiones privadas.

Después de crear un VCN, no puede cambiar su rango de direcciones.

Al diseñar las subredes, tenga en cuenta los requisitos de seguridad y flujo de tráfico. Conecte todos los recursos de un nivel o rol específicos a la misma subred, que puede servir como límite de seguridad.

- Listas de seguridad

Las listas de seguridad actúan como un firewall virtual que se utiliza para controlar el tráfico en el nivel de paquetes de la red. El tráfico sólo se permite si cualquier regla de cualquiera de las listas permite el tráfico. Por defecto, las reglas de seguridad tienen estado, que es un mecanismo que se utiliza para indicar que desea utilizar el seguimiento de conexión que coincide con esa regla. Por lo tanto, se realiza un seguimiento de la respuesta del tráfico y se le permite volver automáticamente al host de origen, independientemente de las reglas de salida.

Como todo el tráfico está inspeccionado por el firewall de FortiGate Next-Gen, no necesita aplicar estrictas reglas a través de las listas de seguridad. En ocasiones se pueden utilizar como una segunda barrera de protección, pero esto no es necesario. Solo para gestionar la configuración de FortiGate, puede crear una lista de seguridad que permita el tráfico de SSH y HTTPS o cualquier servicio adicional que pueda ser necesario. Para el tráfico restante en todas las VCN del hub y de Spoke que pasa por el firewall, debe modificar las listas de seguridad por defecto para permitir el tráfico de entrada y de salida para todos los puertos y protocolos.

- Políticas de firewall de FortiGate

Una política de cortafuegos es un conjunto de instrucciones con compartimiento que controla el flujo de tráfico que pasa por el firewall. Estas instrucciones controlan dónde se sitúa el tráfico, cómo se procesa, si se procesa e incluso si se permite pasar por FortiGate. Cuando el firewall recibe un paquete de conexión, analiza la dirección de origen del paquete, la dirección de destino y el servicio por número de puerto. También registra la interfaz entrante y saliente. También hay una acción asociada a la política: aceptar o denegar. Si la acción es accept, la política permite sesiones de comunicación. De lo contrario, la acción de política bloquea las sesiones de comunicación.

PeopleSoft requiere que se abran políticas con los siguientes puertos y protocolos:

Capa Componente Protocolo Puerto Capa Web Servidor web TCP/HTTPS 443 (PIA) Capa Web Servidor web TCP 22 (SSH) Capa Web Búsqueda elástica TCP 9200 Capa de Aplicaciones JSL TCP 9033-9040 Nivel de Base de Datos TNSListener TCP 1521-1522 Nivel de cliente PeopleTools client VM TCP/UDP 10200-10205 En el caso del tráfico más sencillo, tenga en cuenta el siguiente patrón de tráfico:

Flujo de tránsito Nombre del Componente Protocolo/Puerto Capa Web y Capa de Aplicaciones JSL TCP/443 Nivel de aplicación y nivel de base de datos TNSListener TCP/1521-1522 Capa Web y de Cliente SSH TCP/22 Nivel de cliente y nivel de aplicación SSH TCP/22 Nivel de cliente y nivel de aplicación JOTL/JSL TCP/9033-9040 Nivel de cliente y nivel de base de datos TCP TCP/1521-1522 Por ejemplo, puede crear políticas en la interfaz protegida de FortiGate para permitir el tráfico entre capas de aplicaciones y Web, así como entre las capas de aplicaciones y bases de datos.

También puede crear una política con NAT de destino que apunte a una dirección IP virtual para permitir o restringir el acceso al conjunto PeopleSoft desde redes o direcciones IP de origen específicas.

- Políticas de rutas estáticas de FortiGate

Cree una ruta estática en FortiGate para cada VCN de radio (dirección/red de destino) y defina la IP de la puerta de enlace a la dirección de puerta de enlace por defecto de la subred de confianza (primera dirección IP del host en el CIDR de la subred de confianza).

Para la conexión saliente, cree una ruta estática en FortiGate para el tráfico saliente y defina la dirección IP de la puerta de enlace por defecto de la subred no exacta (primera dirección de adición de IP del host en el CIDR de la subred que no es principal).

- Tablas de rutas de Oracle Cloud Infrastructure VCN

Las siguientes tablas de rutas se deben crear para la inspección del tráfico North-South y East-West.

VCN Nombre Destino Tipo de Destino Destino Tabla de rutas por defecto para subred FortiGate FortiGate_Untrust-mgmt_route_table 0.0.0.0/0 Gateway de Internet <FortiGate VCN Internet Gateway> gestión no de confianza FortiGate FortiGate_Trust-route_table <Web_Tier VCN CIDR> Gateway de intercambio de tráfico local <LPG-Web_Tier> N/A FortiGate FortiGate_Trust-route_table <Application_Tier VCN CIDR> Gateway de intercambio de tráfico local <LPG-Application_Tier> N/A FortiGate FortiGate_Trust-route_table <DB_Tier VCN CIDR> Gateway de intercambio de tráfico local <LPG-DB_Tier> N/A FortiGate FortiGate_Trust-route_table <Client_Tier VCN CIDR> Gateway de intercambio de tráfico local <LPG-Client_Tier> N/A FortiGate LPG-route_table 0.0.0.0/0 IP Privada < IP privada de VNIC de confianza de FortiGate (IP flotante)> N/A Web_Tier Tabla de rutas por defecto 0.0.0.0/0 N/A <LPG-Web_Tiera hub> N/A Application_Tier Tabla de rutas por defecto 0.0.0.0/0 N/A <LPG-Application_Tiera hub> N/A DB_Tier Tabla de rutas por defecto 0.0.0.0/0 N/A <LPG-DB_Tiera hub> N/A Client_Tier Tabla de rutas por defecto 0.0.0.0/0 N/A <LPG-Client_Tiera hub> N/A - Gateways de intercambio de tráfico local de Oracle Cloud Infrastructure VCN

Se deben crear los siguientes LPG para permitir la comunicación North-South y East-West

- Configuración de FortiGate VCN LPG

Nombre Tabla de Direccionamiento CIDR anunciado por peer Arrendamiento combinado LPG-Web-Tier LPG-route_table <Web_Tier VCN CIDR> No LPG-Application-Tier LPG-route_table <Application_Tier VCN CIDR> No Nivel de LPG-DB LPG-route_table <DB_Tier VCN CIDR> No LPG-Client-Tier LPG-route_table <Client_Tier VCN CIDR> No - Configuración de LPG de VCN de Nivel Web

Nombre Tabla de Direccionamiento CIDR anunciado por peer Arrendamiento combinado LPG- De proveedor a hub N/A 0.0.0.0/0 No - Configuración de VCN LPG de Capa de Aplicación

Nombre Tabla de Direccionamiento CIDR anunciado por peer Arrendamiento combinado LPG-Application-Tiera-Hub N/A 0.0.0.0/0 No - Configuración de LPG de VCN de capa de base de datos

Nombre Tabla de Direccionamiento CIDR anunciado por peer Arrendamiento combinado LPG-DB-Tier-to-Hub N/A 0.0.0.0/0 No - Configuración de LPG de VCN de capa de cliente

Nombre Tabla de Direccionamiento CIDR anunciado por peer Arrendamiento combinado LPG-Client-Tiera-Hub N/A 0.0.0.0/0 No

- Configuración de FortiGate VCN LPG

- Equilibrio de Carga de FortiADC Server

FortiADC debe desplegarse en el mismo VCN que el nivel de aplicaciones en modo HA. Cree una cookie persistente de sesión (capa 4) en FortiADC para distribuir el tráfico entre los hosts de la capa de aplicación.

FortiADC debe utilizar el estado de la sesión con cabeceras y cookies HTTP para garantizar que los usuarios y los servidores permanecen persistentes. Por lo tanto, debe crear un tipo de persistencia “Insertar Cookie” en FortiADC para insertar una cookie en la cabecera HTTP para asegurarse de que los usuarios se siguen dirigiendo al host del servidor Web de PeopleSoft en el que reside la información de estado de la sesión.

Consideraciones

- Rendimiento

FortiGate es un componente clave en esta arquitectura y la selección del modelo de FortiGate, la unidad de computación y las opciones de inicio afectan al rendimiento de la carga de trabajo. Verifique la lista de modelos con sus respectivos especificamentos en la hoja de datos de FortiGate.

- Seguridad

FortiGate utiliza grupos dinámicos de IAM de OCI o claves de firma de API para realizar las llamadas de API en caso de failover. Configure las políticas en función de sus requisitos de seguridad y conformidad.

- Disponibilidad

Para garantizar una mayor disponibilidad cuando haya varios dominios de disponibilidad en la región, despliegue cada host del cluster en un AD diferente. De lo contrario, seleccione dominios de fallos diferentes para aumentar la disponibilidad según las reglas de antiafinidad. Esta regla es válida para los productos Fortinet y Oracle.

- Costo

Fortinet, FortiGate y FortiADC están disponibles en Oracle Cloud Infrastructure Marketplace.

Fortinet FortiGate está disponible como una oferta de BYOL o pagada.

Fortinet FortiADC solo está disponible como BYOL.

Desplegar

Explorar más

- Guía de seguridad de Oracle Cloud Infrastructure

- Obtener Más Información sobre Despliegue de Oracle PeopleSoft en Oracle Cloud Infrastructure

- HA para FortiGate- VM en OCI

- Fortinet FortiGate: Arquitectura de Hub y Radio

- Marco de mejores prácticas para Oracle Cloud Infrastructure

- Hoja de datos de FortiGate