Resolución de registros DNS sin problemas en arquitecturas multinube de OCI

Para las cargas de trabajo que se ejecutan en arquitecturas multinube de Oracle Cloud Infrastructure (OCI), los servicios que se ejecutan en Azure pueden resolver sin problemas registros de DNS alojados en OCI.

Arquitectura

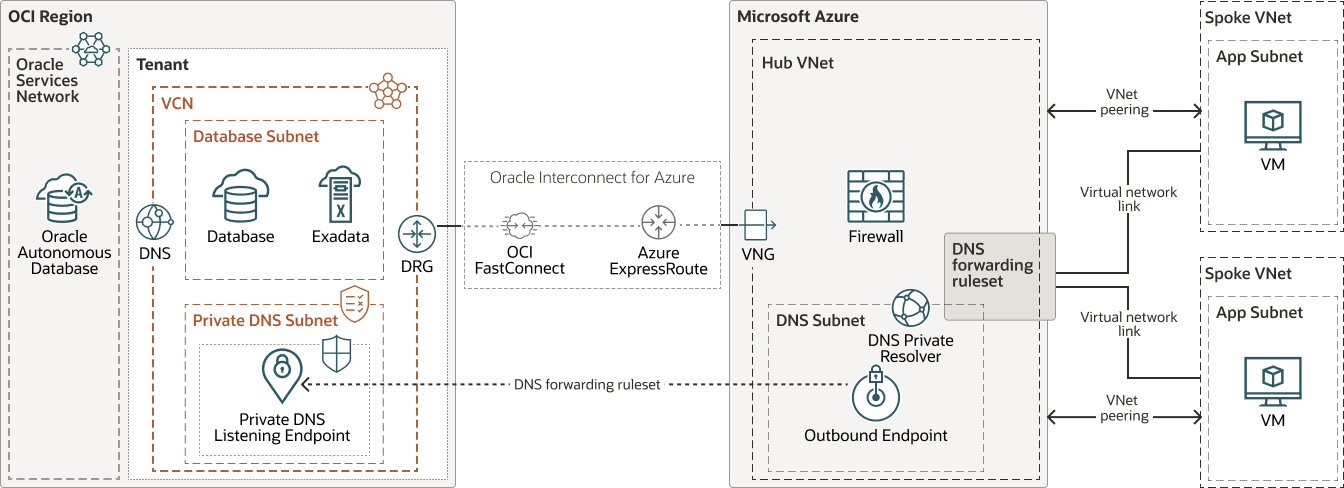

Esta arquitectura soporta cargas de trabajo multinube que se ejecutan en Oracle Cloud Infrastructure (OCI) y Microsoft Azure en diferentes topologías, incluidas la pila dividida, la movilidad de cargas de trabajo, la integración de aplicaciones a aplicaciones, la integración de plataformas SaaS y el pipeline de análisis de datos.

Un hub VNet aloja el conjunto de reglas de reenvío de DNS. Al utilizar el solucionador privado de DNS de Azure, el radio VNets, que está enlazado al juego de reglas de reenvío de DNS, resuelve los dominios de OCI. Esto simplifica el diseño de DNS de dos maneras:

- No es necesario actualizar manualmente los registros de OCI en Azure.

- Un conjunto de reglas de reenvío de DNS centralizado puede servir a diferentes radios de Azure VNets.

Esta arquitectura asume que la conexión entre OCI y Azure se ha establecido con Oracle Interconnect for Microsoft Azure.

En el siguiente diagrama se ilustra la arquitectura:

dns-resolve-oci-azure-oracle.zip

La arquitectura tiene los siguientes componentes de Oracle:

- Arrendamiento

Un arrendamiento es una partición segura y aislada que Oracle configura en Oracle Cloud cuando se registra en Oracle Cloud Infrastructure. Puede crear, organizar y administrar sus recursos en Oracle Cloud dentro de su arrendamiento. Un arrendamiento es sinónimo de una compañía u organización. Normalmente, una compañía tendrá un único arrendamiento y reflejará su estructura organizativa dentro de ese arrendamiento. Un único arrendamiento suele estar asociado a una única suscripción, y una única suscripción normalmente solo tiene un arrendamiento.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y pueden separarse grandes distancias (entre países e incluso continentes).

- Red y subredes virtuales en la nube (VCN)

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de los centros de datos tradicionales, las redes virtuales le proporcionan un control completo de su entorno de red. Una VCN puede tener varios bloques de CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, las cuales se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Tabla de Direccionamiento

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico de subredes a destinos fuera de una VCN, normalmente a través de gateways.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Grupo de seguridad de red (NSG)

El grupo de seguridad de red (NSG) actúa como firewall virtual para sus recursos en la nube. Con el modelo de seguridad de confianza cero de Oracle Cloud Infrastructure, se niega todo el tráfico y puede controlar el tráfico de red dentro de una VCN. Un NSG está formado por un conjunto de reglas de seguridad de entrada y salida que se aplican solo a un conjunto especificado de VNIC en una única VCN.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta de acceso para el tráfico de red privada entre las VCN de la misma región, entre una VCN y una red fuera de la región, como una VCN de otra región de Oracle Cloud Infrastructure, una red local o una red de otro proveedor de nube.

- Solucionadores DNS privado

Un solucionador DNS privado responde las consultas DNS para una VCN. Un solucionador privado se puede configurar para utilizar vistas y zonas, así como reglas de envío condicional para definir cómo responder a consultas de DNS.

- Punto Final de Recepción

Un punto final de recepción recibe consultas de la VCN o de otros solucionadores de VCN, del DNS de otros proveedores de servicios en la nube (como AWS, GCP o Azure) o del DNS de la red local. Una vez creado, no se necesita ninguna configuración adicional para un punto final de recepción.

- Oracle Interconnect for Microsoft Azure

Oracle Interconnect for Microsoft Azure crea un enlace de red, que es una conexión de túnel privada de alto rendimiento, baja latencia y poco jitter para el tráfico de red entre OCI y Microsoft Azure. Oracle se ha asociado con Microsoft para ofrecer esta conexión en un juego designado de regiones de OCI ubicadas en todo el mundo.

Al registrarse en Oracle Database Service for Microsoft Azure, el servicio configura la conexión privada a sus recursos de base de datos como parte del proceso de enlace de cuentas.

La arquitectura tiene los siguientes componentes de Microsoft Azure:

- Red virtual (VNet) y subred

Un VNet es una red virtual que se define en Microsoft Azure. Un VNet puede tener varias subredes de bloque de CIDR que no se superpongan y que puede agregar después de crear el VNet. Puede segmentar un VNet en subredes, que se puede acotar a una región o a una zona de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se superponen con las demás subredes de VNet. Utilice VNet para aislar de forma lógica los recursos de Azure en el nivel de red.

- Solucionador privado de DNS

Azure Private DNS proporciona un servicio de DNS fiable y seguro para sus redes virtuales. Azure Private DNS gestiona y resuelve nombres de dominio en la red virtual sin necesidad de configurar una solución de DNS personalizada.

- Juego de reglas de reenvío de DNS

Un conjunto de reglas de reenvío de DNS permite especificar uno o más servidores DNS personalizados para responder a consultas de espacios de nombres DNS específicos. Las reglas individuales de un juego de reglas determinan cómo se resuelven estos nombres de DNS. Los conjuntos de reglas también se pueden enlazar a una o más redes virtuales, lo que permite a los recursos de VNets utilizar las reglas de reenvío que configure.

- Punto Final Saliente

El punto final de salida del solucionador procesa consultas DNS basadas en un juego de reglas de reenvío de DNS.

- Enlaces de red virtual

Al enlazar un juego de reglas a una red virtual, los recursos de esa red virtual utilizan las reglas de reenvío de DNS activadas en el juego de reglas. Las redes virtuales enlazadas no son necesarias para conectarse con la red virtual donde existe el punto final saliente, pero estas redes se pueden configurar como iguales.

Recomendaciones

Los requisitos pueden diferir de la arquitectura que se describe aquí.

- Seguridad

Asigne un grupo de seguridad de red (NSG) al punto final de recepción de OCI y configure el grupo de seguridad siguiendo una estrategia de seguridad de denegación de todo, permitiendo solo la IP saliente de Azure y el puerto de DNS UDP:53.

- Alta Disponibilidad

Esta arquitectura muestra un diseño simplificado de Azure. En una implementación de producción, asegúrese de que su diseño sigue las mejores prácticas de alta disponibilidad de Azure. En OCI, recomendamos utilizar una subred regional para el punto final de recepción de DNS de OCI.

- Arquitectura

Cree subredes dedicadas en Azure y OCI para alojar el punto final de salida de DNS y el punto final de recepción. Para diseños de red avanzados de OCI, considere el uso de un solucionador de DNS de OCI privado con vistas privadas personalizadas.

Consideraciones

Al implementar una arquitectura de resolución de DNS multinube, tenga en cuenta que el costo total de la arquitectura de DNS depende del costo de los siguientes recursos de Azure:

- Punto final de salida de solucionador privado de DNS de Azure

- Juegos de reglas de Azure DNS Private Resolver

- Consultas de DNS al mes

Despliegue

- Cree un punto final de recepción en el solucionador de DNS en la VCN de OCI.

- Cree un solucionador privado de DNS en el hub de Azure VNet y configure un punto final saliente.

- Cree un juego de reglas de reenvío de DNS.

- Defina el punto final de salida creado en el paso anterior.

- Cree enlaces de red virtual al radio VNets.

- Configure las reglas de la siguiente tabla. Tenga en cuenta que estas son reglas normalmente necesarias y que pueden ser necesarias reglas adicionales para servicios de OCI específicos.

| Nombre de Dominio* | IP de destino: puerto | Uso |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | IP de punto final de recepción de OCI. Puerto 53 | Nombres de host DNS de VCN |

| <oci-region-identifier>.oraclecloudapps.com. | IP de punto final de recepción de OCI. Puerto 53 | Herramientas de Oracle (Apex, Acciones de BD) |

| <oci-region-identifier>.oraclecloud.com. | IP de punto final de recepción de OCI. Puerto 53 | Conexión a Base de Datos |

* Consulte Regiones y dominios de disponibilidad para obtener la información más reciente sobre las regiones y los dominios de disponibilidad.

Explorar más

Obtenga más información sobre las funciones de esta arquitectura y sobre las arquitecturas relacionadas.