Cargas de trabajo seguras de Oracle E-Business Suite con Fortinet Security Fabric

Mueva o amplíe las cargas de trabajo de Oracle E-Business Suite a la nube mediante el tejido de seguridad de Fortinet para aumentar las opciones de seguridad nativas proporcionadas por Oracle Cloud Infrastructure sin cambios significativos de configuración, integración ni procesos de negocio.

La seguridad en la nube se basa en un modelo de responsabilidad compartida. Oracle es responsable de la seguridad de la infraestructura subyacente, como las instalaciones del centro de datos, y del hardware y software para gestionar las operaciones y los servicios en la nube. Los clientes son responsables de proteger sus cargas de trabajo y configurar sus servicios y aplicaciones de forma segura para cumplir con sus obligaciones de conformidad.

Oracle Cloud Infrastructure ofrece la mejor tecnología de seguridad y procesos operativos para proteger sus servicios en la nube empresarial. Fortinet proporciona una solución de seguridad en la nube de clase empresarial que amplía el tejido de seguridad de Fortinet para incluir la integración nativa con Oracle Cloud Infrastructure.

Juntos, protegen las aplicaciones en todos los centros de datos locales y entornos en la nube, lo que proporciona un rendimiento escalable y ofrece una orquestación de seguridad avanzada y una protección unificada contra las amenazas.

Arquitectura

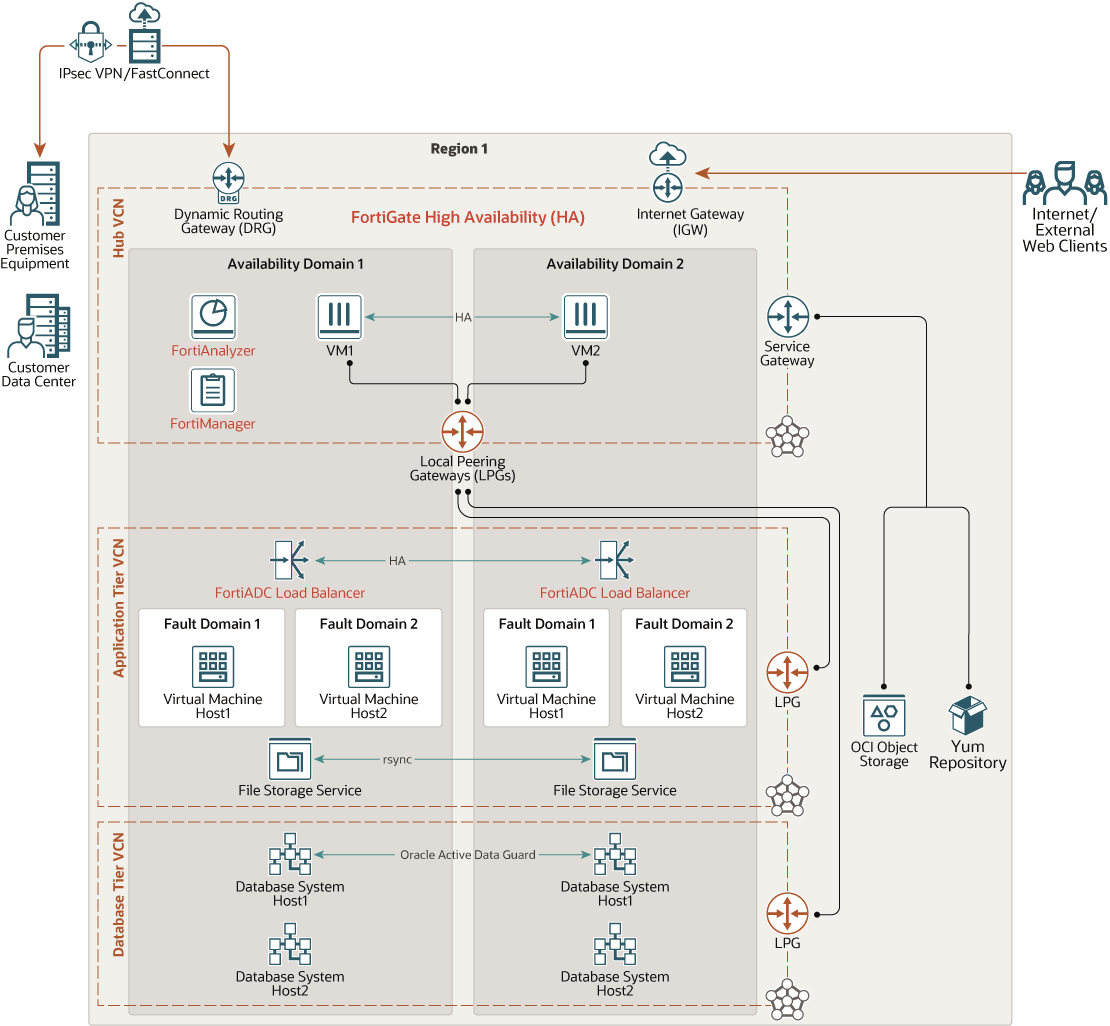

Esta arquitectura despliega cargas de trabajo de Oracle E-Business Suite en la nube mediante Fortinet Security Fabric en un hub y la topología de red radial para aumentar las opciones de seguridad nativas proporcionadas por Oracle Cloud Infrastructure.

La topología de hub es un patrón de red que conecta una red centralizada (el hub) a varias redes conectadas dirigidas (los portavoces). El tráfico entre estas redes fluye a través de un firewall de última generación FortiGate de alta disponibilidad para aplicar la seguridad y la inspección del tráfico a través de una ubicación centralizada. La red virtual en la nube (VCN) de hub es el punto central de conectividad para el tráfico que entra y sale de la red (tráfico norte-sur) y para el tráfico dentro de la red (tráfico este-oeste). Cada nivel de la arquitectura de Oracle E-Business Suite se despliega en su propia VCN radial, lo que permite una micro segmentación con más capas de protección, ya que cada paquete que se mueve entre diferentes niveles se puede inspeccionar y proteger.

Esta arquitectura proporciona un diseño modular y altamente escalable para conectar múltiples radios donde cada red radial suele representar un nivel de aplicación específico, como aplicación, base de datos, etc. Puede utilizar la arquitectura con diferentes entornos, como desarrollo, pruebas y producción, así como con diferentes infraestructuras, como regiones, centros de datos locales y varias nubes.

El siguiente diagrama ilustra esta arquitectura de referencia.

ebs-fortinet-oci-architecture.zip

Puede implementar la topología de hub y radio de distintas formas:

-

Aproveche el enrutamiento en tránsito con gateways de intercambio de tráfico local (LPG) para conectar las VCN de radio con la VCN de hub.

Cada VCN de Spoke debe tener una regla de ruta para reenviar todo el tráfico al LPG y, dentro del LPG, debe tener otra regla de ruta que reenvíe el tráfico a la dirección IP desconfianza de FortiGate (IP flotante) conectada a la VCN de hub.

-

Conecte cada tarjeta de interfaz de red virtual (VNIC) FortiGate a cada VCN radial.

Cada VCN de Spoke debe tener una regla de ruta para reenviar todo el tráfico a la dirección IP privada de VNIC FortiGate asociada a la VCN de Spoke.

Tenga en cuenta que cualquier tráfico dentro de cada VCN (donde la IP de destino está dentro del rango de CIDR de la VCN) no debe ser inspeccionado por FortiGate ya que Oracle Cloud Infrastructure reenvía automáticamente todos los paquetes cuyo destino es la VCN directamente a través del gateway por defecto de subred de Oracle Cloud Infrastructure interno a la IP de destino.

Tráfico de entrada Norte-Sur

El tráfico entrante que se origina desde Internet o desde una red local se conecta a una dirección IP pública alojada en la interfaz WAN o desconfianza del firewall FortiGate. La dirección IP pública (reservada o efímera) es una dirección IP NAT gestionada por Oracle que está asociada a una dirección IP privada secundaria dentro de la subred sin confianza de Oracle Cloud Infrastructure. La dirección IP privada secundaria (IP flotante) se asigna de forma estática a la interfaz desconfianza en FortiGate. Si se produce un failover, la IP flotante pasa a otro host junto con la dirección IP pública.

Después de la inspección de paquetes, el tráfico entrante deja FortiGate a través de la interfaz de confianza. La dirección de destino es la dirección IP virtual FortiADC desplegada en la VCN radial del nivel de aplicación. FortiADC equilibra el tráfico entre los servidores de aplicaciones de Oracle E-Business Suite activos en función de las políticas del equilibrador de carga. Debido a que este tráfico está en la VCN, el paquete va directamente al host de destino. El tráfico de entrada fluye en el siguiente patrón:

- FortiGate VCN de hub: de la VNIC de desconfianza FortiGate a la VNIC de confianza FortiGate al gateway por defecto de la subred de confianza de Oracle Cloud Infrastructure al LPG en la subred de confianza.

- El nivel de aplicación ha hablado de VCN: desde el LPG de la subred del nivel de aplicación hasta el gateway por defecto de la subred de Oracle Cloud Infrastructure FortiADC hasta la VNIC FortiADC en los servidores de aplicaciones de Oracle E-Business Suite.

Para varios entornos inspeccionados mediante el mismo firewall, puede asignar varias direcciones IP secundarias a interfaces de confianza y desconfianza (VNIC). Cada IP privada se debe utilizar como la dirección de origen que se puede asignar a una aplicación o entorno de destino específico en las políticas de firewall. También puede configurar una política NAT de destino con el reenvío del puerto en FortiGate que apunta a diferentes IP o puertos virtuales que pueden representar cada aplicación o entorno de destino individual.

Tráfico de salida Norte-Sur

El tráfico saliente de la VCN de hub FortiGate se enruta a través del gateway de Internet.

El tráfico saliente de las VCN radiales a cualquier destino se enruta desde el LPG de la VCN radial al LPG conectado en la VCN de hub. Una vez que el paquete alcanza la VCN de hub, la ruta asociada con el LPG reenvía el tráfico a la IP flotante FortiGate en la interfaz de confianza. Desde allí, después de la inspección, FortiGate enruta el paquete a la puerta de enlace predeterminada de subred que no es de confianza. Según la tabla de rutas de subred de confianza, continúa a Internet o a nivel local a través del gateway de Internet.

Tráfico Este-Oeste

Oracle recomienda segmentar redes en el nivel de VCN en lugar del nivel de subred para poder inspeccionar el tráfico este-oeste porque todo el tráfico dentro del bloque CIDR de VCN se enruta automáticamente a través del gateway por defecto de subred de Oracle Cloud Infrastructure interno y esta ruta no se puede sobrescribir.

El tráfico este-oeste de cualquier VCN radial se enruta desde el LPG de la VCN radial al LPG conectado en la VCN de hub y, a continuación, a la IP flotante FortiGate en la interfaz de confianza. FortiGate inspecciona el tráfico entrante y, según las políticas de firewall FortiGate, define la dirección de destino en el host de destino de la VCN radial o de nuevo en el host de origen que envió el paquete. El tráfico deja FortiGate a través de la interfaz de confianza y se envía a través del gateway por defecto en la subred de confianza que reenvía el paquete al LPG conectado a la base de datos radiofónica de destino o a la VCN de la aplicación.

La arquitectura tiene los siguientes componentes:

- Fortinet FortiGate Firewall de última generación

FortiGate es el firewall de última generación de Fortinet y proporciona servicios de red y seguridad, como protección frente a amenazas, inspección SSL y latencia ultrabaja para proteger segmentos internos y entornos esenciales. Esta solución está disponible para su despliegue directamente en Oracle Cloud Marketplace y admite la virtualización de E/S de raíz única directa (SR-IOV) para mejorar el rendimiento.

- Fortinet FortiAnalyzer

FortiAnalyzer es un componente opcional desplegado en la subred FortiGate que proporciona información de seguridad empresarial basada en datos con registro, análisis e informes de red centralizados.

- Fortinet FortiManager

FortiManager es un componente opcional desplegado en la subred FortiGate que proporciona una gestión de un único panel en la red y proporciona vistas históricas y en tiempo real sobre la actividad de la red.

- Fortinet FortiADC

Distribuye el tráfico entre varias regiones geográficas y reescribe dinámicamente el contenido según el enrutamiento de políticas para garantizar el equilibrio de carga de aplicaciones y servidores, la compresión, el almacenamiento en caché, las optimizaciones HTTP 2.0 y HTTP PageSpeed.

- Nivel de aplicación de Oracle E-Business Suite

Compuesto por el equilibrador de carga Fortinet FortiADC y los servidores de aplicaciones y el sistema de archivos de Oracle E-Business Suite.

- Nivel de base de datos de Oracle E-Business Suite

Compuesto por Oracle Database, pero no limitado a servicios de Oracle Exadata Database Cloud u Oracle Database.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones y las grandes distancias pueden separarlas (entre países e incluso continentes).

- Dominio de disponibilidad

Los dominios de disponibilidad son centros de datos independientes e independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como alimentación o refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, un fallo en un dominio de disponibilidad es poco probable que afecte a los otros dominios de disponibilidad de la región.

- Dominio de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con alimentación y hardware independientes. Cuando distribuye recursos en varios dominios de errores, las aplicaciones pueden tolerar fallos del servidor físico, mantenimiento del sistema y fallos de alimentación dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subred

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes del centro de datos tradicionales, las VCN le proporcionan un control total de su entorno de red. Una VCN puede tener varios bloques CIDR no solapados que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred consta de un rango de direcciones contiguas que no se solapan con las otras subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- VCN de hub

La VCN de hub es una red centralizada en la que FortiGate debe desplegarse y puede proporcionar conectividad a todas las VCN radiales, los servicios de Oracle Cloud Infrastructure, los puntos finales y clientes públicos y las redes del centro de datos local. Normalmente se compone de las siguientes subredes:

- Subred de gestión: subred pública en la que está conectada la VNIC principal para FortiGate y es responsable de las operaciones de plano de control FortiGate y la actividad de gestión general.

- Subred de desconfianza: subred pública que contiene la asociación de VNIC FortiGate que actúa como gateway o punto final para la comunicación de tráfico de entrada desde la red pública de Internet o el centro de datos local del cliente.

- Subred de confianza: subred privada que contiene la asociación de VNIC FortiGate que reenvía el tráfico al LPG conectado a la VCN de hub y, a continuación, reenvía el tráfico a la VCN radial adecuada. También recibe paquetes de entrada de las VCN radiales.

- Subred de alta disponibilidad (HA): subred privada que contiene la asociación de VNIC FortiGate dedicada para el latido o el tráfico de alta disponibilidad.

- La capa de aplicación ha hablado de VCN

La VCN del nivel de aplicación incluye una subred privada para alojar los componentes de Oracle E-Business Suite y el equilibrador de carga FortiADC de Fortinet.

- El nivel de base de datos ha hablado de VCN

La capa de base de datos incluye una subred privada para alojar bases de datos Oracle.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automatizada de tráfico desde un único punto de entrada a varios servidores del backend.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Tabla de ruta

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes a destinos fuera de una VCN, normalmente a través de gateways.

- Gateway de internet

El gateway de Internet permite el tráfico entre las subredes públicas de una VCN y la red pública de Internet.

- Gateway de traducción de direcciones de red (NAT)

Un gateway de NAT permite que los recursos privados de una VCN accedan a los hosts de Internet, sin exponer dichos recursos a las conexiones de Internet entrantes.

- Gateway de intercambio de tráfico local (LPG)

Un LPG permite emparejar una VCN con otra VCN en la misma región. El intercambio de tráfico significa que las VCN se comunican mediante direcciones IP privadas, sin el tráfico que atraviesa Internet o el enrutamiento a través de la red local.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta de acceso para el tráfico de red privada entre una VCN y una red fuera de la región, como una VCN en otra región de Oracle Cloud Infrastructure, una red local o una red en otro proveedor de nube.

- Gateway de servicio

El gateway de servicio proporciona acceso desde una VCN a otros servicios, como Oracle Cloud Infrastructure Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no internet.

- VPN Connect

VPN Connect proporciona conectividad de IPSec de sitio a sitio entre la red local y las VCN en Oracle Cloud Infrastructure. El conjunto de protocolos IPSec cifra el tráfico IP antes de transferir los paquetes del origen al destino y descifiere el tráfico cuando llega.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión privada dedicada entre el centro de datos y Oracle Cloud Infrastructure. FastConnect ofrece opciones de ancho de banda superior y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Tarjeta de interfaz de red virtual (VNIC)

Los servicios de los centros de datos de Oracle Cloud Infrastructure tienen tarjetas de interfaz de red (NIC) física. Las instancias de máquina virtual se comunican mediante NIC virtuales (VNIC) asociadas con las NIC físicas. Cada instancia tiene una VNIC principal que se crea y se asocia automáticamente durante el inicio y que está disponible durante el tiempo de vida de la instancia. DHCP se ofrece solo a la VNIC principal. Puede agregar VNIC secundarias después del inicio de la instancia. Debe configurar IP estáticas para cada interfaz.

- IP privadas

Dirección de IPv4 privada e información relacionada para tratar una instancia. Cada VNIC tiene una IP privada principal, y puede agregar y eliminar IP privadas secundarias. La dirección IP privada principal de una instancia se asocia durante el inicio de la instancia y no cambia durante el tiempo de vida de la instancia. Las IP secundarias también deben pertenecer al mismo CIDR de la subred de la VNIC. La IP secundaria se utiliza como IP flotante porque se puede mover entre diferentes VNIC en diferentes instancias dentro de la misma subred. También puede utilizarlo como un punto final diferente para alojar diferentes servicios.

- IP Públicas

Los servicios de red definen una dirección IPv4 pública elegida por Oracle y asignada a una IP privada.

- Ephemeral: esta dirección es temporal y existe durante el tiempo de vida de la instancia.

- Reservado: esta dirección persiste más allá de la duración de la instancia. Se puede anular la asignación y reasignarla a otra instancia.

- Comprobación de origen y destino

Cada VNIC realiza la comprobación de origen y destino en su tráfico de red. La desactivación de este indicador permite a FortiGate manejar el tráfico de red que no está dirigido al firewall.

- Forma de cálculo

La unidad de una instancia informática especifica el número de CPU y la cantidad de memoria asignada a la instancia. La unidad de computación también determina el número de VNIC y el ancho de banda máximo disponibles para la instancia informática.

Recomendaciones

Utilice las siguientes recomendaciones como punto de partida para desplegar cargas de trabajo de Oracle E-Business Suite en Oracle Cloud Infrastructure mediante Fortinet Security Fabric.

- Alta disponibilidad de Oracle E-Business Suite

-

Redundancia del servidor de aplicaciones: cada nivel contiene instancias redundantes de los servidores de aplicaciones de Oracle E-Business Suite que puede activar para que varios servicios, como servicios de aplicaciones, servicios por lotes u otros servicios, proporcionen alta disponibilidad.

-

Tolerancia a fallos: los nodos de servidor de cada nivel se despliegan en diferentes dominios de disponibilidad en regiones con varios dominios de disponibilidad. En las regiones de dominio de disponibilidad única, puede desplegar nodos de servidor en diferentes dominios de errores. Todas las instancias se configuran con nombres de host lógicos y reciben tráfico del equilibrador de carga.

-

Redundancia de base de datos: para los requisitos de rendimiento y alta disponibilidad, Oracle recomienda utilizar sistemas de base de datos de cluster de aplicaciones reales (RAC) de Oracle de dos nodos en Oracle Cloud Infrastructure Compute como mínimo o Oracle Database Exadata Cloud Service en Oracle Cloud Infrastructure.

-

- FortiGate alta disponibilidad

Para mantener la replicación de sesión y reanudar la comunicación si se interrumpe, despliegue FortiGate en modo de alta disponibilidad activo-pasivo y desactive la comprobación de origen y destino en las VNIC secundarias para interfaces de confianza y desconfianza. Cree una interfaz y una subred dedicadas para un tráfico de alta disponibilidad o latido.

Las IP secundarias se utilizan durante el evento de failover. FortiGate realiza llamadas a las API de Oracle Cloud para mover estas IP del host FortiGate principal al secundario.

- FortiADC alta disponibilidad

Desplegar FortiADC en modo de alta disponibilidad activo-activo-VRRP, que se basa en el concepto de protocolo de redundancia de enrutador virtual (VRRP), pero no en el propio protocolo. Este modo permite la sincronización de la configuración y la sincronización de la sesión, de forma similar a otros modos de alta disponibilidad. Active la opción Omitir comprobación de origen/destino en las VNIC secundarias para la interfaz interna.

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque según el número de recursos que planea asociar a subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) a la que desee configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques de CIDR.

Al diseñar las subredes, tenga en cuenta los requisitos de flujo de tráfico y seguridad. Conecte todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

Utilice una subred regional.

Verifique el número máximo de LPG por VCN en sus límites de servicio, en caso de que desee ampliar esta arquitectura para varios entornos y aplicaciones.

- Listas de seguridad

Utilice listas de seguridad para definir reglas de entrada y salida que se aplican a toda la subred.

Por defecto, las reglas de seguridad tienen estado, que es un mecanismo utilizado para indicar que desea utilizar el seguimiento de conexiones que coincide con esa regla. Por lo tanto, se realiza un seguimiento de la respuesta del tráfico y se permite automáticamente de vuelta al host de origen, independientemente de las reglas de salida.

Dado que el firewall de última generación FortiGate inspecciona todo el tráfico, no es necesario aplicar reglas estrictas mediante las listas de seguridad. Pueden utilizarse eventualmente como una segunda barrera de protección, pero no es necesario. Solo para gestionar la configuración de FortiGate, puede crear una lista de seguridad para permitir el tráfico SSH y HTTPS o cualquier servicio adicional que pueda ser necesario. Para todo el tráfico restante en el hub y las VCN del radio que pasan por el firewall, modifique las listas de seguridad por defecto para permitir el tráfico de entrada y salida para todos los puertos y protocolos.

- Políticas de firewall FortiGate

Una política de firewall es un juego de instrucciones compartimentado que controla el flujo de tráfico que pasa por el firewall. Estas instrucciones controlan dónde va el tráfico, cómo se procesa, si se procesa e incluso si se permite que pase por FortiGate. Cuando el firewall recibe un paquete de conexión, analiza la dirección de origen, la dirección de destino y el servicio del paquete por número de puerto. También registra la interfaz de entrada y de salida. También hay una acción de aceptación o denegación asociada a la política. Si la acción es aceptada, la política permite sesiones de comunicación. De lo contrario, la acción de política bloquea las sesiones de comunicación.

Oracle E-Business Suite requiere que las políticas con los siguientes puertos y protocolos estén abiertas:

Componente Protocolo Puerto VCN de nivel de aplicación: servidor web TCP/HTTPS 443 Puerto de entrada web de la aplicación TCP 8000 WebLogic admin server TCP 7001, 7002 Capa de base de datos: TNSListener TCP 1521-1522 Telnet MWA (si utiliza MWA) TCP 10200-10205 Distribuidor MWA (si se utiliza MWA) TCP 10800 Correo electrónico de Oracle Cloud Infrastructure (si se utiliza la entrega de correo electrónico de Oracle) TCP 25 o 587 Servicio de almacenamiento de archivos (FFS)

si procede

TCP

UDP

111, 2048, 2049 y 2050

111 y 2048

Por ejemplo, para supervisar el tráfico este-oeste, puede crear una política en la interfaz de confianza FortiGate para permitir el tráfico entre niveles de aplicación y base de datos.

También puede crear una política con la NAT de destino que apunta a una dirección IP virtual para permitir o restringir el acceso a Oracle E-Business Suite desde redes o direcciones IP de origen específicas.

- FortiGate políticas de rutas estáticas

Cree una ruta estática en FortiGate para cada VCN radial (destino) y defina la IP de gateway en la dirección de gateway por defecto de la subred de confianza, la primera dirección IP de host en el CIDR de la subred de confianza.

Para las conexiones salientes, cree una ruta estática en FortiGate para el tráfico saliente y defina la IP de gateway en la dirección de gateway predeterminada de la subred no de confianza, la primera dirección IP de host en el CIDR de la subred que no es de confianza.

- Tablas de rutas de VCN de Oracle Cloud Infrastructure

Cree las siguientes tablas de rutas para la inspección de tráfico Norte-Sur y Este-Oeste:

VCN Nombre Destino Tipo de Destino Destino Tabla de rutas por defecto para la subred FortiGate FortiGate_Untrust-mgmt_route_table 0.0.0.0/0 Gateway de internet <FortiGate VCN Internet Gateway> sin confianza

gestión

FortiGate FortiGate_Trust-route_table CIDR de la VCN de <WebApp_Tier> Gateway de intercambio de tráfico local <LPG-WebApp_Tier> FortiGate FortiGate_Trust-route_table CIDR de la VCN de <DB_Tier> Gateway de intercambio de tráfico local <LPG-DB_Tier> FortiGate LPG-route_table 0.0.0.0/0 IP Privada IP privada de VNIC de confianza de <FortiGate (IP flotante)> N/D WebApp_Tier Tabla de rutas por defecto 0.0.0.0/0 N/D <LPG-WebApp_Tier-to-Hub> N/D DB_Tier Tabla de rutas por defecto 0.0.0.0/0 N/D <LPG-DB_Tier-to-Hub> N/D - Gateways de intercambio de tráfico local de VCN de Oracle Cloud Infrastructure

Cree los siguientes gateways de intercambio de tráfico local (LPG) para permitir la comunicación Norte-Sur y Este-Oeste:

-

FortiGate Configuración de LPG de VCN:

Nombre Tabla de Direccionamiento CDIR anunciado de peer arrendamiento combinado LPG-WebApp_Tier LPG-route_table CIDR de VCN WebApp_Tier No LPG-DB_Tier LPG-route_table CIDR de VCN DB_Tier No - Configuración de LPG de VCN de nivel WebApp:

Nombre Tabla de Direccionamiento CDIR anunciado de peer arrendamiento combinado LPG-WebApp_Tier a hub N/D 0.0.0.0/0 No - Configuración de LPG de la VCN de la capa de base de datos:

Nombre Tabla de Direccionamiento CDIR anunciado de peer arrendamiento combinado LPG-DB-Tier-to-Hub N/D 0.0.0.0/0 No

-

- FortiADC equilibrio de carga del servidor

FortiADC se debe desplegar en la misma VCN que el nivel de aplicación en modo de alta disponibilidad. Se debe configurar con un método de persistencia específico mediante cookies y cabeceras HTTP para que los usuarios puedan mantener un estado de sesión persistente con los servidores de aplicaciones. El uso del tipo de persistencia "Insertar cookie" especifica FortiADC para insertar una cookie en la cabecera HTTP. Esta cookie crea un ID de sesión FortiADC con el cliente y garantiza que todas las solicitudes posteriores se reenvían al mismo servidor de aplicaciones Oracle E-Business Suite de backend. Después de crear la persistencia de tipo "Insertar cookie", asóciela con la configuración de servidores virtuales.

Consideraciones

Al desplegar cargas de trabajo de Oracle E-Business Suite en la nube mediante Fortinet Security Fabric para aumentar las opciones de seguridad nativas proporcionadas por Oracle Cloud Infrastructure, tenga en cuenta lo siguiente:

- Rendimiento

FortiGate es un componente clave de esta arquitectura y la selección del modelo FortiGate, la unidad de computación y las opciones de inicio pueden afectar al rendimiento de la carga de trabajo. Verifique la lista de modelos con sus especificaciones respectivas en la hoja de datos FortiGate.

- Seguridad

Para obtener una alta disponibilidad, FortiGate puede utilizar los grupos dinámicos de Oracle Cloud Infrastructure IAM o las claves de firma de API para realizar las llamadas de API si se produce un failover. Configure políticas en función de sus requisitos de seguridad y conformidad.

- Disponibilidad

Para garantizar una mayor disponibilidad cuando haya varios dominios de disponibilidad en la región, despliegue cada host del cluster en un dominio de disponibilidad diferente. De lo contrario, seleccione diferentes dominios de errores para aumentar la disponibilidad, según las reglas de anti-afinidad. Esta regla es válida para los productos Fortinet y Oracle.

- Costo

Fortinet FortiGate y FortiADC están disponibles en Oracle Cloud Marketplace. Fortinet FortiGate está disponible como oferta de pago o licencia propia (BYOL). Fortinet FortiADC solo está disponible como BYOL.

Desplegar

Explorar más

Obtenga más información sobre las funciones de esta arquitectura y los recursos relacionados.

Log de Cambios

Este log muestra cambios importantes:

| 8 de octubre de 2021 | Diagrama de arquitectura actualizado y diagrama editable y descargable agregado |

| 11 de septiembre de 2020 | Se corrigió el diagrama de arquitectura para mostrar las máquinas virtuales FortiGate en cada uno de los dominios de disponibilidad. |