Proteja sus cargas de trabajo en la nube con el firewall de la serie VM de Palo Alto Networks y simplifique su diseño

La seguridad en la nube se basa en un modelo de responsabilidad compartida. Oracle es responsable de la seguridad de la infraestructura subyacente, como las instalaciones del centro de datos, el hardware y el software para gestionar las operaciones y los servicios en la nube. Los clientes son responsables de proteger sus cargas de trabajo y configurar sus servicios y aplicaciones de forma segura para cumplir con sus obligaciones de conformidad.

Oracle Cloud Infrastructure (OCI) ofrece la mejor tecnología de seguridad y procesos operativos para proteger sus servicios empresariales en la nube. Los firewalls de VM-Series para OCI ofrecen una prevención de amenazas consistente y seguridad de red en línea en todos los entornos en la nube, lo que ayuda a los equipos de seguridad de red a recuperar la visibilidad y el control del tráfico en sus redes en la nube. Como parte de la familia de NGFW con tecnología de aprendizaje automático de Palo Alto Networks, las VM-Series ofrecen las mismas capacidades que los firewalls de hardware líderes de la industria de Palo Alto en un factor de forma de VM, lo que lo convierte en un requisito previo altamente escalable para los entornos en la nube.

Las VM-Series amplían las capacidades de firewall de capa 7 mediante una integración perfecta en las suscripciones de seguridad proporcionadas por la nube de Palo Alto Networks, como los otros firewalls de última generación de Palo Alto Networks (cortafuegos de contenedor de CN-Series y firewalls físicos de PA-Series) y Prisma Access. Estas suscripciones de seguridad proporcionadas por la nube coordinan las capacidades de inteligencia y ofrecen protección en todos los vectores de ataque. Esta seguridad elimina las brechas de cobertura generadas por herramientas de seguridad de red dispares y proporciona una experiencia de plataforma consistente para proteger a su organización frente a las amenazas más avanzadas y evasivas.

Esta arquitectura de referencia muestra cómo puede utilizar el firewall VM-Series para proteger las cargas de trabajo y proporciona una plantilla basada en Terraform para desplegar la arquitectura.

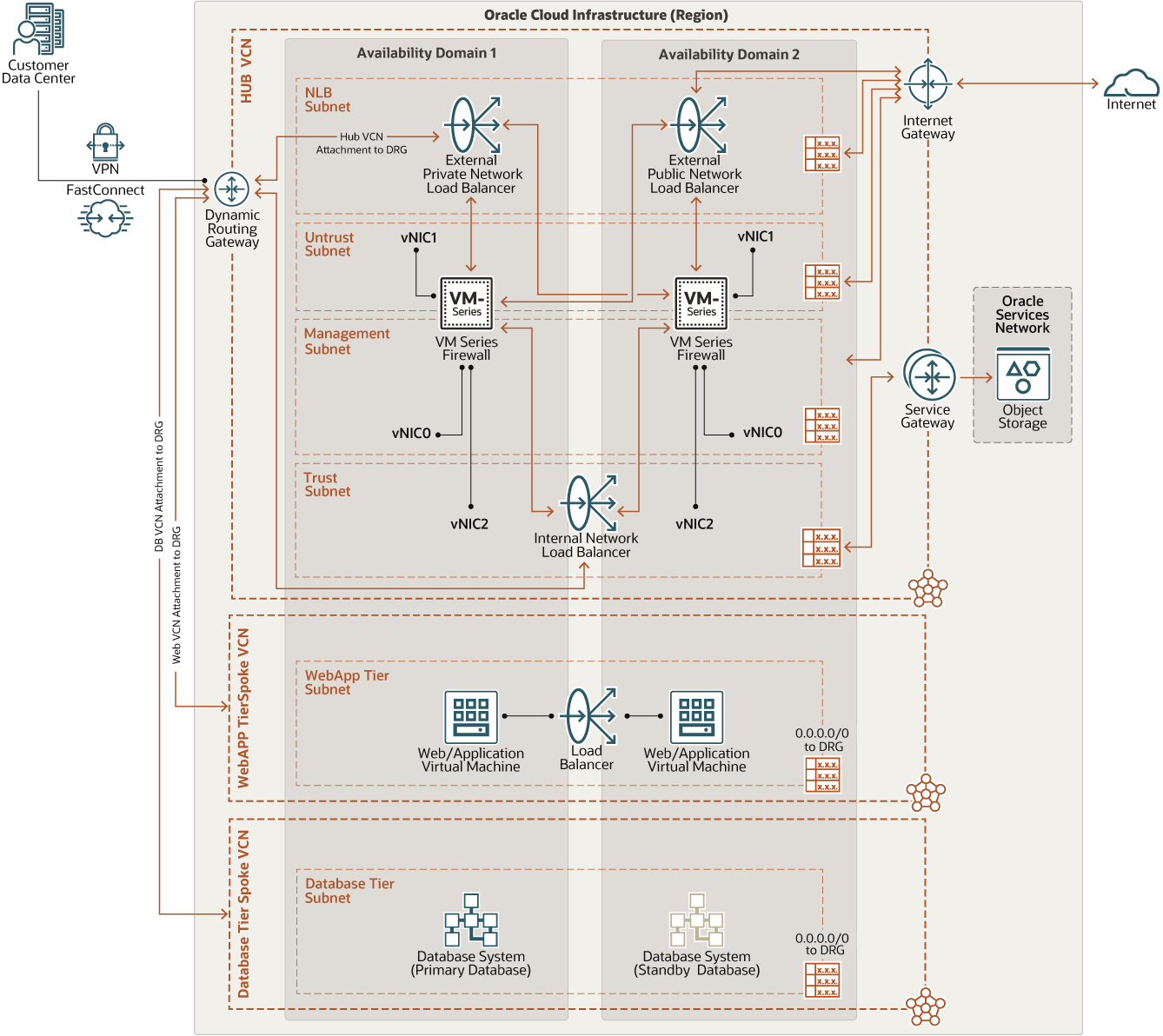

Arquitectura

En esta arquitectura de referencia, se muestra cómo las organizaciones pueden proteger las aplicaciones de Oracle, como Oracle E-Business Suite, PeopleSoft y las aplicaciones desplegadas en OCI mediante el firewall VM-Series de Palo Alto Networks con equilibradores de carga de red flexibles y simplificar el diseño mediante gateways de enrutamiento dinámico (DRG).

Para proteger estos flujos de tráfico, Palo Alto Networks recomienda segmentar la red utilizando una topología de hub y radio, donde el tráfico se enruta a través de un concentrador central y está conectado a varias redes distintas (frente). Asegúrese de haber desplegado varias instancias de VM-Series entre equilibradores de carga de red flexibles, considerados topología sándwich. Todo el tráfico entre los radios, tanto de Internet como de la ubicación local, o de Oracle Services Network, se enruta a través del hub e inspecciona con las tecnologías de prevención de amenazas multicapa del firewall de VM de Palo Alto Networks.

Despliegue cada nivel de la aplicación en su propia red virtual en la nube (VCN), que actúa como un radio. La VCN de hub contiene un cluster activo-activo de firewall de VM-Series de Palo Alto Networks, un gateway de Internet de Oracle, DRG, un gateway de Oracle Service y equilibradores de carga de red flexibles internos y externos.

La VCN de hub se conecta a las VCN de radio a través de un DRG. Cada VCN tiene una asociación al DRG, que permite que se comuniquen entre sí. Todo el tráfico radial utiliza reglas de tabla de rutas para enrutar el tráfico a través del DRG al hub mediante un equilibrador de carga de red flexible para la inspección del cluster de firewall de VM-Series de Palo Alto Networks.

Puede configurar y gestionar el firewall de Palo Alto Networks localmente, o bien puede gestionarlo de manera centralizada mediante Panorama, el sistema centralizado de gestión de seguridad de Palo Alto Networks. Panorama ayuda a los clientes a reducir la complejidad y la sobrecarga administrativa a la hora de gestionar la configuración, las políticas, el software y las actualizaciones de contenido dinámico. Mediante el uso de grupos de dispositivos y plantillas en Panorama, puede gestionar de manera eficaz la configuración específica del firewall localmente en un firewall y aplicar políticas compartidas en todos los firewalls o grupos de dispositivos.

El siguiente diagrama ilustra esta arquitectura de referencia.

Descripción de la ilustración drg_nlb_oci_pan_arch.png

Cada flujo de tráfico garantiza que la traducción de direcciones de red (NAT) y las políticas de seguridad estén abiertas en un firewall de serie VM. El equilibrador de carga de red flexible soportado en la actualidad requiere que active NAT de origen en los firewalls de los que sale el tráfico.

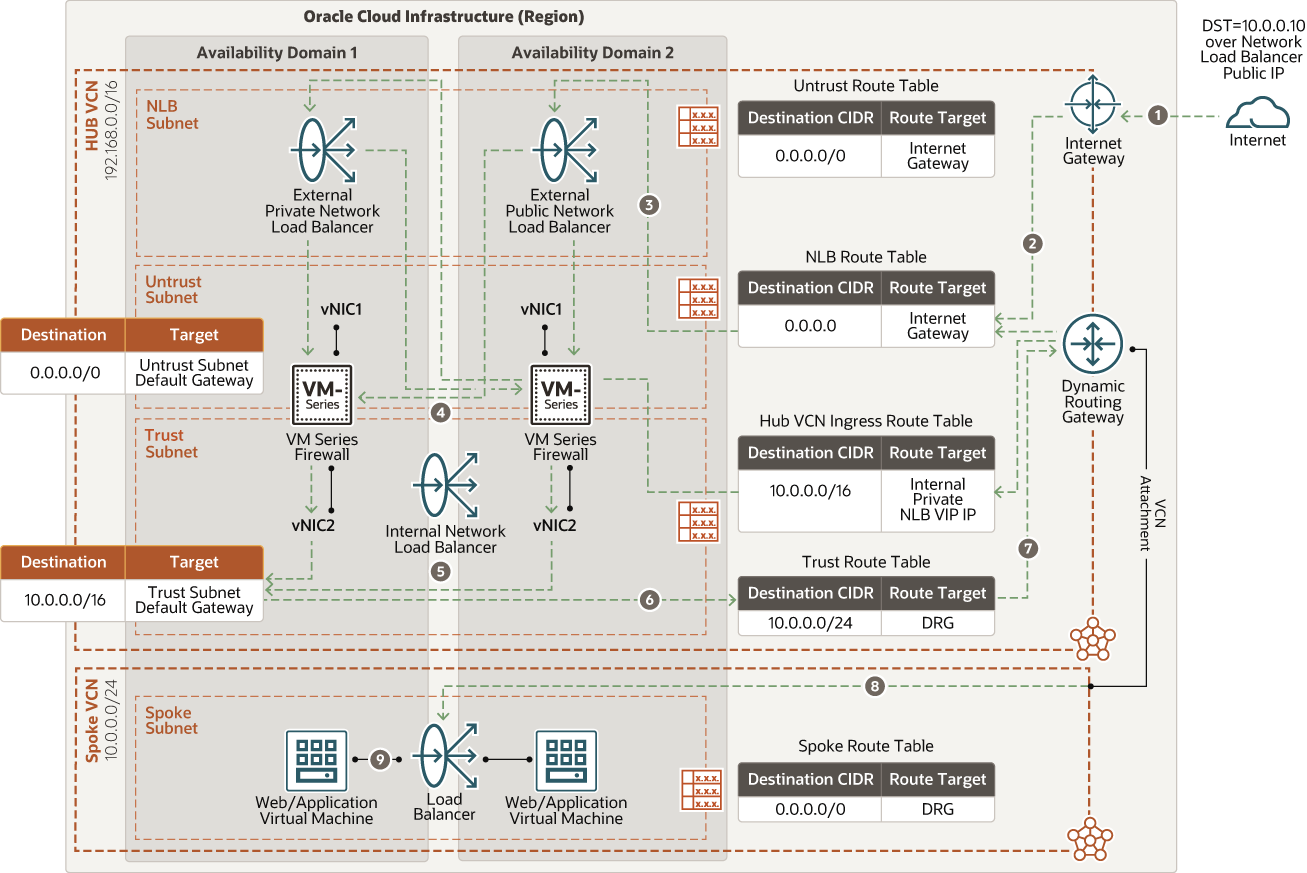

Tráfico de Internet de entrada Norte-Sur

El siguiente diagrama ilustra cómo el tráfico entrante norte-sur accede al nivel de aplicación web desde Internet.

Descripción de la ilustración nor_south_inbound.png

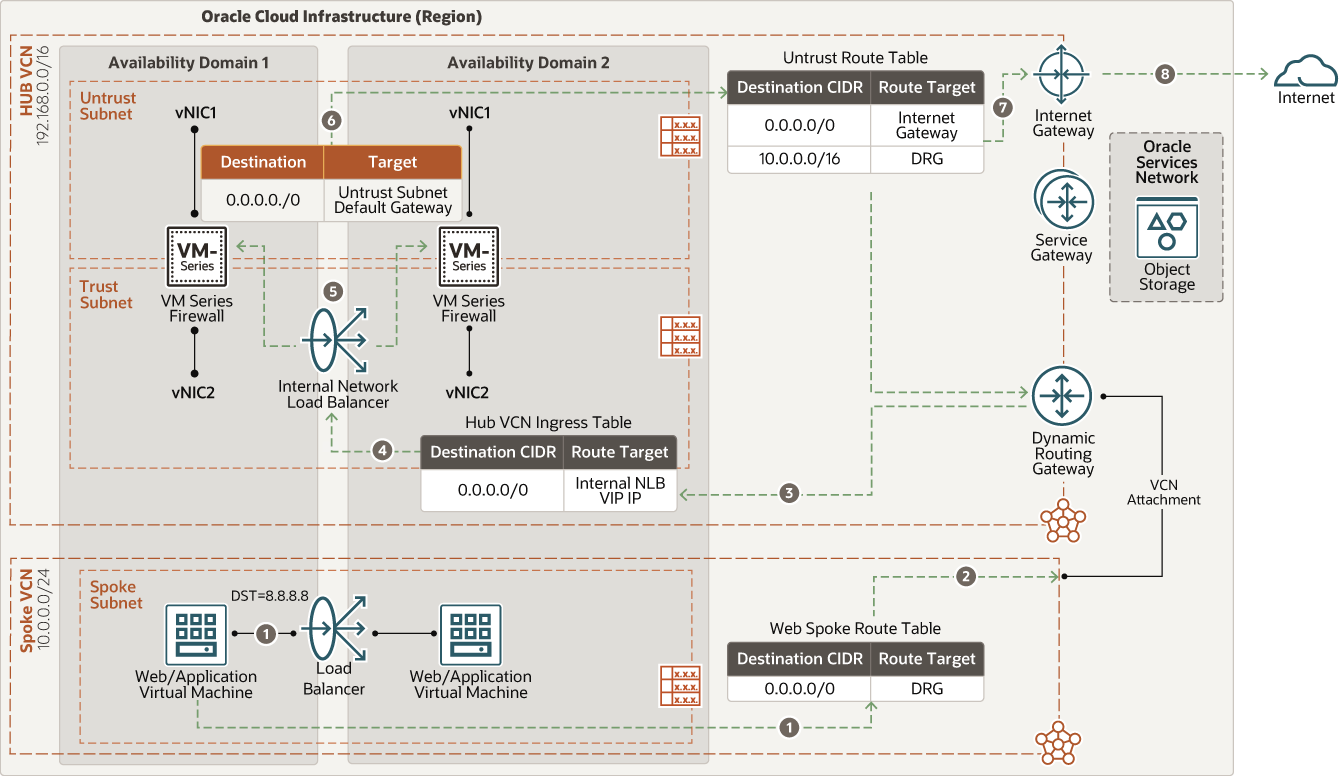

Tráfico de Internet saliente del Norte

El siguiente diagrama ilustra cómo las conexiones salientes de la aplicación web y los niveles de base de datos a Internet proporcionan actualizaciones de software y acceso a servicios web externos.

Descripción de la ilustración nor_south_outbound.png

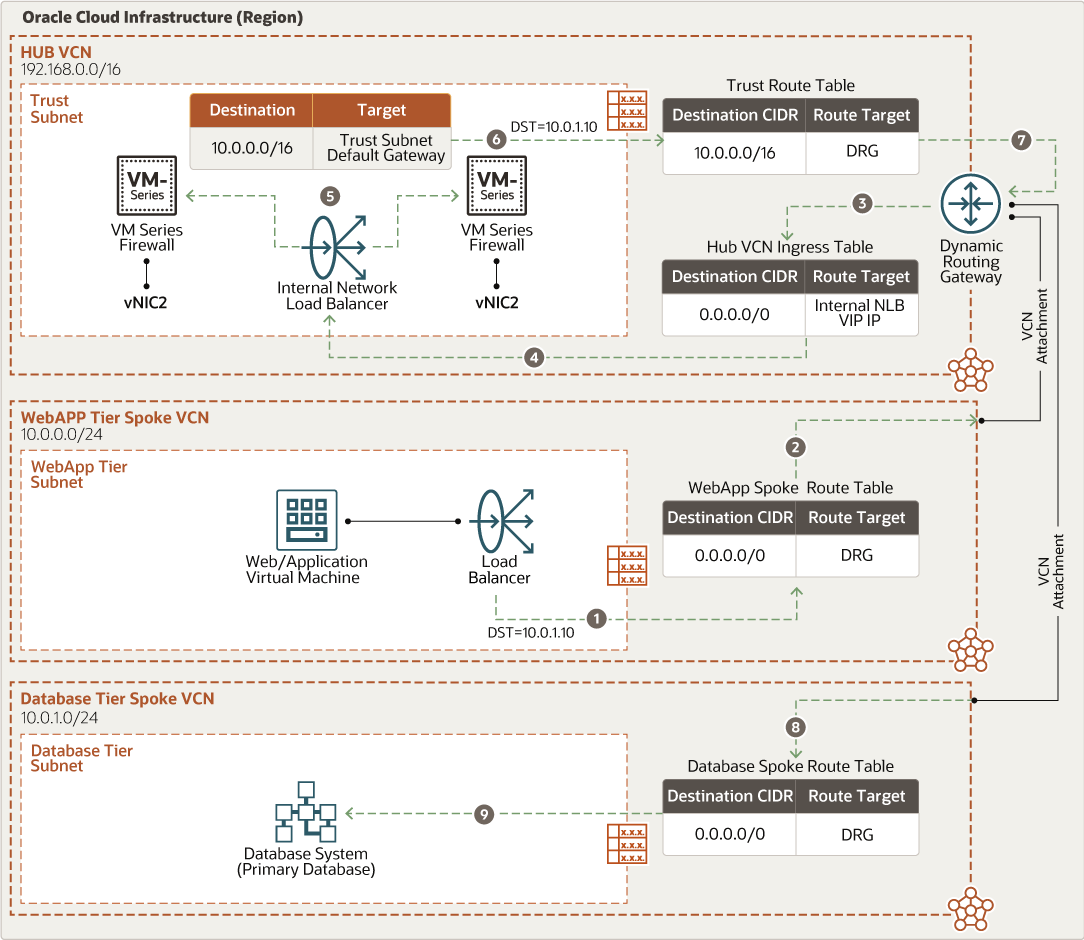

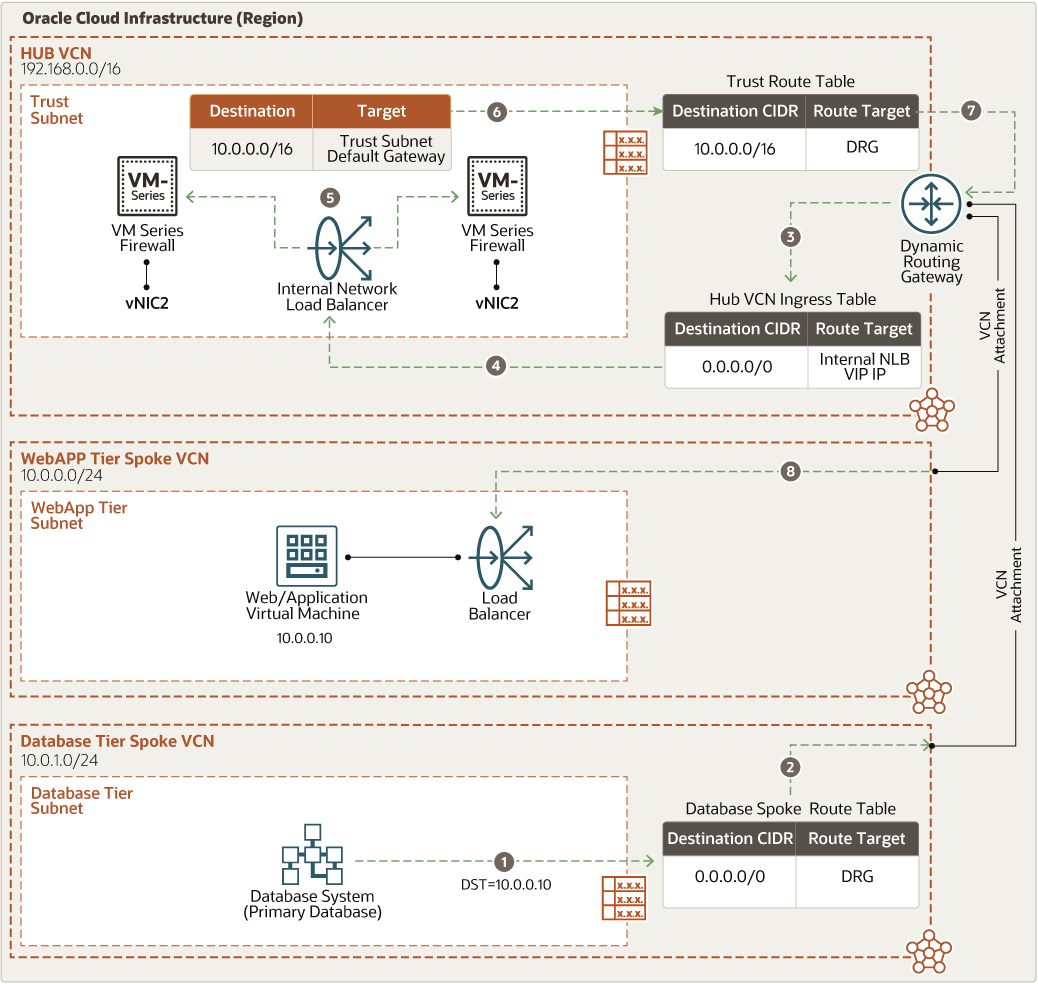

Tráfico este-oeste (de web a base de datos)

En el siguiente diagrama se muestra cómo se mueve el tráfico de la aplicación web al nivel de base de datos.

Descripción de la ilustración east_west_w2db.png

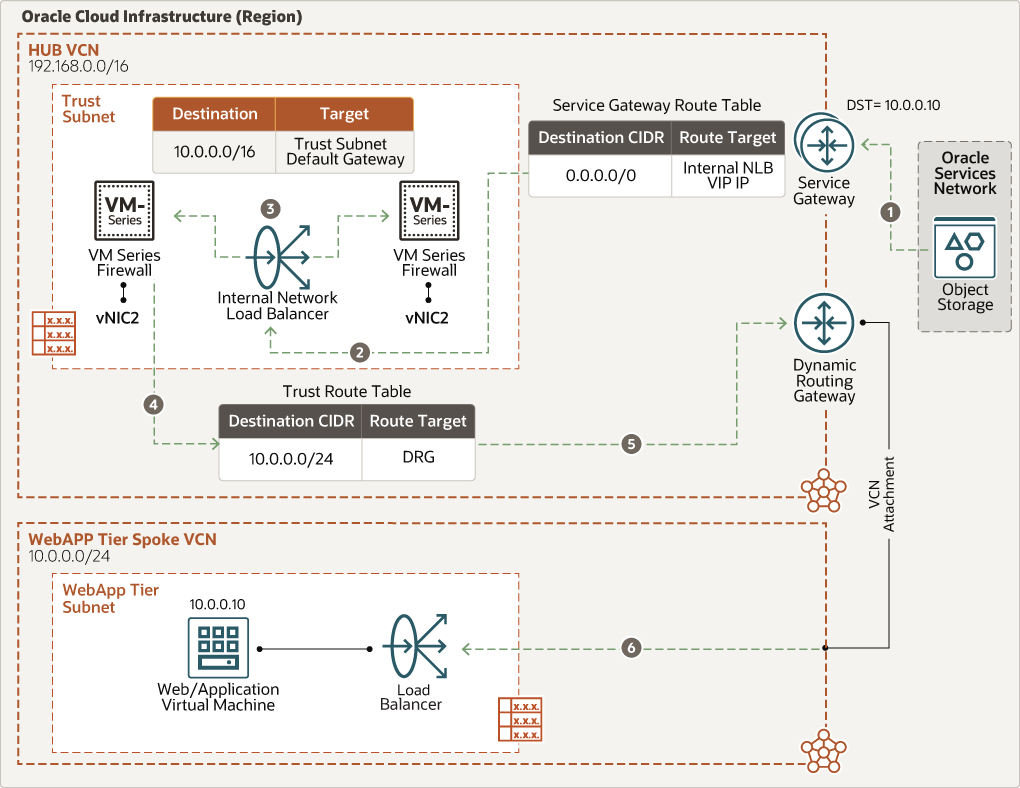

Tráfico este-oeste (de base de datos a web)

El siguiente diagrama ilustra cómo se mueve el tráfico del nivel de base de datos a la aplicación web.

Descripción de la ilustración east_west_db2w.png

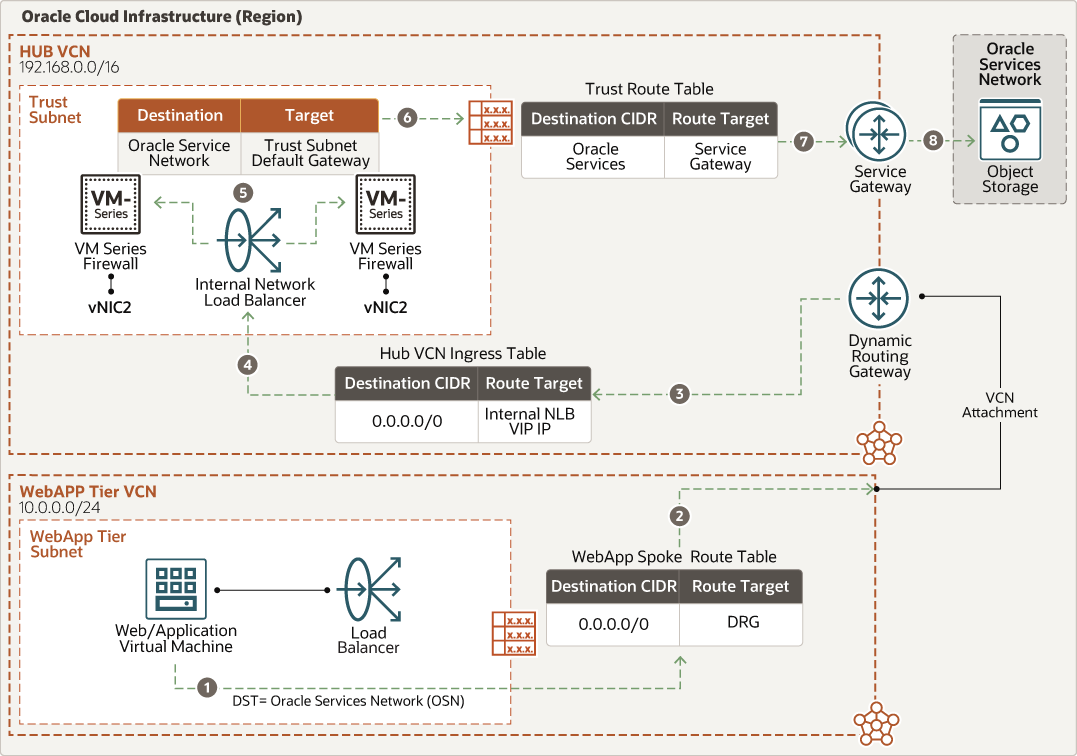

Tráfico este-oeste (aplicación web a Oracle Services Network)

En el siguiente diagrama se muestra cómo se mueve el tráfico de la aplicación web a Oracle Services Network.

Descripción de la ilustración east_west_webapp2osn.png

Tráfico este-oeste (Oracle Services Network to Web Application)

En el siguiente diagrama se muestra cómo se mueve el tráfico de Oracle Services Network a la aplicación web.

Descripción de la ilustración east_west_osn2webapp.png

- Firewall de Palo Alto de VM-Series

Proporciona todas las capacidades de los firewalls físicos de última generación en un formulario de máquina virtual (VM), lo que proporciona seguridad de red en línea y prevención de amenazas para proteger de forma consistente las nubes públicas y privadas.

- Nivel de aplicación Oracle E-Business Suite o PeopleSoft

Compuesto por los servidores de aplicaciones y el sistema de archivos de Oracle E-Business Suite o PeopleSoft.

- Nivel de base de datos de Oracle E-Business Suite o PeopleSoft

Integrado por Oracle Database, pero no limitado a servicios de Oracle Exadata Database Cloud u Oracle Database.

- Región

Una región de OCI es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones y las grandes distancias pueden separarlas (entre países e incluso continentes).

- Dominio de disponibilidad

Los dominios de disponibilidad son centros de datos independientes e independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como alimentación o refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, un fallo en un dominio de disponibilidad es poco probable que afecte a los otros dominios de disponibilidad de la región.

- Dominio de errores

Un dominio de errores es una agrupación de hardware e infraestructura dentro de un dominio de disponibilidad. Cada dominio de disponibilidad tiene tres dominios de errores con alimentación y hardware independientes. Cuando distribuye recursos en varios dominios de errores, las aplicaciones pueden tolerar fallos del servidor físico, mantenimiento del sistema y fallos de alimentación dentro de un dominio de errores.

- Red virtual en la nube (VCN) y subred

Una VCN es una red personalizable y definida por software que se configura en una región de OCI. Al igual que las redes del centro de datos tradicionales, las VCN le proporcionan un control total de su entorno de red. Una VCN puede tener varios bloques CIDR no solapados que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que puede acotar a una región o a un dominio de disponibilidad. Cada subred consta de un rango de direcciones contiguas que no se solapan con las otras subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- VCN de hub

La VCN de hub es una red centralizada en la que se despliegan los firewalls de VM-Series de Palo Alto Networks. Proporciona conectividad segura a todas las VCN radiales, servicios de OCI, puntos finales y clientes públicos, y redes del centro de datos local. El nivel de aplicación ha hablado de VCN El nivel de aplicación ha hablado de VCN que contiene una subred privada para alojar componentes de Oracle E-Business Suite o PeopleSoft.

- El nivel de base de datos ha hablado de VCN

La capa de base de datos incluye una subred privada para alojar bases de datos Oracle.

- Equilibrador de carga

El servicio de equilibrio de carga de OCI proporciona una distribución de tráfico automatizada desde un punto de entrada único a varios servidores del backend.

- Equilibrador de carga de red flexible

El equilibrador de carga de red flexible de OCI proporciona una distribución de tráfico automatizada de un punto de entrada a varios servidores backend de las VCN. Funciona a nivel de conexión y equilibradores de carga de conexiones de cliente entrantes a servidores backend en buen estado basados en datos Layer3 o Layer4 (protocolo IP).

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Tabla de ruta

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes a destinos fuera de una VCN, normalmente a través de gateways. En la VCN de hub, tiene las siguientes tablas de rutas:

- Tabla de rutas de gestión asociada a la subred de gestión, que tiene una ruta predeterminada conectada al gateway de Internet.

- Anule la confianza de la tabla de rutas asociada a la subred que no es de confianza o a la VCN por defecto para enrutar el tráfico desde la VCN de hub a Internet o los destinos de las VCN habladas locales a través del DRG. Esta tabla de rutas también tiene entradas para cada ruta de bloque CIDR de las VCN radiales a través de DRG.

- Tabla de rutas de confianza asociada a la subred de confianza que apunta al bloque CIDR de las VCN radiales a través del DRG.

- Tabla de rutas del equilibrador de carga de red (NLB) asociada a la subred de NLB, que apunta al bloque CIDR de las VCN radiales a través del DRG.

- Para cada radio conectado al hub por un DRG, se define una tabla de rutas distinta y el destino de ruta se utiliza como DRG. Esta tabla de rutas reenvía todo el tráfico (0.0.0.0/0) de la VCN radial a DRG a través del equilibrador de carga de red flexible interno o también puede definirlo a nivel granular.

- Tabla de rutas de gateway de servicio de Oracle asociada al gateway de servicio de Oracle para la comunicación de Oracle Services Network. Esa ruta reenvía todo el tráfico (0.0.0.0/0) a la IP VIP del equilibrador de carga de red privada interna.

- Para mantener la simetría de tráfico, también se agregan rutas a cada firewall de VM-Series de redes Palo Alto para apuntar el bloque CIDR de tráfico de radio a la IP de gateway predeterminada de la subred de confianza (interna) y el bloque CIDR por defecto (0.0.0.0/0) que apuntan a la IP de gateway predeterminada de subred que no es de confianza. La IP de gateway por defecto está disponible en la subred de confianza de la VCN de hub.

- Gateway de internet

El gateway de Internet permite el tráfico entre las subredes públicas de una VCN y la red pública de Internet.

- Gateway de NAT

El gateway de NAT permite que los recursos privados de una VCN accedan a los hosts de Internet, sin exponer dichos recursos a las conexiones de Internet entrantes.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre una VCN y una red fuera de la región, como una VCN en otra región de OCI, una red local o una red en otro proveedor de nube.

- Gateway de servicio

El gateway de servicio proporciona acceso desde una VCN a otros servicios, como OCI Object Storage. El tráfico desde la VCN al servicio Oracle recorre el tejido de red de Oracle y no internet.

- FastConnect

OCI FastConnect ofrece una forma sencilla de crear una conexión privada dedicada entre su centro de datos y OCI. FastConnect ofrece opciones de ancho de banda superior y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Tarjeta de interfaz de red virtual (VNIC)

Los servicios de los centros de datos de OCI tienen tarjetas de interfaz de red (NIC) física. Las instancias de VM se comunican mediante NIC virtuales (VNIC) asociadas con las NIC físicas. Cada instancia tiene una VNIC principal que se crea y se asocia automáticamente durante el despliegue y que está disponible durante el tiempo de vida de la instancia. DHCP se ofrece solo a la VNIC principal. Puede agregar VNIC secundarias después del despliegue de la instancia. Configure IP estáticas para cada interfaz.

- IP privadas

Dirección de IPv4 privada e información relacionada para tratar una instancia. Cada VNIC tiene una IP privada principal, y puede agregar y eliminar IP privadas secundarias. La dirección IP privada principal de una instancia se asocia durante el despliegue de la instancia y no cambia durante el tiempo de vida de la instancia. Las IP secundarias también pertenecen al mismo CIDR de la subred de la VNIC. La IP secundaria se utiliza como IP flotante porque se puede mover entre diferentes VNIC en diferentes instancias dentro de la misma subred. También puede utilizarlo como un punto final diferente para alojar diferentes servicios.

- IP Públicas

Los servicios de red definen una dirección IPv4 pública elegida por Oracle y asignada a una IP privada. Las IP públicas tienen los siguientes tipos:

- Ephemeral: esta dirección es temporal y existe durante el tiempo de vida de la instancia.

- Reservado: esta dirección persiste más allá de la duración de la instancia. Se puede anular la asignación y reasignarla a otra instancia.

- Comprobación de origen y destino

Cada VNIC realiza la comprobación de origen y destino en su tráfico de red. Al desactivar este indicador, el firewall de VM-Series de Palo Alto permite gestionar el tráfico de red que no está dirigido al firewall.

- Forma de cálculo

La unidad de una instancia informática especifica el número de CPU y la cantidad de memoria asignada a la instancia. La unidad de computación también determina el número de VNIC y el ancho de banda máximo disponibles para la instancia informática.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques CIDR necesarios y el tamaño de cada bloque según el número de recursos que planea asociar a subredes de la VCN. Utilice bloques CIDR que estén dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) a la que desee configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques de CIDR.

Al diseñar las subredes, tenga en cuenta los requisitos de flujo de tráfico y seguridad. Conecte todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

Si desea inspeccionar todo el tráfico de la VCN radial, utilice subredes regionales y asegúrese de que el CIDR de la VCN radial está completamente asociado a las subredes de radio.

- Firewall de Palo Alto Networks VM-Series

- Despliegue un cluster activo-activo y agregue las instancias necesarias.

- Siempre que sea posible, despliegue en dominios de errores distintos en dominios de disponibilidad como mínimo o diferentes.

- Asegúrese de que la MTU esté establecida en 9000 en todas las VNIC. Utilice interfaces VFIO.

- Gestión de firewall de VM-Series de Palo Alto Networks

- Si está creando un despliegue alojado en OCI, cree una subred dedicada para la gestión.

- Utilice listas de seguridad o gateways de servicio de red para restringir el acceso entrante a los puertos 443 y 22, originados desde Internet para la administración de la política de seguridad y para ver logs y eventos.

- Políticas de firewall de VM-Series de Palo Alto Networks

Consulte la documentación del firewall en la sección Explorar más para obtener la información más actualizada sobre las políticas de seguridad, los puertos y los protocolos necesarios. Asegúrese de haber configurado las políticas de traducción de direcciones de red necesarias activadas en instancias de firewall de VM-Series.

Consideraciones

Al proteger las cargas de trabajo de Oracle E-Business Suite o PeopleSoft en OCI mediante firewalls VM-Series de Palo Alto Networks, tenga en cuenta los siguientes factores:

- Rendimiento

- La selección del tamaño de instancia adecuado, determinado por la unidad de computación, determina el rendimiento máximo disponible, la CPU, la RAM y el número de interfaces.

- Las organizaciones necesitan saber qué tipos de tráfico atraviesa el entorno, determinar los niveles de riesgo adecuados y aplicar los controles de seguridad adecuados según sea necesario. El rendimiento afecta a diferentes combinaciones de controles de seguridad activados.

- Considere la posibilidad de agregar interfaces dedicadas para servicios FastConnect o VPN.

- Considere el uso de grandes unidades de computación para un mayor rendimiento y acceso a más interfaces de red.

- Ejecutar pruebas de rendimiento para validar el diseño puede mantener el rendimiento y el rendimiento necesarios.

- Seguridad

La implementación de un firewall de VM-Series de Palo Alto Networks en OCI permite la configuración de políticas de seguridad centralizada y la supervisión de todas las instancias de VM-Series físicas y virtuales de Palo Alto Networks.

- Disponibilidad

- Despliegue su arquitectura en distintas regiones geográficas para una mayor redundancia.

- Configure VPN de sitio a sitio con redes organizativas relevantes para una conectividad redundante con redes locales.

- Costo

Palo Alto Networks VM-Series Firewall está disponible en los modelos de licencia Traiga su propia licencia (BYOL) y Pay As You Go para el paquete 1 y el paquete 2 en Oracle Cloud Marketplace.

- El paquete 1 incluye la licencia de capacidad de VM-Series, la licencia de prevención de amenazas y un derecho de soporte premium.

- El paquete 2 incluye la licencia de capacidad de VM-Series con el conjunto completo de licencias que incluye prevención de amenazas, WildFire, filtrado de URL, seguridad de DNS, GlobalProtect y un derecho de soporte premium.

Desplegar

- Despliegue mediante la pila en Oracle Cloud Marketplace:

- Configure la infraestructura de red necesaria como se muestra en el diagrama de arquitectura. Consulte el ejemplo, Configurar una topología de red en estrella.

- Despliegue la aplicación (Oracle E-Business Suite, PeopleSoft o aplicaciones) en su entorno.

- Oracle Cloud Marketplace incluye varios listados para diferentes configuraciones y requisitos de licencia. Por ejemplo, la siguiente característica de listas proporciona su propia licencia (BYOL) o paga. Para cada lista que elija, haga clic en Get App (Obtener aplicación) y siga las indicaciones de la pantalla:

- Realice el despliegue con el código de Terraform en GitHub:

- Vaya a GitHub.

- Clone o descargue el repositorio en su equipo local.

- Siga las instrucciones del documento

README.

Explorar más

Para obtener más información sobre las características de esta arquitectura y sobre los recursos relacionados, revise estas publicaciones adicionales:

- Marco de mejores prácticas para Oracle Cloud Infrastructure

- Guía de seguridad de Oracle Cloud Infrastructure

- Documentación oficial de Palo Alto Networks

- Obtenga más información sobre el despliegue de Oracle E-Business Suite en Oracle Cloud Infrastructure

- Obtenga más información sobre el despliegue de PeopleSoft en Oracle Cloud Infrastructure

- Visión general del equilibrio de carga de red flexible

- Gateways de direccionamiento dinámico (DRG)