Acerca de la configuración de SSO entre Azure AD y Oracle Access Manager para Oracle E-Business Suite

Ahora, deberá realizar los pasos necesarios para registrar un nuevo proveedor de servicios federados en Azure AD, registrar un nuevo proveedor de identidad (E-Business Suite) en Oracle Access Manager y realizar los cambios de configuración necesarios para realizar la autenticación de SSO federada con Azure AD y E-Business Suite mediante Oracle Access Manager.

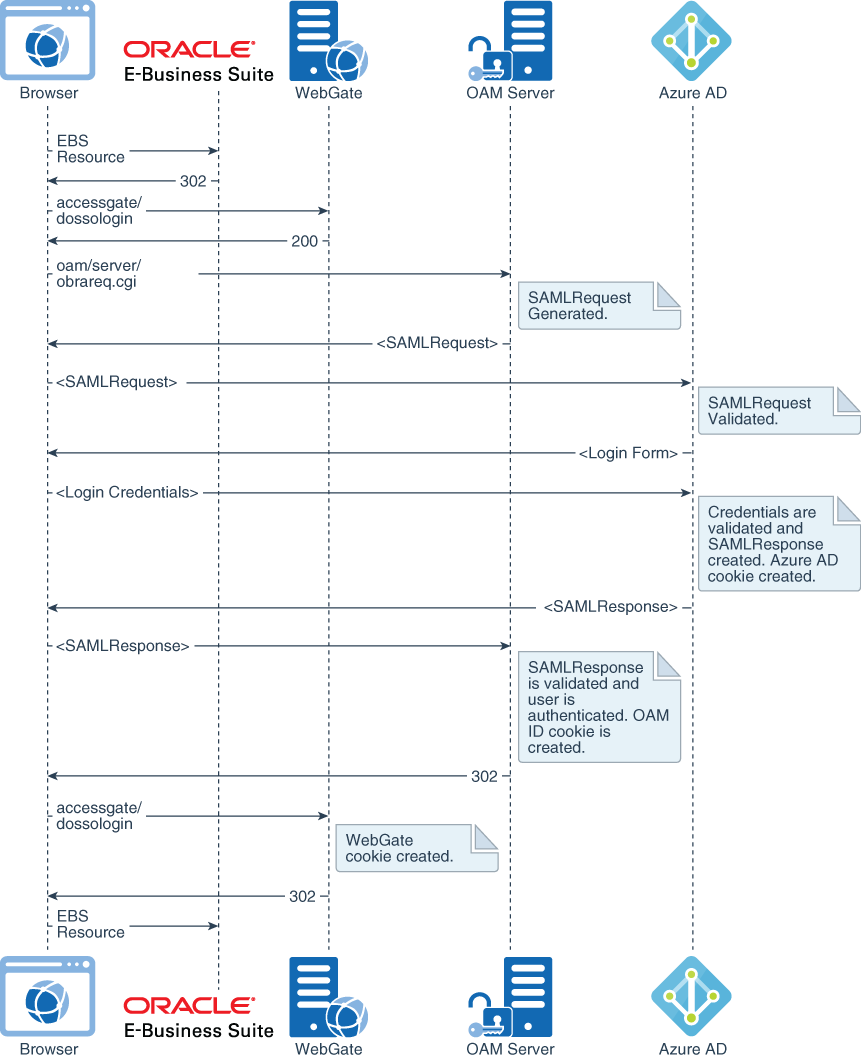

Comprender el flujo de federación de Azure AD y E-Business Suite

Antes de continuar con la configuración, debe comprender el flujo de federación de Azure AD y E-Business Suite.

Descripción de la ilustración ebiz-federation-flow.png

En este escenario, los usuarios acceden a E-Business Suite con credenciales almacenadas en Azure AD. Este acceso se consigue mediante una configuración de autenticación federada con el protocolo SAML 2.0, en el que Azure AD es el proveedor de identidad (IDP) y E-Business Suite es el proveedor de servicios (SP). Puesto que Oracle Access Manager se despliega delante de E-Business Suite para SSO, también es el componente que proporciona las capacidades de federación a E-Business Suite. En esta sección se proporcionan los pasos necesarios para implantar la federación de identidad entre Azure AD y Oracle Access Manager.

Tenga en cuenta que principalmente estamos interesados en un flujo de federación que se inicia en el acceso a un punto final protegido por E-Business Suite. En términos de protocolo SAML, esto se conoce como flujo iniciado por el proveedor de servicios (iniciado por SP) y se ilustra en la figura 2. En ese flujo, el servidor de Oracle Access Manager (OAM) detecta el acceso a un recurso protegido por E-Business Suite, crea una solicitud de autenticación (SAMLRequest) y redirige el explorador a Azure AD para la autenticación. Azure AD desafía al usuario las credenciales, las valida, crea SAMLResponse como respuesta a la solicitud de autenticación recibida y la envía a Oracle Access Manager. A su vez, Oracle Access Manager valida la afirmación y confirma la información de identificación de usuario embebida en la afirmación, otorgando acceso al recurso protegido.

Tenga en cuenta que la configuración presentada en esta sección también tiene en cuenta el flujo iniciado por el proveedor de identidad (iniciado por IdP), donde se realiza una solicitud inicialmente a la URL entre sitios de SAML de Azure AD, que a su vez envía un SAMLResponse no solicitado al servidor de Oracle Access Manager.

La configuración presentada también soporta la desconexión única iniciada por SP (donde E-Business Suite inicia el flujo de desconexión). En el momento de la publicación inicial de este documento, no se admite la desconexión única iniciada por IDP (donde el flujo de desconexión se inicia en el portal de Azure). Consulte la sección "Problema conocido" al final de este documento para obtener más información.

Configurar Azure AD como proveedor de identidad

En primer lugar, debe configurar Azure AD como proveedor de identidad.

Asignación de usuarios a la aplicación

A continuación, asigne usuarios a la aplicación. Una vez que Azure AD recibe una solicitud de autenticación de la aplicación, solo los usuarios que asigne a la aplicación pueden iniciar sesión.