Subaru y Centroid: migre y amplíe la plataforma telemática MySubaru en Oracle Cloud

Con un número récord de conductores que exigían acceso las 24 horas del día, los 7 días de la semana, a su aplicación móvil MySubaru, la compañía de automóviles con sede en Nueva Jersey y su proveedor de servicios gestionados, Centroid, decidieron trasladar la infraestructura local de la aplicación a Oracle Cloud Infrastructure (OCI).

Desde su arrendamiento de OCI, Subaru ahora puede ejecutar su plataforma de telemática en el vehículo basada en Java a escala, ayudando a más de 2 millones de suscriptores a procesar cientos de miles de solicitudes de servicio diarias para asistencia en carretera, citas de servicio, controles climáticos en el vehículo y mucho más. Si bien la aplicación MySubaru funciona para todos los modelos de Subaru, solo se puede acceder a muchas funciones avanzadas, como inicio remoto, bloqueo, desbloqueo y localización, con una suscripción de Starlink Safety and Security Plus.

Fundada en 1968 como filial de Subaru Corporation de Japón, Subaru of America (denominada en lo sucesivo Subaru) tiene su sede en Camden New Jersey, emplea a unas 6.000 personas y opera una planta de montaje de relleno cero en Lafayette, Indiana. Subaru cuenta con 3 oficinas regionales, 8 oficinas regionales de distribución, 12 oficinas de zona y más de 600 distribuidores en los Estados Unidos.

Después de que Centroid ayudó a mover la infraestructura de la aplicación MySubaru a OCI, Subaru ha podido:

- Aumente la disponibilidad de sus servicios telemáticos con una configuración RAC de dos nodos de Oracle Database Cloud Service, Oracle Data Guard y una replicación completa de esta infraestructura en un sitio de recuperación ante desastres.

- Proteja la seguridad de los usuarios, las bases de datos y la aplicación mediante firewalls, listas de seguridad, grupos de seguridad de red, varias redes virtuales en la nube (VCN) aisladas y subredes públicas y privadas.

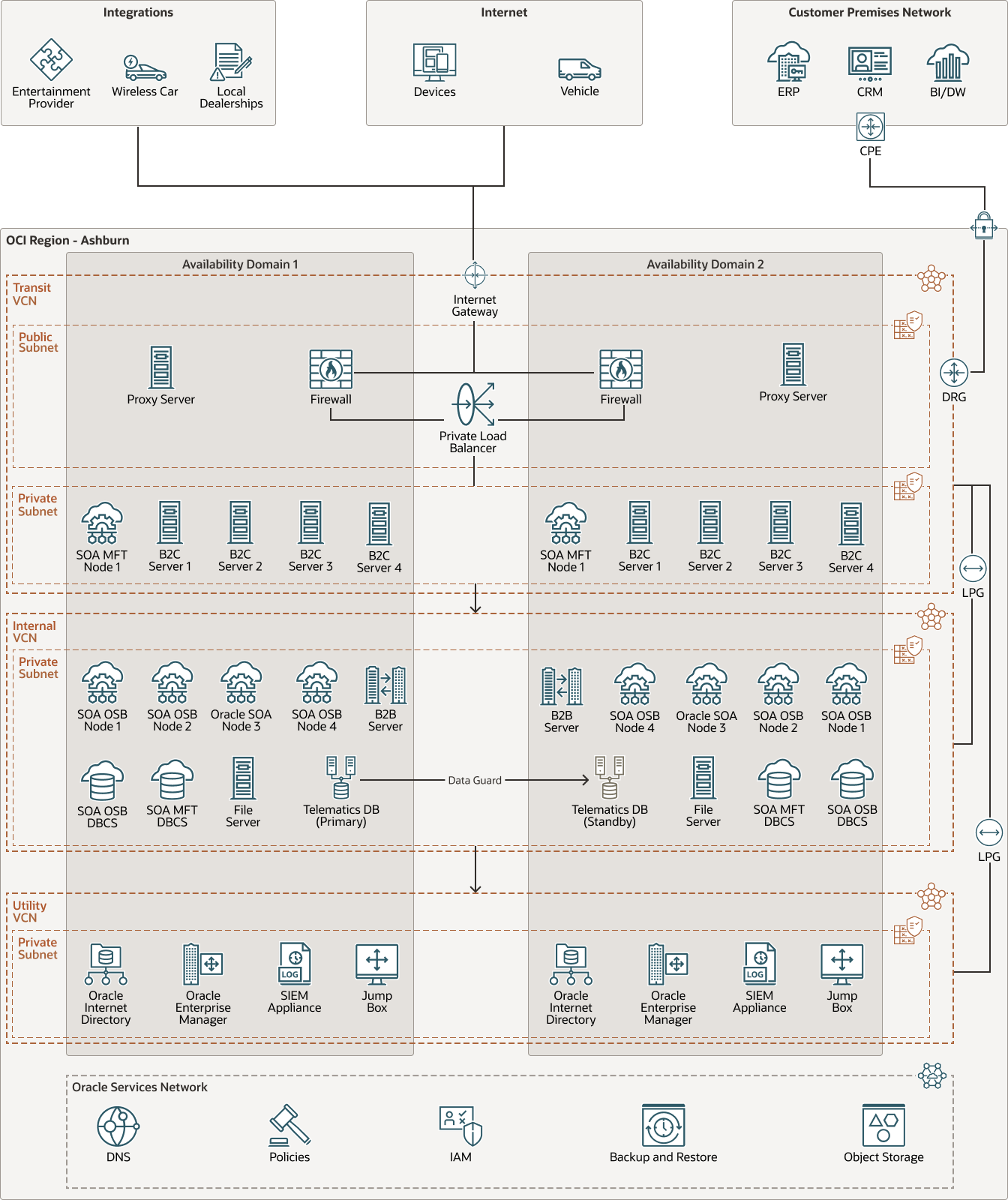

Arquitectura

La aplicación móvil desplegada en esta arquitectura está soportada por Spring Framework de código abierto, mediante Oracle Java Development Kit (JDK) 8+.

La aplicación se ejecuta en Oracle Cloud Infrastructure (OCI) en varios dominios de disponibilidad (AD): el dominio de disponibilidad de Ashburn 1 es el dominio principal, el dominio de disponibilidad de Ashburn 2 es el dominio en espera y el dominio de disponibilidad de Phoenix 1 es el sitio de recuperación ante desastres.

En el siguiente diagrama se ilustra la arquitectura de redes y recuperación ante desastres:

subaru-centroid-oci-arch-oracle.zip

Varias redes virtuales en la nube (VCN) aíslan la red por motivos de seguridad. La VCN de tránsito se utiliza para las comunicaciones de red de perímetro y contiene un par de firewalls en una configuración activa-activa, equilibradores de carga, servidores backend de negocio a consumidor (B2C) y nodos de transferencia de archivos gestionados de la arquitectura orientada a Oracle Service (SOA). La VCN interna contiene una subred privada y contiene Oracle SOA Service Bus (OSB) y Business Processing Execution Language (BPEL) para instancias de servicios web, servidores de negocio a negocio (B2B) y Oracle Database. La tercera VCN es la VCN de utilidad, que maneja capacidades no relacionadas con la aplicación, como la autenticación y la gestión de identidad proporcionadas por Oracle Internet Directory (OID), la observabilidad y la gestión proporcionadas por Oracle Enterprise Manager (OEM), el acceso remoto (servidor de volcado) y el registro (SEIM Appliance). La autenticación se realiza replicando una copia de solo lectura de las identidades de usuario del entorno local de Subaru a través de los nodos de OID ubicados en las VCN de cada uno de los dominios de disponibilidad. Todas las autorizaciones se configuran en las instancias IaaS y PaaS.

Todas estas redes virtuales están conectadas con gateways de intercambio de tráfico locales (LPG) en Ashburn. Se utiliza una topología de hub y radio, donde la VCN de tránsito actúa como hub y las VCN internas y de utilidad actúan como radios. El intercambio de tráfico remoto mediante gateways de enrutamiento dinámico (DRG) conecta las regiones Ashburn y Phoenix. La región de DR en Phoenix refleja la región principal mediante la misma configuración de VCN conectadas mediante LPG. Los túneles IPsec se utilizan para proteger la conectividad de las redes locales del cliente a OCI mediante DRG en cada una de las regiones.

Se accede a la interfaz de usuario de la aplicación desde el sitio web MySubaru o desde la aplicación MySubaru de un conductor, que se puede descargar desde App Store o Google Play. Los propietarios de subaru primero deben crear una cuenta de usuario en el sitio web MySubaru y luego iniciar sesión en la aplicación MySubaru en sus teléfonos inteligentes. Un par de instancias de firewall se despliegan en el borde de la VCN de tránsito en una subred pública. Para garantizar una alta disponibilidad, estas instancias se configuran en un cluster activo-activo, uno en cada dominio de disponibilidad. El firewall proporciona seguridad integral y "defensa en profundidad" en tiempo real de la infraestructura. Los usuarios acceden al backend mediante un gateway de Internet en la VCN de tránsito. El tráfico lo inspecciona la instancia de cortafuegos y, a continuación, se reenvía a un equilibrador de carga interno y, a continuación, se envía a las instancias de los servidores B2C. Los servidores B2C ejecutan instancias de Apache Tomcat y soportan solicitudes de servicio de usuario desde el backend de la aplicación MySubaru. Los perfiles de usuario y la información de autenticación se almacenan en la instancia de OID, ubicada en la VCN de la utilidad para la aplicación móvil.

La recopilación de datos telemáticos sigue la misma ruta de usuario desde el vehículo hasta los servidores B2C y, a continuación, hasta la base de datos telemática ubicada en la VCN interna en una subred privada. En el dominio de disponibilidad de Ashburn 1, la base de datos telemática se aloja en Oracle Database Cloud Service (DBCS), mediante una configuración de Oracle Real Application Clusters (RAC) de dos nodos. Para obtener disponibilidad adicional, la base de datos telemática utiliza Oracle Data Guard para replicar en dos instancias en espera adicionales, una ubicada en el dominio de disponibilidad de Ashburn 2 y la otra en el dominio de disponibilidad de Phoenix 1. Para distribuir el tráfico de la aplicación y mantener una alta disponibilidad, los usuarios de la aplicación se distribuyen de carga en una región o un dominio de disponibilidad para el acceso de backend (servidores B2C) y los servidores B2C utilizan la base de datos activa en el dominio de disponibilidad de Ashburn 1. Si la base de datos activa no estuviera disponible, se puede activar una base de datos en espera en el dominio de disponibilidad de Ashburn 2 o en el dominio de disponibilidad de Phoenix 1. Esta configuración proporciona distribución de carga y alta disponibilidad de servidores backend, así como alta disponibilidad para la base de datos configurada en varios dominios y regiones de disponibilidad. El equipo de Subaru ha realizado correctamente ejercicios de recuperación ante desastres para cubrir escenarios de failover. La copia de seguridad y la restauración nativas de OCI en el almacenamiento de objetos se utilizan para mantener las copias de seguridad de los sistemas.

La arquitectura procesa millones de transacciones de proveedores cada día utilizando los servidores B2B y la plataforma como servicio de Oracle SOA de OCI (PaaS). Las instancias y bases de datos de transferencia de archivos gestionadas de Oracle SOA se despliegan en cada dominio de disponibilidad, lo que proporciona a Subaru un sistema de transferencia de archivos para gestionar las integraciones con partners y proveedores. El ecosistema de aplicaciones se integra con partners y proveedores para funciones de vehículos inalámbricos, proveedores de entretenimiento y concesionarios de vehículos locales.

Un juego de nodos de Oracle SOA y OSB procesa datos recibidos de proveedores y partners. Estos componentes de Oracle SOA también se integran con sistemas alojados actualmente de forma local, como un sistema de gestión de relaciones con el cliente (CRM), Oracle E-Business Suite para la planificación de recursos empresariales (ERP) y Oracle Analytics Server (OAS) para el análisis de costos y uso de OCI con inteligencia empresarial y almacenamiento de datos (BI/DW). Los componentes de Oracle SOA y las bases de datos SOA se despliegan a continuación en cada dominio de disponibilidad como una arquitectura independiente. Las bases de datos de Oracle SOA aprovechan las instancias de máquina virtual de Oracle Database Cloud Service.

Los desarrolladores acceden al sistema mediante un cuadro de salto en la VCN de utilidad. Se despliega un servidor Jenkins para el despliegue de código con un botón. Las políticas y Oracle Cloud Infrastructure Identity and Access Management (IAM) se utilizan para la separación de roles. La política restringe el acceso a la consola solo a aquellos que necesitan acceso a la consola.

Los administradores de sistemas tienen cuentas de servicio, lo que limita la cantidad de recursos informáticos u otros recursos que se pueden consumir en el arrendamiento de OCI. Aunque algunos de los administradores de sistemas de Centroid tienen acceso raíz completo, otros solo pueden gestionar la aplicación o la base de datos, según sus roles. La información de registro de seguridad se reenvía a una ubicación alternativa para la revisión de seguridad. Existe un equipo de seguridad independiente que supervisa el análisis de vulnerabilidades y realiza pruebas de penetración.

La arquitectura tiene los siguientes componentes:

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones, y las grandes distancias pueden separarlas (entre países e incluso continentes).

- Dominio de disponibilidad

Los dominios de disponibilidad son centros de datos independientes dentro de una región. Los recursos físicos de cada dominio de disponibilidad están aislados de los recursos de los otros dominios de disponibilidad, lo que proporciona tolerancia a fallos. Los dominios de disponibilidad no comparten infraestructura, como alimentación o refrigeración, ni la red interna del dominio de disponibilidad. Por lo tanto, es improbable que un fallo en un dominio de disponibilidad afecte a los otros dominios de la región.

- Identity and Access Management (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) es el plano de control de acceso para Oracle Cloud Infrastructure (OCI) y las aplicaciones de Oracle Cloud. La API de IAM y la interfaz de usuario le permiten gestionar los dominios de identidad y los recursos del dominio de identidad. Cada dominio de identidad de OCI IAM representa una solución de gestión de identidad y acceso independiente o un grupo de usuarios diferente.

- Política

Una política de Oracle Cloud Infrastructure Identity and Access Management especifica quién puede acceder a qué recursos y cómo. El acceso se otorga en el nivel de grupo y compartimento, lo que significa que puede escribir una política que proporcione a un grupo un tipo específico de acceso dentro de un compartimento específico, o al arrendamiento.

- DNS

El servicio de sistema de nombres de dominio (DNS) de Oracle Cloud Infrastructure es una red de sistema de nombres de dominio (DNS) global con grandes posibilidades de ampliación que ofrece rendimiento, resiliencia y escalabilidad de DNS mejorados, para que los usuarios finales se conecten a la aplicación de los clientes lo antes posible, desde cualquier lugar.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes de centros de datos tradicionales, las redes virtuales le proporcionan un control completo de su entorno de red. Una VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está compuesta por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Tabla de ruta

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes hasta destinos fuera de una VCN, normalmente a través de gateways.

- Lista de seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- VPN de sitio a sitio

La VPN de sitio a sitio proporciona conectividad VPN IPSec entre la red local y las VCN en Oracle Cloud Infrastructure. El conjunto de protocolos IPSec cifra el tráfico IP antes de transferir los paquetes del origen al destino y descifra el tráfico cuando llega.

- Gateway de internet

El gateway de Internet permite el tráfico entre las subredes públicas de una VCN y la red pública de Internet.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre las redes virtuales de la misma región, entre una VCN y una red fuera de la región, como una VCN de otra región de Oracle Cloud Infrastructure, una red local o una red de otro proveedor en la nube.

- Puerta de enlace de intercambio de tráfico local (LPG)

Un LPG permite conectar una VCN con otra VCN en la misma región. El intercambio de tráfico significa que las VCN se comunican mediante direcciones IP privadas, sin que el tráfico atraviese Internet o el enrutamiento a través de la red local.

- Interconexión remota

El intercambio remoto permite a los recursos de las VCN comunicarse mediante direcciones IP privadas sin enrutar el tráfico a través de Internet o a través de su red local. El intercambio de tráfico remoto elimina la necesidad de un gateway de Internet y de direcciones IP públicas para las instancias que necesitan comunicarse con otra VCN en una región diferente.

- Equilibrador de carga

El servicio Oracle Cloud Infrastructure Load Balancing proporciona una distribución automatizada de tráfico desde un único punto de entrada a varios servidores en el backend.

- Data Guard

Oracle Data Guard proporciona un completo conjunto de servicios que permite crear, mantener, gestionar y supervisar una o más bases de datos en espera para permitir que las bases de datos Oracle de producción permanezcan disponibles sin interrupción. Oracle Data Guard mantiene estas bases de datos en espera como copias de la base de datos de producción. A continuación, si la base de datos de producción deja de estar disponible debido a una interrupción planificada o no planificada, Oracle Data Guard puede cambiar cualquier base de datos en espera al rol de producción, minimizando el tiempo de inactividad asociado a la interrupción.

- Recursos informáticos

El servicio Oracle Cloud Infrastructure Compute permite aprovisionar y gestionar hosts informáticos en la nube. Puede iniciar instancias informáticas con unidades que cumplan los requisitos de recursos de CPU, memoria, ancho de banda de red y almacenamiento. Después de crear una instancia informática, puede acceder a ella de forma segura, reiniciarla, asociar y desconectar volúmenes y terminarla cuando ya no lo necesite.

- Object Storage

El almacenamiento de objetos proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de bases de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar datos de forma segura y, a continuación, recuperarlos directamente desde Internet o desde la plataforma en la nube. Puede ampliar el almacenamiento sin problemas sin que se produzca ninguna degradación del rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento "activo" al que tenga que acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento "en frío" que retiene durante largos períodos de tiempo y a los que rara vez o rara vez accede.

- SOA con SB y Oracle B2B

Oracle Service Bus (SB) y Oracle B2B son tipos de servicio de Oracle SOA Suite.

Oracle Service Bus conecta, media y gestiona interacciones entre servicios heterogéneos, no solo servicios web, sino también Java y .Net, servicios de mensajería y puntos finales heredados.

Oracle B2B es un gateway de e-commerce que permite el intercambio seguro y fiable de documentos de empresa entre un negocio y sus partners comerciales. Oracle B2B soporta los estándares del documento, seguridad, transportes, servicios de mensajería y gestión de partners comerciales de negocio a negocio. Si utiliza Oracle B2B como componente de enlace dentro de la aplicación de compuesto Oracle SOA Suite, pueden implementarse procesos de negocio completos.

Puede aprovisionar Oracle B2B con el tipo de servicio SOA con SB y cluster B2B.

- Oracle Managed File Transfer (MFT)

Oracle MFT es un gateway de archivos de alto rendimiento, basado en estándares y gestionado de extremo a extremo. Cuenta con diseño, despliegue y supervisión de transferencias de archivos mediante una consola ligera de tiempo de diseño basada en web que incluye priorización de transferencias, cifrado de archivos, programación y servidores FTP y sFTP integrados.

Puede aprovisionar Oracle MFT con el tipo de servicio de cluster de MFT.

- Oracle Database Cloud Service

Oracle Database Cloud Service permite crear, ampliar y proteger fácilmente bases de datos Oracle en la nube. Las bases de datos se crean en sistemas de base de datos, como máquinas virtuales con volúmenes en bloque, los cuales ofrecen un alto rendimiento y precios rentables. El servicio también admite la implantación de Oracle RAC 'enprimero en la nube' en servidores de máquina virtual en la capa de red virtual en la nube.

Consiga una posición destacada en la creación y el despliegue

¿Desea mostrar lo que ha creado en Oracle Cloud Infrastructure? ¿Le interesa compartir sus lecciones aprendidas, mejores prácticas y arquitecturas de referencia con nuestra comunidad global de arquitectos en la nube? Permítanos ayudarle a comenzar.

- Descargar la plantilla (PPTX)

Ilustre su propia arquitectura de referencia arrastrando y soltando los iconos en el esquema de ejemplo.

- Ver el tutorial de arquitectura

Obtenga instrucciones paso a paso sobre cómo crear una arquitectura de referencia.

- Enviar el diagrama

Envíenos un correo electrónico con su diagrama. Nuestros arquitectos en la nube revisarán su diagrama y se pondrán en contacto con usted para analizar su arquitectura.

Explorar más

Obtenga más información sobre las funciones de esta arquitectura y las arquitecturas relacionadas.

-

Migre a Oracle SOA Suite en la nube con una pila de Oracle Cloud Marketplace

-

Migración de cargas de trabajo de Apache Tomcat a Oracle Cloud Infrastructure

-

Migración de un despliegue de Oracle Database local a un sistema de base de datos de máquina virtual

-

Configurar una base de datos en espera para la recuperación ante desastres