Connectivité OCI GoldenGate

Connexion à votre déploiement

Les déploiements GoldenGate d'Oracle Cloud Infrastructure (OCI) sont situés dans une zone sécurisée dans OCI en dehors de votre location et son réseau n'est pas connecté à votre réseau. Lorsque vous créez un déploiement, vous devez sélectionner un sous-réseau privé dans lequel un point d'extrémité privé avec une adresse IP privée est créé pour le déploiement. Vous pouvez accéder au déploiement GoldenGate au moyen de cette adresse IP privée sur le port TCP 443.

Par défaut, toute la connectivité réseau à OCI GoldenGate est chiffrée avec TLS lorsque vous êtes connecté avec l'URL de la console du déploiement. Le nom de domaine de l'URL de la console est enregistré dans le résolveur DNS du VCN sélectionné à l'adresse IP privée du déploiement.

Facultativement, vous pouvez activer l'accès public à votre déploiement GoldenGate. Vous devez sélectionner un sous-réseau public dans le même VCN que le point d'extrémité privé du déploiement et OCI GoldenGate crée un équilibreur de charge flexible avec une adresse IP publique dans le sous-réseau sélectionné. Pour plus de détails, voir Créer un déploiement.

Vous pouvez accéder à un déploiement d'OCI GoldenGate au moyen de sa console de déploiement. La connectivité à la console de déploiement s'effectue par HTTPS au moyen du port 443. GoldenGate pour OCI se connecte aux bases de données Oracle à l'aide des ports 1521 ou 1522 par défaut et aux bases de données MySQL à l'aide du port 3306 par défaut. Pour les cibles du service de mégadonnées, GoldenGate pour OCI se connecte à l'aide du port 443.

Connexion à la source et aux cibles

Lorsque vous créez des connexions, vous devez spécifier une méthode de routage du trafic. Les options disponibles sont les suivantes :

- Point d'extrémité partagé

- Il s'agit du mode par défaut. La connexion utilise le point d'extrémité privé du déploiement affecté pour se connecter à la source de données ou à la cible.

- Le trafic de la connexion provient des adresses IP entrantes du déploiement affecté. Assurez-vous d'avoir les politiques de réseau appropriées en place pour créer et affecter la connexion à un déploiement.

- Utilisez des règles de sécurité et des règles de routage de VCN pour assurer la connectivité réseau entre les adresses IP entrantes et la source de données ou la cible.

- Les groupes de sécurité de réseau (NSG) affectés au déploiement s'appliquent également au trafic de la connexion. En savoir plus sur les groupes de sécurité de réseau.

- Toutes les connexions partagées affectées au même déploiement partagent la même bande passante de réseau.

- Point d'extrémité dédié :

- La connexion a son propre point d'extrémité privé dédié dans le sous-réseau sélectionné avec ses propres adresses IP entrantes. Le trafic de cette connexion provient de ces deux adresses IP.

- Le sous-réseau de la connexion peut se trouver dans un VCN différent de celui du déploiement.

- Plusieurs déploiements peuvent utiliser la même connexion dédiée. Si plusieurs déploiements utilisent la même connexion dédiée, ils partagent la bande passante de réseau du point d'extrémité privé de la connexion.

Connexion aux sources et cibles de données publiques

Le trafic de GoldenGate traverse toujours votre réseau VCN, quelle que soit la méthode de routage de la connexion ou l'emplacement de la source de données ou de la cible. Pour vous connecter à des bases de données publiques, assurez-vous d'effectuer les opérations suivantes :

- Configurez une passerelle NAT pour permettre aux appareils réseau sans adresse IP publique de se connecter à Internet. Les connexions n'ont pas d'adresse IP publique et leurs adresses IP entrantes se trouvent toujours dans l'espace d'adresses de votre VCN. En savoir plus sur les passerelles NAT.

- Ajoutez des règles de routage qui acheminent le trafic vers Internet au moyen de la passerelle NAT. Par défaut, les sous-réseaux publics d'OCI acheminent le trafic Internet au moyen d'une passerelle Internet, tandis que les sous-réseaux privés l'acheminent au moyen d'une passerelle NAT. C'est pourquoi vous devez sélectionner un sous-réseau privé pour votre déploiement, pour permettre la connexion à des cibles publiques.

Le trafic de votre connexion proviendra de l'adresse IP publique de la passerelle NAT. Si vous voulez activer le contrôle d'accès au réseau sur la base de données source ou cible, vous devez activer la connectivité à partir de cette adresse IP.

Certains services OCI publics, tels que Autonomous AI Database et le service de diffusion en continu pour OCI, sont accessibles au moyen d'une passerelle NAT et d'une passerelle de service. Lorsque les deux sont disponibles dans un VCN, la route plus spécifique est utilisée, qui est la passerelle NAT. Si la passerelle NAT est utilisée, la liste de contrôle d'accès (LCA) de la base de données cible doit activer les connexions à partir du VCN (voir Restrictions et notes relatives à la liste de contrôle d'accès).

Considérations relatives au réseau

Les exigences réseau pour Oracle GoldenGate sont les suivantes :

- Extract : La performance peut être affectée si la latence est supérieure à 80 millisecondes (ms). Pour Integrated Extract, seules les modifications apportées aux tables en cours de saisie sont envoyées au processus Extract lui-même.

- Replicat : La performance peut être affectée si la latence entre OCI GoldenGate et la cible est supérieure à 5 ms.

- Pour la communication entre Oracle GoldenGate et Oracle GoldenGate : Si vous saisissez 100 % des données, les fichiers de piste augmentent à 30-40 % du volume de fichiers de journalisation généré. Cela signifie qu'Oracle GoldenGate envoie de 30 à 40 % du volume de fichiers de journalisation généré sur le réseau. Si le réseau ne peut pas évoluer vers ce volume, vous pouvez activer la compression sur les données du fichier de piste envoyées sur le réseau. Cette compression peut généralement atteindre un taux de compression de 8:1 ou mieux. Vous pouvez également modifier la taille du connecteur logiciel et les tampons de la fenêtre TCP.

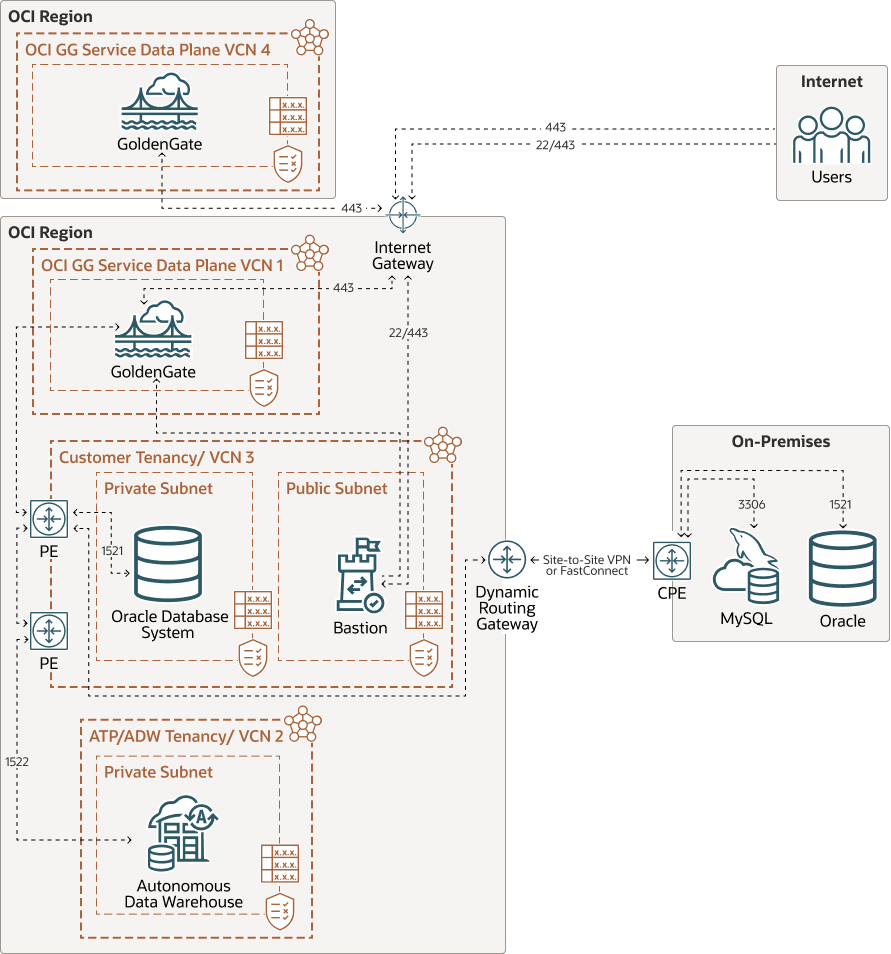

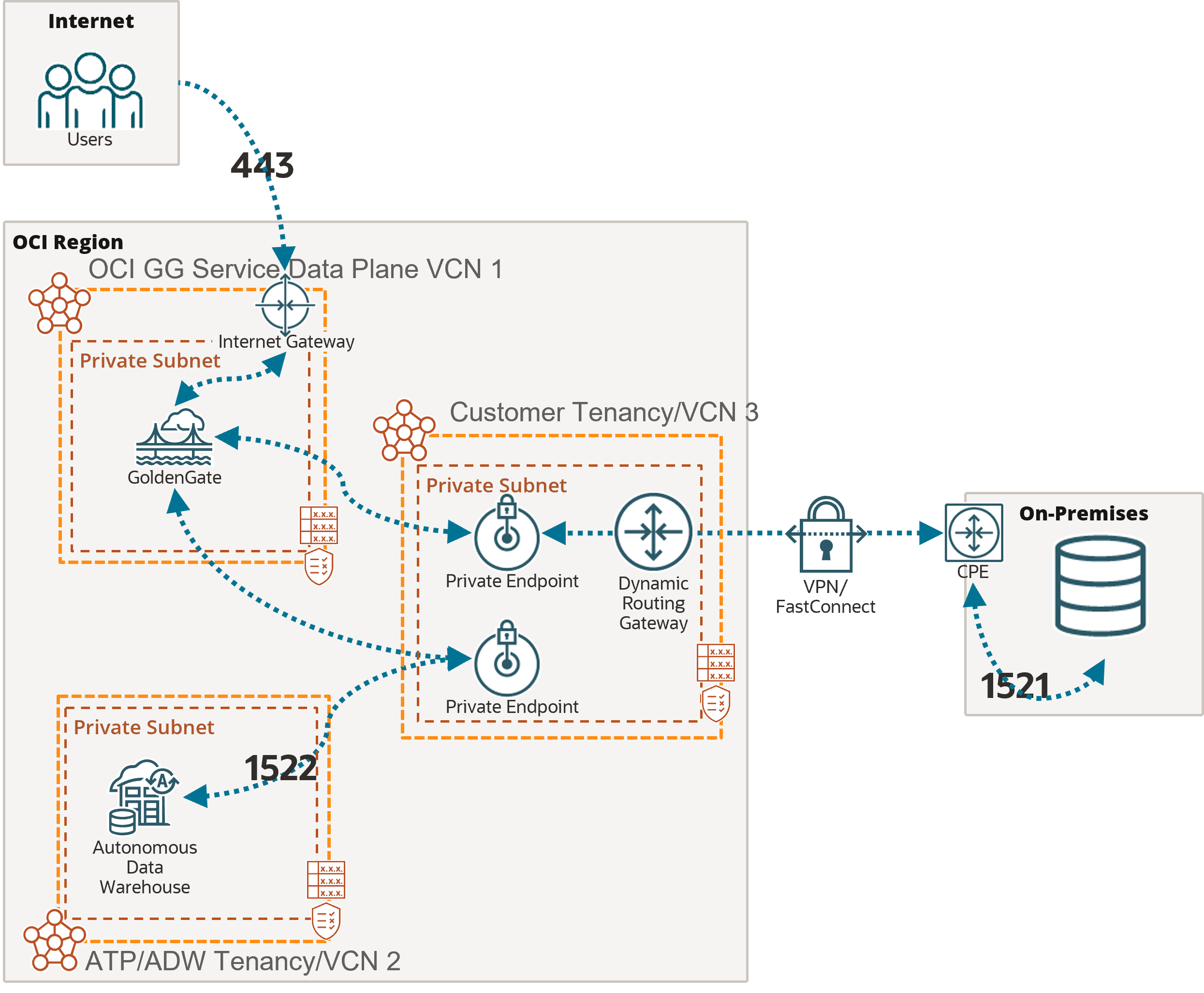

Exemple : Réplication entre un emplacement Oracle sur place et un entrepôt avec lac de données sur l'IA autonome

Dans cet exemple, le déploiement OCI GoldenGate est accessible sur le réseau Internet public à l'aide du port 443.

Comme indiqué ci-dessus, vous devez ajouter les règles de sécurité de sous-réseau appropriées pour permettre la connectivité des adresses IP entrantes répertoriées dans la page Détails de la connexion à l'adresse IP privée du noeud de base de données. Tout nom de domaine complet fourni doit pouvoir être résolu dans le sous-réseau sélectionné.

Pour vous connecter à un entrepôt avec lac de données autonome avec intelligence artificielle, OCI GoldenGate crée également un point d'extrémité privé sur le port 1522, sauf si vous avez sélectionné 'Accès sécurisé de partout'.

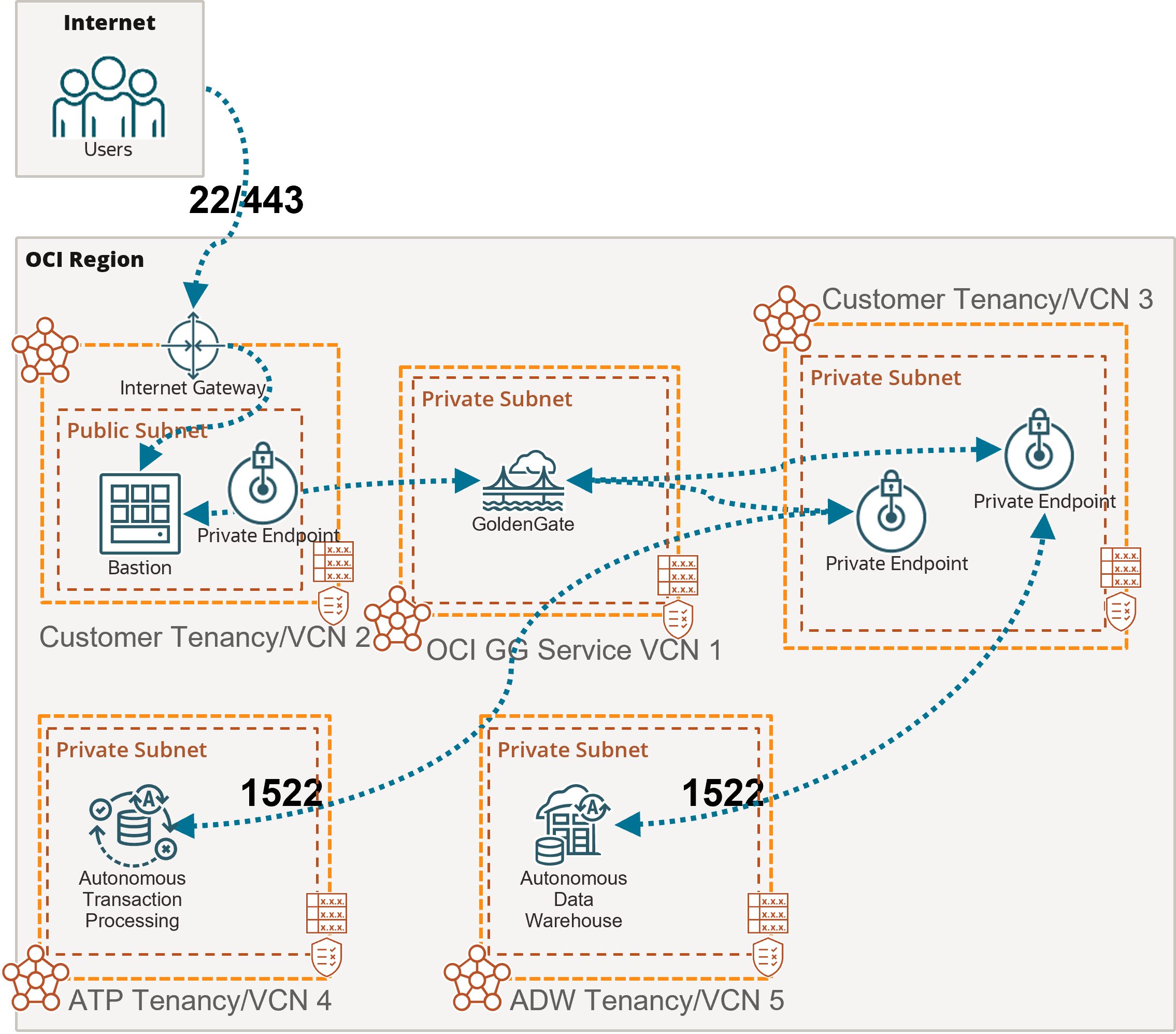

Exemple : Réplication d'un traitement de transaction d'IA autonome vers un entrepôt avec lac de données sur l'IA autonome

Dans cet exemple, le déploiement OCI GoldenGate est accessible uniquement à l'aide d'un point d'extrémité privé du réseau OCI ou par l'intermédiaire d'un hôte bastion qui sécurise l'accès aux ressources OCI. Pour plus de détails, voir Se connecter à Oracle Cloud Infrastructure GoldenGate à l'aide d'une adresse IP privée.

Pour vous connecter à Autonomous AI Transaction Processing (ATP) et à Autonomous AI Lakehouse (ALK), OCI GoldenGate crée des points d'extrémité privés sur le port 1522, sauf si vous avez sélectionné 'Accès sécurisé de partout'.

Si vous sélectionnez la base de données d'intelligence artificielle autonome lors de la création de la connexion, le point d'extrémité privé est créé automatiquement. Sinon, vous pouvez entrer votre configuration de base de données d'intelligence artificielle autonome manuellement et sélectionner 'Point d'extrémité partagé' pour réutiliser le point d'extrémité privé du déploiement créé dans le sous-réseau sélectionné lors de la création du déploiement. Vous êtes responsable au sein de ce sous-réseau des règles de sécurité de sous-réseau appropriées et de la configuration de la résolution DNS.

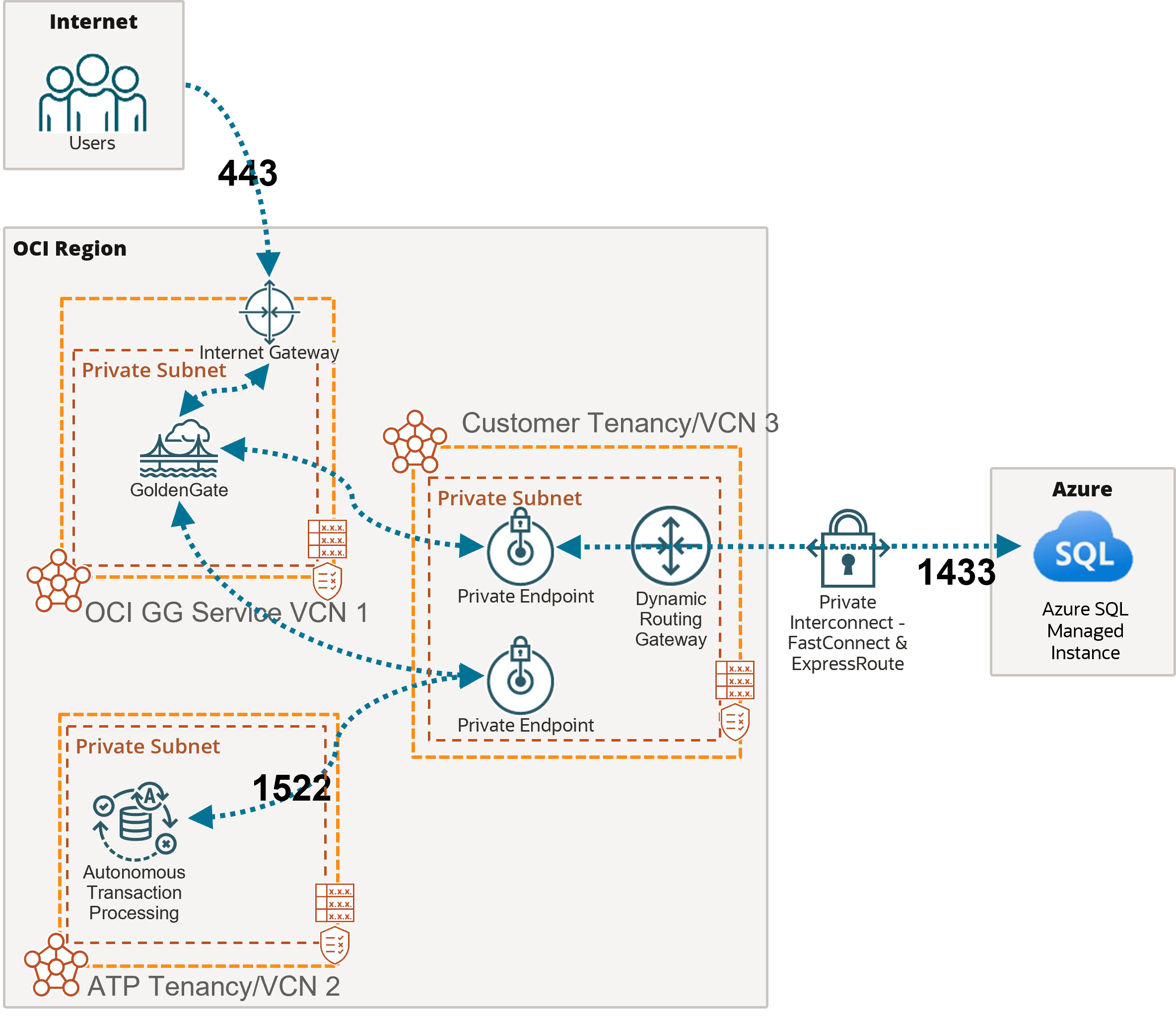

Exemple : Réplication d'une instance gérée Azure SQL vers une traitement de transaction d'IA automatique

Dans cet exemple, le déploiement OCI GoldenGate est accessible sur le réseau Internet public à l'aide du port 443.

Comme indiqué ci-dessus, vous devez ajouter les règles de sécurité de sous-réseau appropriées pour permettre la connectivité des adresses IP entrantes listées dans la page Détails de la connexion à l'adresse IP privée du noeud de base de données. Tout nom de domaine complet fourni doit pouvoir être résolu dans le sous-réseau sélectionné.

Dans cet exemple, le trafic réseau passe par une interconnexion privée entre OCI et Azure avec FastConnect et ExpressRoute. Le port 1433 est utilisé pour les connexions privées. Les connexions à l'instance gérée par Azure SQL sur le réseau Internet public utilisent généralement le port 3342.

Pour vous connecter à Autonomous AI Transaction Processing (ATP), OCI GoldenGate crée un point d'extrémité privé sur le port 1522, sauf si vous avez sélectionné 'Accès sécurisé de partout'.