Configuration d'un hôte bastion pour l'accès à une grappe

Découvrez comment configurer un hôte bastion pour accéder aux grappes que vous avez créées à l'aide de Kubernetes Engine (OKE).

Lors de l'exécution d'opérations sur une grappe à l'aide de kubectl, vous devez avoir accès au point d'extrémité de l'API Kubernetes. De même, lors de l'exécution de tâches administratives sur les noeuds de travail, vous devez avoir accès aux noeuds de travail. Toutefois, l'accès au point d'extrémité de l'API Kubernetes et/ou aux noeuds de travail peut être restreint en raison de règles de liste de sécurité, ou parce que le point d'extrémité de l'API Kubernetes et/ou les noeuds de travail se trouvent dans un sous-réseau privé. Dans ces situations, vous pouvez configurer des hôtes bastions dans le service Oracle Cloud Infrastructure Bastion pour fournir un accès sécurisé au point d'extrémité de l'API Kubernetes ou aux noeuds de travail.

La configuration des hôtes bastions et des sessions d'hôte bastion implique un certain nombre de tâches différentes. Selon votre organisation, ces tâches peuvent être effectuées par la même personne ou par des personnes différentes, comme suit :

- Un administrateur de VCN est responsable de la création du VCN, des sous-réseaux et des règles de sécurité pour une grappe Kubernetes et un hôte bastion. Les politiques IAM permettent à l'administrateur du VCN de gérer le VCN.

- Un administrateur de grappe est chargé de créer des hôtes bastions pour accéder aux points d'extrémité et aux noeuds de travail de l'API Kubernetes et de créer des sessions d'hôte bastion pour l'accès aux noeuds de travail. Les politiques IAM permettent à l'administrateur de grappe de gérer les grappes et les hôtes bastions.

- Un utilisateur de grappe est responsable de créer des sessions d'hôte bastion pour accéder aux points d'extrémité d'API Kubernetes. Les politiques IAM permettent à l'utilisateur de la grappe d'utiliser des grappes et des hôtes bastions.

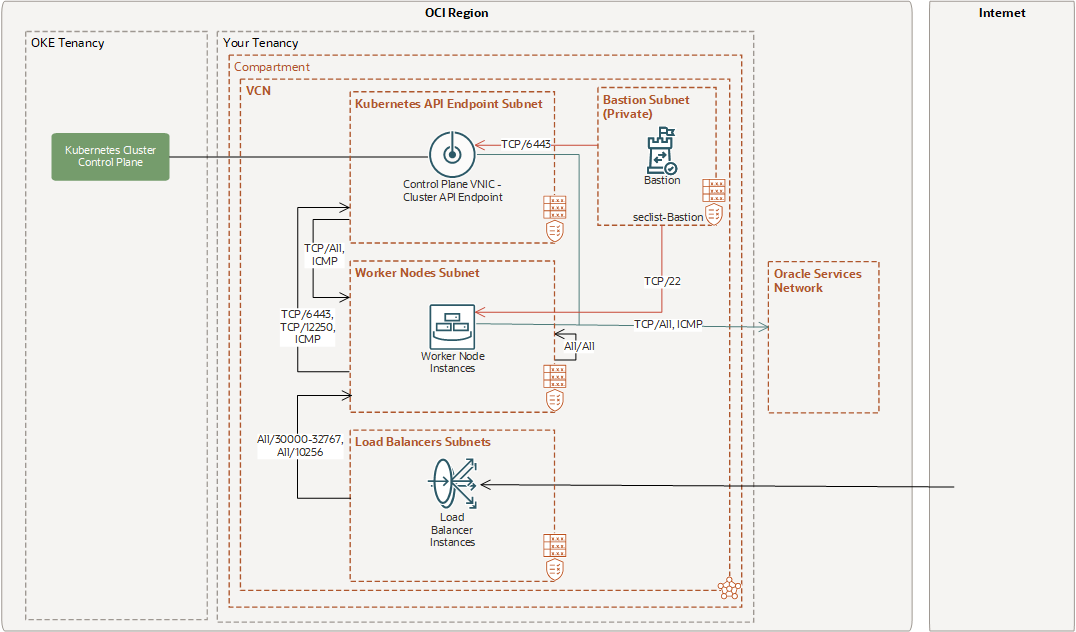

Ce diagramme présente un exemple de configuration de grappe avec un hôte bastion fournissant un accès sécurisé au point d'extrémité et aux noeuds de travail de l'API Kubernetes d'une grappe.

Politiques IAM requises pour créer et utiliser des hôtes bastions pour accéder aux grappes

Pour plus d'informations sur les politiques IAM requises pour créer des hôtes bastions et des sessions d'hôte bastion, voir Politiques d'hôte bastion.

Si nécessaire, les administrateurs de grappe peuvent également configurer des politiques IAM pour limiter les ressources auxquelles les utilisateurs de la grappe peuvent accéder à l'aide d'un hôte bastion. Voir Configuration de politiques IAM pour limiter l'utilisation des hôtes bastions.

Configuration d'un hôte bastion pour accéder au point d'extrémité de l'API Kubernetes

Pour que les utilisateurs d'une grappe puissent accéder au point d'extrémité d'API Kubernetes privé d'une grappe, les administrateurs de VCN, les administrateurs de grappe et les utilisateurs de grappe doivent chacun effectuer un certain nombre d'étapes, comme décrit dans cette section.

Étapes de l'administrateur de VCN

En tant qu'administrateur de réseau VCN, procédez comme suit pour configurer des règles de sécurité de trafic sortant et entrant afin d'autoriser un hôte bastion à accéder au point d'extrémité de l'API Kubernetes :

- Créez un sous-réseau privé pour héberger l'hôte bastion, dans le même VCN que la grappe à laquelle vous voulez accorder l'accès.

Notez que si vous avez déjà créé un sous-réseau pour héberger un hôte bastion afin d'accéder aux noeuds de travail, vous pouvez réutiliser ce sous-réseau au lieu de créer un nouveau sous-réseau. Voir Configuration d'un hôte bastion pour fournir un accès SSH aux noeuds gérés.

-

Ajoutez la règle de sécurité de trafic sortant TCP/6443 suivante à la liste de sécurité associée au sous-réseau d'hôte bastion.

Cette règle de sécurité de trafic sortant autorise le trafic du sous-réseau de l'hôte bastion vers le sous-réseau de point d'extrémité de l'API Kubernetes de la grappe.

État : Destination Protocole/ Port Description : Avec état Bloc CIDR de point d'extrémité de l'API Kubernetes (par exemple, 10.0.0.0/29) TCP/6443 Autoriser la communication entre l'hôte bastion et le point d'extrémité de l'API Kubernetes. - Si elle n'est pas déjà présente, ajoutez la règle de sécurité de trafic entrant TCP/6443 suivante à une liste de sécurité nouvelle ou existante associée au sous-réseau hébergeant le point d'extrémité de l'API Kubernetes.

Cette règle de sécurité de trafic entrant autorise le trafic vers le sous-réseau de point d'extrémité de l'API Kubernetes à partir du sous-réseau d'hôte bastion.

État : Source Protocole/ Port Description : Avec état Bloc CIDR de sous-réseau de l'hôte bastion TCP/6443 Autoriser la communication entre l'hôte bastion et le point d'extrémité de l'API Kubernetes. Note

Bien qu'il ne s'agisse pas de la conception privilégiée d'Oracle, vous pouvez utiliser le même sous-réseau pour l'hôte bastion et le point d'extrémité de l'API Kubernetes de la grappe. Dans ce cas, ajoutez la règle de sécurité de trafic sortant TCP/6443 à la liste de sécurité associée au sous-réseau de point d'extrémité de l'API Kubernetes.

Étapes de l'administrateur de grappe

En tant qu'administrateur de grappe, procédez comme suit pour configurer un hôte bastion afin d'accéder au point d'extrémité de l'API Kubernetes :

- Créez un hôte bastion, comme suit :

- Dans la console, ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sélectionnez Hôte bastion.

- Dans la page de liste Hôtes bastions, sélectionnez Créer un hôte bastion.

- Dans la boîte de dialogue Créer un hôte bastion, définissez les propriétés suivantes :

- Nom de l'hôte bastion : Nom de l'hôte bastion. Évitez d'entrer des informations confidentielles. Seuls les caractères alphanumériques sont pris en charge.

- Réseau en nuage virtuel cible : Spécifiez le VCN de la grappe Kubernetes à laquelle vous voulez accorder l'accès.

- Sous-réseau cible : Sous-réseau qui héberge l'hôte bastion, avec les règles de sécurité de trafic entrant et sortant que vous avez configurées.

- Liste d'autorisation du bloc CIDR : Un ou plusieurs intervalles d'adresses en notation CIDR que vous voulez autoriser à se connecter aux sessions hébergées par cet hôte bastion. Par exemple, 0.0.0.0/0 pour autoriser l'accès à partir d'Internet, ou un intervalle d'adresses plus limité. Par exemple : 203.0.113.0/24.

- (Facultatif) Pour modifier la durée maximale pendant laquelle une session sur cet hôte bastion peut rester active, sélectionnez Options avancées, puis entrez une valeur pour la durée de vie maximale de session.

- Sélectionnez Créer un hôte bastion.

- Une fois l'hôte bastion créé, sélectionnez le nom de l'hôte bastion pour voir les informations le concernant, y compris son OCID.

Pour plus d'informations sur la création d'un hôte bastion, voir Pour créer un hôte bastion.

- Fournissez aux utilisateurs de la grappe l'OCID de l'hôte bastion.

- Assurez-vous que des politiques IAM appropriées sont en place pour autoriser les utilisateurs de la grappe à utiliser l'hôte bastion. Voir Politiques IAM requises pour créer et utiliser des hôtes bastions pour accéder aux grappes.

Si vous le souhaitez, vous pouvez également configurer des politiques IAM pour limiter les ressources auxquelles les utilisateurs de la grappe peuvent accéder à l'aide de l'hôte bastion. Voir Configuration de politiques IAM pour limiter l'utilisation des hôtes bastions.

Étapes d'utilisateur de grappe

En tant qu'utilisateur de la grappe, procédez comme suit pour créer une session d'hôte bastion pour accéder au point d'extrémité de l'API Kubernetes :

- Si vous ne l'avez pas encore fait, créez le fichier kubeconfig pour la grappe à laquelle vous voulez accéder, en exécutant :

oci ce cluster create-kubeconfig \ --cluster-id <cluster OCID> \ --file $HOME/.kube/config \ --region <region> \ --token-version 2.0.0 - Modifiez le fichier kubeconfig de la grappe et modifiez l'adresse IP spécifiée pour

serverpour spécifier l'adresse IP et le port sur lesquels écouter le trafic SSH :- Localisez la ligne :

server: https://x.x.x.x:6443 - Modifiez la ligne en :

server: https://127.0.0.1:6443Par exemple :

apiVersion: v1 clusters: - cluster: certificate-authority-data:______ server: https://127.0.0.1:6443 - name: cluster-xxxxxxx …

- Localisez la ligne :

-

Créez une session d'hôte bastion à l'aide de la console ou de l'interface de ligne de commande comme suit :

Utilisation de la console- Dans la page de liste Hôtes bastions, sélectionnez le nom de l'hôte bastion créé par l'administrateur de grappe.

- Dans l'onglet Sessions, sélectionnez Créer une session.

- Dans la boîte de dialogue Créer une session, définissez les propriétés suivantes :

- Type de session : Sélectionnez Session de transfert de port SSH.

- Nom de session : Nom d'affichage de la nouvelle session. Évitez d'entrer des informations confidentielles.

- Se connecter à l'hôte cible à l'aide de : Sélectionnez Adresse IP.

- Adresse IP : Spécifiez la partie adresse IP du point d'extrémité privé de l'API Kubernetes de la grappe (affichée dans l'onglet Détails de la grappe).

- Port : Spécifiez la partie port du point d'extrémité privé de l'API Kubernetes de la grappe (affichée dans l'onglet Détails de la grappe). Par exemple, 6443.

- Clé SSH : Spécifiez le fichier de clé publique d'une paire de clés SSH existante que vous souhaitez utiliser pour la session, ou générez une nouvelle paire de clés SSH et enregistrez la clé privée.

- (Facultatif) Pour modifier la durée maximale pendant laquelle la session peut rester active, sélectionnez Options avancées, puis entrez une valeur pour la durée de vie maximale de session.

- Sélectionnez Créer une session.

Utilisation de l'interface de ligne de commandeoci bastion session create-port-forwarding \ --bastion-id <bastion OCID> \ --ssh-public-key-file <ssh public key> \ --target-private-ip <API Private IP endpoint> \ --target-port 6443Pour plus d'informations sur la création d'une session d'hôte bastion, voir Pour créer une session.

-

Obtenez la commande de création d'un tunnel SSH à l'aide de la console ou de l'interface de ligne de commande comme suit :

Utilisation de la consoleDans la page Sessions, sélectionnez Copier la commande SSH dans le menu à côté de la session que vous venez de créer.

Utilisation de l'interface de ligne de commandeoci bastion session get --session-id <session OCID> | jq '.data."ssh-metadata".command'La commande de tunnel SSH que vous avez obtenue a le format suivant :

ssh -i <privateKey> -N -L <localPort>:<session-IP>:<session-port> -p 22 <session-ocid>où :

-

<session-IP>:<session-port>est l'adresse IP et le numéro de port du point d'extrémité de l'API Kubernetes que vous avez spécifiés lors de la création de la session d'hôte bastion. Par exemple,10.0.0.6:6443. -

<session-ocid>est l'OCID de la session d'hôte bastion que vous avez créée.

-

- Exécutez la commande pour créer le tunnel SSH sur un poste de travail local ou dans Cloud Shell, comme suit :

-

Modifiez la commande de tunnel SSH que vous avez obtenue comme suit :

- Remplacez

<privateKey>par le chemin d'accès au fichier contenant la clé privée de la paire de clés SSH que vous avez spécifiée pour la session. Par exemple,/home/johndoe/.ssh/id_rsa - Remplacez

<localPort>par6443ou par un port gratuit sur votre système (un poste de travail local si votre réseau est appairé au VCN de la grappe ou à Cloud Shell). - Ajoutez

&à la fin de la commande pour exécuter la commande en arrière-plan.

- Remplacez

- Exécutez la commande de tunnel SSH modifiée sur un poste de travail local ou dans la fenêtre Cloud Shell.

Par exemple :

ssh -i /home/johndoe/.ssh/id_rsa -N -L 6443:10.0.0.6:6443 -p 22 ocid1.bastionsession_______oraclecloud.com &

-

Vous pouvez maintenant effectuer des opérations kubectl sur la grappe jusqu'à ce que le tunnel SSH ou la session d'hôte bastion expire.

Configuration d'un hôte bastion pour fournir un accès SSH aux noeuds gérés

Pour que les utilisateurs de la grappe aient accès SSH aux noeuds gérés, les administrateurs de VCN, les administrateurs de grappe et les utilisateurs de la grappe doivent chacun effectuer un certain nombre d'étapes, comme décrit dans cette section.

Étapes de l'administrateur de VCN

En tant qu'administrateur de réseau VCN, procédez comme suit pour configurer des règles de sécurité de trafic sortant et entrant afin d'activer un hôte bastion pour fournir un accès SSH aux noeuds gérés :

- Créez un sous-réseau pour héberger l'hôte bastion, dans le même VCN que la grappe à laquelle vous voulez accorder l'accès.

Notez que si vous avez déjà créé un sous-réseau pour héberger un hôte bastion afin d'accéder au point d'extrémité de l'API Kubernetes, vous pouvez réutiliser ce sous-réseau au lieu de créer un nouveau sous-réseau. Voir Configuration d'un hôte bastion pour accéder au point d'extrémité de l'API Kubernetes.

-

Ajoutez la règle de sécurité de trafic sortant TCP/22 suivante à la liste de sécurité associée au sous-réseau d'hôte bastion.

Cette règle de sécurité de trafic sortant autorise le trafic du sous-réseau d'hôte bastion vers le sous-réseau des noeuds de travail.

État : Destination Protocole/ Port Description : Avec état Bloc CIDR de noeuds de travail (par exemple, 10.0.1.0/24) TCP/22 Autoriser la communication entre l'hôte bastion et les noeuds de travail. -

Si elle n'est pas déjà présente, ajoutez la règle de sécurité de trafic entrant TCP/22 suivante à une liste de sécurité nouvelle ou existante associée au sous-réseau hébergeant les noeuds de travail.

Cette règle de sécurité de trafic entrant autorise le trafic vers le sous-réseau de noeuds de travail à partir du sous-réseau d'hôte bastion.

État : Source Protocole/ Port Description : Avec état Bloc CIDR de sous-réseau de l'hôte bastion TCP/22 Autoriser la communication entre l'hôte bastion et les noeuds de travail. Note

Bien qu'il ne s'agisse pas de la conception privilégiée d'Oracle, vous pouvez utiliser le même sous-réseau pour l'hôte bastion et les noeuds de travail. Dans ce cas, ajoutez la règle de sécurité de trafic sortant TCP/22 à la liste de sécurité associée au sous-réseau de noeuds de travail.

Étapes de l'administrateur de grappe

En tant qu'administrateur de grappe, procédez comme suit pour configurer un hôte bastion afin de fournir l'accès SSH aux noeuds gérés :

- Activez l'agent hôte bastion sur le noeud de travail auquel vous voulez vous connecter au moyen de SSH comme suit :

- Dans la page de liste Grappes, sélectionnez le nom de la grappe contenant le noeud de travail auquel vous voulez vous connecter. Si vous avez besoin d'aide pour trouver la page de liste ou la grappe, voir Liste des grappes.

- Sélectionnez l'onglet Groupes de noeuds et sélectionnez le nom du groupe de noeuds contenant le noeud de travail auquel vous souhaitez vous connecter.

- Sélectionnez l'onglet Noeuds et sélectionnez le nom du noeud de travail auquel vous souhaitez vous connecter.

- Dans l'onglet Gestion de la page Détails de l'instance, dans la section Oracle Cloud Agent, utilisez le menu pour activer le plugiciel Hôte bastion.

La prise en compte de la modification peut prendre jusqu'à 10 minutes.

- Attendez que le statut du plugiciel d'hôte bastion soit En cours d'exécution avant de passer à l'étape suivante.

- Créez un hôte bastion, comme suit :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité .

- Sélectionnez Hôte bastion .

- Dans la page de liste Hôtes bastions, sélectionnez Créer un hôte bastion.

- Dans la boîte de dialogue Créer un hôte bastion, définissez les propriétés suivantes :

- Nom de l'hôte bastion : Nom de l'hôte bastion. Évitez d'entrer des informations confidentielles. Seuls les caractères alphanumériques sont pris en charge.

- Réseau en nuage virtuel cible : Spécifiez le VCN de la grappe Kubernetes à laquelle vous voulez accorder l'accès.

- Sous-réseau cible : Sous-réseau qui héberge l'hôte bastion, avec les règles de sécurité de trafic entrant et sortant que vous avez configurées.

- Liste d'autorisation du bloc CIDR : Un ou plusieurs intervalles d'adresses en notation CIDR que vous voulez autoriser à se connecter aux sessions hébergées par cet hôte bastion. Par exemple, 0.0.0.0/0 pour autoriser l'accès à partir d'Internet, ou un intervalle d'adresses plus limité. Par exemple : 203.0.113.0/24.

- (Facultatif) Pour modifier la durée maximale pendant laquelle une session sur cet hôte bastion peut rester active, sélectionnez Options avancées, puis entrez une valeur pour la durée de vie maximale de session.

- Sélectionnez Créer un hôte bastion.

- Une fois l'hôte bastion créé, sélectionnez le nom de l'hôte bastion pour voir les informations le concernant, y compris son OCID.

Pour plus d'informations sur la création d'un hôte bastion, voir Pour créer un hôte bastion.

- Fournissez aux utilisateurs de la grappe l'OCID de l'hôte bastion.

- Assurez-vous que des politiques IAM appropriées sont en place pour autoriser les utilisateurs de la grappe à utiliser l'hôte bastion. Voir Politiques IAM requises pour créer et utiliser des hôtes bastions pour accéder aux grappes.

Si vous le souhaitez, vous pouvez également configurer des politiques IAM pour limiter les ressources auxquelles les utilisateurs de la grappe peuvent accéder à l'aide de l'hôte bastion. Voir Configuration de politiques IAM pour limiter l'utilisation des hôtes bastions.

Étapes d'utilisateur de grappe

En tant qu'utilisateur de grappe, procédez comme suit pour créer une session d'hôte bastion afin de fournir un accès SSH aux noeuds gérés :

-

Créez une session d'hôte bastion à l'aide de la console ou de l'interface de ligne de commande comme suit :

Utilisation de la console- Dans la page de liste Hôtes bastions, sélectionnez le nom de l'hôte bastion créé par l'administrateur de grappe.

- Dans l'onglet Sessions, sélectionnez Créer une session.

- Dans la boîte de dialogue Créer une session, définissez les propriétés suivantes :

- Type de session : Sélectionnez Session SSH gérée.

- Nom de session : Nom d'affichage de la nouvelle session. Évitez d'entrer des informations confidentielles.

-

Nom d'utilisateur : Entrez

opc. - Instance de calcul : Sélectionnez le nom de l'instance de calcul du noeud de travail dans la liste des instances de calcul du compartiment de l'instance de calcul. Si nécessaire, modifiez le compartiment pour rechercher l'instance. Seules les instances actives sont listées.

- Clé SSH : Spécifiez le fichier de clé publique d'une paire de clés SSH existante que vous souhaitez utiliser pour la session, ou générez une nouvelle paire de clés SSH et enregistrez la clé privée.

- (Facultatif) Pour modifier la durée maximale pendant laquelle la session peut rester active, sélectionnez Options avancées, puis entrez une valeur pour la durée de vie maximale de session.

Notez que vous ne modifiez pas la valeur par défaut dans le champ Port de l'instance de calcul cible (le port par défaut est déjà réglé à 22). De plus, vous n'indiquez pas d'adresse IP dans le champ Adresse IP de l'instance de calcul cible, car vous avez déjà sélectionné l'instance de calcul.

- Sélectionnez Créer une session.

Utilisation de l'interface de ligne de commandeoci bastion session create-managed-ssh \ --bastion-id <bastion OCID> \ --ssh-public-key-file <ssh public key> \ --target-resource-id <worker node instance OCID> \ --target-os-username <instance_username>Pour plus d'informations sur la création d'une session d'hôte bastion, voir Pour créer une session.

-

Obtenez la commande de création d'un tunnel SSH à l'aide de la console ou de l'interface de ligne de commande comme suit :

Utilisation de la consoleDans la page Sessions, sélectionnez Copier la commande SSH dans le menu Actions (trois points) à côté de la session que vous venez de créer.

Utilisation de l'interface de ligne de commandeoci bastion session get --session-id <session OCID> | jq '.data."ssh-metadata".command'La commande de tunnel SSH que vous avez obtenue a le format suivant :

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 <session-ocid>" -p 22 opc@<node-private-ip>où :

-

<session-ocid>est l'OCID de la session d'hôte bastion que vous avez créée. -

<node-private-ip>est l'adresse IP privée du noeud de travail que vous avez spécifié lors de la création de la session d'hôte bastion. Par exemple,10.0.10.99.

-

- Exécutez la commande pour créer le tunnel SSH sur un poste de travail local ou dans Cloud Shell, comme suit :

-

Modifiez la commande de tunnel SSH que vous avez obtenue comme suit :

- Remplacez

<privateKey>par le chemin d'accès au fichier contenant la clé privée de la paire de clés SSH que vous avez spécifiée pour la session. Par exemple,/home/johndoe/.ssh/id_rsa - Ajoutez

&à la fin de la commande pour exécuter la commande en arrière-plan.

- Remplacez

- Exécutez la commande de tunnel SSH modifiée sur un poste de travail local ou dans la fenêtre Cloud Shell.

Par exemple :

ssh -i /home/johndoe/.ssh/id_rsa -o ProxyCommand="ssh -i /home/johndoe/.ssh/id_rsa -W %h:%p -p 22 ocid1.bastionsession_______oraclecloud.com" -p 22 opc@10.0.10.99 &

-

Vous pouvez maintenant effectuer des opérations sur les noeuds de travail jusqu'à ce que le tunnel SSH ou la session d'hôte bastion expire.

Configuration de politiques IAM pour limiter l'utilisation des hôtes bastions

Les administrateurs de grappe peuvent configurer des politiques IAM pour limiter les ressources auxquelles les utilisateurs de la grappe peuvent accéder à l'aide d'un hôte bastion. Par exemple, une exigence commune consiste à restreindre les utilisateurs de la grappe à l'utilisation d'un hôte bastion pour accéder uniquement au point d'extrémité de l'API Kubernetes d'une grappe, plutôt que de pouvoir accéder aux noeuds de travail au moyen de SSH.

L'exemple de politique suivant permet aux utilisateurs du groupe cluster-users de créer des sessions d'hôte bastion, de s'y connecter et d'y mettre fin pour les points d'extrémité d'API Kubernetes (dans le sous-réseau 10.0.0.11/32, sur le port 6443) uniquement, dans le compartiment ABC :

Allow group cluster-users to use bastion in compartment ABC

Allow group cluster-users to manage bastion-session in compartment ABC where ALL {target.bastion.ocid='ocid1.bastion.xxx', target.bastion-session.type='port_forwarding', target.bastion-session.ip in ['10.0.0.11/32'], target.bastion-session.port='6443'}

Allow group cluster-users to read vcn in compartment ABC

Allow group cluster-users to read subnet in compartment ABCL'exemple suppose :

- Un hôte bastion a déjà été créé.

- Les réseaux et les noeuds de travail se trouvent dans le même compartiment que l'hôte bastion.

- L'accès au réseau doit être réglé au minimum requis.