Configuration de règles de sécurité de réseau VCN pour le service de stockage de fichiers

Avant de pouvoir monter un système de fichiers, vous devez configurer des règles de sécurité pour autoriser le trafic vers la carte vNIC de la cible de montage à l'aide de protocoles et de ports spécifiques. Les règles de sécurité autorisent le trafic des éléments suivants :

- Protocole utilitaire rpcbind ONC RPC (Open Network Computing Remote Procedure Call)

- Protocole NFS (Network File System)

- Protocole NFS (MOUNT)

- Protocole NLM (Network Lock Manager)

- Protocole LDAPS (si NFS v.3 est utilisé pour l'authentification Kerberos ou LDAP pour autorisation)

- Protocole DNS (si vous utilisez un DNS géré par le client)

Scénarios avec règles de sécurité de stockage de fichiers

Plusieurs scénarios de base nécessitent différentes règles de sécurité pour le stockage de fichiers :

Utilisez des sous-réseaux distincts pour les cibles de montage et les instances afin de contrôler exactement les adresses IP affectées aux instances et d'éviter les interférences ou les pannes de disponibilité en raison des exigences d'adresse IP de la cible de montage.

Pour plus d'informations, voir les rubriques de dépannage Échec de la création de l'instance en raison de l'affectation d'adresses IP pour les cibles de montage et Insuffisance d'adresses IP non affectées lors du basculement.

Dans ce scénario, la cible de montage qui exporte le système de fichiers se trouve dans un sous-réseau différent de celui de l'instance vers laquelle vous voulez monter le système de fichiers. Les règles de sécurité doivent être configurées pour la cible de montage et l'instance dans une liste de sécurité pour chaque sous-réseau ou un groupe de sécurité de réseau pour chaque ressource.

Configurez les règles de sécurité suivantes pour la cible de montage. Spécifiez l'adresse IP ou le bloc CIDR de l'instance en tant que source pour les règles de trafic entrant :

- Trafic entrant avec état depuis le CIDR de l'instance source TOUS les ports sources vers les ports de destination 111, 2048, 2049 et 2050, protocole TCP.

- Trafic entrant avec état depuis le CIDR de l'instance source TOUS les ports sources vers les ports de destination 111 et 2048, protocole UDP.

Nous recommandons de limiter les clients NFS aux ports réservés. Pour ce faire, réglez l'intervalle de ports sources à 1-1023. Vous pouvez également définir les options d'exportation d'un système de fichiers de manière à exiger que les clients se connectent à partir d'un port source avec privilèges. Pour plus d'informations, voir Utilisation des options d'exportation et d'exportation NFS.

Ensuite, configurez les règles de sécurité suivantes pour l'instance. Spécifiez l'adresse IP ou le bloc CIDR de la cible de montage en tant que destination pour les règles de trafic sortant :

- trafic sortant avec état depuis TOUS les ports sources vers les ports CIDR de la cible de montage de destination 111, 2048, 2049 et 2050, protocole TCP.

- trafic sortant avec état depuis TOUS les ports sources vers les ports CIDR de la cible de montage de destination 111 et 2048, protocole UDP.

Voici un exemple des règles de ce scénario configurées dans les règles de liste de sécurité pour l'instance et la cible de montage. Cet exemple présente les règles pour des blocs CIDR source et de destination spécifiques.

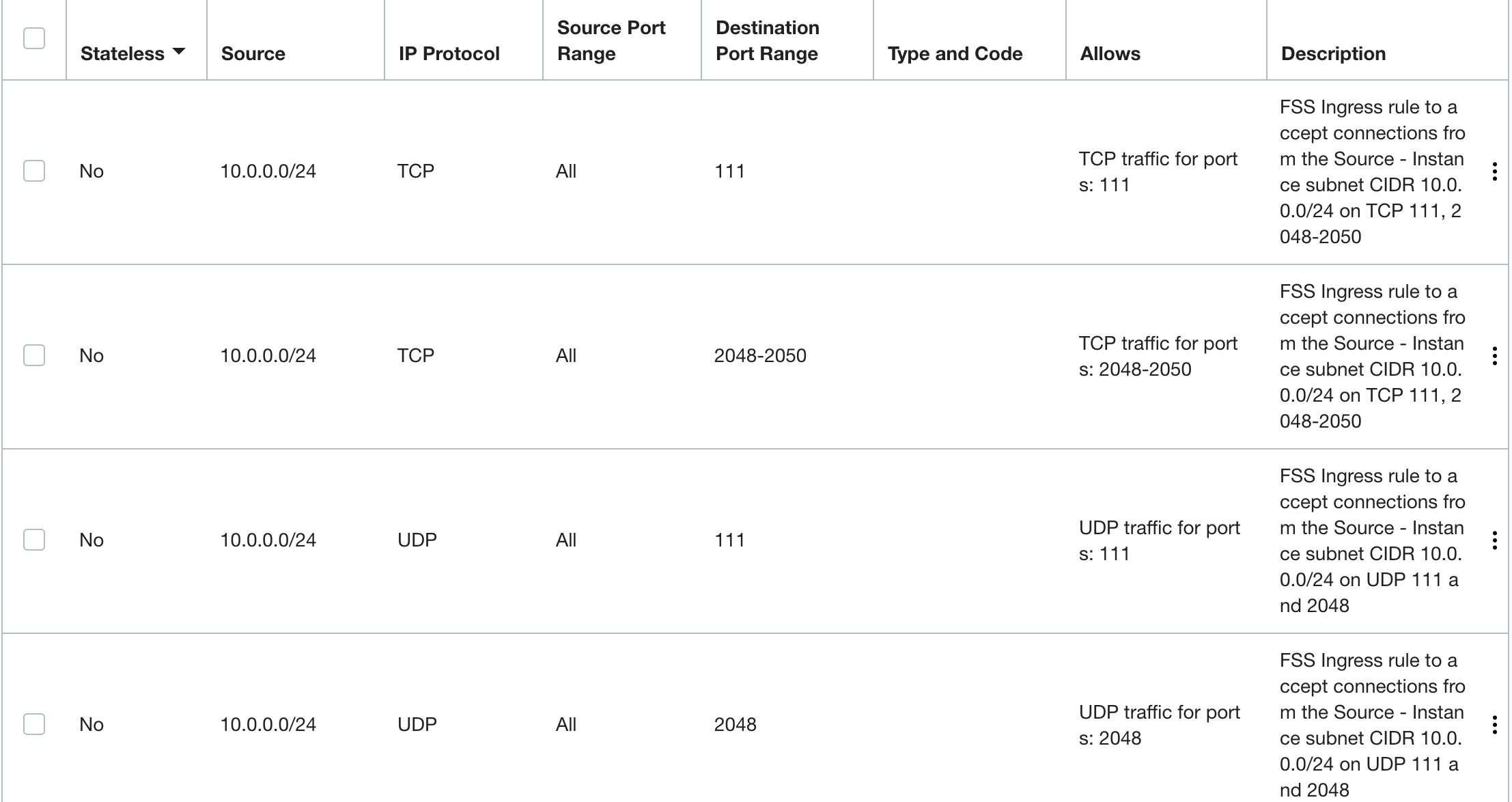

Règles de trafic entrant pour le NSG ou la liste de sécurité du sous-réseau de la cible de montage. Le bloc CIDR de l'instance 10.0.0.0/24 est la source :

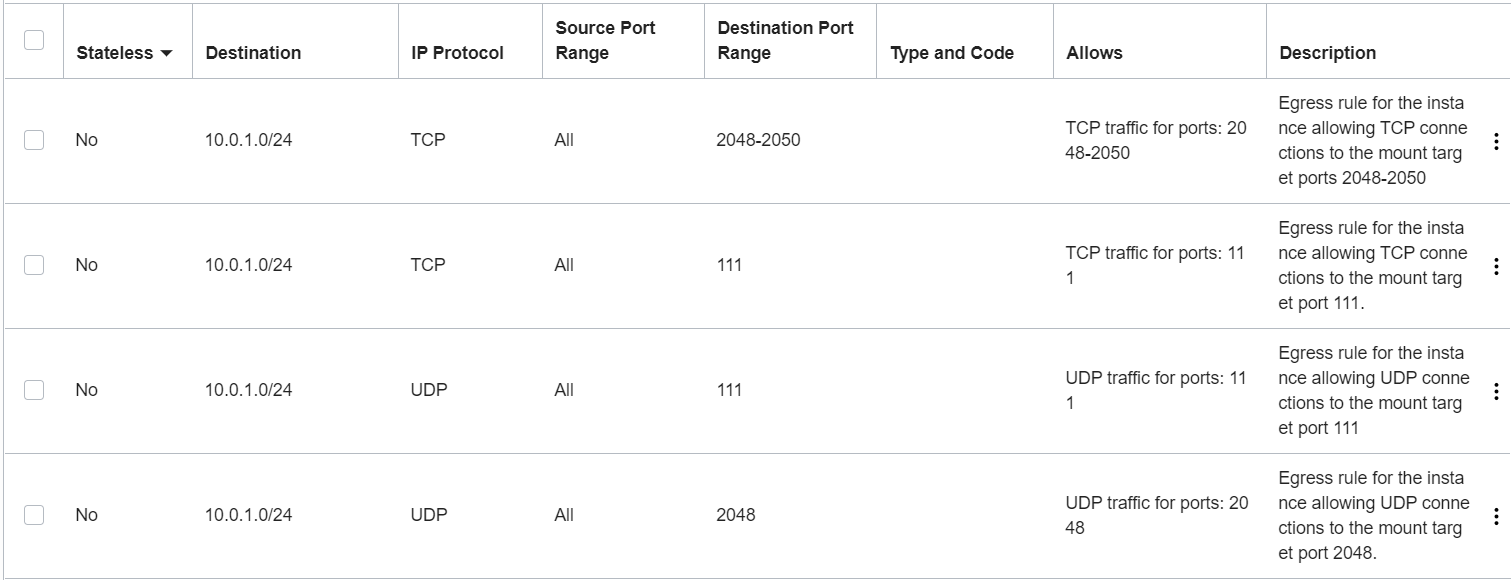

Règles de trafic sortant pour le groupe de sécurité de réseau ou la liste de sécurité du sous-réseau de l'instance. Le bloc CIDR de la cible de montage 10.0.1.0/24 est la destination :

Utilisation d'une liste de sécurité

Les listes de sécurité sont associées à des sous-réseaux. Si vous utilisez des listes de sécurité pour configurer vos règles de sécurité, vous devez configurer les règles de la cible de montage dans le sous-réseau de la cible de montage et les règles de l'instance dans le sous-réseau de l'instance. Vous pouvez ajouter les règles à la liste de sécurité par défaut pour chaque sous-réseau ou créer de nouvelles listes de sécurité.

Utilisation d'un groupe de sécurité de réseau

Une autre méthode pour appliquer les règles de sécurité consiste à les configurer dans un groupe de sécurité de réseau et à ajouter la cible de montage et l'instance au groupe. Contrairement aux règles de liste de sécurité qui s'appliquent à toutes les cartes vNIC du sous-réseau, les groupes de sécurité de réseau s'appliquent uniquement aux cartes vNIC de la ressource que vous ajoutez au groupe.

Voir Manières d'activer les règles de sécurité pour le service de stockage de fichiers pour obtenir un aperçu de ces méthodes et des instructions sur la façon de les utiliser pour configurer des règles de sécurité.

Nous recommandons que les cibles de montage et les instances utilisent des sous-réseaux distincts pour contrôler exactement les adresses IP affectées aux instances et éviter les interférences ou les pannes de disponibilité en raison des exigences d'adresse IP de la cible de montage.

Pour plus d'informations, voir les rubriques de dépannage Échec de la création de l'instance en raison de l'affectation d'adresses IP pour les cibles de montage et Insuffisance d'adresses IP non affectées lors du basculement.

Dans ce scénario, la cible de montage qui exporte le système de fichiers se trouve dans le même sous-réseau que l'instance dans laquelle vous voulez monter le système de fichiers.

- Trafic entrant avec état depuis le CIDR de l'instance source TOUS les ports sources vers les ports de destination 111, 2048, 2049 et 2050, protocole TCP.

- Trafic entrant avec état depuis le CIDR de l'instance source TOUS les ports sources vers les ports de destination 111 et 2048, protocole UDP.

- trafic sortant avec état depuis TOUS les ports sources vers les ports CIDR de la cible de montage de destination 111, 2048, 2049 et 2050, protocole TCP.

- trafic sortant avec état depuis TOUS les ports sources vers les ports CIDR de la cible de montage de destination 111 et 2048, protocole UDP.

Nous recommandons de limiter les clients NFS aux ports réservés. Pour ce faire, réglez l'intervalle de ports sources à 1-1023. Vous pouvez également définir les options d'exportation d'un système de fichiers de manière à exiger que les clients se connectent à partir d'un port source avec privilèges. Pour plus d'informations, voir Utilisation des options d'exportation et d'exportation NFS.

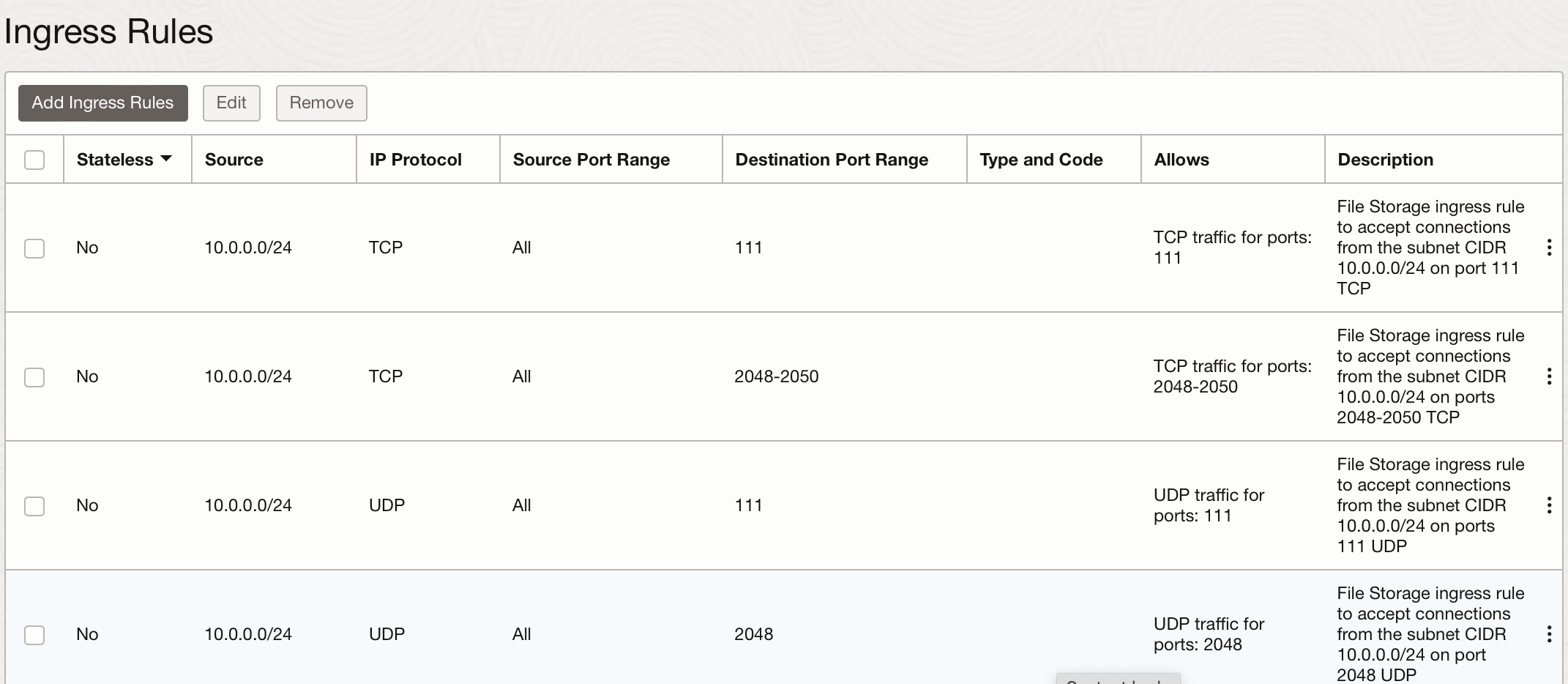

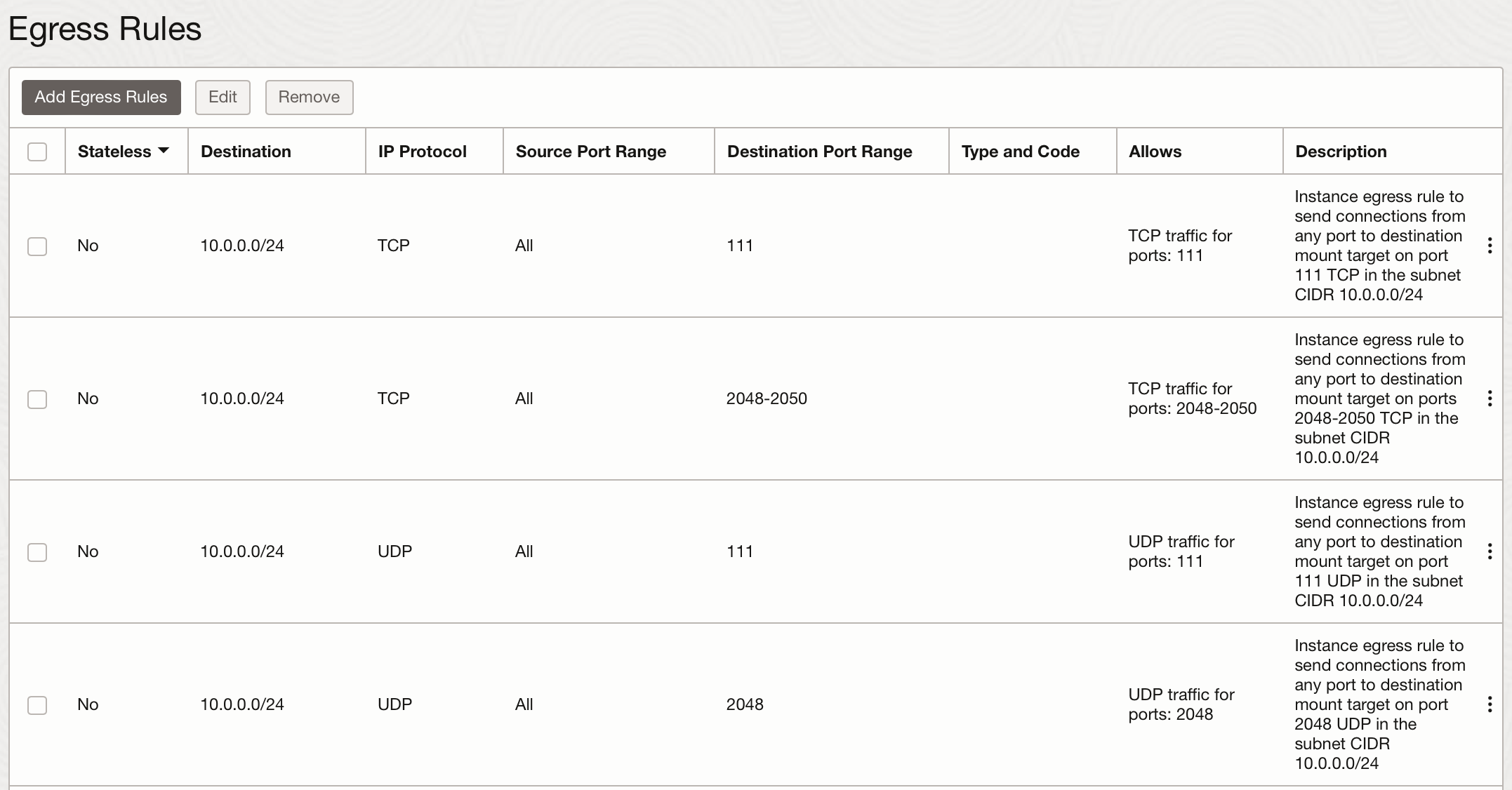

Voici un exemple de règles pour ce scénario configurées pour un sous-réseau unique qui contient à la fois la cible de montage et l'instance. Dans cet exemple, la cible de montage et l'instance se trouvent dans le bloc CIDR 10.0.0.0/24 :

Utilisation d'une liste de sécurité

Les listes de sécurité sont associées à des sous-réseaux. Vous pouvez configurer les règles de sécurité requises dans la liste de sécurité par défaut pour le sous-réseau de la cible de montage ou créer une nouvelle liste de sécurité. Les règles de liste de sécurité s'appliquent à toutes les ressources du sous-réseau.

Utilisation d'un groupe de sécurité de réseau

Une autre méthode pour appliquer les règles de sécurité consiste à les configurer dans un groupe de sécurité de réseau et à ajouter la cible de montage au groupe. Contrairement aux règles de liste de sécurité qui s'appliquent à toutes les cartes vNIC du sous-réseau, les groupes de sécurité de réseau s'appliquent uniquement aux cartes vNIC de la ressource que vous ajoutez au groupe.

Voir Manières d'activer les règles de sécurité pour le service de stockage de fichiers pour obtenir un aperçu de ces méthodes et des instructions sur la façon de les utiliser pour configurer des règles de sécurité.

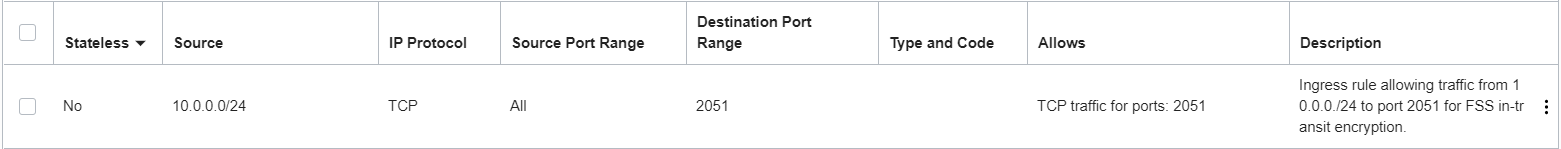

Dans ce scénario, le chiffrement en transit protège des données entre des instances et des systèmes de fichiers montés à l'aide du chiffrement TLS v.1.2 (Transport Layer Security). Voir Utilisation du chiffrement TLS en transit pour plus d'informations.

Vous pouvez limiter la source à l'adresse IP ou au bloc CIDR de votre choix.

Configurez les règles de sécurité suivantes pour la cible de montage :

- Trafic entrant avec état à partir du CIDR source TOUS les ports sources vers le port de destination 2051, protocole TCP.

Voici un exemple de règle pour ce scénario configuré dans la liste de sécurité pour le groupe de sécurité de réseau ou le sous-réseau de la cible de montage. Cet exemple montre les règles pour le bloc CIDR source spécifique 10.0.0.0/24 en tant que source :

Utilisation d'une liste de sécurité

Les listes de sécurité sont associées à des sous-réseaux. Vous pouvez configurer les règles de sécurité requises dans la liste de sécurité par défaut pour le sous-réseau de la cible de montage ou créer une nouvelle liste de sécurité. Les règles de liste de sécurité s'appliquent à toutes les ressources du sous-réseau.

Utilisation d'un groupe de sécurité de réseau

Une autre méthode pour appliquer les règles de sécurité consiste à les configurer dans un groupe de sécurité de réseau et à ajouter la cible de montage au groupe. Contrairement aux règles de liste de sécurité qui s'appliquent à toutes les cartes vNIC du sous-réseau, les groupes de sécurité de réseau s'appliquent uniquement aux cartes vNIC de la ressource que vous ajoutez au groupe.

Voir Manières d'activer les règles de sécurité pour le service de stockage de fichiers pour obtenir un aperçu de ces méthodes et des instructions sur la façon de les utiliser pour configurer des règles de sécurité.

Dans ce scénario, le trafic entre une cible de montage et le port LDAPS d'un serveur LDAP est autorisé.

Vous pouvez limiter la source à l'adresse IP de la cible de montage et l'adresse IP de destination au sous-réseau de votre serveur LDAP.

Configurez les règles de sécurité suivantes pour la cible de montage :

- Trafic sortant avec état depuis TOUS les ports TCP vers l'adresse IP du serveur LDAP (ou le port CIDR correspondant) 636.Note

Cette règle suppose que LDAPS utilise le port par défaut 636. Modifiez cette valeur si votre serveur LDAP utilise un port différent.

Si vous utilisez un serveur DNS géré par le client, la cible de montage nécessite également les règles de sécurité suivantes :

- Trafic sortant avec état depuis TOUS les ports TCP vers l'adresse IP du serveur DNS (ou le bloc CIDR correspondant) 53.

- Trafic sortant avec état depuis TOUS les ports UDP vers l'adresse IP du serveur DNS (ou le bloc CIDR correspondant) 53.

Utilisation d'une liste de sécurité

Les listes de sécurité sont associées à des sous-réseaux. Vous pouvez configurer les règles de sécurité requises dans la liste de sécurité par défaut pour le sous-réseau de la cible de montage ou créer une nouvelle liste de sécurité. Les règles de liste de sécurité s'appliquent à toutes les ressources du sous-réseau.

Utilisation d'un groupe de sécurité de réseau

Une autre méthode pour appliquer les règles de sécurité consiste à les configurer dans un groupe de sécurité de réseau et à ajouter la cible de montage au groupe. Contrairement aux règles de liste de sécurité qui s'appliquent à toutes les cartes vNIC du sous-réseau, les groupes de sécurité de réseau s'appliquent uniquement aux cartes vNIC de la ressource que vous ajoutez au groupe.

Voir Manières d'activer les règles de sécurité pour le service de stockage de fichiers pour obtenir un aperçu de ces méthodes et des instructions sur la façon de les utiliser pour configurer des règles de sécurité.

Manières d'activer les règles de sécurité pour le service de stockage de fichiers

Le service de réseau offre deux fonctionnalités de pare-feu virtuel qui utilisent toutes deux des règles de sécurité pour contrôler le trafic au niveau du paquet. Les deux fonctions sont les suivantes :

- Listes de sécurité : Fonctionnalité de pare-feu virtuel initiale du service de réseau. Lorsque vous créez un réseau VCN, une liste de sécurité par défaut est également créée. Ajoutez les règles requises à la liste de sécurité pour le sous-réseau qui contient la cible de montage. (Si vous configurez le Scénario A : Cible de montage et instance dans des sous-réseaux différents (recommandé), vous devez ajouter des règles pour les deux sous-réseaux.) Voir Définition des règles obligatoires dans une liste de sécurité pour obtenir des instructions.

- Groupes de sécurité de réseau (NSG) : Fonction complémentaire conçue pour les composants d'application dont la situation en matière de sécurité est différente. Créez un groupe de sécurité de réseau contenant les règles requises, puis ajoutez la cible de montage au groupe de sécurité de réseau. Vous pouvez également ajouter les règles requises à un groupe de sécurité de réseau existant, puis ajouter la cible de montage au groupe. Chaque cible de montage peut appartenir à un maximum de cinq (5) groupes de sécurité de réseau. (Si vous configurez le Scénario A : cible de montage et instance dans des sous-réseaux différents (recommandé), vous devez ajouter la cible de montage et l'instance à un groupe de sécurité de réseau qui contient les règles de sécurité requises). Voir Configuration des règles requises dans un groupe de sécurité de réseau pour obtenir des instructions.

Vous pouvez utiliser seulement des listes de sécurité ou des groupes de sécurité de réseau, ou les deux ensemble. Tout dépend de vos besoins en matière de sécurité.

Si vous choisissez d'utiliser à la fois des listes de sécurité et des groupes de sécurité de réseau, le jeu de règles qui s'applique à la carte vNIC d'une cible de montage particulière est la combinaison de ces éléments :

- Les règles de sécurité dans les listes de sécurité associées au sous-réseau de la carte vNIC

- Les règles de sécurité dans tous les groupes de sécurité de réseau dans lesquels figure la carte vNIC

Peu importe la méthode utilisée pour appliquer les règles de sécurité à la carte vNIC de la cible de montage, dans la mesure où les ports des protocoles nécessaires pour le service de stockage de fichiers sont configurés correctement dans les règles appliquées.

Voir Règles de sécurité, Listes de sécurité, et Groupes de sécurité de réseau pour obtenir plus d'informations, des exemples et des scénarios sur la façon dont ces fonctionnalités interagissent dans votre réseau. La rubrique Aperçu du service de réseau fournit des informations générales sur le service de réseau. Voir À propos de la sécurité du service de stockage de fichiers pour obtenir des informations sur la façon dont les règles de sécurité fonctionnent avec d'autres types de sécurité du service de stockage de fichiers.

Politique GIA requise

Pour utiliser Oracle Cloud Infrastructure, un administrateur doit être membre d'un groupe auquel l'accès de sécurité est accordé dans une politique par un administrateur de location. Cet accès est requis que vous utilisiez la console ou l'API REST avec une trousse SDK, l'interface de ligne de commande ou un autre outil. Si vous obtenez un message indiquant que vous ne disposez pas de l'autorisation requise, vérifiez auprès de l'administrateur de la location quel type d'accès vous avez et dans quel compartiment votre accès fonctionne.

Pour les administrateurs : La politique présentée à la rubrique Permettre aux administrateurs de réseau de gérer un réseau en nuage couvre la gestion de tous les composants de réseau, notamment les listes de sécurité et les groupes de sécurité de réseau. Pour plus d'informations, voir Informations de référence sur les politiques.

Pour en savoir plus sur les politiques, voir Gestion des domaines d'identité et Politiques communes.

Utilisation de la console

Configuration des règles requises dans une liste de sécurité

Vous pouvez ajouter les règles requises à une liste de sécurité existante associée à un sous-réseau, par exemple la liste de sécurité par défaut créée avec le réseau VCN. Voir Création d'une liste de sécurité pour plus d'informations.

- Ouvrez le menu de navigation , sélectionnez Service de réseau, puis Réseaux en nuage virtuels.

-

Dans la section Portée, sélectionnez le compartiment qui contient le réseau VCN dans lequel se trouve le sous-réseau.

- Cliquez sur le nom du réseau en nuage virtuel.

- Dans la page des détails du réseau en nuage, sous Ressources, cliquez sur Listes de sécurité.

- Cliquez sur le nom de la liste de sécurité utilisée par le sous-réseau.

- Sous Ressources, cliquez sur Règles de trafic entrant.

-

Cliquez sur Ajouter des règles de trafic entrant.

- Indiquez qu'il s'agit d'une règle avec état en laissant la case à cocher vide. (Pour plus d'informations sur les règles avec et sans état, voir Règles avec état et règles sans état). Par défaut, les règles sont avec état, sauf indication contraire.

- Pour autoriser le trafic provenant du sous-réseau du réseau en nuage, cliquez sur Type de source, sélectionnez CIDR, puis entrez le bloc CIDR pour le sous-réseau. Par exemple,

10.0.0.0/24. - Cliquez sur Protocole IP, puis sélectionnez le protocole. Par exemple, TCP.

-

Dans la zone Intervalle de ports sources, indiquez l'intervalle de ports depuis lequel vous voulez autoriser le trafic. Vous pouvez également accepter la valeur par défaut Tous pour autoriser le trafic provenant de n'importe quel port source.

- Cliquez sur Intervalle de ports de destination, puis entrez des ports individuels ou un intervalle de ports. Par exemple, 2048-2050.

- Cliquez sur + Règle de trafic entrant supplémentaire pour créer d'autres règles de trafic entrant.

- Lorsque vous avez terminé, cliquez sur Ajouter des règles de trafic entrant.

- Créez ensuite les règles de trafic sortant. Sous Ressources, cliquez sur Règles de trafic sortant.

-

Cliquez sur Ajouter des règles sortantes.

- Indiquez qu'il s'agit d'une règle avec état en laissant la case à cocher vide.

- Cliquez sur Type de destination, sélectionnez CIDR, puis entrez le bloc CIDR pour le sous-réseau. Par exemple,

10.0.0.0/24. - Cliquez sur Protocole IP, puis sélectionnez le protocole. Par exemple, TCP.

-

Cliquez sur Intervalle de ports sources, puis entrez des ports individuels ou un intervalle de ports. Par exemple, 2048-2050.

- Sous Intervalle de ports de destination, acceptez la valeur par défaut Tous pour autoriser le trafic vers n'importe quel port de destination.

- Cliquez sur + Règle sortante supplémentaire pour créer d'autres règles de trafic sortant.

- Lorsque vous avez terminé, cliquez sur Ajouter des règles de trafic sortant.

Configuration des règles requises dans un groupe de sécurité de réseau

Processus général de configuration de groupes de sécurité de réseau fonctionnant avec le service de stockage de fichiers :

- Créez un groupe de sécurité de réseau avec les règles de sécurité requises. (Facultativement, vous pouvez ajouter les règles à un groupe de sécurité de réseau existant.)

- Ajoutez la cible de montage (ou plus précisément, la carte vNIC de la cible de montage) au groupe de sécurité de réseau. Vous pouvez effectuer cette opération lors de la création de la cible de montage ou vous pouvez mettre à jour la cible de montage et l'ajouter à un ou plusieurs groupes de sécurité de réseau qui contiennent les règles de sécurité requises.

- Si vous configurez le Scénario A : cible de montage et instance dans des sous-réseaux différents (recommandé), vous devez ajouter la cible de montage et l'instance à un groupe de sécurité de réseau qui contient les règles de sécurité requises.

Préalables : Se familiariser avec les éléments des règles de sécurité.

- Ouvrez le menu de navigation , sélectionnez Service de réseau, puis Réseaux en nuage virtuels.

- Cliquez sur le réseau VCN qui vous intéresse.

- Sous Ressources, cliquez sur Groupes de sécurité de réseau.

- Cliquez sur Créer un groupe de sécurité de réseau.

-

Entrez les informations suivantes :

- Nom : Nom descriptif du groupe de sécurité de réseau. Il n'est pas nécessaire que le nom soit unique; vous pouvez le modifier plus tard. Évitez d'entrer des informations confidentielles.

- Créer dans le compartiment : Compartiment où vous souhaitez créer le groupe de sécurité de réseau s'il est différent du compartiment dans lequel vous travaillez actuellement.

- Show Tagging Options (Afficher les options de marquage) : Si vous êtes autorisé à créer une ressource, vous disposez également des autorisations nécessaires pour appliquer des marqueurs à structure libre à cette ressource. Pour appliquer un marqueur défini, vous devez être autorisé à utiliser l'espace de noms de marqueur. Pour plus d'informations sur le marquage, voir Marqueurs de ressource. Si vous ne savez pas si vous devez appliquer des marqueurs, ignorez cette option ou demandez à un administrateur. Vous pouvez appliquer des marqueurs plus tard.

-

Cliquez sur Suivant.

-

Indiquez les règles de trafic entrant.

- Indiquez qu'il s'agit d'une règle avec état en laissant la case à cocher vide. (Pour plus d'informations sur les règles avec et sans état, voir Règles avec état et règles sans état). Par défaut, les règles sont avec état, sauf indication contraire.

- Dans la zone Direction, sélectionnez Entrant.

- Pour autoriser le trafic provenant du sous-réseau du réseau en nuage, cliquez sur Type de source, sélectionnez CIDR, puis entrez le bloc CIDR pour le sous-réseau. Par exemple,

10.0.0.0/24. - Cliquez sur Protocole IP, puis sélectionnez le protocole. Par exemple, TCP.

-

Dans la zone Intervalle de ports sources, indiquez l'intervalle de ports depuis lequel vous voulez autoriser le trafic. Vous pouvez également accepter la valeur par défaut Tous pour autoriser le trafic provenant de n'importe quel port source.

- Cliquez sur Intervalle de ports de destination, puis entrez des ports individuels ou un intervalle de ports. Par exemple, 2048-2050.

- Cliquez sur + Une autre règle pour créer d'autres règles de trafic entrant.

-

Entrez des règles de trafic sortant.

- Indiquez qu'il s'agit d'une règle avec état en laissant la case à cocher vide.

- Dans la zone Direction, sélectionnez Sortant.

- Cliquez sur Type de destination, sélectionnez CIDR, puis entrez le bloc CIDR pour le sous-réseau. Par exemple,

10.0.0.0/24. - Cliquez sur Protocole IP, puis sélectionnez le protocole. Par exemple, TCP.

-

Cliquez sur Intervalle de ports sources, puis entrez des ports individuels ou un intervalle de ports. Par exemple, 2048-2050.

- Sous Intervalle de ports de destination, acceptez la valeur par défaut Tous pour autoriser le trafic vers n'importe quel port de destination.

- Cliquez sur + Une autre règle pour créer d'autres règles de trafic sortant.

- Lorsque vous avez terminé, cliquez sur Créer.

- Lors de la création d'une cible de montage avec un système de fichiers : Voir Création d'un système de fichiers.

- Lors de la création d'une seule cible de montage : Voir Création d'une cible de montage.

-

Pour une cible de montage existante :

- Ouvrez le menu de navigation et sélectionnez Stockage. Sous Stockage de fichiers, sélectionnez Cibles de montage.

-

Dans la section Portée de la liste, sélectionnez un compartiment.

-

Trouvez la cible de montage qui vous intéresse, cliquez sur le menu , puis sur Voir les détails de la cible de montage.

-

Dans l'onglet Informations sur la cible de montage, cliquez sur le lien Modifier à côté de Groupes de sécurité de réseau.

- Sélectionnez un compartiment et un groupe de sécurité de réseau dans la liste.

- Cliquez sur Enregistrer.

Voir Ajout ou suppression d'une ressource d'un groupe de sécurité de réseau pour des instructions expliquant comment ajouter une instance à un groupe de sécurité de réseau.