Découvrir les meilleures pratiques pour la configuration de votre location

Une fois qu'Oracle a créé votre location dans Oracle Cloud Infrastructure, un administrateur de votre société doit effectuer certaines tâches de configuration et établir un plan d'organisation pour vos ressources et utilisateurs en nuage. Utilisez les informations de cette rubrique pour savoir comment procéder.

Pour permettre à certains utilisateurs de commencer à travailler rapidement alors que la phase de planification n'est pas terminée, voir Ajout d'utilisateurs.

Voir aussi Gestion des locations pour plus d'informations sur la gestion de vos locations.

Créer un plan

Avant d'ajouter des utilisateurs et des ressources, vous devez créer un plan pour votre location. Pour créer votre plan, il est essentiel de bien connaître les composants du service de gestion des identités et des accès (GIA) pour Oracle Cloud Infrastructure. Prenez connaissance des fonctionnalités du service de gestion des identités et des accès (GIA) et familiarisez-vous avec celles-ci. Voir Aperçu du service de gestion des identités et des accès.

Votre plan doit inclure la hiérarchie des compartiments utilisés pour organiser vos ressources et la définition des groupes d'utilisateurs qui devront accéder aux ressources. Ces deux éléments ont une incidence sur la création des politiques de gestion des accès, et ils doivent donc être pris étudiés ensemble.

Les rubriques suivantes vous aideront à démarrer avec votre plan :

Présentation des compartiments

Les compartiments constituent les principaux blocs que vous utilisez pour organiser vos ressources en nuage. Ils permettent d'organiser et d'isoler vos ressources pour en faciliter la gestion et en sécuriser l'accès.

Une fois votre location provisionnée, un compartiment racine est créé pour vous (votre location est votre compartiment racine). Le compartiment racine contient toutes vos ressources en nuage. Vous pouvez considérer le compartiment racine comme le dossier racine d'un système de fichiers.

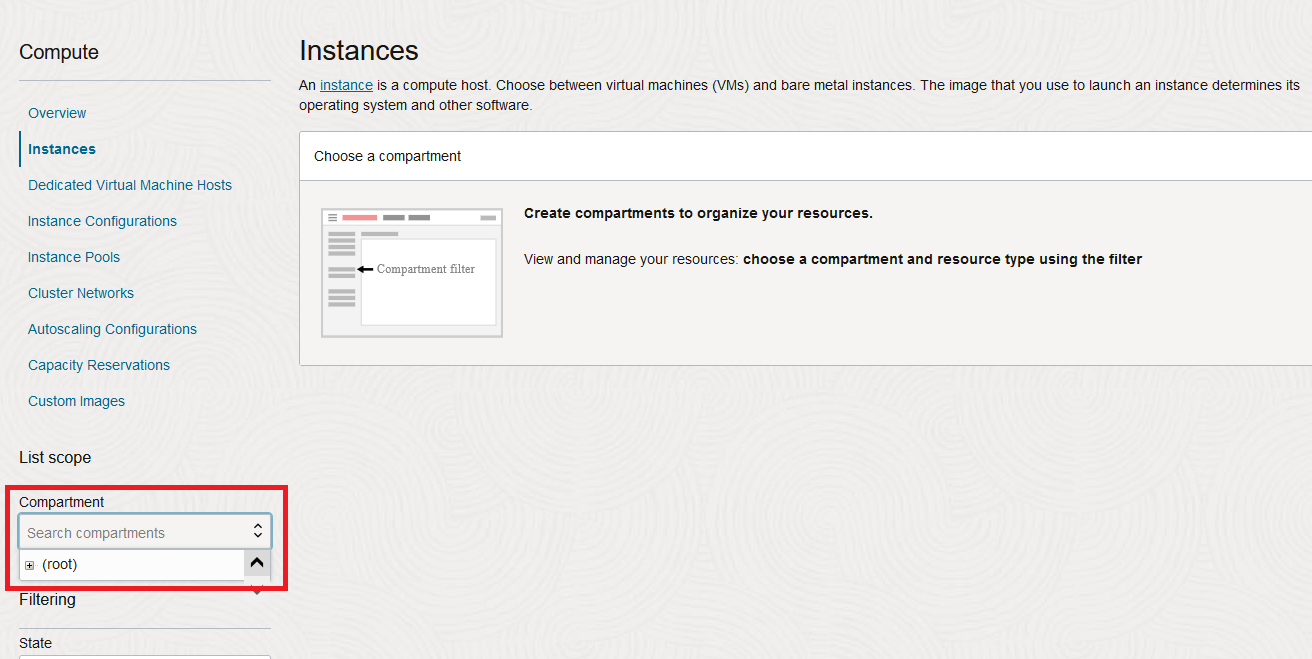

La première fois que vous vous connectez à la console et sélectionnez un service, un seul compartiment s'affiche, le compartiment racine.

Vous pouvez créer des compartiments sous le compartiment racine pour organiser vos ressources en nuage en fonction de vos besoins. Lorsque vous créez des compartiments, vous contrôlez l'accès à ceux-ci en définissant des politiques qui spécifient les groupes d'actions que les utilisateurs peuvent appliquer aux ressources de ces compartiments.

Gardez à l'esprit les éléments suivants lorsque vous commencez à utiliser des compartiments :

- Au moment de créer une ressource (par exemple, une instance, un volume de stockage par blocs, un VCN ou un sous-réseau), vous devez décider dans quel compartiment la placer.

- Les compartiments sont logiques, et non physiques. C'est pourquoi les composants de ressources connexes peuvent être placés dans des compartiments différents. Par exemple, les sous-réseaux de réseaux en nuage ayant accès à une passerelle Internet peuvent être sécurisés dans un compartiment distinct des autres sous-réseaux du même réseau en nuage.

- Vous pouvez créer une hiérarchie d'une profondeur de six compartiments au maximum sous la location (compartiment racine).

- Lorsque vous créez une règle de politique pour accorder à un groupe d'utilisateurs l'accès à une ressource, vous spécifiez toujours le compartiment auquel appliquer la règle d'accès. Ainsi, si vous choisissez de répartir les ressources entre plusieurs compartiments, vous devrez accorder les autorisations appropriées sur chaque compartiment aux utilisateurs qui auront besoin d'accéder à ces ressources.

- Dans la console, les compartiments se comportent comme des filtres pour l'affichage des ressources. Lorsque vous sélectionnez un compartiment, vous ne voyez que les ressources de celui-ci. Pour voir les ressources d'un autre compartiment, vous devez d'abord sélectionner ce compartiment. Vous pouvez utiliser la fonction de recherche pour obtenir la liste des ressources situées dans plusieurs compartiments. Voir Aperçu de la fonction de recherche.

- Vous pouvez utiliser l'explorateur de location pour obtenir une vue complète de toutes les ressources (dans toutes les régions) qui se trouvent dans un compartiment spécifique. Voir Consultation de toutes les ressources dans un compartiment.

- Si vous voulez supprimer un compartiment, vous devez d'abord supprimer toutes les ressources qu'il contient.

- Enfin, lorsque vous planifiez les compartiments, vous devez prévoir la façon dont les données d'utilisation et de vérification seront agrégées.

Définir les accès aux ressources

Lors de la préparation de la configuration de votre location, vous devez déterminer qui aura accès à quelles ressources. En définissant la façon dont différents groupes d'utilisateurs pourront accéder aux ressources, vous planifierez plus efficacement l'organisation des ressources, ce qui facilitera la création et la mise à jour de vos politiques d'accès.

Par exemple, certains utilisateurs peuvent avoir besoin de :

- Voir la console, sans être autorisés à modifier ou à créer des ressources

- Créer et mettre à jour des ressources spécifiques dans plusieurs compartiments (par exemple, les administrateurs de réseau qui doivent gérer vos réseaux et sous-réseaux en nuage)

- Lancer et gérer des instances et des volumes par blocs, sans accéder à votre réseau en nuage

- Disposer d'autorisations complètes sur toutes les ressources, mais dans un compartiment spécifique uniquement

- Gérer les autorisations et les données d'identification des autres utilisateurs

Pour obtenir des exemples de politiques, voir Politiques communes.

Exemples d'approche de configuration des compartiments

Placer toutes vos ressources dans la location (compartiment racine)

Si votre organisation est petite ou que vous en êtes toujours à la phase d'évaluation d'Oracle Cloud Infrastructure, vous pouvez envisager de placer toutes vos ressources dans le compartiment racine (location). Cette approche facilite la consultation et la gestion rapides de toutes vos ressources. Vous pouvez toujours créer des politiques et des groupes pour limiter l'accès à certaines ressources aux utilisateurs qui en ont besoin.

Tâches à effectuer pour configurer l'approche à compartiment unique :

- (Meilleure pratique) Créez un compartiment bac à sable. Même si vous envisagez de gérer vos ressources dans le compartiment racine, Oracle recommande de configurer un compartiment bac à sable permettant aux utilisateurs de disposer d'un espace dédié pour tester les fonctionnalités. Dans le compartiment bac à sable, vous pouvez accorder aux utilisateurs des autorisations pour créer et gérer des ressources, tout en appliquant des autorisations plus strictes aux ressources du compartiment racine. Voir Créer un compartiment bac à sable.

- Créez des groupes et des politiques. Voir Politiques communes.

- Ajoutez des utilisateurs. Voir Gestion des utilisateurs.

Créer des compartiments en fonction des projets de votre entreprise

Envisagez cette approche si votre société comporte plusieurs services que vous voulez gérer séparément, ou si elle a entrepris plusieurs projets distincts qui sont plus faciles à gérer individuellement.

Avec cette approche, vous pouvez associer à chaque compartiment (projet) un groupe d'administrateurs dédié qui peut définir les politiques d'accès pour ce projet seulement. (Les utilisateurs et les groupes doivent toujours être ajoutés au niveau de la location.) Vous pouvez autoriser un groupe à contrôler toutes ses ressources, sans lui accorder les droits d'administration sur le compartiment racine ni sur aucun autre projet. Ainsi, vous pouvez autoriser plusieurs groupes de votre société à configurer des "sous-nuages" pour leurs propres ressources et à les administrer de manière indépendante.

Tâches à effectuer pour configurer l'approche à plusieurs projets :

- Créez un compartiment bac à sable. Oracle recommande de configurer un compartiment bac à sable permettant aux utilisateurs de disposer d'un espace dédié pour tester les fonctionnalités. Dans le compartiment bac à sable, vous pouvez accorder aux utilisateurs des autorisations pour créer et gérer des ressources, tout en appliquant des autorisations plus strictes aux ressources du compartiment racine.

- Créez un compartiment pour chaque projet, par exemple ProjectA, ProjectB.

- Créez un groupe d'administrateurs pour chaque projet, par exemple ProjectA_Admins.

-

Créez une politique pour chaque groupe d'administrateurs.

Exemple :Allow group ProjectA_Admins to manage all-resources in compartment ProjectA) - Ajoutez des utilisateurs. Voir Gestion des utilisateurs.

- Autorisez les administrateurs de ProjectA et ProjectB à créer des sous-compartiments au sein de leur compartiment dédié pour gérer les ressources.

- Autorisez les administrateurs de ProjectA et ProjectB à créer des politiques pour gérer l'accès à leurs compartiments.

Créer des compartiments en fonction des exigences de sécurité

Envisagez cette approche si votre entreprise comprend des projets ou des applications qui nécessitent différents niveaux de sécurité.

Une zone de sécurité est associée à un compartiment et à une recette de zone de sécurité. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide ces opérations en fonction des politiques de la recette de zone de sécurité. Si une politique de zone de sécurité est violée, l'opération est refusée. Par défaut, tous les sous-compartiments se trouvent également dans la même zone de sécurité.

Les politiques de zone de sécurité sont conformes aux principes de sécurité d'Oracle, notamment :

- Les données dans une zone de sécurité ne peuvent pas être copiées dans un compartiment standard qui ne se trouve pas dans la zone, car il peut être moins sécurisé.

- Les ressources d'une zone de sécurité ne doivent pas être accessibles sur Internet public.

- Les ressources d'une zone de sécurité doivent uniquement utiliser des configurations et des modèles approuvés par Oracle.

Avec cette approche, vous créez des compartiments et des zones de sécurité pour les projets qui doivent respecter notre architecture de sécurité maximale et nos meilleures pratiques. Pour les projets ne nécessitant pas ce niveau de conformité en matière de sécurité, vous créez des compartiments qui ne figurent pas dans des zones de sécurité. Vous pouvez également créer des recettes personnalisées pour vos zones de sécurité qui activent uniquement un sous-jeu de politiques disponibles.

Comme pour l'approche précédente, vous pouvez ajouter un groupe d'administrateurs dédié à chaque compartiment, qui peut ensuite définir les politiques d'accès pour un projet unique.

- Les politiques d'accès (GIA) permettent aux utilisateurs de gérer certaines ressources dans un compartiment.

- Les politiques de zone de sécurité garantissent que les opérations de gestion d'un compartiment de zone de sécurité sont conformes aux meilleures pratiques de sécurité d'Oracle.

Pour assurer l'intégrité des données, vous ne pouvez pas déplacer certaines ressources d'un compartiment d'une zone de sécurité vers un compartiment qui ne se trouve pas dans une zone de sécurité.

Pour en savoir plus, voir Aperçu des zones de sécurité.