Fédération avec Microsoft Azure Active Directory

Cette rubrique décrit la fédération avec Microsoft Azure Active Directory (AD).

Avant de passer aux étapes de cette rubrique, voir Fédération avec des fournisseurs d'identités pour plus d'informations sur les concepts généraux liés à la fédération.

À propos de la fédération avec Azure AD

Pour vous fédérer avec Azure AD, vous configurez Oracle Cloud Infrastructure en tant qu'application d'authentification unique SAML de base dans Azure AD. Pour configurer cette application, vous effectuez certaines étapes dans la console Oracle Cloud Infrastructure et dans Azure AD.

Voici le processus général qu'un administrateur suit pour configurer la fédération. Les détails de chaque étape sont présentés dans la section suivante.

- Dans Oracle Cloud Infrastructure, télécharger le document de métadonnées de fédération.

- Dans Azure AD, configurer la console Oracle Cloud Infrastructure en tant qu'application d'entreprise.

- Dans Azure AD, configurer l'application d'entreprise Oracle Cloud Infrastructure pour l'authentification unique.

- Dans Azure AD, configurer les attributs d'utilisateur et les revendications.

- Dans Azure AD, télécharger le document de métadonnées SAML Azure AD.

- Dans Azure AD, affecter des groupes d'utilisateurs à l'application.

- Dans Oracle Cloud Infrastructure, configurer Azure AD comme fournisseur d'identités.

- Dans Oracle Cloud Infrastructure, mapper vos groupes Azure AD à des groupes Oracle Cloud Infrastructure.

- Dans Oracle Cloud Infrastructure, configurez les politiques IAM pour régir l'accès de vos groupes Azure AD.

- Partager l'URL de connexion à Oracle Cloud Infrastructure avec vos utilisateurs.

Étapes pour se fédérer avec Azure AD

Préalables

Vous disposez d'une location Azure avec des groupes et des utilisateurs configurés dans Azure AD.

Étape 1 : Dans Oracle Cloud Infrastructure, télécharger le document de métadonnées de fédération

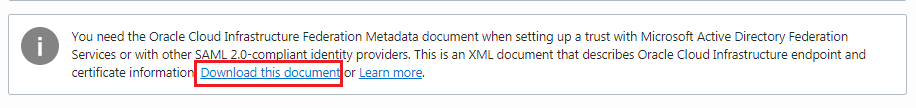

Sommaire : La page Fédération de console Oracle Cloud Infrastructure affiche un lien vers le document de métadonnées de fédération Oracle Cloud Infrastructure. Avant de configurer l'application dans Azure AD, vous devez télécharger le document.

-

Allez à la page Fédération : Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

-

Dans la page Fédération, sélectionnez Télécharger ce document.

Une fois que vous avez sélectionné le lien, le document metadata.xml s'ouvre dans votre fenêtre de navigateur. Utilisez la commande Enregistrer la page sous de votre navigateur pour enregistrer le document xml localement, où vous pourrez y accéder ultérieurement.

Étape 2 : Dans Azure AD, ajouter Oracle Cloud Infrastructure en tant qu'application d'entreprise

-

Dans le portail Azure, dans le panneau de navigation de gauche, sélectionnez Azure Active Directory.

-

Dans le volet Azure Active Directory, sélectionnez Applications d'entreprise. Un échantillon des applications de votre locataire Azure AD s'affiche.

- Dans la partie supérieure du volet toutes les applications, sélectionnez Nouvelle application.

- Dans la région Ajouter à partir de la galerie, entrez Console Oracle Cloud Infrastructure dans la zone de recherche.

-

Sélectionnez l'application Console Oracle Cloud Infrastructure dans les résultats.

-

Dans le formulaire propre à l'application, vous pouvez modifier les informations relatives à l'application. Par exemple, vous pouvez modifier le nom de l'application.

-

Lorsque vous avez terminé de modifier les propriétés, sélectionnez Créer.

La page de démarrage s'affiche avec les options de configuration de l'application pour votre organisation.

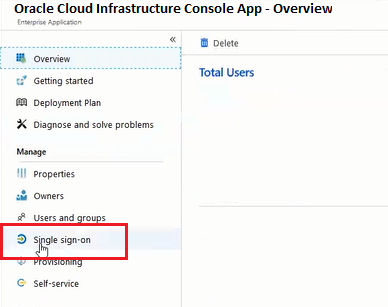

Étape 3 : Dans Azure AD, configurer Oracle Cloud Infrastructure en tant qu'application d'entreprise

-

Dans la section Gérer, sélectionnez Authentification unique.

-

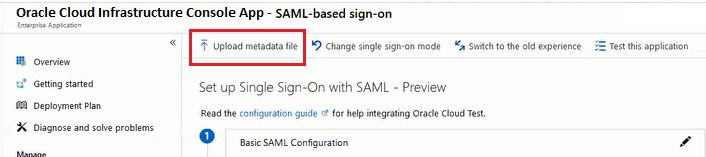

Sélectionnez SAML pour configurer l'authentification unique. La page Configurer l'authentification unique avec SAML s'affiche.

-

Dans le haut de la page, sélectionnez Charger le fichier de métadonnées.

-

Localisez le fichier de métadonnées de fédération (metadata.xml) téléchargé depuis Oracle Cloud Infrastructure à l'étape 1 et chargez-le ici. Une fois le fichier chargé, les champs suivants sous Configuration SAML de base sont automatiquement alimentés :

- Identificateur (ID entité)

- URL de réponse (URL du service ACS)

-

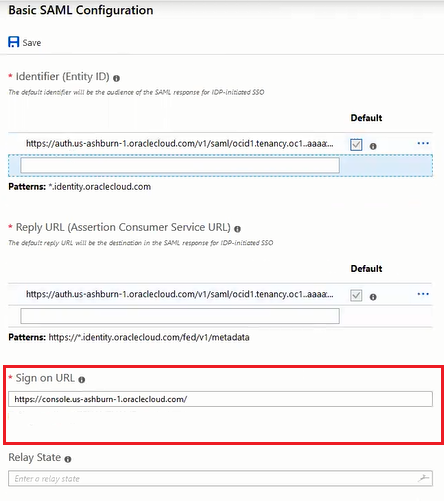

Dans la section Configuration SAML de base, sélectionnez Modifier. Dans le volet Configuration SAML de base, remplissez le champ obligatoire suivant :

-

URL de connexion : Entrez l'URL dans le format suivant :

https://cloud.oracle.com

-

- Sélectionnez enregistrer.

Étape 4 : Configurer les attributs et les revendications d'utilisateur

Le modèle d'application d'entreprise de la console Oracle Cloud Infrastructure est prédéfini avec les attributs requis. Vous n'avez donc pas besoin d'en ajouter. Cependant, vous devez effectuer les personnalisations suivantes :

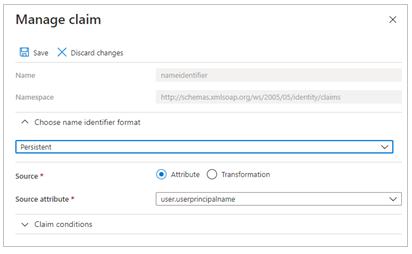

- Dans la section Attributs et revendications d'utilisateur, sélectionnez Modifier dans l'angle supérieur droit. Le panneau Gérer la revendication s'affiche.

-

À côté du champ Valeur de l'identificateur de nom, sélectionnez Modifier.

- Sous Réclamation requise, sélectionnez Identificateur d'utilisateur unique.

- Sélectionnez l'option adresse de courriel et remplacez sa valeur par Persistant.

- Pour Source, sélectionnez Attribut.

-

Pour Attribut source, sélectionnez user.userprincipalname.

-

Sélectionnez enregistrer.

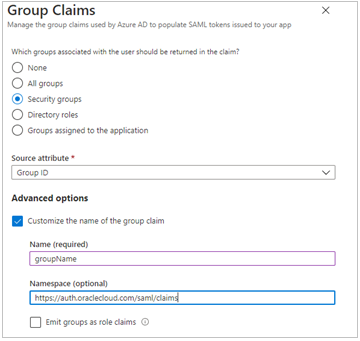

- Sélectionnez Ajouter une réclamation de groupe.

-

Dans le panneau Revendications du groupe, configurez les éléments suivants :

- Sélectionnez Groupes de sécurité.

- Attribut source : Sélectionnez ID groupe.

- Sous Options avancées, sélectionnez Personnaliser le nom de la revendication de groupe.

-

Dans le champ Nom, entrez : nom du groupe.

Vérifiez que vous entrez le nom du groupe avec l'orthographe et la casse indiquées.

-

Dans le champ Espace noms, entrez :

https://auth.oraclecloud.com/saml/claims - Sélectionnez enregistrer.

Étape 5 : Télécharger le document de métadonnées SAML

-

Dans la section Certificat de signature SAML, sélectionnez le lien de téléchargement situé à côté de XML des métadonnées de fédération.

-

Téléchargez ce document et notez l'emplacement dans lequel vous l'enregistrez. Vous allez charger ce document dans la console dans l'étape suivante.

Étape 6 : Affecter des groupes d'utilisateurs à l'application

Pour permettre aux utilisateurs d'Azure AD de se connecter à Oracle Cloud Infrastructure, vous devez affecter les groupes d'utilisateurs appropriés à votre nouvelle application d'entreprise.

- Dans le volet de navigation de gauche, sous Gérer, sélectionnez Utilisateurs et groupes.

- Sélectionnez Add (Ajouter) en haut de la liste Users and Groups (Utilisateurs et groupes) pour ouvrir le volet Add Assignment (Ajouter une affectation).

-

Sélectionnez le sélecteur d'utilisateurs et de groupes.

-

Entrez le nom du groupe à affecter à l'application dans la zone Rechercher par nom ou adresse de messagerie.

-

pointez le groupe dans la liste des résultats pour en afficher une. Cochez la case pour ajouter le groupe à la liste Sélectionnés.

-

Lorsque vous avez terminé de sélectionner des groupes, sélectionnez Sélectionner pour les ajouter à la liste des utilisateurs et des groupes à affecter à l'application.

-

Sélectionnez Affecter pour affecter l'application aux groupes sélectionnés.

Étape 7 : Ajouter Azure AD en tant que fournisseur d'identités dans Oracle Cloud Infrastructure

Sommaire : Ajouter le fournisseur d'identités à votre location. Vous pouvez configurer les mappages de groupes en même temps ou les configurer ultérieurement.

- Allez à la console et connectez-vous avec vos nom d'utilisateur et mot de passe Oracle Cloud Infrastructure.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

- Sélectionnez Ajouter un fournisseur d'identités.

-

Entrez les informations suivantes :

- Nom d'affichage : Nom unique pour cette approbation de fédération. Il s'agit du nom affiché par les utilisateurs fédérés lors de la sélection du fournisseur d'identités à utiliser lors de la connexion à la console. Le nom doit être unique pour tous les fournisseurs d'identités que vous ajoutez à la location. Vous ne pouvez pas modifier cette valeur ultérieurement.

- Description : Description conviviale.

- Type : Sélectionnez Fournisseur d'identités conforme à SAML 2.0.

- XML : Chargez le fichier FederationMetadata.xml que vous avez téléchargé à partir d'Azure AD.

- Sélectionnez Afficher les options avancées.

-

Chiffrer l'assertion : La sélection de la case à cocher permet au service IAM d'attendre le chiffrement de IdP. Ne sélectionnez cette case à cocher que si vous avez activé le chiffrement de l'assertion dans Azure AD.

Pour activer le chiffrement de l'assertion pour cette application d'authentification unique dans Azure AD, configurez le certificat de signature SAML dans Azure AD pour signer la réponse et l'assertion SAML. Pour plus d'informations, voir la documentation relative à Azure AD.

- Forcer l'authentification : Option sélectionnée par défaut. Lorsque cette option est sélectionnée, les utilisateurs doivent fournir leurs données d'identification au fournisseur d'identités (se réauthentifier), même lorsqu'ils sont déjà connectés à une autre session.

-

Références de classe du contexte d'authentification : Ce champ est obligatoire pour les clients Government Cloud. Lorsqu'une ou plusieurs valeurs sont spécifiées, Oracle Cloud Infrastructure s'attend à ce que le fournisseur d'identités utilise l'un des mécanismes d'authentification indiqués lors de l'authentification de l'utilisateur. La réponse SAML retournée par le fournisseur d'identités doit contenir un énoncé d'authentification avec cette référence de classe de contexte d'authentification. Si le contexte d'authentification de la réponse SAML ne correspond pas à ce qui est spécifié ici, le service d'authentification Oracle Cloud Infrastructure refuse la réponse SAML avec une valeur 400. Plusieurs références de classe de contexte d'authentification communes sont répertoriées dans le menu. Pour utiliser une autre classe de contexte, sélectionnez Personnalisée, puis entrez manuellement la référence de classe.

- Si vous êtes autorisé à créer une ressource, vous disposez également des autorisations nécessaires pour appliquer des marqueurs à structure libre à cette ressource. Pour appliquer un marqueur défini, vous devez être autorisé à utiliser l'espace de noms de marqueur. Pour plus d'informations sur le marquage, voir Marqueurs de ressource. Si vous ne savez pas si vous devez appliquer des marqueurs, ignorez cette option ou demandez à un administrateur. Vous pouvez appliquer des marqueurs plus tard.

-

Sélectionnez Continuer.

Note

Si vous ne voulez pas configurer les mappages de groupes maintenant, vous pouvez simplement sélectionner Créer et revenir ultérieurement pour ajouter des mappages.

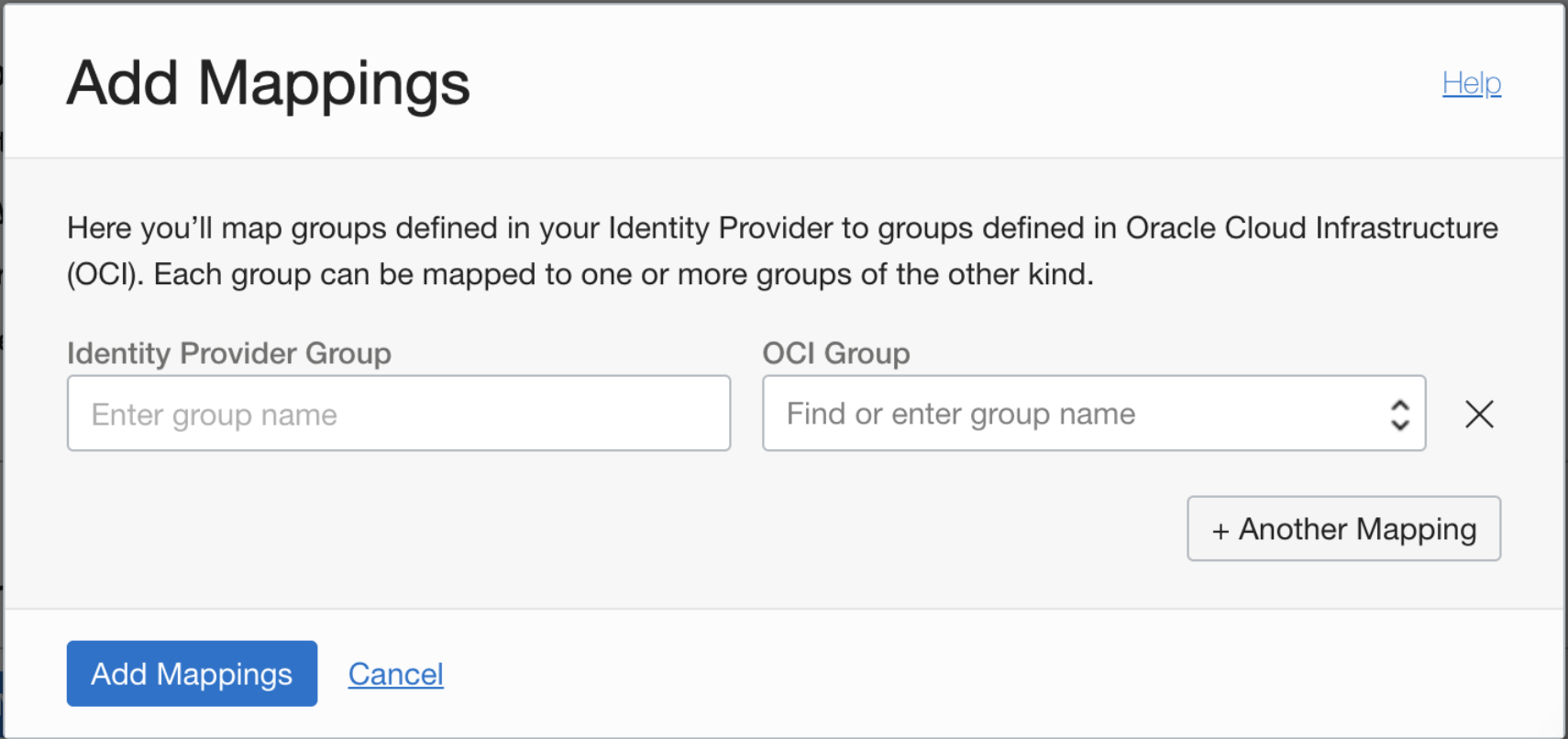

Étape 8 : Ajouter des mappages de groupe

Sommaire : Configurer les mappages entre les groupes Azure AD et les groupes IAM dans Oracle Cloud Infrastructure. Un groupe Azure AD donné peut être mappé à zéro, un ou plusieurs groupes IAM, et inversement. Toutefois, chaque mappage individuel se fait entre un seul groupe Azure AD et un seul groupe IAM. En général, les modifications apportées aux mappages de groupes sont reflétées en quelques secondes dans votre région principale, mais peuvent prendre quelques minutes pour se propager à toutes les régions. Notez que les groupes Azure AD que vous choisissez de mapper doivent également être affectés à l'application d'entreprise dans Azure AD. Voir Étape 6 : Affecter des groupes d'utilisateurs à l'application.

Avant de commencer : Ouvrez la page de vos groupes Azure AD. Dans le tableau de bord Azure, sous Gérer, sélectionnez Groupes. Dans la liste des groupes, sélectionnez le groupe que vous voulez mapper à un groupe Oracle Cloud Infrastructure. Dans la page des détails du groupe, sélectionnez l'icône Copier à côté de l'ID objet pour le groupe.

Pour créer un mappage de groupes :

-

Pour Groupe du fournisseur d'identités, entrez (ou collez) l'ID objet du groupe Azure AD. Vous devez entrer l'ID objet exactement, y compris la casse correcte. Par exemple, un ID objet se présente comme suit : aa0e7d64-5b2c-623g-at32-65058526179c

-

Sélectionnez le groupe IAM auquel vous voulez mapper ce groupe dans la liste sous Groupe OCI.

- Répétez les étapes précédentes pour chaque mappage à créer, puis sélectionnez Créer.

Exigences pour le nom du groupe IAM : Aucun espace. Caractères autorisés : lettres, chiffres, traits d'union, points, traits de soulignement et signes plus (+). Le nom ne peut pas être modifié par la suite.

Le fournisseur d'identités est maintenant ajouté à votre location et apparaît dans la liste de la page Fédération. Sélectionnez le fournisseur d'identités pour voir ses détails et les mappages de groupes que vous venez de configurer.

Oracle affecte au fournisseur d'identités et à chaque mappage de groupes un ID unique appelé ID Oracle Cloud (OCID). Pour plus d'informations, voir Identificateurs de ressource.

À l'avenir, revenez à la page Fédération si vous voulez modifier les mappages de groupes ou supprimer le fournisseur d'identités de votre location.

Étape 9 : Configurer les politiques GIA pour les groupes

Si vous ne l'avez pas encore fait, configurez des politiques IAM pour contrôler l'accès des utilisateurs fédérés aux ressources Oracle Cloud Infrastructure de votre organisation. Pour plus d'informations, voir Introduction aux politiques et Politiques communes.

Étape 10 : Indiquer à vos utilisateurs fédérés le nom du locataire et l'URL pour la connexion

Les utilisateurs fédérés ont besoin de l'URL de la console Oracle Cloud Infrastructure (par exemple, la console) et du nom de votre client. Ils seront invités à fournir le nom du locataire lorsqu'ils se connecteront à la console.

Gestion des fournisseurs d'identités dans la console

Tous les mappages de groupes du fournisseur d'identités seront également supprimés.

-

Supprimez le fournisseur d'identités de votre location :

-

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

Une liste des fournisseurs d'identités de votre location s'affiche.

- Sélectionnez le fournisseur d'identités pour voir ses détails.

- Sélectionnez Supprimer.

- Confirmez l'opération à l'invite.

-

-

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

Une liste des fournisseurs d'identités de votre location s'affiche.

- Sélectionnez le fournisseur d'identités pour voir ses détails.

-

Sélectionnez Ajouter des mappages.

- Sous Groupe du fournisseur d'identités, sélectionnez Groupe personnalisé. Entrez (ou collez) l'ID objet du groupe Azure AD. Vous devez entrer l'ID objet exactement, y compris la casse correcte. Par exemple, un ID objet se présente comme suit : aa0e7d64-5b2c-623g-at32-65058526179c. Notez que pour que les groupes puissent se connecter à Oracle Cloud Infrastructure, ils doivent également être affectés à l'application d'entreprise dans Azure AD. Voir Étape 6 : Affecter des groupes d'utilisateurs à l'application.

-

Sélectionnez le groupe IAM auquel vous voulez mapper ce groupe dans la liste sous Groupe OCI.

- Pour ajouter d'autres mappages, sélectionnez Mappage +Another.

- Lorsque vous avez terminé, sélectionnez Ajouter des mappages.

En général, les modifications sont appliquées en quelques secondes.

Vous ne pouvez pas mettre à jour un mappage de groupes, mais vous pouvez supprimer le mappage et en ajouter un nouveau.

-

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

Une liste des fournisseurs d'identités de votre location s'affiche.

- Sélectionnez le fournisseur d'identités pour voir ses détails.

- Pour le mappage à supprimer, sélectionnez-le, puis sélectionnez Supprimer.

- Confirmez l'opération à l'invite.

En général, les modifications sont appliquées en quelques secondes.

Gestion des fournisseurs d'identités dans l'API

Pour plus d'informations sur l'utilisation de l'API et sur la signature des demandes, voir la documentation de l'API REST et Security Credentials. Pour plus d'informations sur les trousses SDK, voir Trousses SDK et interface de ligne de commande.

Utilisez les opérations d'API suivantes :

Fournisseurs d'identités :- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider : Afin de pouvoir utiliser cette opération, vous devez d'abord utiliser DeleteIdpGroupMapping pour supprimer tous les mappages de groupes du fournisseur d'identités.

- CreateIdpGroupMapping : Chaque mappage de groupes est une entité distincte ayant son propre OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping