Provisionnement des utilisateurs pour les utilisateurs fédérés

Cette rubrique décrit comment utiliser SCIM pour provisionner des utilisateurs fédérés dans Oracle Cloud Infrastructure. Les utilisateurs fédérés provisionnés peuvent avoir des clés d'API et d'autres données d'identification propres au service.

Aperçu

SCIM (System for Cross-domain Identity Management) est un protocole standard IETF qui autorise le provisionnement des utilisateurs dans tous les systèmes de gestion des identités. Oracle Cloud Infrastructure héberge un point d'extrémité SCIM pour provisionner des utilisateurs fédérés dans Oracle Cloud Infrastructure. Si votre fournisseur d'identités est Oracle Identity Cloud Service ou Okta, vous pouvez configurer le provisionnement d'utilisateurs SCIM.

Une fois que vous avez configuré l'intégration SCIM entre vos IdP et Oracle Cloud Infrastructure, les utilisateurs appartenant à des groupes mappés aux groupes Oracle Cloud Infrastructure sont automatiquement provisionnés dans Oracle Cloud Infrastructure. Un OCID unique est affecté aux utilisateurs provisionnés. Ceux-ci peuvent avoir des clés d'API et d'autres données d'identification propres au service.

La fonctionnalité suivante est prise en charge pour les utilisateurs fédérés provisionnés :

- Un OCID unique est affecté aux utilisateurs provisionnés.

- Les utilisateurs provisionnés peuvent avoir des clés d'API, des jetons d'authentification et d'autres données d'identification propres au service

- Vous pouvez répertorier les utilisateurs dans la console.

- Les utilisateurs provisionnés peuvent accéder à la page Paramètres de l'utilisateur pour voir et gérer ces données d'identification pour eux-mêmes

- Lors de l'ajout ou de la suppression d'utilisateurs aux groupes Oracle Cloud Infrastructure dans votre IdP, les mises à jour sont automatiquement synchronisées avec Oracle Cloud Infrastructure

Présentation des types d'utilisateur

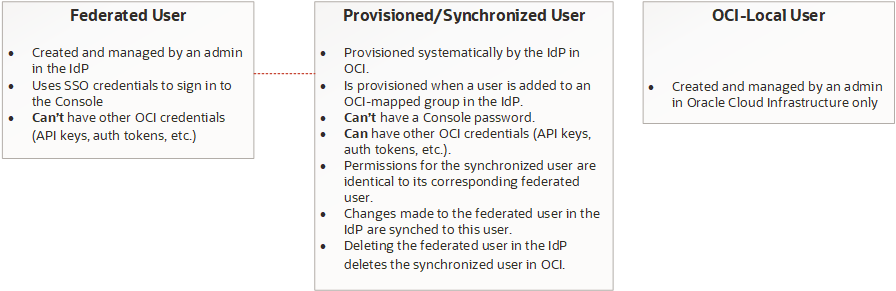

La configuration SCIM présente le concept d'utilisateur provisionné ou synchronisé. Les descriptions suivantes fournissent des détails vous permettant de comprendre les types d'utilisateur que vous gérez.

-

Utilisateurs fédérés

Un utilisateur fédéré est créé et géré dans un fournisseur d'identités. Les utilisateurs fédérés peuvent se connecter à la console à l'aide d'un mot de passe géré dans leur fournisseur d'identités. Les utilisateurs fédérés ont accès à Oracle Cloud Infrastructure en fonction de leur appartenance aux groupes mappés aux groupes Oracle Cloud Infrastructure.

-

Utilisateurs provisionnés (ou synchronisés)

Un utilisateur synchronisé est systématiquement provisionné par le fournisseur d'identités dans Oracle Cloud Infrastructure. Les utilisateurs synchronisés peuvent avoir des données d'identification Oracle Cloud Infrastructure, mais pas des mots de passe de console. Lors de la création de la liste des utilisateurs dans la console, vous pouvez identifier les utilisateurs synchronisés à l'aide du filtre Type d'utilisateur.

-

Utilisateurs locaux

Un utilisateur local est un utilisateur créé et géré dans le service IAM d'Oracle Cloud Infrastructure. Les locations fédérées comprennent généralement peu d'utilisateurs locaux, voire aucun. Lorsque vous répertoriez des utilisateurs dans la console, vous pouvez identifier les utilisateurs locaux à l'aide du filtre Type d'utilisateur.

Le graphique suivant résume les caractéristiques des types d'utilisateur :

Qui doit configurer cette intégration?

Configurez cette intégration si votre fournisseur d'identités est Oracle Identity Cloud Service ou Okta et si vos utilisateurs fédérés doivent disposer de données d'identification spécialisées, requises par certains services et fonctionnalités. Par exemple, si vous avez besoin que vos utilisateurs fédérés puissent accéder à Oracle Cloud Infrastructure à partir de la trousse SDK ou de l'interface de ligne de commande, la configuration de cette intégration leur permet d'obtenir les clés d'API nécessaires pour cet accès.

Préalables

Exécutez cette configuration de synchronisation après avoir configuré une fédération entre IdP et Oracle Cloud Infrastructure. Voir Fournisseurs d'identités pris en charge.

Activation du provisionnement des utilisateurs

Instructions pour les fédérations Oracle Identity Cloud Service

Si votre fournisseur d'identités est Oracle Identity Cloud Service, vous devez effectuer une mise à niveau ponctuelle.

Si votre location a été créée le 21 décembre 2018 ou après, elle est automatiquement configurée pour provisionner vos utilisateurs Oracle Identity Cloud Service dans Oracle Cloud Infrastructure. Vous n'avez pas à effectuer les étapes de cette rubrique. Voir Présentation des types d'utilisateur et Gestion des capacités d'utilisateur pour les utilisateurs fédérés pour plus d'informations sur la gestion des utilisateurs fédérés.

Si votre fédération avec Oracle Identity Cloud Service a été configurée avant le 21 décembre 2018, effectuez cette tâche de mise à niveau unique.

Pour mettre à niveau votre fédération Oracle Identity Cloud Service :

-

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

Une liste des fournisseurs d'identités de votre location s'affiche.

- Sélectionnez votre fédération Identity Cloud Service pour voir ses détails. Si votre location a été fédérée automatiquement, elle est répertoriée sous le nom OracleIdentityCloudService.

- Sélectionnez Modifier le mappage.

-

À l'invite, fournissez l'ID client et la clé secrète client pour l'application Oracle Identity Cloud Service, puis sélectionnez Continuer.

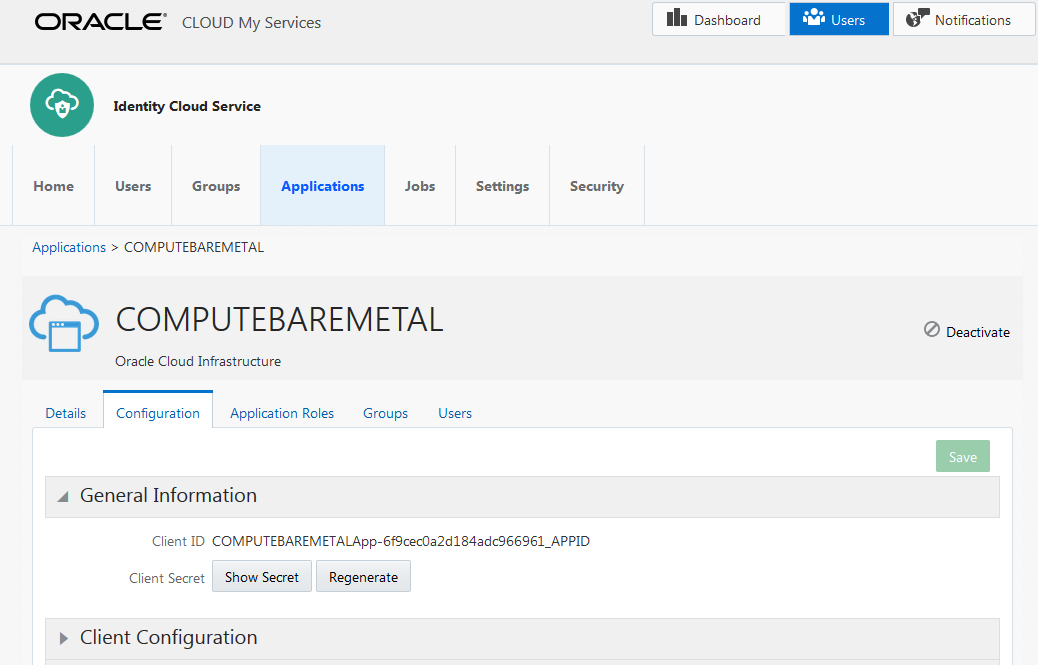

Où puis-je trouver l'ID client et la clé secrète client?L'ID client et la clé secrète client sont stockés dans Oracle Identity Cloud Service. Pour obtenir ces informations :

-

- Connectez-vous à la console du service Oracle Identity Cloud.

- Dans la console, cliquez sur Applications. La liste des applications approuvées s'affiche.

- Cliquez sur COMPUTEBAREMETAL.

- Cliquez sur Configuration.

-

Développez Informations générales. L'ID client est affiché. Cliquez sur Afficher la clé secrète pour afficher la clé secrète client.

-

Patientez quelques minutes pour que les modifications s'appliquent.

Instructions pour les fédérations Okta

Si vous n'avez pas de fédération existante avec Okta, suivez les instructions du document technique, Configuration d'Oracle Cloud Infrastructure et d'Okta pour la fédération et le provisionnement. Ce document technique inclut des instructions pour configurer votre fédération et le provisionnement avec SCIM.

Si vous disposez d'une fédération existante avec Okta et de mappages de groupes à tenir à jour, vous pouvez ajouter le provisionnement SCIM comme suit :

- Dans Okta, supprimez l'application SAML existante que vous avez initialement configurée pour la fédération avec Oracle Cloud Infrastructure.

-

Configurez une nouvelle application SAML dans Okta en fonction des instructions du document technique Configuration d'Oracle Cloud Infrastructure Okta pour la fédération et le provisionnement, avec les exceptions suivantes :

- Ignorez les étapes sous Ajouter un fournisseur d'identités à Oracle Cloud Infrastructure (vous avez déjà cette ressource dans Oracle Cloud Infrastructure).

- Sélectionnez plutôt Modifier le fournisseur d'identités et chargez le nouveau document metadata.xml à partir de la nouvelle application Okta que vous avez créée.

- Ensuite, dans Oracle Cloud Infrastructure, assurez-vous de réinitialiser les données d'identification. Ajoutez le nouvel ID client et la clé secrète à la page des paramètres d'intégration d'API dans Okta (étape 7 dans le document technique).

À quoi s'attendre après la mise à niveau

Une fois le système synchronisé, vous pouvez gérer les capacités d'utilisateur pour les utilisateurs fédérés dans la console. Les utilisateurs appartenant à un groupe mappé à un groupe dans Oracle Cloud Infrastructure sont répertoriés dans la page Utilisateurs de la console. Chaque fois que vous ajoutez de nouveaux utilisateurs aux groupes mappés dans Oracle Identity Cloud Service, ces derniers sont disponibles dans la console une fois le système synchronisé.

Par défaut, les capacités d'utilisateur suivantes sont activées :

- Clés d'API

- Jetons d'authentification

- Données d'identification SMTP

- Clés secrètes du client

Notez que vous ne pouvez pas activer un mot de passe local. Le mot de passe de la console Oracle Cloud Infrastructure est toujours géré uniquement dans votre IdP.

Pour plus d'informations sur les capacités d'utilisateur, voir Gestion des capacités d'utilisateur pour les utilisateurs fédérés.

Réinitialisation des données d'identification

Utilisez le bouton Réinitialiser les données d'identification pour réinitialiser vos données d'identification de client SCIM. Vous pouvez effectuer cette tâche périodiquement, par mesure de sécurité, pour modifier vos données d'identification. Après avoir réinitialisé ces données d'identification, vous devez mettre à jour l'application SAML dans votre fournisseur d'identités avec les nouvelles données d'identification.

Note : Si votre IdP est Oracle Identity Cloud Service, Oracle Cloud Infrastructure réinitialise automatiquement les données d'identification dans Oracle Identity Cloud Service pour vous. Vous n'avez pas besoin de réinitialiser manuellement la configuration.

Actions à exécuter dans votre fournisseur d'identités

Une fois l'intégration configurée, effectuez les actions suivantes dans votre fournisseur d'identités :

-

Créer des utilisateurs et les affecter à des groupes.

-

Supprimer des utilisateurs.

Les utilisateurs supprimés de votre IdP sont retirés d'Oracle Cloud Infrastructure lors du cycle de synchronisation suivant.

- Effectuer des interrogations sur l'appartenance à un groupe.

- Gérer les mots de passe de connexion pour les utilisateurs.