Configuration d'un mandataire RADIUS

RADIUS (Remote Authentication Dial In User Service) est un protocole de réseau qui définit les règles et les conventions de communication entre les appareils de réseau. Un mandataire RADIUS authentifie et autorise les utilisateurs ou les appareils, et assure également le suivi de l'utilisation de ces services.

Politique ou rôle requis

- Être membre du groupe d'administrateurs

- Disposer du rôle Administrateur de domaine d'identité ou Administrateur de la sécurité

- Être membre d'un groupe disposant du droit

managesur les domaines

Pour en savoir plus sur les politiques et les rôles, voir Groupe Administrateurs, politique et rôles d'administrateur, Présentation des rôles d'administrateur et Aperçu des politiques IAM.

Configuration d'un mandataire RADIUS

Installez, configurez et testez un mandataire RADIUS.

- Assurez-vous que votre mandataire RADIUS est disponible pour votre domaine d'identité. Le mandataire RADIUS est disponible uniquement pour les types de domaine d'identité Premium et Premium des applications Oracle. Pour en savoir plus sur les types de domaine d'identité et les caractéristiques et limites associées, voir Types de domaine d'identité GIA.

- Installez le client Postman le plus récent.

- Téléchargez la collection Postman de mandataire RADIUS.

- Vérifiez les instructions de mappage de mandataire RADIUS. Voir Mappage de mandataire RADIUS.

- Révisez ces points de vérification. Lorsque vous configurez un mandataire RADIUS, utilisez les points de vérification suivants pour vérifier que votre configuration est correcte à chaque étape du processus.

- Vérifiez que le mandataire RADIUS et l'application client du mandataire RADIUS sont activés dans le domaine d'identité.

- Vérifiez que l'adresse IP de la base de données et le numéro de port du mandataire RADIUS sont configurés correctement dans l'application RADIUS.

- Vérifiez que l'agent RADIUS est en cours d'exécution.

- Vérifiez que le serveur mandataire est en cours d'exécution.

- Vérifiez que la base de données est active.

-

Téléchargez le programme d'installation de mandataire RADIUS le plus récent à partir de la page Téléchargements de la console.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines. Cliquez sur le nom du domaine d'identité dans lequel vous voulez travailler. Vous devrez peut-être modifier le compartiment pour trouver le domaine souhaité. Cliquez ensuite sur Paramètres, puis sur Téléchargements.

- Sélectionnez Proxy RADIUS pour Oracle Identity Cloud Service pour Linux, puis Télécharger.

-

Créez l'application RADIUS à partir du modèle d'application RADIUS. Note : Pour REST, allez à Mandataire RADIUS, Application RADIUS, Rechercher, puis Rechercher toutes les applications (avec des critères de recherche).

-

Créez un mandataire RADIUS dans IAM.

-

Exécutez le programme d'installation.

-

Installez le mandataire RADIUS.

-

Vérifiez que l'agent RADIUS et le mandataire RADIUS sont en cours d'exécution. L'agent RADIUS obtient les données de configuration d'IAM à intervalles réguliers. Ensuite, il met à jour les fichiers de configuration utilisés par le mandataire RADIUS.

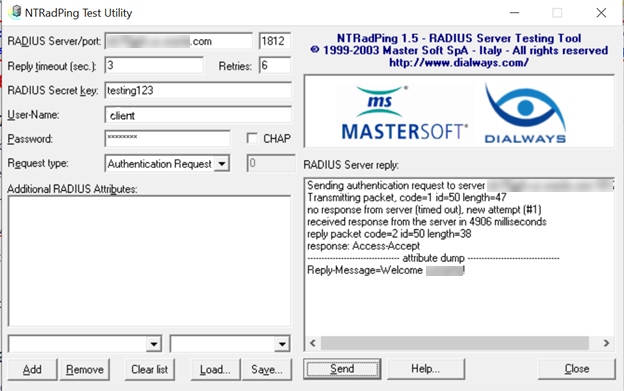

- (Facultatif) Utilisez l'utilitaire de test NTRadPing pour confirmer que le mandataire RADIUS fonctionne.

- Définissez et configurez Oracle Database 12c. Suivez les instructions de la section Configuration de l'authentification, puis utilisez les commandes suivantes pour créer un utilisateur ou un rôle dans la base de données.

- Définissez et configurez Oracle Database 12c. Pour plus d'informations, voir Configuration de l'authentification RADIUS. Suivez les instructions de la section Configuration de l'authentification RADIUS pour créer un utilisateur et un rôle dans la base de données.

- Vous ne pouvez pas ajouter une adresse IP au format CIDR à l'aide de l'interface utilisateur IAM. Si l'adresse IP de la base de données Oracle est au format CIDR, utilisez la demande suivante à partir de la collection Postman. Voir Modifier une adresse IP à partir du format CIDR.

- Configurez l'authentification multifacteur. Pour configurer l'AMF, suivez ces instructions, voir Gestion de l'authentification multifacteur.

Fichiers journaux et informations de configuration d'un mandataire RADIUS

Notez les emplacements de fichier mandataire RADIUS suivants pour les informations de journalisation et de configuration. Ces informations peuvent être utiles pour le dépannage.

| Journaux de programme d'installation | <radius_proxy_installer_location>/oracle_radius_proxy/_Oracle/ Identity/ Cloud/ Service/ RADIUS/ Proxy_installation/Logs/ |

| Journaux d'agent | <radius_proxy_installer_location>/oracle_radius_proxy/radius_agent/logs/agent.log |

| Journaux de mandataire | <radius_proxy_installer_location>/oracle_radius_proxy/radius_proxy/log/radius_proxy.log |

| Configuration de mandataire | <radius_proxy_installer_location>/radius_proxy/conf/radius_proxy.conf |

| Configuration d'agent | <radius_proxy_installer_location>/radius_agent/conf/radius_agent.conf |

| Configuration de client | <radius_proxy_installer_location>/radius_proxy/conf/radius_clients.conf |

Mappage de mandataire RADIUS

Le mandataire RADIUS et le module d'écoute mandataire RADIUS ont un mappage 1-1, par exemple pour chaque mandataire RADIUS, il existe un module d'écoute mandataire RADIUS. Plusieurs clients Oracle DB RADIUS peuvent être mappés à un mandataire RADIUS, c'est-à-dire qu'un mandataire RADIUS possède un mappage 1-n avec les clients Oracle DB RADIUS.

Si un administrateur configure plusieurs clients RADIUS Oracle DB, de nombreuses applications RADIUS Oracle Database doivent être créées dans des domaines d'identité IAM, un pour chaque client RADIUS Oracle DB. Par exemple, si un administrateur a configuré quatre clients RADIUS Oracle DB en un mandataire RADIUS, quatre applications RADIUS Oracle Database doivent être configurées dans les domaines d'identité IAM, une pour chaque client Oracle DB.