Provisionnement juste à temps entre ADFS et GIA pour OCI

Dans ce tutoriel, vous allez configurer le provisionnement juste à temps (JIT) entre OCI et Microsoft ADFS, où ADFS agit en tant que IdP.

Vous pouvez configurer le provisionnement JIT de sorte que les identités puissent être créées dans le système cible lors de l'exécution, au fur et à mesure qu'elles effectuent une demande d'accès au système cible.

Ce tutoriel traite des étapes suivantes :

- Mettre à jour les configurations de partie de confiance dans ADFS.

- Mettez à jour ADFS IdP dans OCI IAM pour JIT.

- Testez que vous pouvez provisionner des utilisateurs d'ADFS pour OCI IAM.

Ce tutoriel est propre au service IAM avec domaines d'identité.

Pour suivre ce tutoriel, vous devez disposer des éléments suivants :

- Un compte Oracle Cloud Infrastructure (OCI) payant ou un compte d'essai OCI. Voir Offre de gratuité pour Oracle Cloud Infrastructure.

- Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Voir Présentation des rôles d'administrateur.

- Installation ADFS. Note

Ce tutoriel décrit l'utilisation du logiciel ADFS fourni avec Microsoft Windows Server 2016 R2. - De plus, vous devez vérifier que :

- Le même utilisateur existe dans OCI et ADFS.

- ADFS fonctionne.

- Ouvrez l'utilitaire de gestion ADFS. Par exemple, dans l'utilitaire Gestionnaire de serveur Windows 2016, sélectionnez Outils, puis Microsoft Active Directory Federation Services Management.

- Sous ADFS, sélectionnez Confidations de partie de confiance.

- Cliquez avec le bouton droit de la souris sur Relying Partying Trust que vous avez précédemment configuré pour OCI, nommé

OCI IAM, dans le tutoriel SSO Between OCI and ADFS. - Sélectionnez Modifier la politique d'émission de réclamation.

- Modifiez la réclamation par courriel pour ajouter trois règles de réclamation supplémentaires pour le prénom, le nom de famille et le groupe.

Attribut de prénom :

- Attribut LDAP :

Given-Name - Type de réclamation sortante :

Given Name

Attribut de nom :

- Attribut LDAP :

Surname - Type de réclamation sortante :

Surname

Attribut de groupe :

- Attribut LDAP :

Token-Groups - Unqualified Names - Type de réclamation sortante :

Group

- Attribut LDAP :

- Sélectionnez OK dans la page des règles, puis OK de nouveau.

Vous pouvez ajouter des attributs supplémentaires en fonction des besoins de votre entreprise, mais vous n'en avez besoin que pour ce tutoriel.

Dans la console OCI IAM, configurez ADFS IdP pour JIT.

-

Ouvrez un navigateur pris en charge et entrez l'URL de la console :

- Entrez le nom de votre compte en nuage, également appelé nom de votre location, et sélectionnez Suivant.

- Sélectionnez le domaine d'identité qui sera utilisé pour configurer l'authentification unique.

- Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines.

- Sélectionnez le domaine d'identité dans lequel vous avez déjà configuré ADFS en tant que IdP à l'étape 1 du tutoriel "Authentification unique entre OCI et ADFS".

- Sélectionnez Sécurité dans le menu de gauche, puis Fournisseurs d'identités.

- Sélectionnez ADFS IdP.Note

Il s'agit de la IdP ADFS que vous avez créée dans le cadre du tutoriel Authentification unique entre OCI et ADFS. - Dans la page ADFS IdP, sélectionnez Configurer JIT.

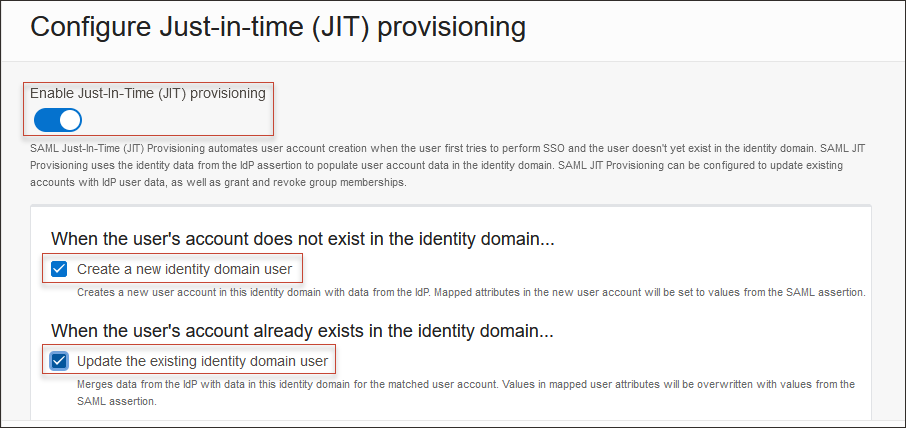

- Dans la page Configure Just-in-time (JIT) provisioning :

- Sélectionnez Activer le provisionnement juste à temps.

- Sélectionnez Créer un utilisateur du domaine d'identité.

- Sélectionnez Mettre à jour l'utilisateur du domaine d'identité existant.

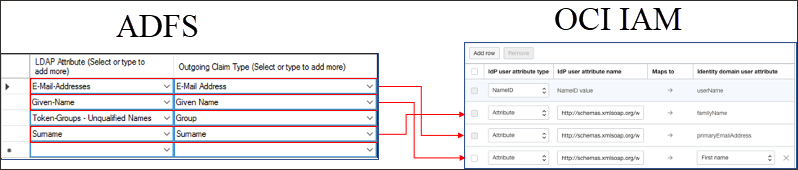

- Sous Mapper les attributs d'utilisateur :

- Laissez la première rangée de

NameIDinchangée. - Pour les autres attributs, sous Attribut d'utilisateur IdP, sélectionnez

Attribute. - Indiquez le nom d'attribut d'utilisateur IdP comme suit :

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Sélectionnez Ajouter une rangée :

- Sous Attribut d'utilisateur IdP, sélectionnez

Attribute. - Pour le nom d'attribut d'utilisateur IdP, entrez

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

- Sous Attribut d'utilisateur IdP, sélectionnez

- Laissez la première rangée de

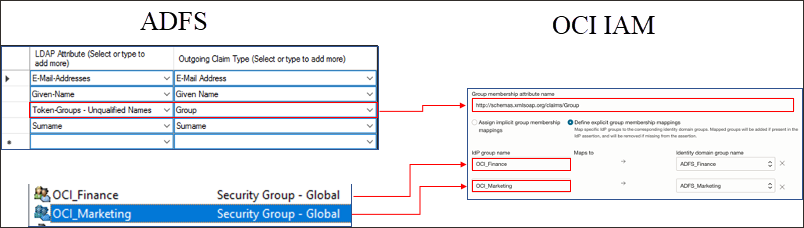

- Sélectionnez Affecter un mappage de groupe.

- Entrez le nom de l'attribut d'appartenance à un groupe. Utilisez

http://schemas.xmlsoap.org/claims/Group. - Sélectionnez Définir des mappages explicites à des appartenances à des groupes.

- Sous Les noms de groupe IdP sont mappés au nom du groupe de domaines d'identité, procédez de la façon suivante :

- Dans Nom du groupe IdP, indiquez le nom du groupe dans ADFS qui sera présent dans l'assertion SAML envoyée par ADFS.

- Dans Nom du groupe de domaines d'identité, dans OCI IAM, sélectionnez le groupe dans OCI IAM à mapper au groupe correspondant dans ADFS.

- Sous Règles d'affectation, sélectionnez les éléments suivants :

- Lors de l'affectation des appartenances au groupe : Fusionner avec les appartenances au groupe existantes

- Lorsqu'un groupe est introuvable : Ignorer le groupe manquant

Note

Sélectionnez des options en fonction des besoins de votre organisation. - Sélectionnez Enregistrer les modifications.

- Dans ADFS, créez un utilisateur dans ADFS qui n'existe pas dans OCI IAM.

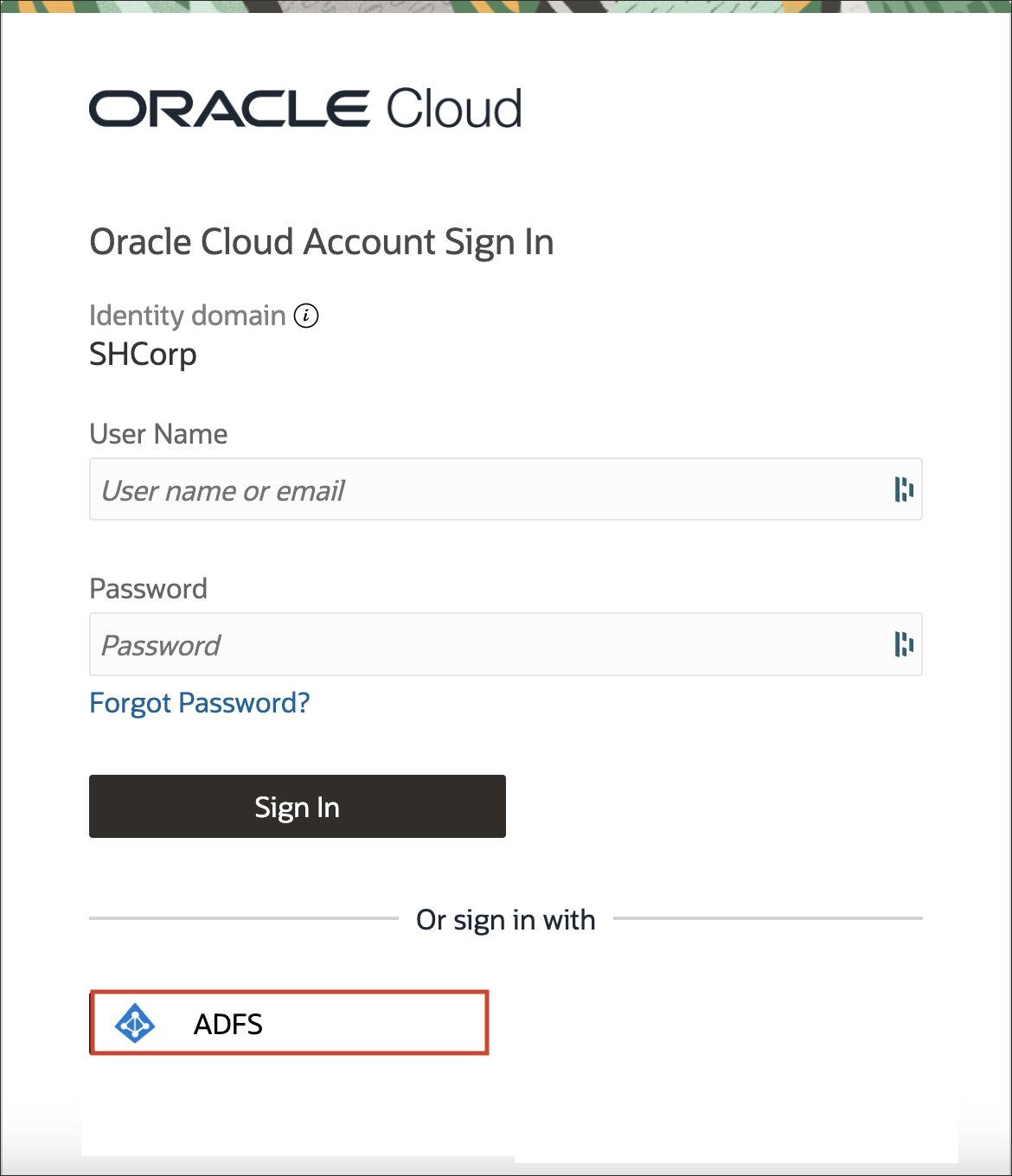

- Redémarrez votre navigateur et entrez l'URL de la console pour accéder à la console OCI :

cloud.oracle.com - Entrez le nom du compte en nuage, également appelé nom de la location, et sélectionnez Suivant.

- Sélectionnez le domaine d'identité dans lequel la configuration JIT a été activée.

- Dans les options de connexion, sélectionnez ADFS.

- Dans la page de connexion ADFS, indiquez les données d'identification du nouvel utilisateur.

- Une fois l'authentification réussie, un compte est créé pour l'utilisateur dans OCI IAM et celui-ci est connecté à la console OCI.

Vous pouvez voir le nouvel utilisateur dans le domaine OCI et vérifier qu'il a les mêmes attributs d'identité et appartenances aux groupes que vous avez entrés.

Félicitations! Vous avez configuré le provisionnement JIT entre ADFS et OCI IAM.

Pour en savoir plus sur le développement à l'aide des produits Oracle, consultez les sites suivants :