Tutoriel 1 : Entra ID en tant que source faisant autorité pour gérer les identités à l'aide de l'application Entra ID Gallery

Configurez Entra ID en tant que magasin d'identités faisant autorité pour gérer les identités dans OCI IAM à l'aide d'un modèle d'application de la galerie Entra ID.

- Configurer OCI IAM de sorte qu'Entra ID soit le magasin d'identités pour gérer les identités dans OCI IAM. Dans OCI IAM, créez une application confidentielle.

- Générez un jeton de clé secrète à partir de l'ID client et de la clé secrète client du domaine d'identité OCI IAM. Utilisez cette adresse, ainsi que l'URL du domaine, dans Entra ID.

- Créez une application dans Entra ID et utilisez le jeton de clé secrète et l'URL du domaine d'identité pour spécifier le domaine d'identité OCI IAM et prouver qu'elle fonctionne en poussant les utilisateurs d'Entra ID vers OCI IAM.

- Affectez les utilisateurs et les groupes que vous voulez provisionner pour OCI IAM à l'application Entra ID.

- En outre, des instructions sur la façon de

- Définissez le statut fédéré des utilisateurs afin qu'ils soient authentifiés par le fournisseur d'identités externe.

- Empêcher les utilisateurs d'obtenir des courriels d'avis lorsque leur compte est créé ou mis à jour.

Dans cette section, vous configurez Entra ID pour qu'il agisse en tant que gestionnaire d'identités afin que les comptes d'utilisateur soient synchronisés entre Entra ID et OCI IAM.

- Dans le domaine d'identité dans lequel vous travaillez, sélectionnez Applications.

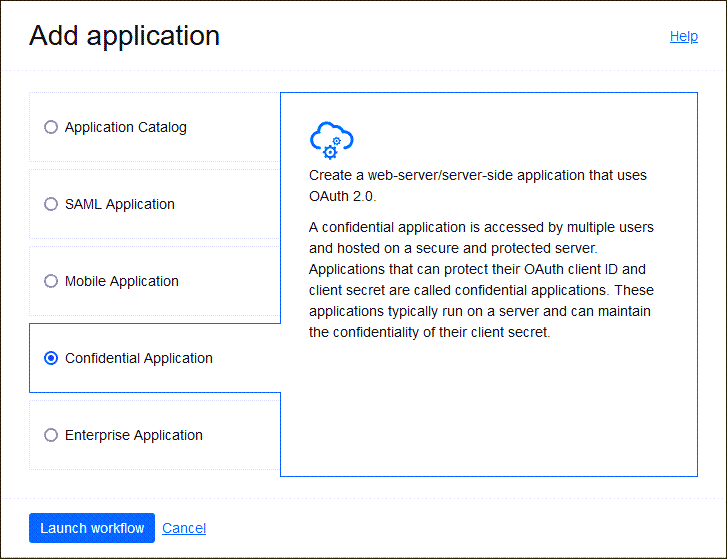

- Select Add Application, and choose Confidential Application and select Launch workflow.

- Entrez un nom pour l'application, par exemple

Entra ID, sélectionnez Suivant. - Sous Configuration du client, sélectionnez Configurer cette application comme client maintenant.

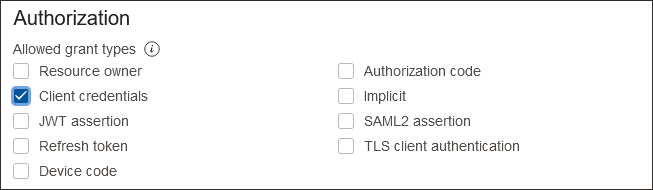

- Sous Autorisation, cochez Données d'identification du client.

- Sous Type de client, sélectionnez Confidentiel.

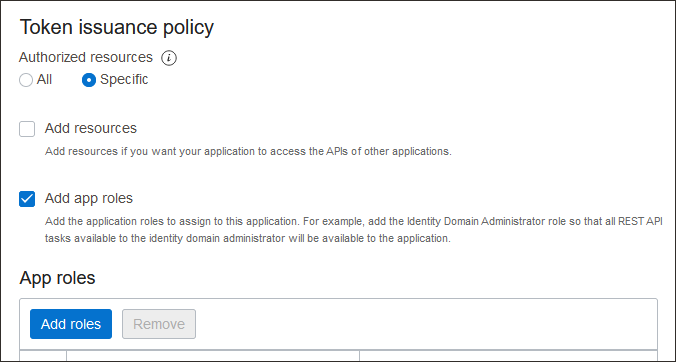

- Allez vers le bas et, dans la section Politique d'émission de jetons, réglez l'option Ressources autorisées à Spécifique.

- Sélectionnez Ajouter des rôles d'application.

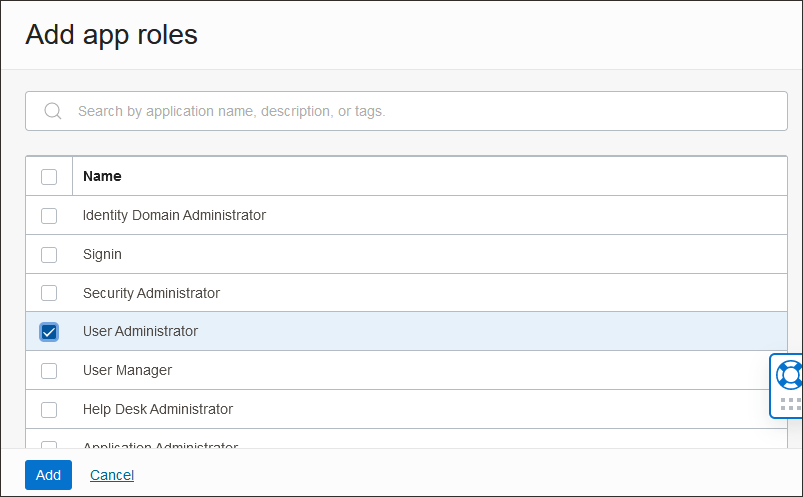

- Dans la section Rôles d'application, sélectionnez Ajouter des rôles, et dans la page Ajouter des rôles d'application, sélectionnez Administrateur d'utilisateur, puis Ajouter.

- Sélectionnez Next (Suivant), puis Finish (Terminer).

- Dans la page d'aperçu de l'application, sélectionnez Activer et confirmez que vous voulez activer l'application.

L'application confidentielle est activée.

Vous avez besoin de deux informations à utiliser dans le cadre des paramètres de connexion pour l'application d'entreprise que vous créez dans Entra ID :

- URL de domaine.

- Jeton de clé secrète généré à partir de l'ID client et de la clé secrète client.

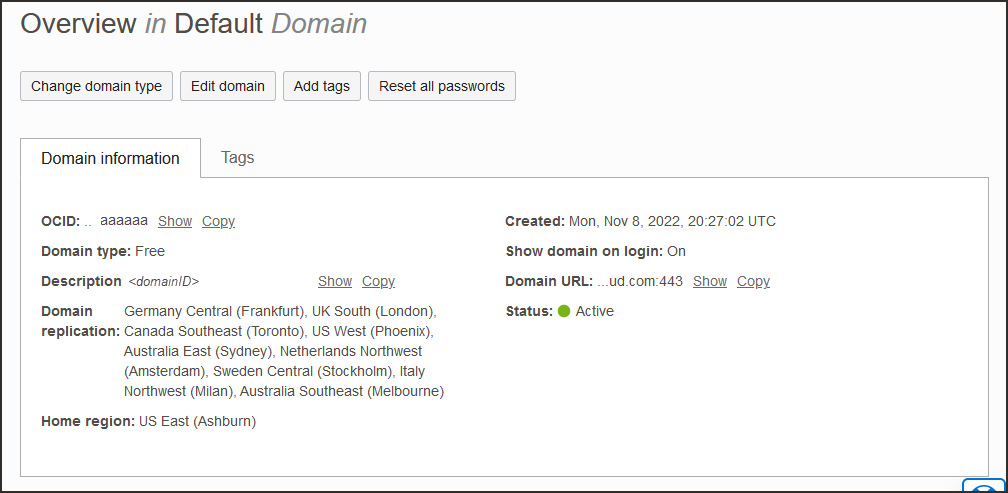

- Retournez à l'aperçu du domaine d'identité en sélectionnant le nom du domaine d'identité dans les chemins de navigation. Sélectionnez Copier à côté de l'URL de domaine dans les informations du domaine et enregistrez l'URL dans une application où vous pouvez la modifier.

- Dans l'application confidentielle dans OCI IAM, sélectionnez Configuration OAuth sous Ressources.

- Faites défiler l'affichage vers le bas et recherchez l'ID client et la clé secrète client sous Informations générales.

- Copiez l'ID client et stockez-le

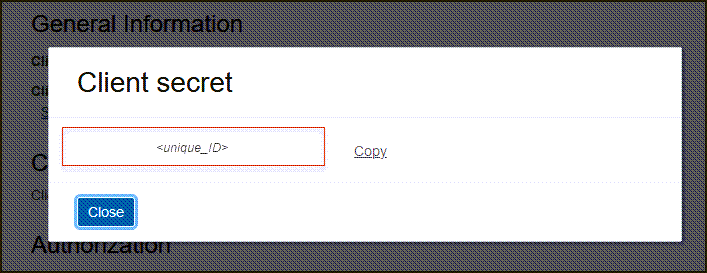

- Sélectionner Afficher la clé secrète et copier la clé secrète et la stocker.Le jeton secret est l'encodage base64 de

<clientID>:<clientsecret>, oubase64(<clientID>:<clientsecret>)Ces exemples montrent comment générer le jeton de clé secrète sous Windows, Linux ou MacOS.

Dans un environnement Windows, ouvrez CMD et utilisez cette commande powerhell pour générer l'encodage base64

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))Sous Linux, utilisezecho -n <clientID>:<clientsecret> | base64 --wrap=0Dans MacOS, utilisezecho -n <clientID>:<clientsecret> | base64Le jeton de clé secrète est retourné. Par exempleecho -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Notez la valeur du jeton de clé secrète.

Configurez Entra ID pour permettre à Entra ID d'être le magasin d'identités faisant autorité pour gérer les identités dans IAM.

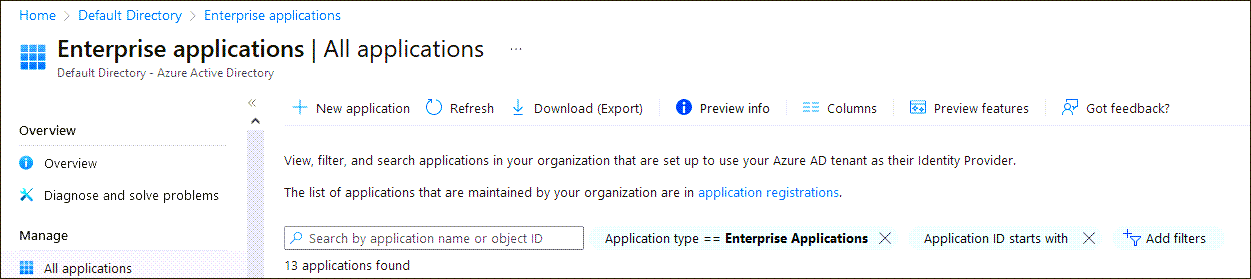

- Dans le navigateur, connectez-vous à Microsoft Entra ID à l'aide de l'URL :

https://portal.azure.com - Sélectionnez Identité, puis Applications.

- Sélectionnez Applications d'entreprise.

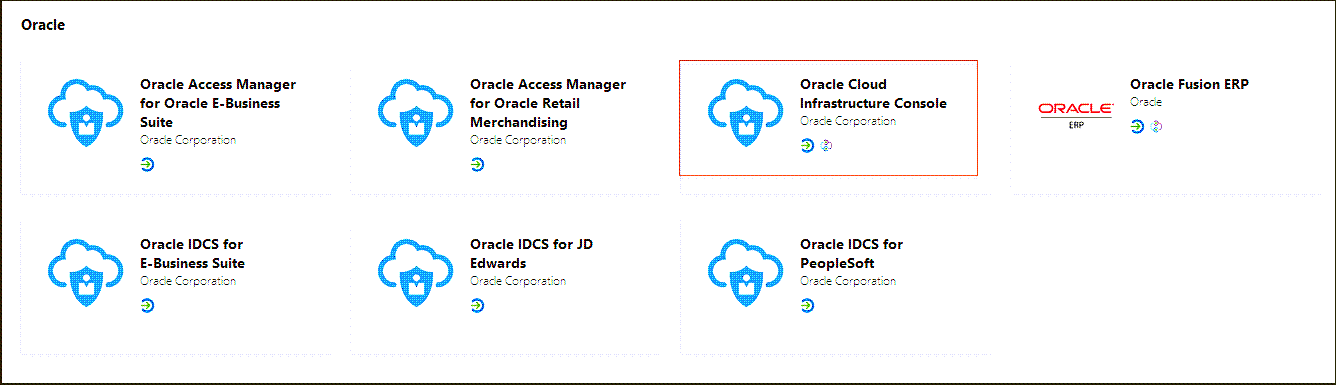

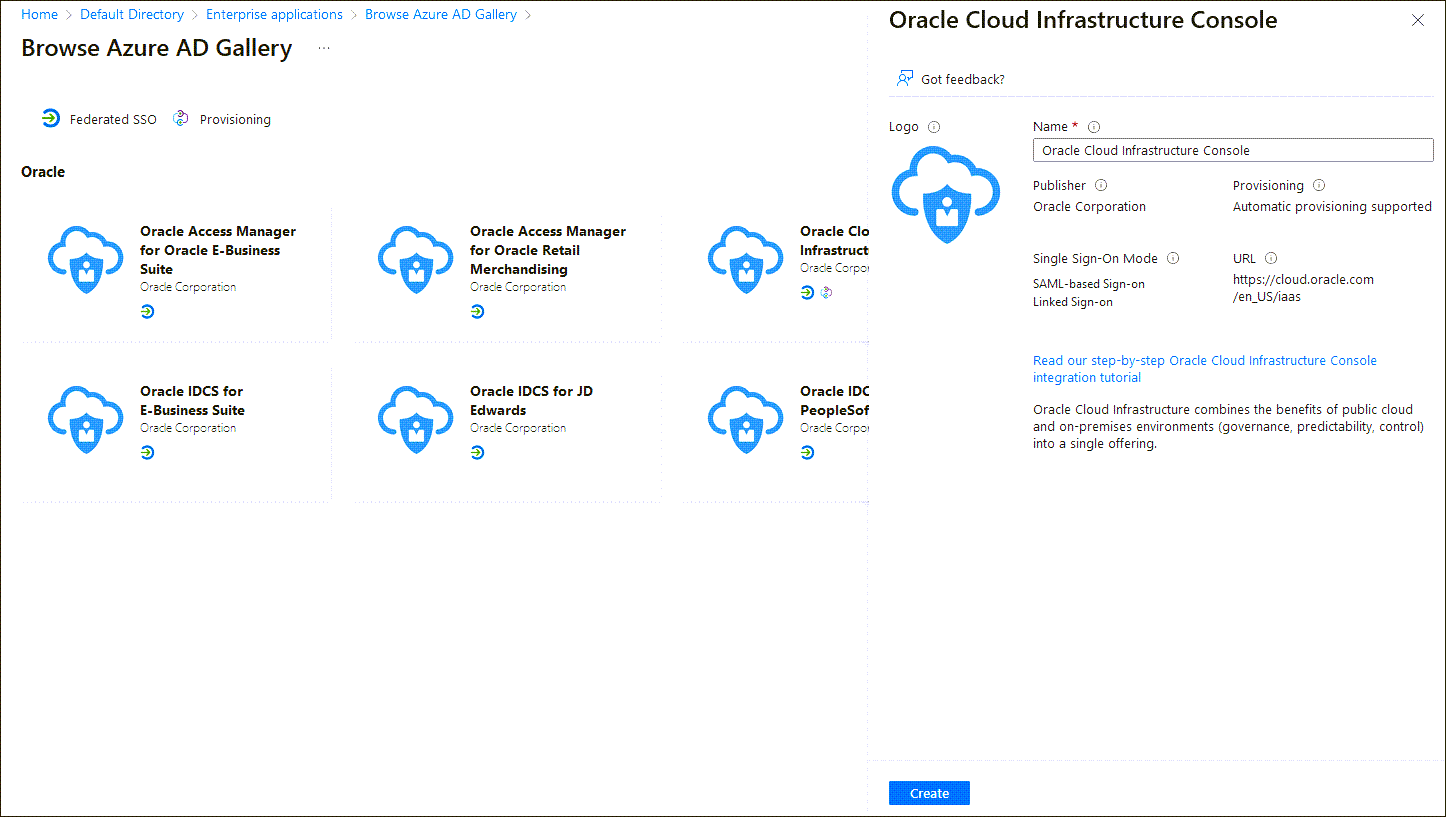

- Dans la page Applications d'entreprise, sélectionnez Nouvelle application, puis Oracle.

- Sélectionnez Console Oracle Cloud Infrastructure

- Entrez un nom ou acceptez la valeur par défaut

Oracle Cloud Infrastructure Console. - Sélectionnez Créer.

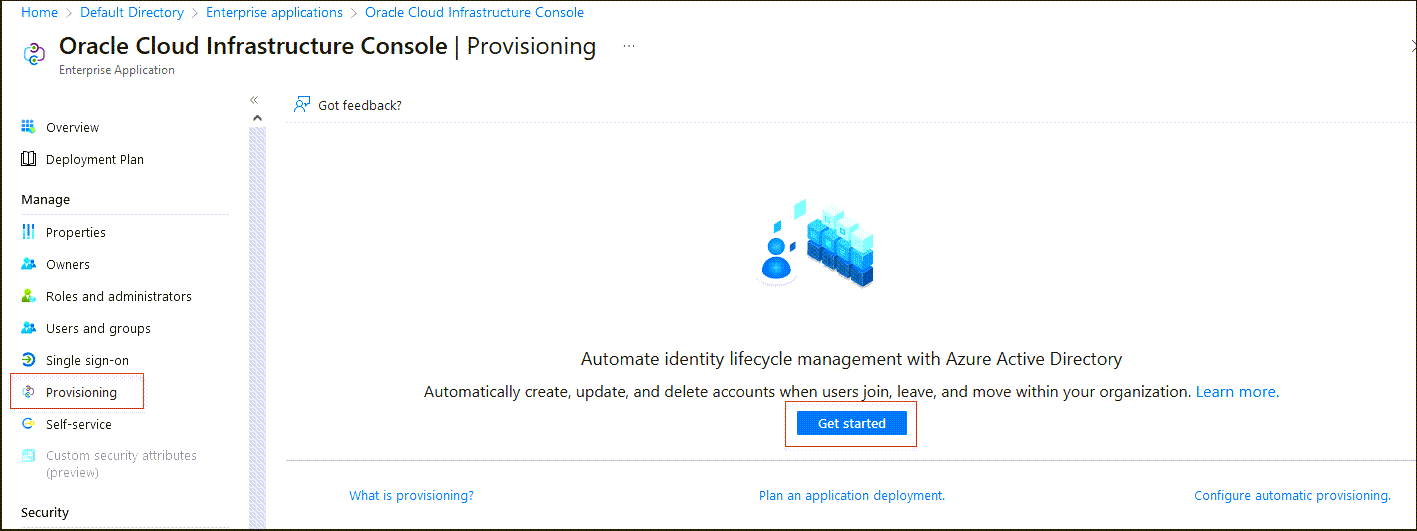

- Sélectionnez Provisionnement dans le menu de gauche sous Gérer.

- Sélectionnez Démarrer et remplacez Mode de provisionnement par Automatique.

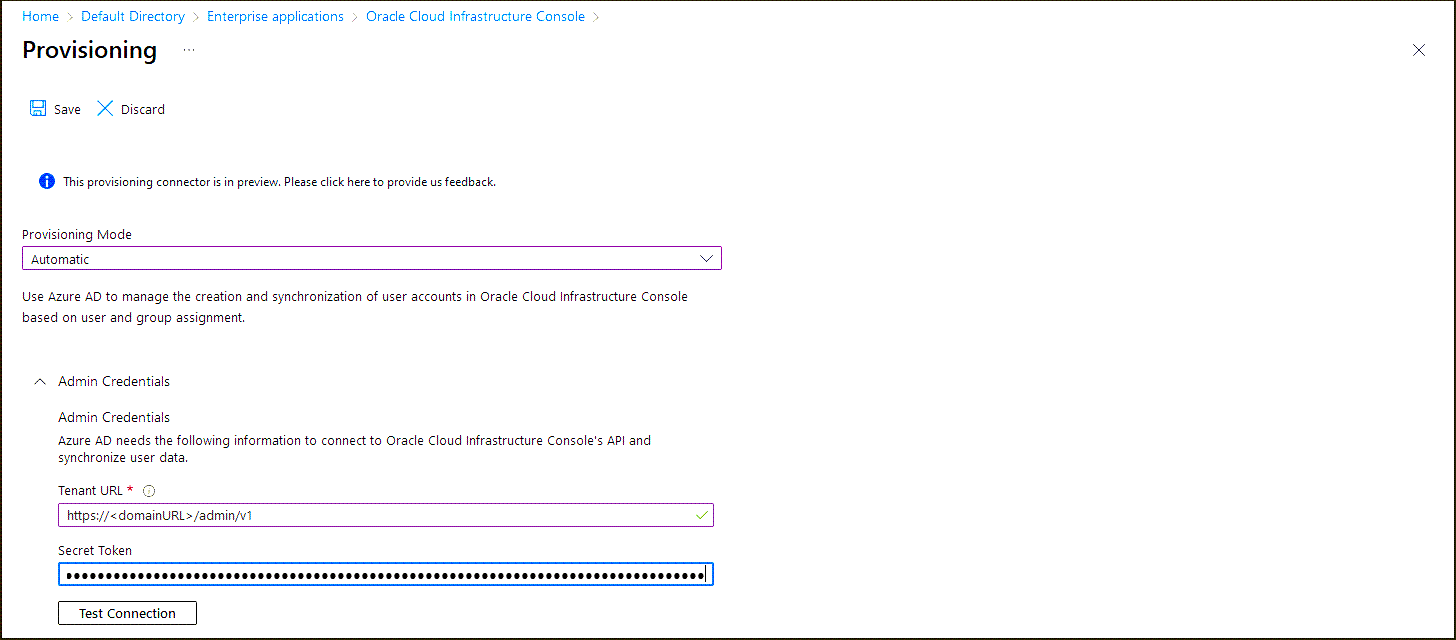

- Dans URL du locataire, entrez l'URL du domaine OCI IAM à partir de 2. Recherchez l'URL du domaine et générez un jeton secret, suivi de

/admin/v1. Autrement dit, l'URL du locataire esthttps://<domainURL>/admin/v1 - Entrez le jeton de clé secrète que vous avez généré à l'étape 2. Rechercher l'URL du domaine et générer un jeton secret.

- Sélectionnez Tester la connexion. Lorsque ce message s'affiche, la connexion est établie

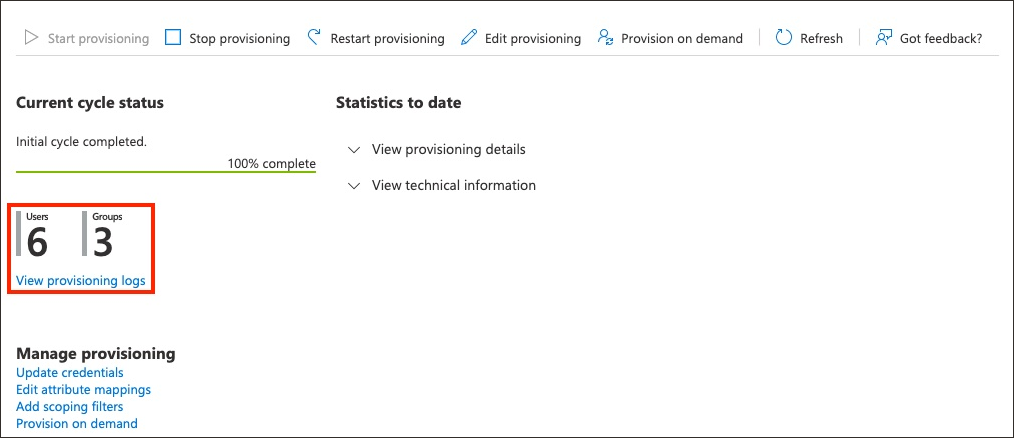

Testing connection to Oracle Cloud Infrastructure Console The supplied credentials are authorized to enable provisioning - Sélectionnez Provisionnement dans le menu de gauche sous Gérer et sélectionnez Démarrer le provisionnement. Le cycle de provisionnement commence et le statut du provisionnement s'affiche.

Affectez les utilisateurs que vous voulez provisionner pour OCI IAM à l'application Entra ID.

- Dans Entra ID, dans le menu de gauche, sélectionnez Applications d'entreprise.

- Sélectionnez l'application que vous avez créée précédemment,

Oracle Cloud Infrastructure Console. - Dans le menu de gauche sous Gérer, sélectionnez Utilisateurs et groupes.

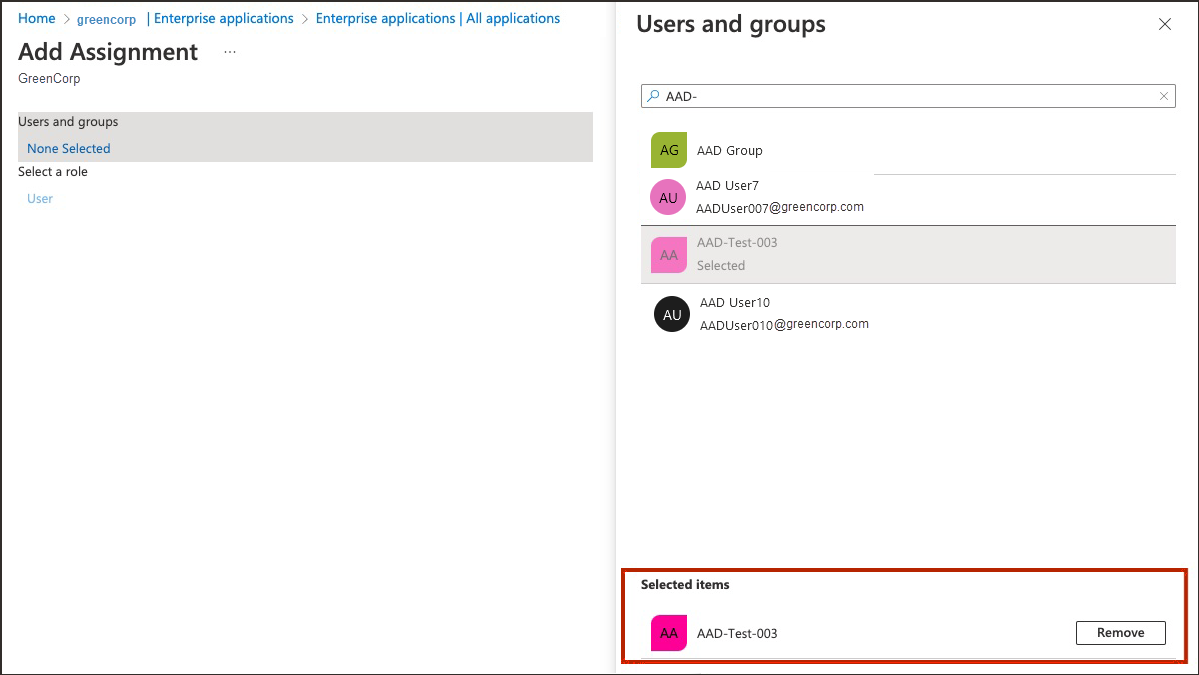

- Dans la page Utilisateurs et groupes, sélectionnez Ajouter un utilisateur/groupe.

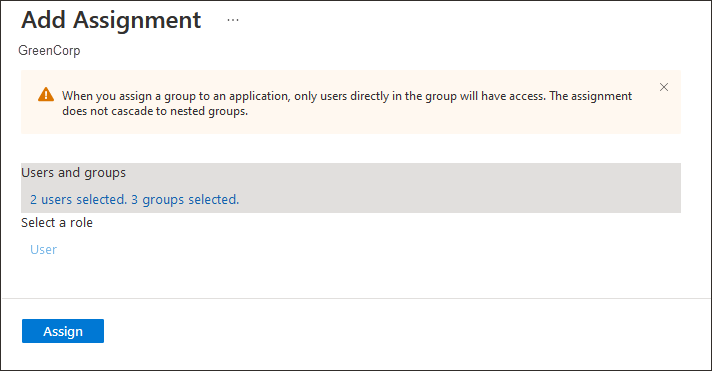

- Dans la page Add Assignment (Ajouter une affectation), à gauche sous Users and groups (Utilisateurs et groupes), sélectionnez None Selected (Aucune sélection).

La page Utilisateurs et groupes s'ouvre.

- Sélectionnez un ou plusieurs utilisateurs ou groupes dans la liste en les sélectionnant. Les éléments que vous sélectionnez sont répertoriés sous Éléments sélectionnés.

- Sélectionnez Sélectionner. Le nombre d'utilisateurs et de groupes sélectionnés est affiché dans la page Ajout affectation.

- Dans la page Ajouter une affectation, sélectionnez Affecter.

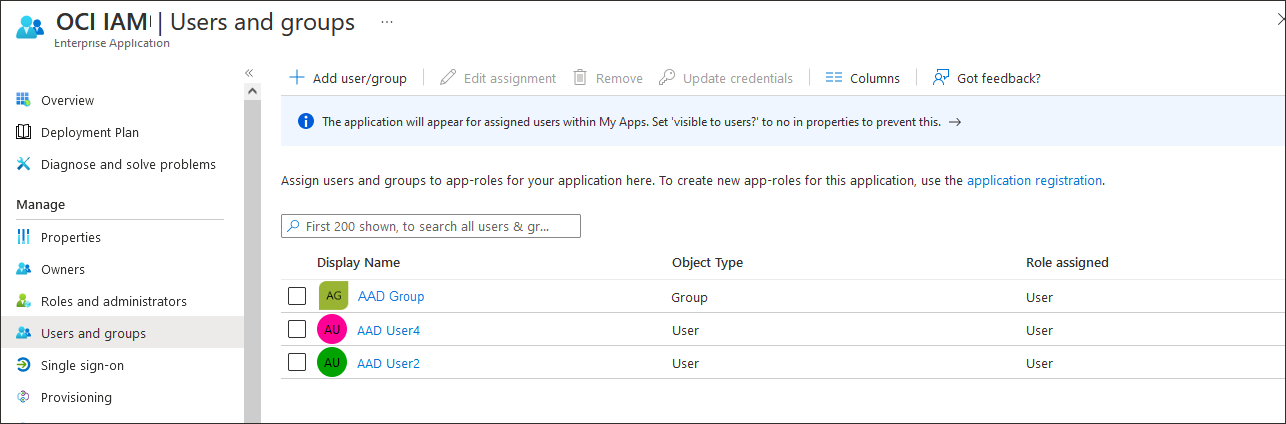

La page Utilisateurs et groupes affiche désormais les utilisateurs et les groupes que vous avez sélectionnés.

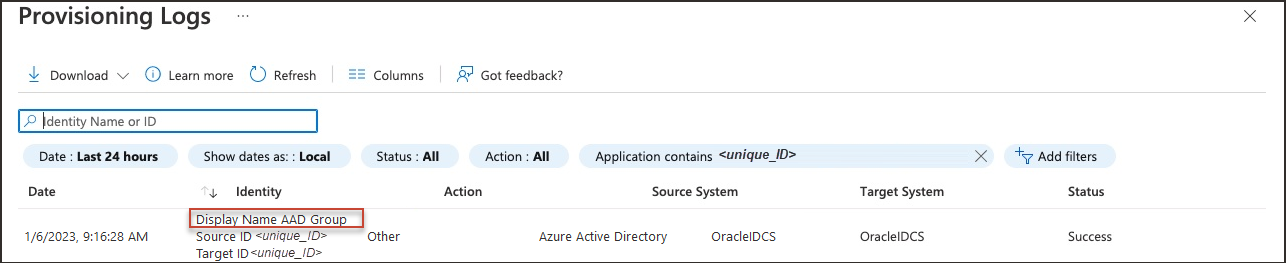

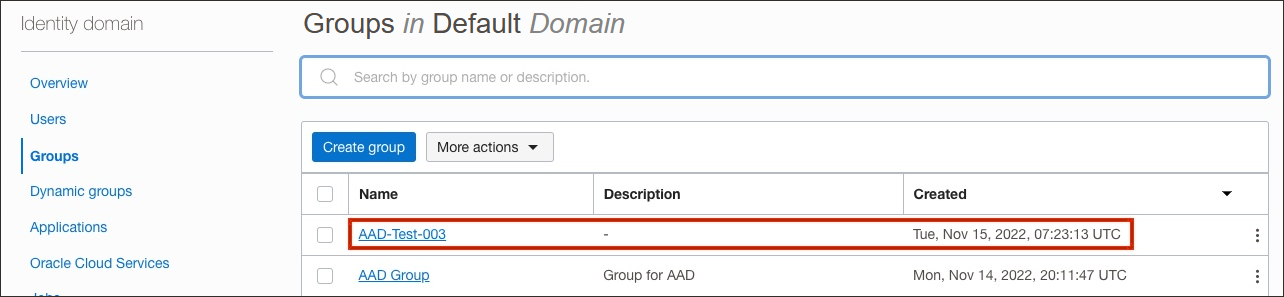

- Sélectionnez Provisioning dans le menu de gauche pour provisionner les groupes et les utilisateurs. Le journal de provisionnement affiche le statut.

- Une fois le provisionnement réussi, le statut du cycle courant indique que le cycle incrémentiel est terminé et que le nombre d'utilisateurs provisionnés pour OCI IAM est affiché.

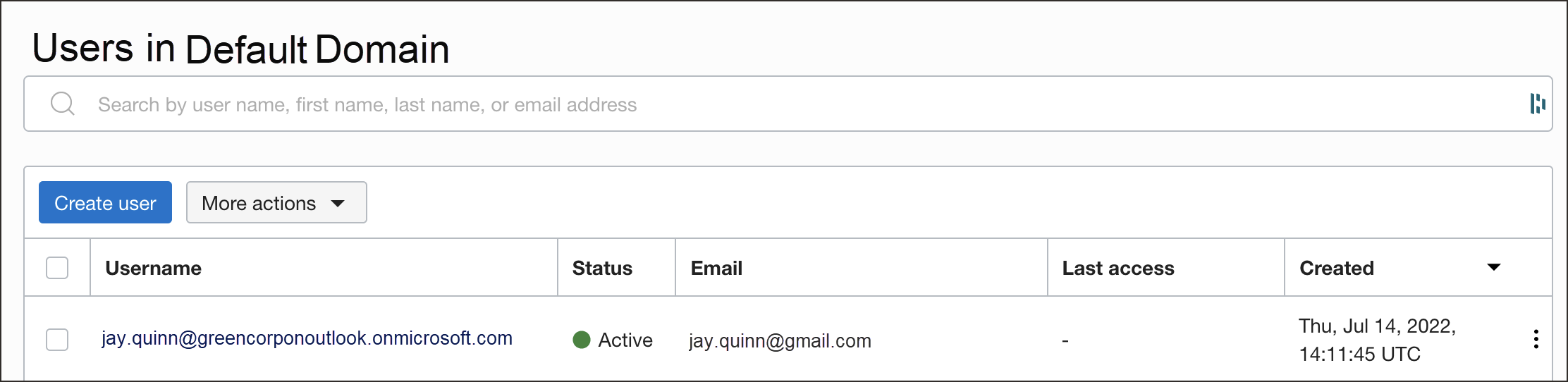

Dans OCI IAM, vous pouvez désormais voir les utilisateurs et les groupes provisionnés à partir d'Entra ID.

Note

Lorsque vous supprimez des utilisateurs de l'application de la console Oracle Cloud Infrastructure sur Entra ID, l'utilisateur ne sera désactivé que sur OCI IAM.

- Vous pouvez définir le statut fédéré des utilisateurs pour qu'ils soient authentifiés par le fournisseur d'identités externe.

- Vous pouvez désactiver les courriels d'avis envoyés à l'utilisateur lorsque son compte est créé ou mis à jour.

Les utilisateurs fédérés n'ont pas de données d'identification pour se connecter directement à OCI. Ils sont plutôt authentifiés par le fournisseur d'identités externe. Si vous voulez que les utilisateurs utilisent leurs comptes fédérés pour se connecter à OCI, réglez l'attribut fédéré à Vrai pour ces utilisateurs.

Pour définir le statut fédéré de l'utilisateur :

- Dans le navigateur, connectez-vous à Microsoft Entra ID à l'aide de l'URL :

https://portal.azure.com - Sélectionnez Identité, puis Applications.

- Sélectionnez Applications d'entreprise.

- Sélectionnez l'application que vous avez créée précédemment,

Oracle Cloud Infrastructure Console. - Dans le menu de gauche sous Gérer, sélectionnez Provisionnement, puis Modifier le provisionnement.

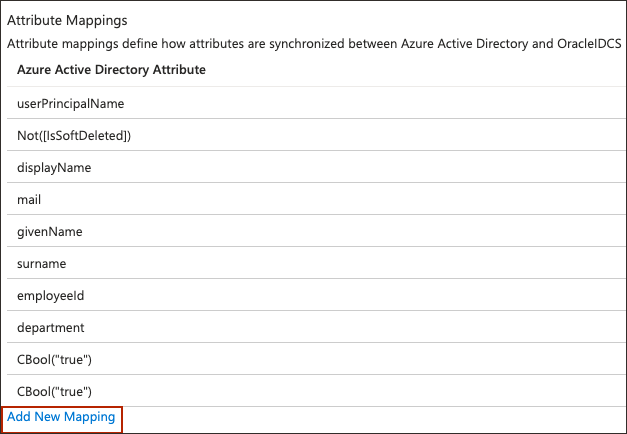

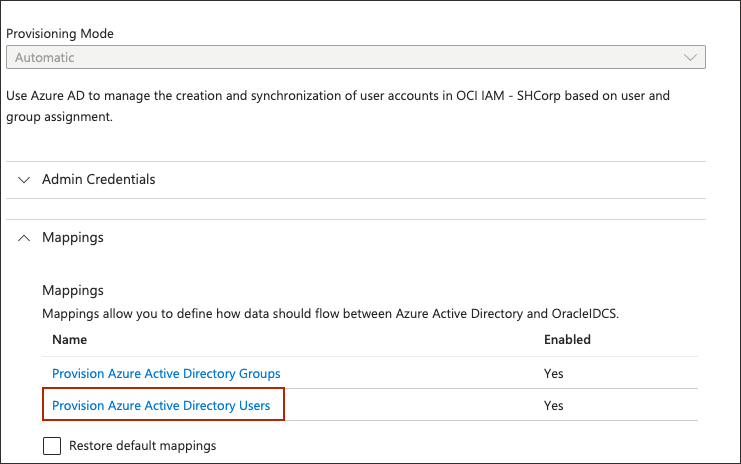

- Dans la page Provisionnement, sélectionnez Mappages.

-

Sous Mappages, sélectionnez Provisionner les utilisateurs avec ID interne.

- Sous Mappages d'attribut, faites défiler l'affichage vers le bas et sélectionnez Ajouter un nouveau mappage.

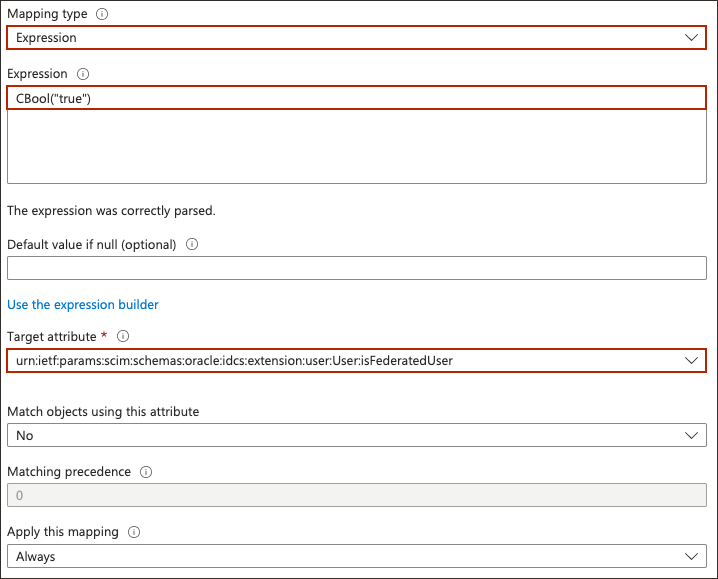

- Dans la page Edit Attribute :

- Pour Type de mappage, sélectionnez

Expression. - Pour Expression, entrez

CBool("true"). - Pour Attribut cible, sélectionnez

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederatedUser.

- Pour Type de mappage, sélectionnez

- Sélectionnez OK.

- Dans la page Mappage d'attribut, sélectionnez Enregistrer.

Maintenant, lorsque les utilisateurs sont provisionnés de Entra ID à OCI, leur statut fédéré est réglé à Vrai. Vous pouvez le voir dans la page de profil de l'utilisateur.

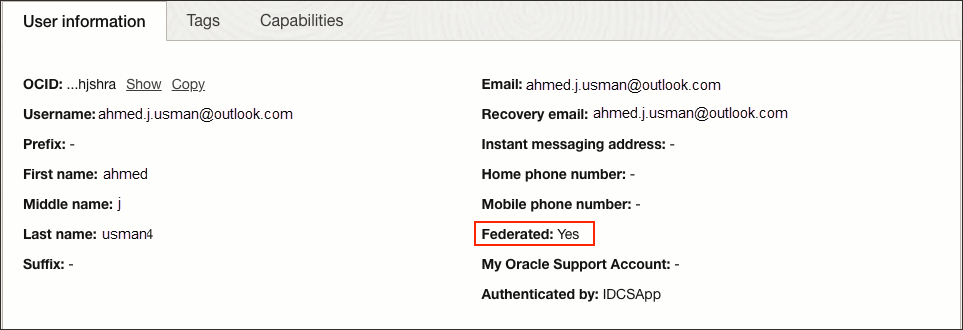

- Dans la console OCI, naviguez jusqu'au domaine d'identité que vous utilisez, sélectionnez Utilisateurs et sélectionnez l'utilisateur pour afficher les informations sur l'utilisateur.

-

Fédéré est affiché comme

Yes.

L'indicateur Ignorer l'avis contrôle si un avis par courriel est envoyé après la création ou la mise à jour d'un compte d'utilisateur dans OCI. Si vous ne voulez pas que les utilisateurs soient avisés que le compte a été créé pour eux, réglez l'indicateur Ignorer l'avis à Vrai.

Pour définir l'indicateur d'avis de contournement :

- Dans le navigateur, connectez-vous à Microsoft Entra ID à l'aide de l'URL :

https://portal.azure.com - Sélectionnez Identité, puis Applications.

- Sélectionnez Applications d'entreprise.

- Sélectionnez l'application que vous avez créée précédemment,

Oracle Cloud Infrastructure Console. - Dans le menu de gauche sous Gérer, sélectionnez Provisionnement, puis Modifier le provisionnement.

- Dans la page Provisionnement, sélectionnez Mappages.

-

Sous Mappages, sélectionnez Provisionner les utilisateurs avec ID interne.

- Sous Mappages d'attribut, faites défiler l'affichage vers le bas et sélectionnez Ajouter un nouveau mappage.

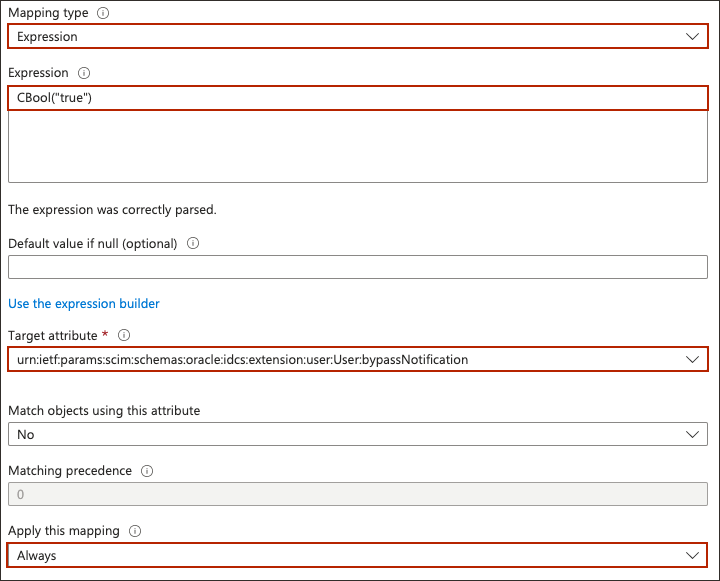

- Dans la page Edit Attribute :

- Pour Type de mappage, sélectionnez

Expression. - Pour Expression, entrez

CBool("true"). - Pour Attribut cible, sélectionnez

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification.

- Pour Type de mappage, sélectionnez

- Sélectionnez OK.

- Dans la page Mappage d'attribut, sélectionnez Enregistrer.