Authentification unique entre OCI et Microsoft Entra ID

Dans ce tutoriel, configurez l'authentification unique entre l'OCI IAM et Microsoft Entra ID, en utilisant Entra ID comme fournisseur d'identités (IdP).

Ce tutoriel de 30 minutes explique comment intégrer OCI IAM, agissant en tant que fournisseur de services (SP), avec un ID Entra, agissant en tant que IdP. En configurant la fédération entre Entra ID et OCI IAM, vous activez l'accès des utilisateurs aux services et applications dans OCI à l'aide des données d'identification d'utilisateur authentifiées par Entra ID.

Ce tutoriel couvre la configuration d'Entra ID en tant que IdP pour OCI IAM.

- Tout d'abord, téléchargez les métadonnées à partir du domaine d'identité OCI IAM.

- Dans les prochaines étapes, vous allez créer et configurer une application dans Entra ID.

- Dans Entra ID, configurer l'authentification unique avec OCI IAM à l'aide des métadonnées.

- Dans Entra ID, modifiez les attributs et les revendications de sorte que le nom du courriel soit utilisé comme identificateur pour les utilisateurs.

- Dans Entra ID, ajoutez un utilisateur à l'application.

- Pour les étapes suivantes, vous retournerez dans votre domaine d'identité pour terminer la configuration et configuration.In OCI IAM, mettez à jour la politique IdP par défaut pour ajouter l'ID Entra.

- Tester que l'authentification fédérée fonctionne entre OCI IAM et Entra ID.

Ce tutoriel est propre au service IAM avec domaines d'identité.

Pour suivre ce tutoriel, vous devez disposer des éléments suivants :

-

Un compte Oracle Cloud Infrastructure (OCI) payant ou un compte d'essai OCI. Voir Offre de gratuité pour Oracle Cloud Infrastructure.

- Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Voir Présentation des rôles d'administrateur.

- Un compte Entra ID avec l'un des rôles Entra ID suivants :

- Administrateur général

- Administrateur d'application cloud

- Administrateur d'application

L'utilisateur utilisé pour l'authentification unique doit exister dans OCI IAM et Entra ID pour que l'authentification unique fonctionne. Une fois ce tutoriel sur l'authentification unique terminé, il existe un autre tutoriel, Gestion du cycle de vie des identités entre OCI IAM et Entra ID. Cet autre tutoriel explique comment provisionner des comptes d'utilisateur depuis Entra ID vers OCI IAM ou depuis OCI IAM vers Entra ID.

Vous avez besoin des métadonnées SP de votre domaine d'identité OCI IAM pour les importer dans l'application SAML Entra ID que vous créez. OCI IAM fournit une URL directe pour télécharger les métadonnées du domaine d'identité que vous utilisez. Voici la marche à suivre pour télécharger les métadonnées :

-

Ouvrez un navigateur pris en charge et entrez l'URL de la console :

- Entrez le nom de votre compte en nuage, également appelé nom de la location, et sélectionnez Suivant.

- Sélectionnez le domaine d'identité auquel se connecter. Il s'agit du domaine d'identité utilisé pour configurer l'authentification unique, par exemple

Default. - Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.

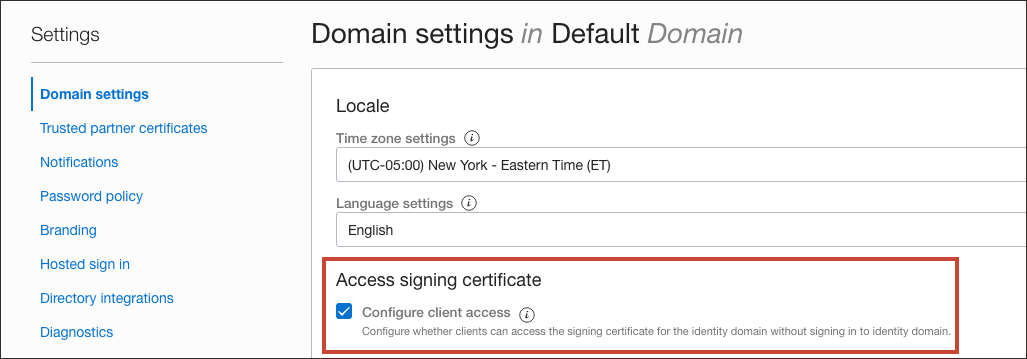

- Cliquez sur le nom du domaine d'identité dans lequel vous voulez travailler. Vous devrez peut-être modifier le compartiment pour trouver le domaine souhaité. Cliquez ensuite sur Paramètres, puis sur Paramètres de domaine.

- Sous Accéder au certificat de signature, cochez Configurer l'accès client.

Cela permet à un client d'accéder à la certification de signature pour le domaine d'identité sans se connecter au domaine.

- Sélectionnez Enregistrer les modifications.

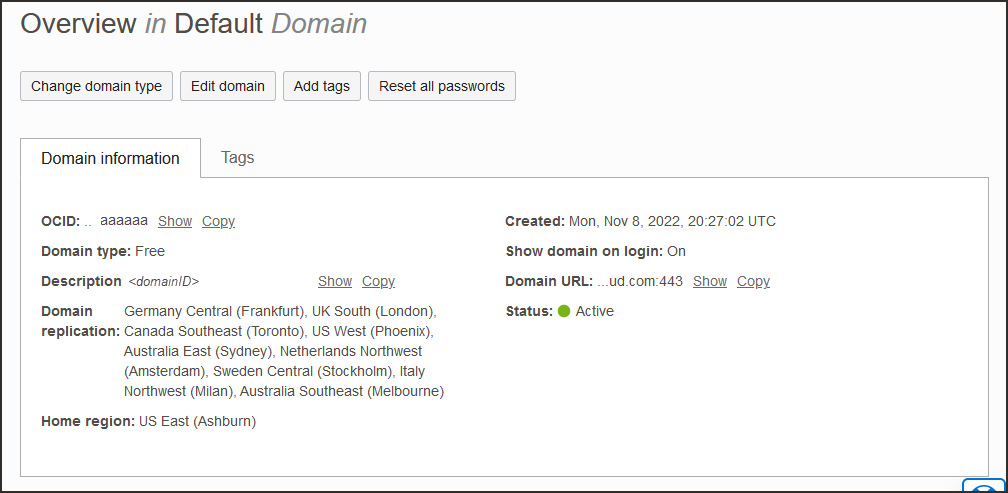

- Retournez à l'aperçu du domaine d'identité en sélectionnant le nom du domaine d'identité dans la piste de navigation du chemin de navigation. Sélectionnez Copier à côté de l'URL de domaine dans les informations du domaine et enregistrez l'URL dans une application où vous pouvez la modifier.

- Dans un nouvel onglet du navigateur, collez l'URL que vous avez copiée et ajoutez

/fed/v1/metadataà la fin.Par exemple,

https://idcs-<unique_ID>.identity.oraclecloud.com:443/fed/v1/metadata - Les métadonnées du domaine d'identité s'affichent dans le navigateur. Enregistrez-le en tant que fichier XML sous le nom

OCIMetadata.xml.

Pour les prochaines étapes, vous travaillez dans Entra ID.

Créez une application d'entreprise SAML dans Entra ID.

- Dans le navigateur, connectez-vous à Microsoft Entra à l'aide de l'URL :

https://entra.microsoft.com - Sélectionnez Identité, puis Applications.

- Sélectionnez Applications d'entreprise, puis Nouvelle application.

- Dans Applications de recherche, entrez

Oracle Cloud Infrastructure Console. - Sélectionnez la vignette de la console Oracle Cloud Infrastructure par Oracle Corporation.

- Entrez un nom pour l'application, par exemple

Oracle IAM, et sélectionnez Créer.L'application d'entreprise est créée dans Entra ID.

Configurez l'authentification unique pour l'application SAML Entra ID et téléchargez les métadonnées SAML Entra ID. Dans cette section, vous utilisez le fichier de métadonnées du SP OCI IAM que vous avez enregistré dans 1. Obtenez les métadonnées du fournisseur de services à partir d'OCI IAM.

- Dans la page Démarrage, sélectionnez Démarrer sous Configurer l'authentification unique.

- Sélectionnez SAML, puis Charger le fichier de métadonnées (bouton en haut de la page). Naviguez jusqu'au fichier XML contenant les métadonnées du domaine d'identité OCI,

OCIMetadata.xml. - Indiquez l'URL de connexion. Par exemple

https://idcs-<domain_ID>.identity.oraclecloud.com/ui/v1/myconsole - Sélectionnez enregistrer.

- Fermer la page Charger le fichier de métadonnées à partir du X en haut à droite. Si vous êtes invité à tester l'application maintenant, choisissez de ne pas le faire, car vous allez tester l'application plus tard dans ce tutoriel.

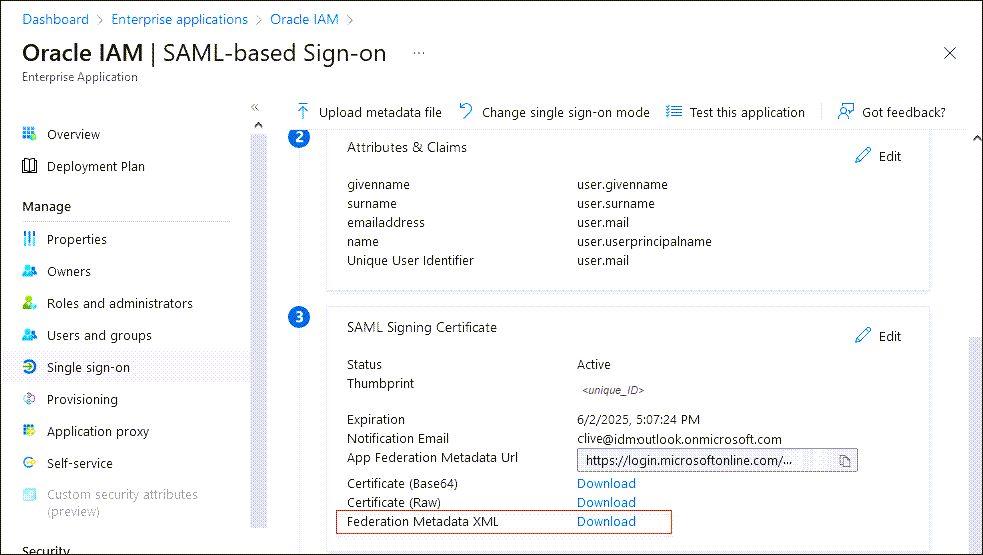

- In the Set up Single Sign-On with SAML page, scroll down and in SAML Signing Certificate, select Download next to Federation Metadata XML.

- À l'invite, sélectionnez enregistrer le fichier. Les métadonnées sont automatiquement enregistrées avec le nom de fichier par défaut

<your_enterprise_app_name>.xml. Par exemple,OracleIAM.xml.

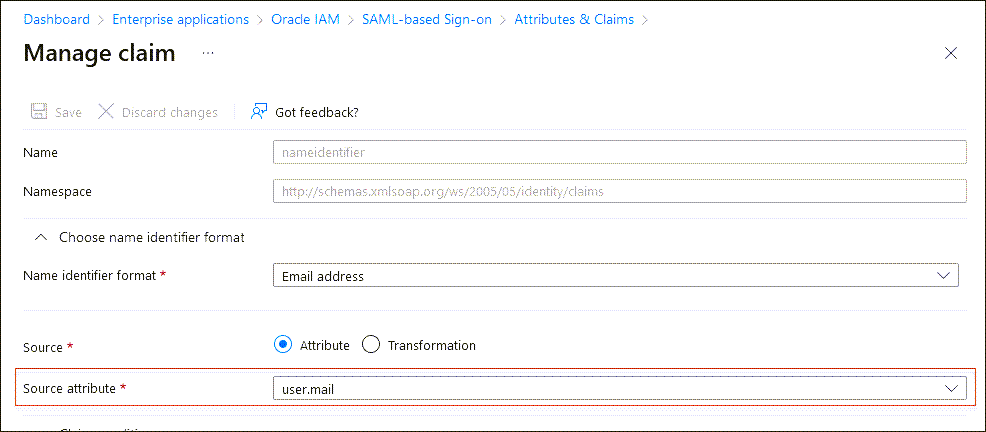

Modifiez les attributs et les revendications dans votre nouvelle application Entra ID SAML de sorte que l'adresse de courriel de l'utilisateur soit utilisée comme nom d'utilisateur.

- Dans l'application d'entreprise, dans le menu de gauche, sélectionnez Authentification unique.

- Dans Attributs et réclamations, sélectionnez Modifier.

- Sélectionnez la réclamation requise :

Unique User Identifier (Name ID) = user.mail [nameid-format:emailAddress] - Dans la page Gérer la revendication, remplacez l'attribut Source de

user.userprinciplenameparuser.mail. - Sélectionnez enregistrer.

Configurations intra-ID supplémentaires

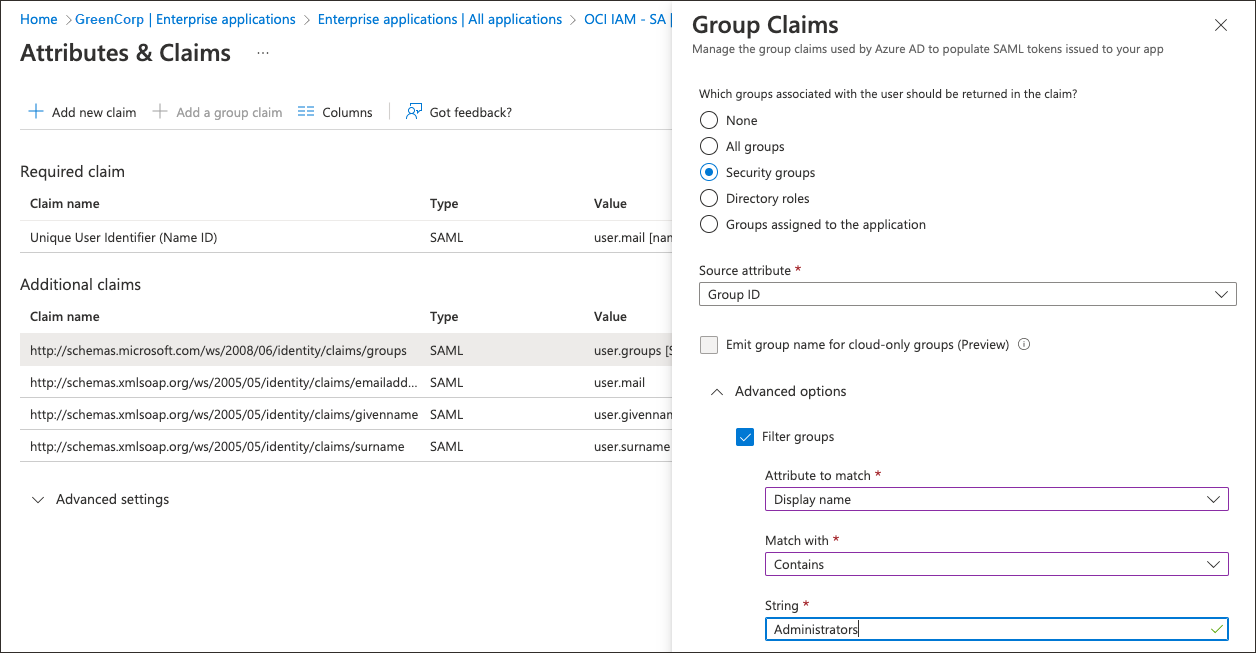

Dans Entra ID, vous pouvez filtrer les groupes en fonction du nom du groupe ou de l'attribut sAMAccountName.

Par exemple, supposons que seul le groupe Administrators doit être envoyé à l'aide de SAML :

- Sélectionnez la réclamation de groupe.

- Dans Réclamations de groupe, développez Options avancées.

- Sélectionnez Groupes de filtres.

- Pour Attribut à mettre en correspondance, sélectionnez

Display Name. - Pour Correspondance avec, sélectionnez

contains. - Pour Chaîne, indiquez le nom du groupe, par exemple

Administrators.

- Pour Attribut à mettre en correspondance, sélectionnez

Cela aide les organisations à envoyer uniquement les groupes requis au service IAM pour OCI à partir d'Entra ID.

Créez un utilisateur de test pour votre application Entra ID. Plus tard, cet utilisateur peut utiliser ses données d'identification Entra ID pour se connecter à la console OCI.

- Dans le centre d'administration Microsoft Entra, sélectionnez Identité, Utilisateurs, puis Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur, Créer un utilisateur, créez un utilisateur et entrez son ID courriel.Note

Assurez-vous d'utiliser les détails d'un utilisateur présent dans OCI IAM avec le même ID courriel. - Retournez au menu de l'application Enterprise. Sous Préparation, sélectionnez Affecter des utilisateurs et des groupes. Vous pouvez également sélectionner Utilisateurs sous Gérer dans le menu de gauche.

- Sélectionnez Add user/group (Ajouter un utilisateur/groupe) et, dans la page suivante sous Users (Utilisateurs), sélectionnez None Selected (Aucune sélection).

- Dans la page Users, sélectionnez l'utilisateur test que vous avez créé. Lorsque vous le sélectionnez, l'utilisateur apparaît sous Éléments sélectionnés. Sélectionnez Sélectionner.

- De retour dans la page Ajouter une affectation, sélectionnez Affecter.

Pour ces étapes, vous utilisez OCI IAM.

Ajoutez Entra ID en tant que IdP pour OCI IAM. Dans cette section, vous utilisez le fichier de métadonnées Entra ID que vous avez enregistré dans 3. Configurer l'authentification unique pour l'application d'entreprise Entra ID, par exemple Oracle IAM.xml.

- Dans la console OCI du domaine dans lequel vous travaillez, sélectionnez Sécurité, puis Fournisseurs d'identités.

- Sélectionnez Ajouter IdP, puis Ajouter SAML IdP.

- Entrez un nom pour SAML IdP, par exemple

Entra ID. Sélectionnez Suivant. - Assurez-vous que l'option Importer les métadonnées du fournisseur d'identités est sélectionnée, et parcourez et sélectionnez, ou glissez-déposez le fichier XML des métadonnées d'ID Entra,

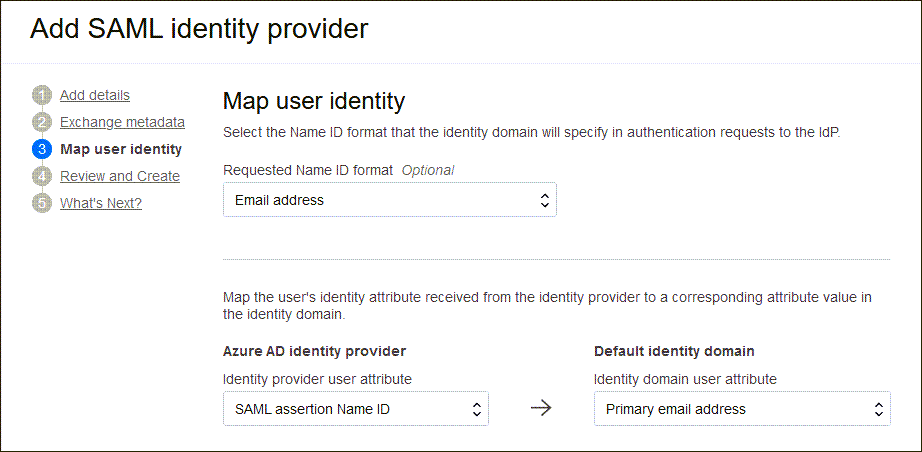

Oracle IAM.xmldans Métadonnées du fournisseur d'identités. Il s'agit du fichier de métadonnées que vous avez enregistré à l'étape 3. Configurer l'authentification unique pour l'application d'entreprise Entra ID. Sélectionnez Suivant. - Dans Map user identity, définissez les éléments suivants :

- Sous Format NameID demandé, sélectionnez

Email address. - Sous Attribut d'utilisateur du fournisseur d'identités, sélectionnez l'ID

SAML assertion Name. - Sous Attribut d'utilisateur du domaine d'identité, sélectionnez

Primary email address.

- Sous Format NameID demandé, sélectionnez

- Sélectionnez Suivant.

- Sous Vérifier et créer, vérifiez les configurations et sélectionnez Créer IdP.

- Sélectionnez Activer.

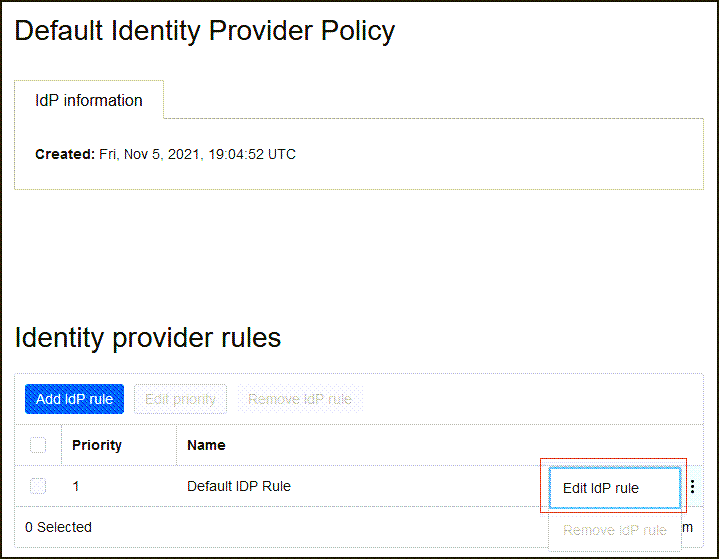

- Sélectionnez Ajouter à la règle de politique IdP.

-

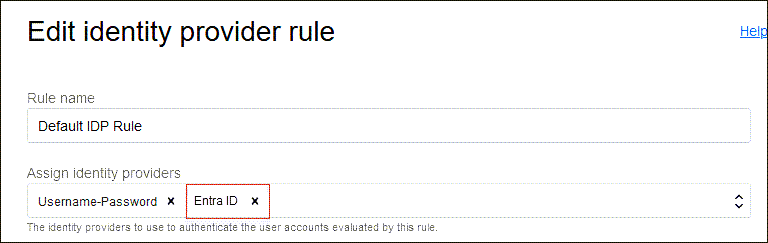

Sélectionnez Politique de fournisseur d'identités par défaut pour l'ouvrir, sélectionnez le menu et sélectionnez Modifier la règle IdP.

-

Sélectionnez Affecter des fournisseurs d'identités, puis sélectionnez Entra ID pour l'ajouter à la liste.

- Sélectionnez Enregistrer les modifications.

Pour que cela fonctionne, l'utilisateur utilisé pour l'authentification unique doit être présent à la fois dans OCI IAM et Entra ID. De plus, l'utilisateur doit être affecté à l'application OCI IAM créée dans Entra ID.

Vous pouvez le faire de deux façons :

- Vous pouvez créer manuellement un utilisateur de test dans OCI IAM et Entra ID.

- Toutefois, si vous voulez effectuer un test avec un utilisateur en temps réel, vous devez configurer le provisionnement entre Entra ID et OCI IAM en suivant les étapes du tutoriel, Gestion du cycle de vie des identités entre OCI IAM et Entra ID.

Sorry, but we're having trouble signing you in.

AADSTS50105: Your administrator has configured

the application application-name ('<unique_ID>')

to block users unless they are specifically granted

('assigned') access to the application.Testez l'authentification unique lancée par le fournisseur de services.

-

Ouvrez un navigateur pris en charge et entrez l'URL de la console OCI :

- Entrez le nom de votre compte en nuage, également appelé nom de votre location, et sélectionnez Suivant.

- Sélectionnez le domaine d'identité dans lequel la fédération Entra ID a été configurée.

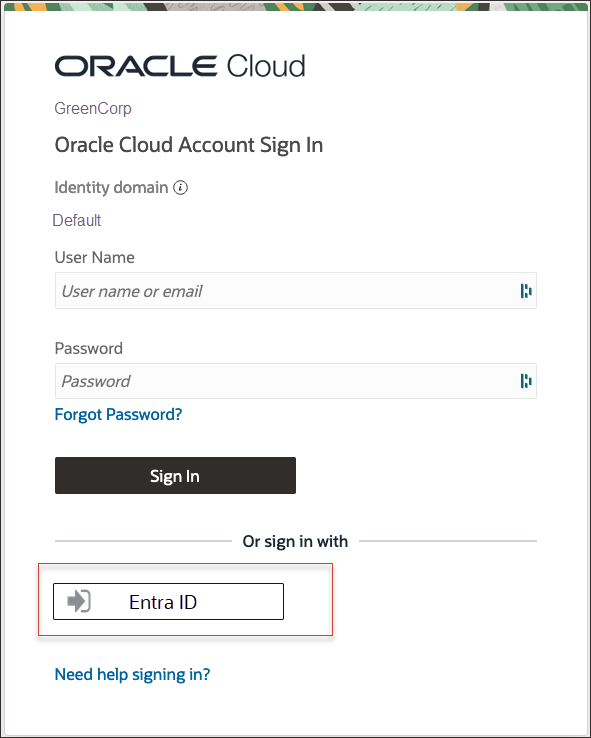

- Dans la page de connexion, vous pouvez voir une option pour vous connecter avec Entra ID.

- Sélectionnez Entra ID. Vous êtes réacheminé vers la page de connexion Microsoft.

- Fournissez vos données d'identification Entra ID.

- Une fois l'authentification effectuée, vous êtes connecté à la console OCI.

Félicitations! Vous avez configuré l'authentification unique entre Entra ID et OCI IAM.

Si un utilisateur a déjà été créé dans l'entra ID et affecté à l'application, qui avait été provisionné pour OCI IAM, vous avez pu tester le fonctionnement de l'authentification de fédération entre OCI IAM et Entra ID. Si vous n'avez pas un tel utilisateur, vous pouvez en créer un en suivant l'un des tutoriels sur la gestion du cycle de vie des identités entre OCI IAM et Entra ID.

Pour en savoir plus sur le développement à l'aide des produits Oracle, consultez les sites suivants :