Authentification unique avec OCI et Okta

Dans ce tutoriel, vous allez configurer l'authentification unique entre OCI et Okta, où Okta agit en tant que fournisseur d'identités (IdP) et OCI IAM en tant que fournisseur de services.

Ce tutoriel de 15 minutes explique comment configurer Okta en tant que IdP, OCI IAM agissant en tant que fournisseur de services. En configurant la fédération entre Okta et OCI IAM, vous autorisez les utilisateurs à accéder aux services et aux applications dans OCI IAM à l'aide des données d'identification d'utilisateur qu'Okta authentifie.

- Tout d'abord, rassemblez les informations nécessaires à partir de l'OCI IAM.

- Configurez Okta en tant que IdP pour OCI IAM.

- Configurez OCI IAM afin que Okta agisse comme IdP.

- Créer des politiques IdP dans OCI IAM.

- Tester que l'authentification fédérée fonctionne entre OCI IAM et Okta.

Pour effectuer l'un ou l'autre de ces tutoriels, vous devez disposer des éléments suivants :

-

Un compte Oracle Cloud Infrastructure (OCI) payant ou un compte d'essai OCI. Voir Offre de gratuité pour Oracle Cloud Infrastructure.

- Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Voir Présentation des rôles d'administrateur.

- Un compte Okta doté des privilèges d'administrateur pour configurer le provisionnement.

Vous recueillez les informations supplémentaires dont vous avez besoin à partir des étapes de chaque tutoriel :

- Obtenez les métadonnées OCI IdP et le certificat de signature pour le domaine d'identité.

- Obtenez le certificat de signature du domaine d'identité.

Vous devez importer les métadonnées SAML IdP de votre domaine d'identité OCI IAM dans l'application Okta que vous créez. OCI IAM fournit une URL directe pour télécharger les métadonnées du domaine d'identité que vous utilisez. Okta utilise l'URL du domaine OCI pour se connecter à OCI IAM.

-

Ouvrez un navigateur pris en charge et entrez l'URL de la console :

- Entrez le nom de votre compte en nuage, également appelé nom de votre location, et sélectionnez Suivant.

- Sélectionnez le domaine d'identité auquel se connecter. Il s'agit du domaine d'identité utilisé pour configurer l'authentification unique, par exemple

Default. - Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.

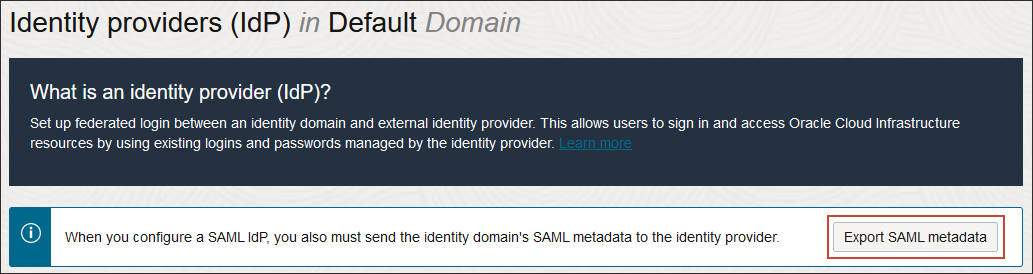

- Sélectionnez le nom du domaine d'identité dans lequel vous voulez travailler. Vous devrez peut-être modifier le compartiment pour trouver le domaine souhaité. Cliquez ensuite sur Sécurité, puis sur Fournisseurs d'identités.

- Sélectionnez Exporter les métadonnées SAML.

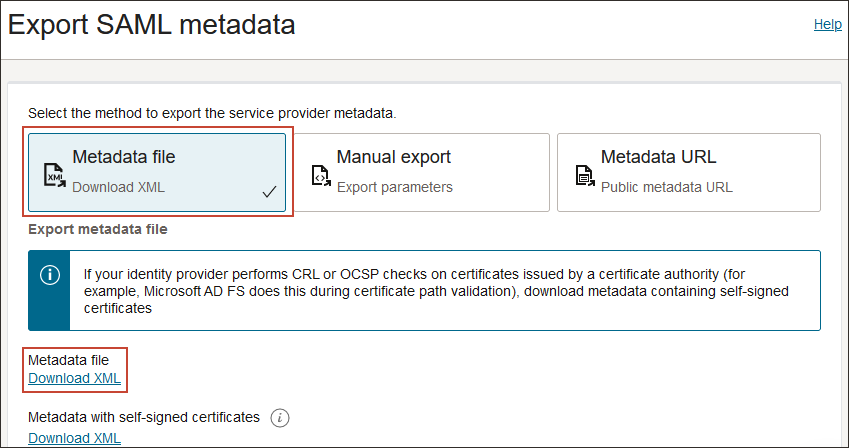

- Sélectionnez l'option Fichier de métadonnées et sélectionnez Télécharger le XML.

- Renommez le fichier XML téléchargé en

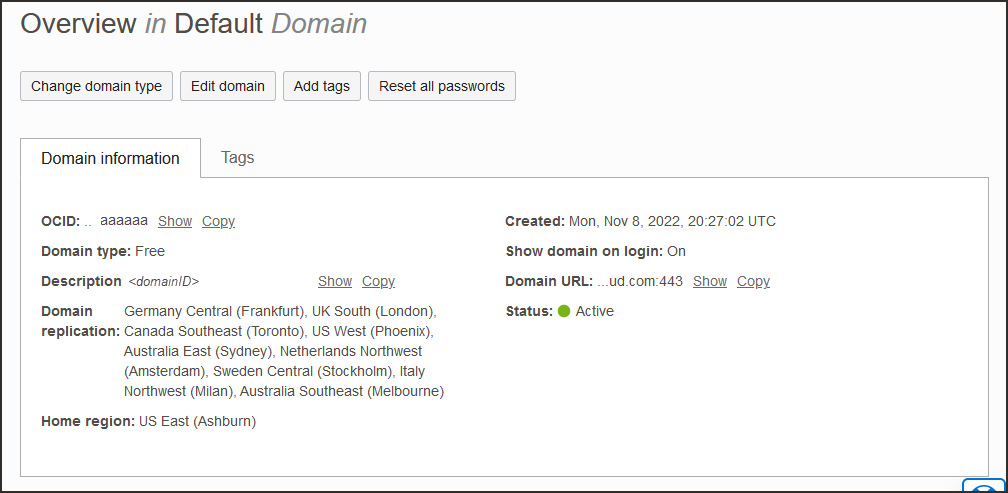

OCIMetadata.xml. - Retournez à l'aperçu du domaine d'identité en sélectionnant le nom du domaine d'identité dans la piste de navigation du chemin de navigation. Sélectionnez Copier à côté de l'URL de domaine dans les informations de domaine et enregistrez l'URL. Il s'agit de l'URL du domaine OCI IAM que vous utiliserez plus tard.

Créez une application dans Okta et notez les valeurs dont vous aurez besoin plus tard.

- Dans le navigateur, connectez-vous à Okta à l'aide de l'URL :

https://<OktaOrg>-admin.okta.comoù

<OktaOrg>est le préfixe de votre organisation avec Okta. - Dans le menu de gauche, sélectionnez Sécurité, puis Applications, puis Parcourir l'application Catalogue.

- Recherchez

Oracle Cloudet sélectionnez Oracle Cloud Infrastructure IAM dans les options disponibles. - Sélectionnez Ajouter une intégration.

- Sous Paramètres généraux, entrez un nom pour l'application, par exemple

OCI IAM, et sélectionnez Terminé. - Dans la page des détails de votre nouvelle application, sélectionnez l'onglet Connexion et, sous Certificats de signature SAML, sélectionnez Voir les instructions de configuration SAML.

- Dans la page View SAML setup instructions, notez les points suivants :

- ID entité

- URL SingleLogoutService

- URL SingleSignOnService

- Téléchargez et enregistrez le certificat, avec l'extension de fichier

.pem.

Créez un fichier IdP pour Okta dans la console OCI.

- Dans la console OCI du domaine dans lequel vous travaillez, sélectionnez Sécurité, puis Fournisseurs d'identités.

- Sélectionnez Ajouter IdP, puis Ajouter SAML IdP.

- Entrez un nom pour SAML IdP, par exemple

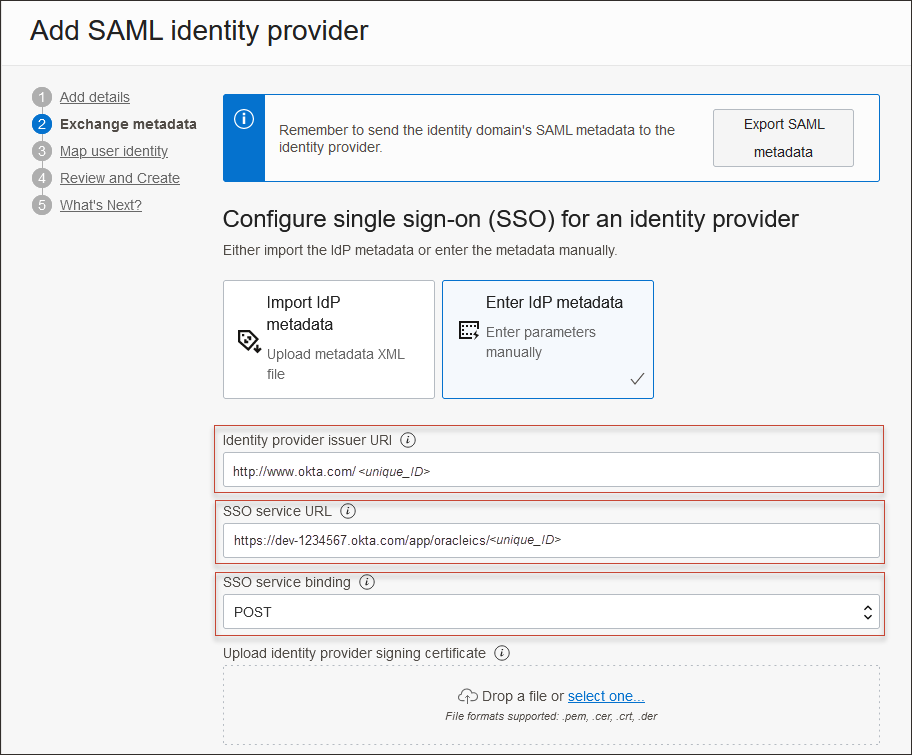

Okta. Sélectionnez Suivant. - Dans la page des métadonnées Exchange, assurez-vous que l'option Entrer les métadonnées IdP est sélectionnée.

- Entrez l'étape 8 suivante dans 2. Créer une application dans Okta :

- Pour URI de l'émetteur du fournisseur d'identités : Entrez l'ID.

- Pour URL du service d'authentification unique : Entrez l'URL SingleSignOnService.

- Pour Liaison de service d'authentification unique : Sélectionnez

POST. - Pour Charger le certificat de signature du fournisseur d'identités : Utilisez le fichier

.pemde la certification Okta.

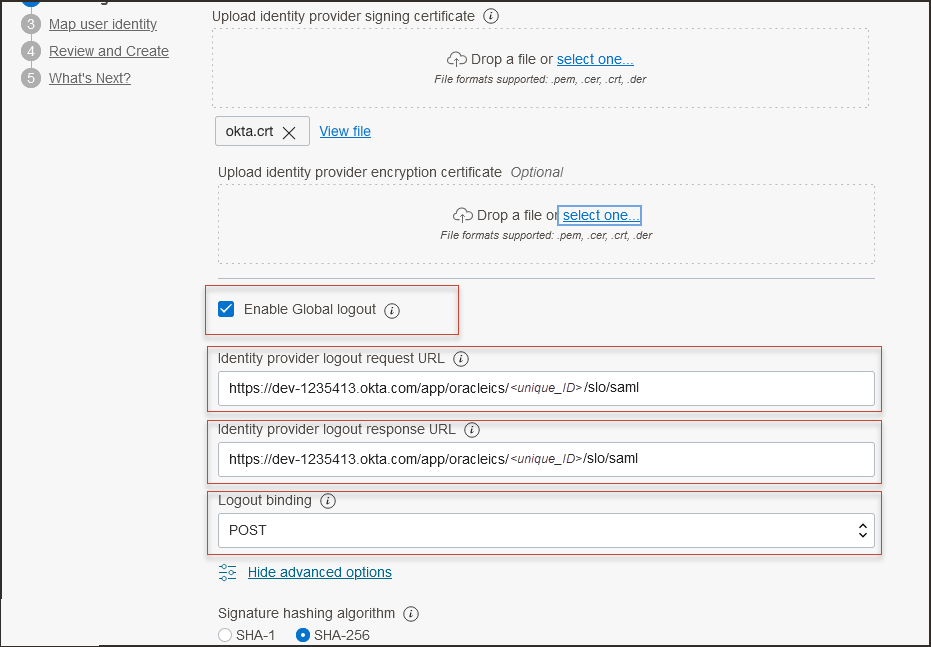

Plus loin dans la page, assurez-vous que l'option Activer la déconnexion globale est sélectionnée et entrez les informations suivantes.

- Pour URL de demande de déconnexion du fournisseur d'identités : Entrez l'URL SingleLogoutService.

- Pour URL de réponse de déconnexion du fournisseur d'identités : URL eEnter tbhe SingleLogoutService.

- Assurez-vous que la liaison de déconnexion est réglée à POST.

- Sélectionnez Suivant.

- Dans la page Map attributes :

- Pour le format NameId demandé, sélectionnez

Email address. - Pour Attribut d'utilisateur du fournisseur d'identités : Sélectionnez l'ID nom de l'assertion SAML.

- Pour Attribut d'utilisateur du domaine d'identité : Sélectionnez l'adresse de courriel principale.

- Pour le format NameId demandé, sélectionnez

- Sélectionnez Suivant.

- Vérifiez et sélectionnez Créer un fournisseur d'identités.

- Dans la page Suivant, sélectionnez Activer, puis Ajouter à la politique IdP.

- Sélectionnez Politique de fournisseur d'identités par défaut pour l'ouvrir, puis sélectionnez le menu pour la règle et sélectionnez Modifier la règle IdP.

- Sélectionnez Affecter des fournisseurs d'identités, puis sélectionnez Okta pour l'ajouter à la liste.

- Sélectionnez Enregistrer les modifications.

- Télécharger le certificat SP :

- Dans la console OCI du domaine dans lequel vous travaillez, sélectionnez Sécurité, puis Fournisseurs d'identités.

- Sélectionnez Okta.

- Dans la page IdP d'Okta, sélectionnez Métadonnées du fournisseur de services.

- Sélectionnez Télécharger à côté du certificat de signature du fournisseur de services pour télécharger le certificat de signature du fournisseur de services et l'enregistrer.

- Dans la console Okta, sélectionnez Application, puis sélectionnez la nouvelle application

OCI IAM. - Allez à l'onglet Connexion et sélectionnez Modifier.

- Sélectionnez Activer la déconnexion unique.

- Accédez au certificat que vous avez téléchargé à partir de la console OCI IAM à l'étape précédente, puis sélectionnez Charger.

- Faites défiler l'affichage vers le bas jusqu'à Advance Sign-on Settings.

- Entrez les informations suivantes :

- GUID du service IAM pour Oracle Cloud Infrastructure : Entrez l'URL du domaine OCI IAM à l'étape 10 dans 1. Obtenez les métadonnées du fournisseur d'identités OCI et l'URL du domaine.

- Réglez le format de nom d'utilisateur de l'application à

Email.

- Sélectionnez enregistrer.

- Allez à l'onglet Affectations et affectez les utilisateurs auxquels vous souhaitez accéder à cette application.

- Sélectionnez Suivant.

-

Entrez l'URL de la console :

- Entrez le nom de votre compte en nuage, également appelé nom de votre location, et sélectionnez Suivant.

- Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Sélectionnez le domaine pour lequel vous avez configuré Okta IdP.

- Dans la page de connexion, sélectionnez l'icône Okta.

- Entrez vos données d'identification Okta. Vous êtes connecté à la console OCI.

Félicitations! Vous avez configuré une authentification unique entre Okta et OCI IAM de deux façons différentes.

Pour en savoir plus sur le développement à l'aide des produits Oracle, consultez les sites suivants :