Journaux et groupes de journaux

Utilisez Oracle Cloud Infrastructure Logging pour gérer les journaux et les groupes de journaux.

Les journaux contiennent des informations de diagnostic critiques qui vous indiquent comment les ressources fonctionnent et leur mode d'accès. Vous pouvez activer la journalisation pour les ressources prises en charge. Pour voir la liste des ressources prises en charge regroupées par service, voir Services pris en charge.

Les groupes de journaux sont des conteneurs logiques permettant d'organiser les journaux. Les journaux doivent toujours être dans des groupes de journaux. Vous devez créer un groupe de journaux pour activer un journal.

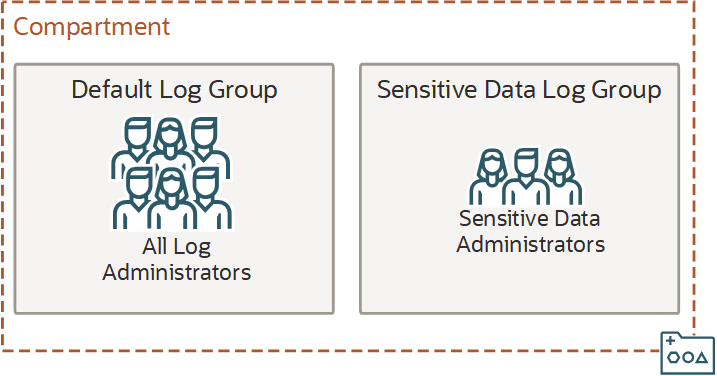

Utilisez des groupes de journaux pour limiter l'accès aux journaux sensibles au moyen d'une politique GIA. Avec les groupes de journaux, il n'est pas nécessaire d'utiliser des hiérarchies de compartiment complexes pour sécuriser les journaux. Par exemple, supposons que vous stockez les journaux pour l'ensemble de la location dans le groupe de journaux par défaut d'un seul compartiment. Vous accordez l'accès au compartiment aux administrateurs de journaux avec une politique GIA comme vous le feriez normalement. Toutefois, supposons que certains projets contiennent des informations d'identification personnelle (IIP) et que seul un groupe sélectionné d'administrateurs de journaux peut voir ces journaux. Les groupes de journaux vous permettent de placer des journaux contenant des informations d'identification personnelle dans un groupe de journaux distinct, puis d'utiliser la politique IAM pour restreindre l'accès de sorte que seul un jeu sélectionné d'administrateurs de journaux dispose d'un accès élevé.

Politique GIA requise

Pour utiliser Oracle Cloud Infrastructure, un administrateur doit être membre d'un groupe auquel l'accès de sécurité est accordé dans une politique par un administrateur de location. Cet accès est requis que vous utilisiez la console ou l'API REST avec une trousse SDK, l'interface de ligne de commande ou un autre outil. Si vous obtenez un message indiquant que vous ne disposez pas de l'autorisation requise, vérifiez auprès de l'administrateur de la location quel type d'accès vous avez et dans quel compartiment votre accès fonctionne.

Administrateurs : Pour des exemples de politique propres aux journaux et aux groupes de journaux, voir Autorisations requises pour l'utilisation des journaux et des groupes de journaux.

Pour en savoir plus sur les politiques, voir Gestion des domaines d'identité et Politiques communes. Si vous voulez en savoir plus sur l'écriture de politiques pour le service de journalisation, voir Informations détaillées sur le service de journalisation.

Autorisations requises pour l'utilisation des journaux et des groupes de journaux

Pour activer les journaux de service d'une ressource, un utilisateur doit disposer de l'accès manage pour le groupe de journaux et de l'accès à la ressource. En général, l'accès inspect pour la ressource est suffisant, mais vérifiez pour des ressources spécifiques. L'accès inspect permet de mettre à jour la ressource et fournit les autorisations pour le groupe de journaux qui contient le journal.

Les journaux et les groupes de journaux utilisent le type de ressource log-group, mais pour effectuer des recherches dans le contenu des journaux, vous devez utiliser un autre type de ressource.

Pour gérer des groupes ou des objets, utilisez des verbes pour log-groups :

Allow group A to use log-groups in compartment C

Allow group B to manage log-groups in compartment C

Allow group D to read log-groups in compartment CLes utilisateurs du groupe A peuvent ainsi créer, mettre à jour ou supprimer des groupes de journaux et des objets de journal dans le compartiment C.

Trois types d'accès différents sont nécessaires :

- Accès pour effectuer des opérations sur des configurations.

- Accès pour effectuer des opérations sur des groupes de journaux.

- Capacités d'inspection pour des groupes dynamiques ou des groupes.

Allow group B to use unified-configuration in compartment XCette politique permet aux utilisateurs du compartiment B de créer, mettre à jour ou supprimer des configurations dans le compartiment X.

log-groups :Allow group B to use log-groups in compartment XAllow group B {IDENTITY_DYNAMIC_GROUP_INSPECT} in tenancy / Allow group B {IDENTITY_GROUP_INSPECT} in tenancylog-content contrôle cette autorisation (où X est le compartiment où se trouvent les configurations) :Allow dynamic-group production-fleet to use log-content in compartment XAllow group Searchers to read log-content in compartment XPour autoriser un groupe à lire le contenu des journaux indexés :

allow group GroupA to read log-groups in tenancy

allow group GroupA to read log-content in tenancyDans ces exemples, les énoncés de politique utilisent GroupA comme nom du groupe.

Pour autoriser un groupe à voir les groupes de journaux de la location (ou d'un compartiment), l'accès inspect est requis :

allow group GroupA to inspect log-groups in tenancyPour autoriser un groupe à lire les métadonnées des journaux ou des groupes de journaux, l'accès read est requis :

allow group GroupA to read log-groups in tenancyPour autoriser un groupe à mettre à jour des groupes de journaux ou les journaux qu'ils contiennent, l'accès use est requis :

allow group GroupA to use log-groups in tenancyPour activer un journal pour une ressource (ou pour créer et supprimer des groupes de journaux et les journaux qu'ils contiennent), l'accès manage est requis :

allow group GroupA to manage log-groups in tenancyPour autoriser l'utilisation d'un ou de plusieurs groupes de journaux spécifiques, utilisez une clause where avec la variable target.loggroup.id. Par exemple :

Allow group GroupA to manage loggroups in tenancy where

target.loggroup.id='ocid1.loggroup.oc1.phx.<uniqueID>'Pour spécifier plusieurs groupes de journaux :

Allow group GroupA to manage log-groups in tenancy where any {target.loggroup.id='ocid1.loggroup'}La politique suivante est requise pour les journaux personnalisés. Elle est nécessaire pour autoriser l'utilisateur à effectuer des recherches dans les journaux au moyen de la page Rechercher de la console :

allow group userGroup1 to read log-content in compartment cMême si cette politique est décrite pour l'utilisation des journaux personnalisés, la politique est également vraie pour tous les journaux.

LOG_CONTENT_READ autorise la lecture des journaux personnalisés et des journaux de service pour OCI. Elle est identique à cette politique en termes de comportement :allow group GroupA to read log-content in tenancyLa politique suivante est nécessaire pour l'agent qui utilise le principal d'instance sur la machine virtuelle pour envoyer des journaux :

allow dynamic-group dynamicgroup1 to use log-content in compartment cSi un groupe d'utilisateurs est utilisé au lieu d'un groupe dynamique pour pousser les journaux personnalisés, remplacez le nom du groupe dynamique par le nom du groupe d'utilisateurs dans ces politiques.

Pour les journaux personnalisés, si vous utilisez allow dynamic-group dynamicGroup1 to use log-content in compartment c, les instances de ce groupe dynamique sont autorisées à télécharger la configuration, envoyer des journaux et effectuer des recherches dans les journaux.

Exigences de politique GIA pour les ressources

Outre les autorisations pour utiliser le groupe de journaux, pour ajouter des journaux de service à une ressource, vous devez disposer de l'autorisation de mise à jour pour cette ressource. Pour de nombreuses ressources, l'autorisation de mise à jour est accordée avec le verbe use. Par exemple, les utilisateurs qui peuvent use les seaux du CompartmentA peuvent également activer la journalisation pour un seau du CompartmentA.

Toutefois, certaines ressources n'incluent pas l'autorisation de mettre à jour une ressource avec le verbe use. Par exemple, pour mettre à jour une règle pour le service d'événements, vous devez disposer de l'autorisation manage complète. Pour activer un journal pour une règle d'événements (ou toute autre ressource qui n'inclut pas l'autorisation de mise à jour avec le verbe use), vous devez disposer de l'autorisation manage.

Pour autoriser un groupe à activer la journalisation pour ces ressources, sans accorder les autorisations complètes de manage, vous pouvez ajouter un énoncé de politique pour accorder seulement l'autorisation <RESOURCE>_UPDATE (ou, dans le cas du service d'événements, <RESOURCE>_MODIFY) à partir du verbe manage. Par exemple, pour autoriser un groupe EventUsers à activer des journaux pour des règles d'événements du CompartmentA, vous pouvez écrire une politique comme suit :

Allow group EventUsers to read cloudevents-rules in compartment CompartmentA

Allow group EventUsers to manage cloudevents-rules in compartment CompartmentA

where request.permission='EVENTRULE_MODIFY'Pour des informations sur les autorisations d'accès aux ressources, voir Informations de référence sur les politiques.

Politique GIA pour les journaux des flux dans le réseau en nuage virtuel

Outre les autorisations requises pour l'utilisation des journaux et des groupes de journaux, les autorisations de lecture et de mise à jour pour le sous-réseau sont requises pour gérer les journaux des flux dans le réseau en nuage virtuel.

Pour fournir des autorisations pour le sous-réseau, utilisez l'une des politiques suivantes, listées dans l'ordre des privilèges les plus larges aux privilèges les plus limités :

Allow group FlowLogsEnablers to manage virtual-network-family in tenancy Ou :

Allow group FlowLogsEnablers to manage subnets in tenancyOu :

Allow group FlowLogsEnablers to {SUBNET_READ, SUBNET_UPDATE} in tenancyCe groupe est similaire à ce qui est décrit pour EventUsers sous Exigences de politique GIA pour les ressources.

Exemple de scénario

Votre société dispose d'un service Opérations. Ce service comprend plusieurs centres de coûts. Vous voulez pouvoir spécifier des marqueurs pour les ressources qui appartiennent au service avec le centre de coûts approprié.

- Créez un groupe de journaux nommé "confidentiel". Évitez d'entrer des informations confidentielles.

- Ajoutez les journaux contenant des données sensibles au groupe de journaux "confidentiel".

Une employée nommée Alice appartient déjà au groupe BucketManagers. Alice peut gérer les seaux du CompartmentA. Vous voulez qu'Alice et d'autres membres du groupe BucketManagers puissent activer des journaux pour les seaux du CompartmentA.

Pour accorder au groupe BucketManagers l'accès au groupe de journaux de données sensibles (et uniquement à ce groupe de journaux de données sensibles), ajoutez les énoncés suivants à la politique BucketManagers :

Allow group BucketManagers to manage log-groups in compartment CompartmentA where target.loggroups.id='ocid1.lumloggroup.oc1.phx.<uniqueID>'

Alice peut maintenant activer les journaux pour les ressources des seaux du CompartmentA.

Noms de journal et de groupe de journaux

Pour les noms de groupe de journaux, le premier caractère doit commencer par une lettre. Sinon, les directives suivantes s'appliquent aux noms de journal et aux noms de groupe de journaux :

- Utilisez de 1 à 256 caractères.

- Les caractères valides sont les lettres (majuscules ou minuscules), les chiffres, les traits d'union, les traits de soulignement et les points.

- Les noms de journaux et de groupes de journaux sont sensibles à la casse. Le service de journalisation traite write-log et WRITE-log comme des journaux distincts.

- Évitez d'entrer des informations confidentielles.