FortiGate

Cette rubrique décrit la configuration d'un logiciel FortiGate en cours d'exécution version 6.0.4.

Une expérience de FortiGate est recommandée. Pour plus de détails sur l'utilisation des produits FortiGate, visitez le site officiel de la société. Pour une documentation FortiGate sur le déploiement haute disponibilité (HA) ou manuel, consultez la bibliothèque de documents Fortinet.

Oracle provides configuration instructions for a tested set of vendors and devices. Utilisez la configuration appropriée pour le fournisseur et la version du logiciel.

Si la version de l'appareil ou du logiciel utilisée par Oracle pour vérifier la configuration ne correspond pas exactement à l'appareil ou au logiciel, vous pouvez tout de même créer la configuration nécessaire sur l'appareil. Consultez la documentation du fournisseur et apportez les modifications nécessaires.

Si l'appareil provient d'un fournisseur qui ne figure pas dans la liste des fournisseurs et des appareils vérifiés, ou si vous êtes déjà familier avec la configuration de l'appareil pour IPSec, consultez la liste des paramètres IPSec pris en charge et la documentation relative au fournisseur pour obtenir de l'aide.

Oracle Cloud Infrastructure offersSite-to-Site VPN, une connexion IPSec sécurisée entre un réseau sur place et un réseau en nuage virtuel (VCN).

Le diagramme suivant présente une connexion IPSec de base à Oracle Cloud Infrastructure avec des tunnels redondants. Les adresses IP utilisées dans ce diagramme servent uniquement d'exemples.

Meilleures pratiques

Cette section décrit les meilleures pratiques et les points à considérer généraux pour utiliser un RPV site à site.

Configurer tous les tunnels pour chaque connexion IPSec

Oracle déploie deux têtes de réseau IPSec pour les connexions afin de fournir une haute disponibilité pour les charges de travail critiques. Côté Oracle, ces deux têtes de réseau se trouvent sur différents routeurs à des fins de redondance. Nous vous recommandons de configurer tous les tunnels disponibles pour une redondance maximale. Il s'agit d'une partie essentielle de la philosophie "Design for Failure" (conçu pour résister aux pannes).

Disposer d'équipements de client sur place redondants dans des emplacements de réseau sur place

Nous recommandons que chaque site qui se connecte avec IPSec à Oracle Cloud Infrastructure ait des appareils en périphérie de réseau redondants (également connus sous le nom d'équipement local d'abonné (CPE)). Vous ajoutez chaque CPE à la console Oracle et créez une connexion IPSec distincte entre une passerelle de routage dynamique (DRG) et chaque CPE. Pour chaque connexion PSec, Oracle provisionne deux tunnels pour des têtes de réseau IPSec géographiquement redondantes. Pour plus d'informations, voir Guide sur la redondance de connectivité (PDF).

Considérations relatives au protocole de routage

Lorsque vous créez une connexion IPSec de RPV site à site, elle possède deux tunnels IPSec redondants. Oracle vous encourage à configurer l'équipement local d'abonné pour qu'il utilise les deux tunnels (si l'équipement local d'abonné le prend en charge). Auparavant, Oracle créait des connexions IPSec qui possédaient jusqu'à quatre tunnels IPSec.

Les trois types de routage suivants sont disponibles, et vous les sélectionnez séparément pour chaque tunnel du RPV site à site :

- Routage dynamique BGP : Les routes disponibles sont apprises de manière dynamique au moyen de BGP. La DRG apprend dynamiquement les routes du réseau sur place. Côté Oracle, la passerelle DRG annonce les sous-réseaux du VCN.

- Routage statique : Lorsque vous configurez la connexion IPSec à la passerelle DRG, vous spécifiez les routes particulières au réseau sur place que le réseau VCN doit connaître. Vous devez également configurer l'équipement local d'abonné avec des routes statiques vers les sous-réseaux du VCN. Ces routes ne sont pas apprises dynamiquement.

- Routage basé sur des politiques : Lorsque vous configurez la connexion IPSec à la passerelle DRG, vous spécifiez les routes particulières au réseau sur place que le réseau VCN doit connaître. Vous devez également configurer l'équipement local d'abonné avec des routes statiques vers les sous-réseaux du VCN. Ces routes ne sont pas apprises dynamiquement.

Pour plus d'informations sur le routage avec RPV site à site, notamment des recommandations Oracle sur la manipulation de l'algorithme de sélection du meilleur chemin BGP, voir Racheminement pour RPV site à site.

Autres configurations importantes de l'équipement local d'abonné

Assurez-vous que les listes d'accès sur le CPE sont configurées correctement pour ne pas bloquer le trafic nécessaire depuis ou vers Oracle Cloud Infrastructure.

Si plusieurs tunnels sont activés simultanément, le routage peut être asymétrique. Pour tenir compte du routage asymétrique, assurez-vous que le CPE est configuré pour gérer le trafic provenant du VCN sur n'importe quel tunnel. Par exemple, vous devez désactiver l'inspection ICMP, configurer le contournement de l'état TCP. Pour plus de détails sur la configuration appropriée, communiquez avec le soutien technique du fournisseur du CPE. Pour configurer un routage symétrique, voir Routage pour RPV site à site.

Restrictions et limites

Cette section décrit les caractéristiques et les limites générales importantes de RPV site à site. Voir Limites par service pour une liste des limites applicables et les instructions pour demander l'augmentation d'une limite.

Routage asymétrique

Oracle utilise un routage asymétrique dans les tunnels qui constituent la connexion IPSec. Configurez des pare-feu en gardant cela à l'esprit. Dans le cas contraire, les tests ping ou le trafic d'application sur la connexion ne fonctionnent pas de manière fiable.

Lorsque vous utilisez plusieurs tunnels vers Oracle Cloud Infrastructure, nous vous recommandons de configurer le routage pour acheminer le trafic de manière déterministe par le tunnel privilégié. Pour utiliser un tunnel IPSec principal et un autre de sauvegarde, configurez des routes plus spécifiques pour le tunnel principal (BGP) et des routes moins spécifiques (route sommaire ou par défaut) pour le tunnel de sauvegarde (BGP/statique). Sinon, si vous annoncez la même route (par exemple, une route par défaut) par tous les tunnels, le trafic de retour d'un réseau VCN à un réseau sur place est dirigé vers n'importe lequel des tunnels disponibles. En effet, Oracle utilise un routage asymétrique.

Pour des recommandations de routage Oracle spécifiques sur la manière de forcer un routage symétrique, voir Routage pour RPV site à site.

VPN site à site basé sur des routes ou sur des politiques

Le protocole IPSec utilise des associations de sécurité pour décider comment chiffrer des paquets. Au sein de chaque association, pour définir comment chiffrer ou déchiffrer un paquet, il vous faut paramétrer des domaines de chiffrement pour mapper les adresses IP source et cible d'un paquet, ainsi que le type de protocole, sur une entrée de la base de données des associations de sécurité.

Il est possible que d'autres fournisseurs ou que la documentation sectorielle utilisent le terme ID mandataire, index de paramètre de sécurité (SPI) ou sélecteur de trafic pour désigner les associations de sécurité ou les domaines de chiffrement. Les listes d'accès sont également un terme Cisco commun pour les domaines de chiffrement.

Il existe deux méthodes générales pour mettre en oeuvre les tunnels IPSec :

- Tunnels basés sur des routes : Également appelés tunnels basés sur les sauts suivants. Une consultation de la table de routage est effectuée sur l'adresse IP de destination d'un paquet. Si l'interface de sortie de cette route est un tunnel IPSec, le paquet est chiffré et envoyé à l'autre extrémité du tunnel.

- Tunnels basés sur des politiques : Les adresses IP source et cible du paquet sont comparées à une liste d'énoncés de politique. Si une correspondance est trouvée, le paquet est chiffré en fonction des règles de cet énoncé.

Les têtes de réseau du RPV site à site Oracle utilisent des tunnels basés sur des routes, mais fonctionnent avec les tunnels basés sur des politiques. Il existe toutefois certaines restrictions indiquées dans les sections suivantes.

Si le CPE prend en charge les tunnels basés sur des routes, utilisez cette méthode pour configurer le tunnel. Il s'agit de la configuration la plus simple. C'est aussi la plus interopérable avec la tête de réseau du RPV Oracle.

Une connexion IPSec basée sur des routes utilise un domaine de chiffrement avec les valeurs suivantes :

- Adresse IP source : (0.0.0.0/0)

- Adresse IP de destination : (0.0.0.0/0)

- Protocole : IPv4

Si vous devez être plus spécifique, vous pouvez utiliser une seule route sommaire pour les valeurs de domaine de chiffrement au lieu d'une route par défaut.

Lorsque vous utilisez des tunnels basés sur des politiques, chaque entrée de politique (bloc CIDR d'un côté de la connexion IPSec) que vous définissez génère une association de sécurité IPSec avec chaque entrée admissible à l'autre extrémité du tunnel. Cette paire est appelée domaine de chiffrement.

Dans ce diagramme, l'extrémité DRG Oracle du tunnel IPSec comporte des entrées de politique pour trois blocs CIDR IPv4 et un bloc CIDR IPv6. L'extrémité CPE sur place du tunnel en comporte pour deux blocs CIDR IPv4 et deux blocs CIDR IPv6. Chaque entrée génère un domaine de chiffrement avec toutes les entrées possibles à l'autre extrémité du tunnel. Les deux côtés d'une paire SA doivent utiliser la même version d'IP. On obtient un total de huit domaines de chiffrement.

Si l'équipement local d'abonné ne prend en charge que les tunnels basés sur des politiques, tenez compte des restrictions suivantes.

- Le RPV site à site prend en charge plusieurs domaines de chiffrement, mais a une limite supérieure de 50 domaines de chiffrement.

- Si vous avez rencontré une situation similaire à l'exemple précédent et que vous n'avez configuré que trois des six domaines de chiffrement IPv4 possibles côté CPE, le lien serait listé dans un état "Partiellement actif", car tous les domaines de chiffrement possibles sont toujours créés côté DRG.

- Selon le moment où un tunnel a été créé, vous ne pourrez peut-être pas le modifier pour utiliser un routage basé sur des politiques et il vous faudra peut-être le remplacer par un nouveau tunnel IPSec.

- Les blocs CIDR utilisés à l'extrémité DRG Oracle du tunnel ne peuvent pas chevaucher les blocs CIDR utilisés à l'extrémité CPE sur place du tunnel.

- Un domaine de chiffrement doit toujours être compris entre deux blocs CIDR de la même version d'adresse IP.

Si l'équipement local d'abonné se trouve derrière un appareil NAT

En général, l'identificateur IKE de CPE configuré à l'extrémité sur place de la connexion doit correspondre à celui qu'Oracle utilise. Par défaut, Oracle utilise l'adresse IP publique du CPE, que vous fournissez lorsque vous créez l'objet CPE dans la console Oracle. Toutefois, si un CPE est derrière un appareil NAT, l'identificateur IKE configuré à l'extrémité sur place peut être l'adresse IP privée du CPE, comme illustré dans le diagramme suivant.

Certaines plates-formes CPE ne vous permettent pas de modifier l'identificateur IKE local. Dans ce cas, vous devez remplacer l'ID IKE distant dans la console Oracle par l'ID IKE local du CPE. Vous pouvez entrer cette valeur lorsque vous configurez la connexion à IPSec ou plus tard, lorsque vous la modifiez. Pour Oracle, la valeur doit être une adresse IP ou un nom de domaine complet, tel que cpe.example.com. Pour obtenir des instructions, voir Modification de l'identificateur IKE de CPE utilisé par Oracle.

Paramètres IPSec pris en charge

Pour la liste des paramètres IPSec pris en charge indépendamment du fournisseur pour toutes les régions, voir Paramètres IPSec pris en charge.

Le numéro ASN BGP d'Oracle pour le domaine du nuage commercial est 31898. Si vous configurez un RPV site à site pour le nuage gouvernemental des États-Unis, voir Paramètres de RPV site à site requis pour le nuage gouvernemental et ASN BGP d'Oracle. Pour la région souveraine du Royaume-Uni Oracle UK Sovereign Cloud, voir Régions.

CPE Configuration (Configuration de l'équipement local d'abonné)

Les instructions de configuration de cette section sont fournies par Oracle Cloud Infrastructure pour cet équipement local d'exploitation. Si vous avez besoin de soutien ou d'aide supplémentaire, communiquez directement avec le soutien du fournisseur d'équipement local d'abonné.

La figure ci-dessous illustre la disposition de base de la connexion IPSec.

Par défaut, FortiGate provisionne le tunnel IPSec en mode basé sur des routes. Cette rubrique porte sur FortiGate avec une configuration de RPV basée sur les routeurs.

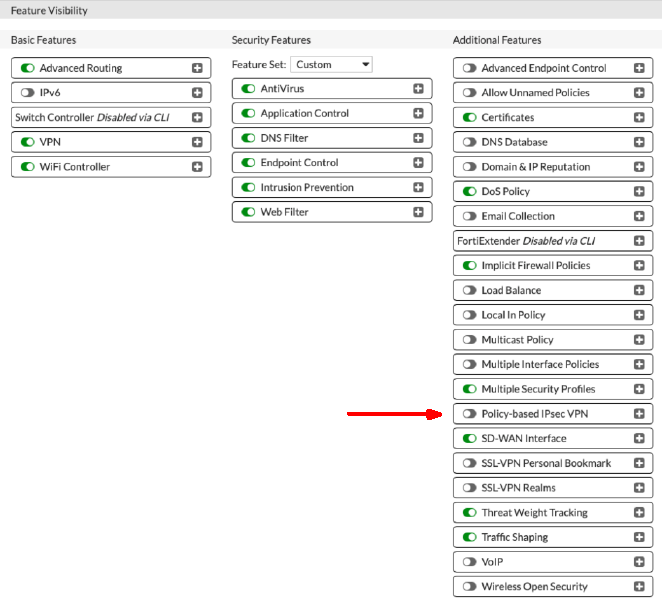

Vous pouvez avoir FortiGate pour provisionner le tunnel IPSec en mode basé sur des politiques. Pour activer la fonction, sélectionnez System (Système), puis Feature Visiblity (Visibilité des fonctions). Sous Fonctions supplémentaires, activez la fonction RPV IPSec basé sur une politique.

À propos de l'utilisation de IKEv2

Oracle prend en charge le protocole Internet Key Exchange version 1 (IKEv1) et version 2 (IKEv2). Si vous configurez la connexion IPSec dans la console pour utiliser IKEv2, vous devez configurer l'équipement local d'abonné pour qu'il n'utilise que IKEv2 et les paramètres de chiffrement IKEv2 connexes pris en charge par l'équipement local d'abonné. Pour obtenir la liste des paramètres pris en charge par Oracle pour IKEv1 ou IKEv2, voir Paramètres IPSec pris en charge.

Pour utiliser IKEv2, utilisez une variation pour l'une des tâches de la section suivante. Dans la tâche 2, lors de la configuration de l'authentification, sélectionnez IKE version 2.

Processus de configuration

Avant de commencer, assurez-vous que vous disposez d'une licence valide ou d'une licence d'essai pour configurer FortiGate.

- Allez à RPV, puis à Assistant IPSec pour créer un nouveau tunnel RPV.

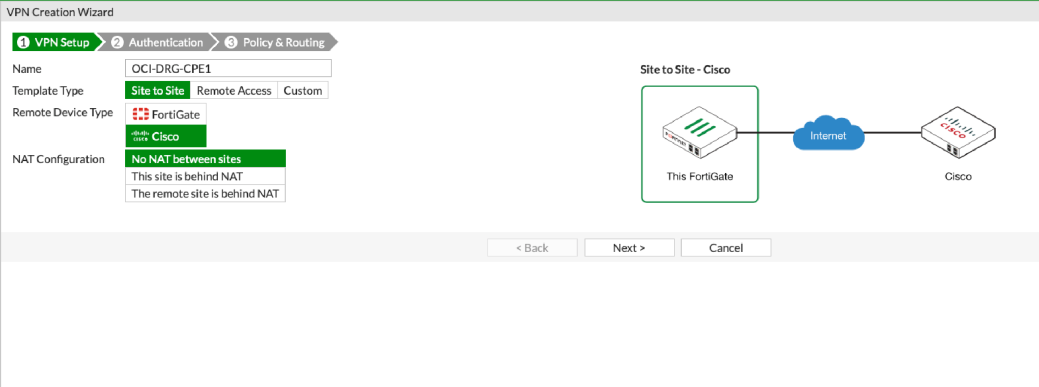

- Dans la page VPN Creation Wizard (Assistant de création de RPV), spécifiez les éléments suivants :

- Name (Nom) : Description utilisée pour identifier le tunnel IPSec. Évitez d'entrer des informations confidentielles.

- Template Type (Type de modèle) : Site to Site (Site-à-site)

- Remote Device Type (Type d'appareil distant) : Cisco

- NAT Configuration (Configuration NAT) : No NAT between sites (Pas de NAT entre les sites)

- Sélectionnez Suivant.

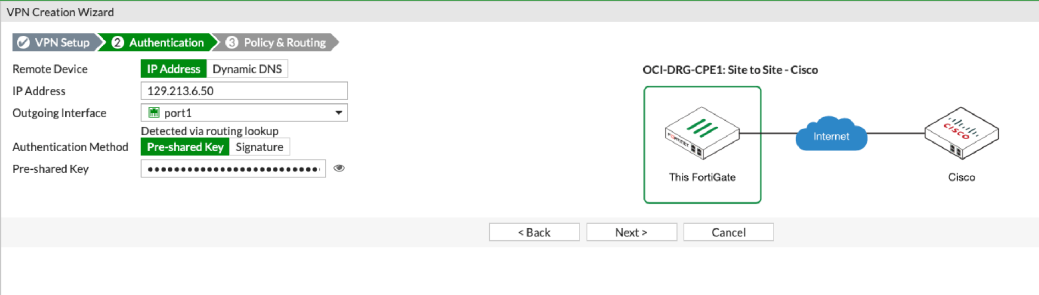

- Dans la page Authentication (Authentification), spécifiez les éléments suivants :

- Remote Device (Appareil distant) : IP Address (Adresse IP)

- IP Address (Adresse IP) : Adresse IP de la tête de réseau du RPV Oracle. Oracle a généré cette valeur lors de la création du tunnel IPSec.

- Outgoing Interface (Interface sortante) : Interface WAN configurée pour le trafic externe.

- Authentication Method (Méthode d'authentification) : Pre-shared Key.(Clé prépartagée) Oracle ne prend en charge que les clés secrètes partagées.

- Pre-shared Key (Clé prépartagée) : secret partagé. Oracle a généré cette valeur lors de la création du tunnel IPSec.

- Sélectionnez Suivant.

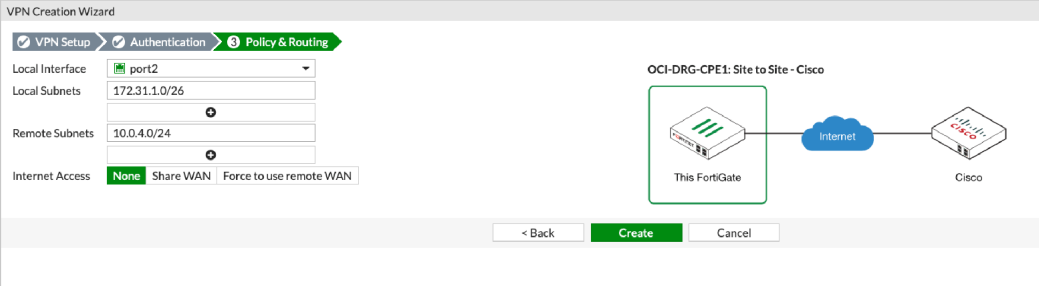

- Dans la page Policy & Routing (Politique et routage), spécifiez les éléments suivants :

- Local Interface (Interface locale) : Interface de réseau local (LAN) configurée pour le trafic interne.

- Local Subnets (Sous-réseaux locaux) : Sous-réseau utilisé pour le trafic interne.

- Sous-réseaux distants : Sous-réseaux du VCN Oracle qui peuvent accéder au tunnel IPSec.

- Internet Access (Accès Internet) : None (Aucun)

-

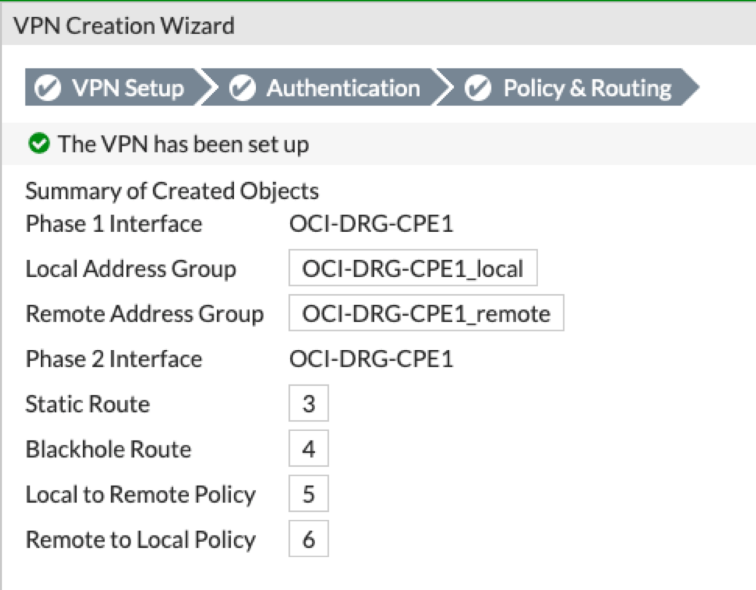

Sélectionnez Créer.

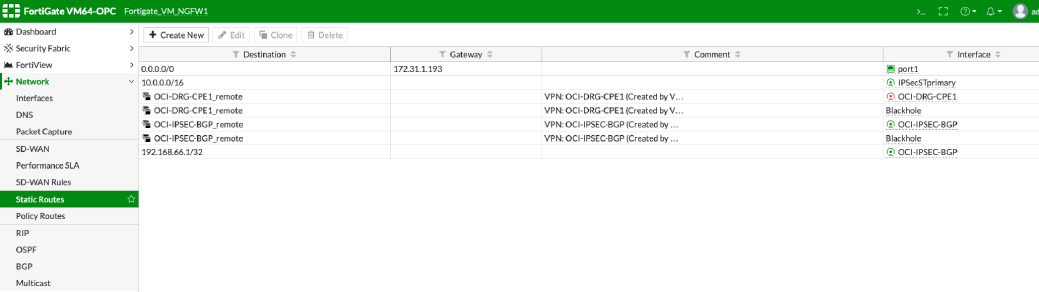

Un message de sommaire s'affiche avec les détails de la configuration. Remarquez que l'assistant crée automatiquement des politiques de sécurité avec les sous-réseaux spécifiés et ajoute les routes statiques requises.

Vous devez convertir chaque nouveau tunnel IPSec en tunnel personnalisé pour ajouter les paramètres recommandés pour les phases 1 et 2.

Effectuez les étapes suivantes pour chaque tunnel.

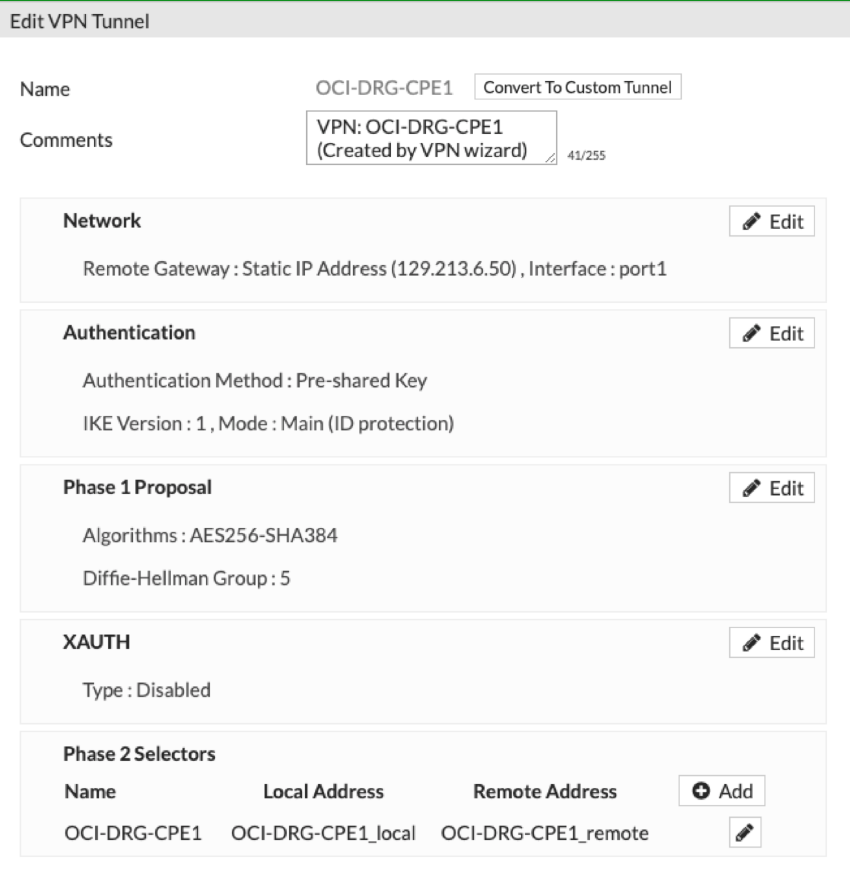

- Allez à VPN (RPV), puis sélectionnez IPsec Tunnels (Tunnels).

- Sélectionnez le tunnel et sélectionnez Edit pour voir la page Edit VPN Tunnel.

-

Sélectionnez Convert to Custom Tunnel.

-

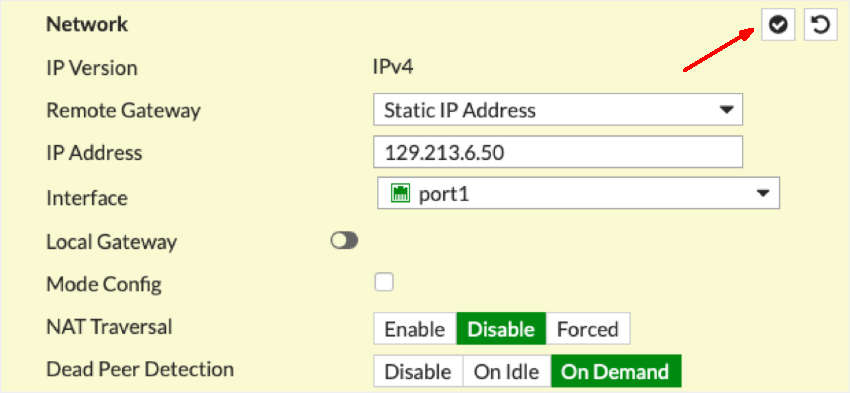

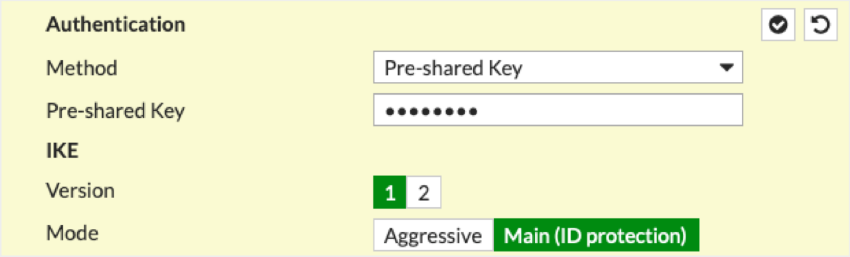

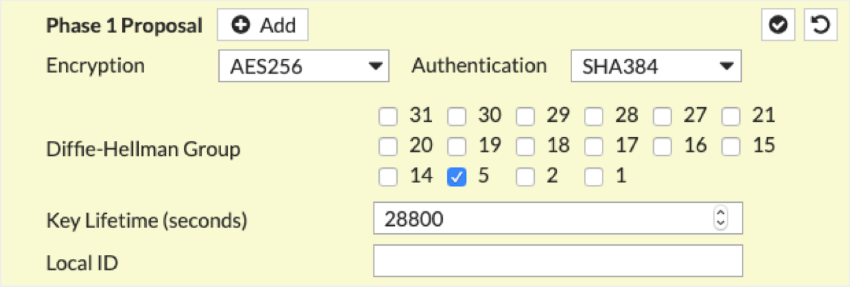

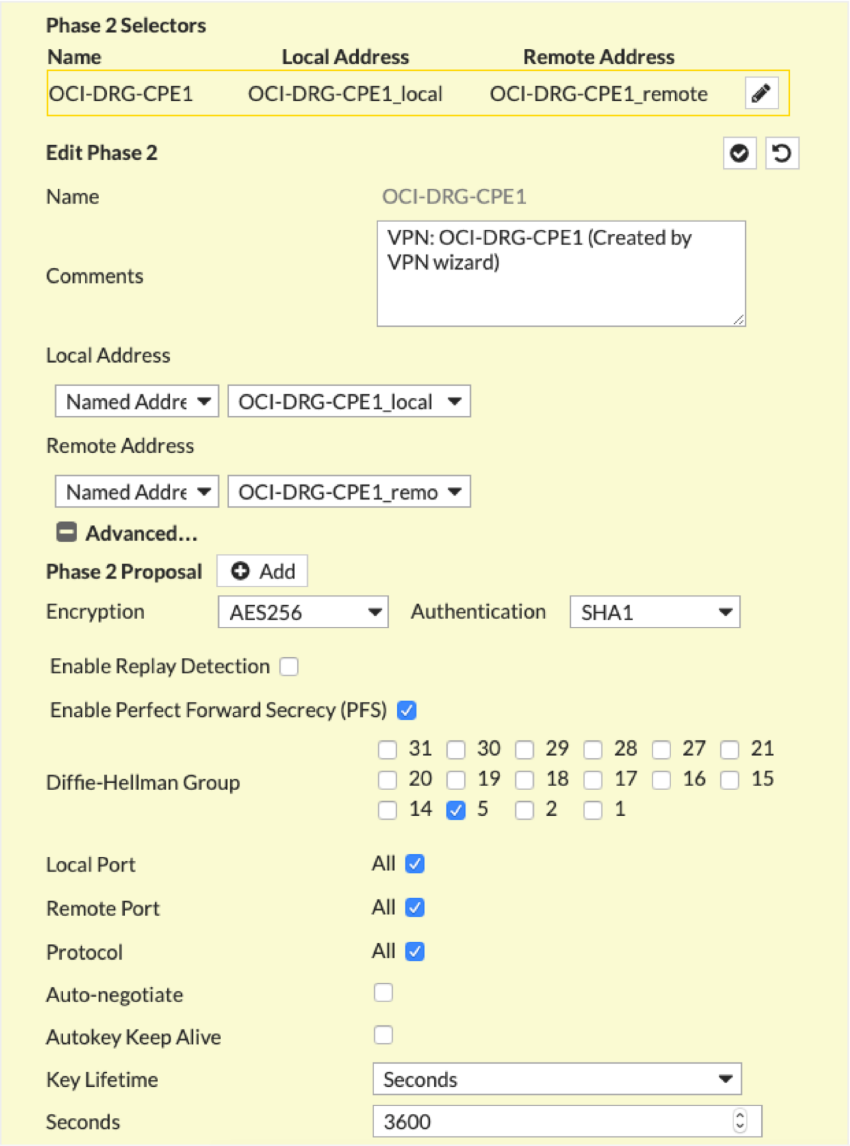

Modifiez les sections pertinentes pour y inclure les paramètres requis affichés dans les captures d'écran suivantes. N'oubliez pas de sélectionner l'icône de coche dans le coin supérieur droit de chaque section après avoir apporté des modifications.

L'adresse IP affichée dans la première capture d'écran constitue un exemple d'adresse.

Pour utiliser IKEv2, dans l'écran Authentification, sélectionnez à la place IKE Version 2.

- Après avoir configuré toutes les sections, sélectionnez OK pour enregistrer et fermer les boîtes de dialogue.

À ce stade, le tunnel IPSec n'est pas établi par défaut, car FortiGate utilise l'adresse IP affectée sur l'interface WAN. Dans ce cas, il s'agit d'une adresse IP privée car Oracle utilise la NAT 1:1. Cette adresse IP privée est utilisée comme ID IKE local et ne correspond pas à celle attendue dans la passerelle Oracle. Pour résoudre ce problème, vous pouvez modifier manuellement l'ID IKE local dans FortiGate à l'aide de l'interface de ligne de commande du CPE ou vous pouvez modifier la valeur utilisée par Oracle dans la console Oracle (voir les instructions qui suivent). De cette façon, l'incompatibilité est résolue et le tunnel IPSec est activé.

- Ouvrez le menu de navigation et sélectionnez Service de réseau. Sous Connectivité client, sélectionnez RPV site-à-site.

La liste des connexions IPSec du compartiment que vous consultez est affichée. Si vous ne voyez pas la politique que vous recherchez, vérifiez que vous consultez le compartiment approprié. Pour voir les politiques attachées à un autre compartiment, sous Portée de la liste, sélectionnez ce compartiment dans la liste.

-

Pour la connexion IPSec qui vous intéresse, sélectionnez le menu , puis sélectionnez Modifier.

L'ID IKE de CPE courant qu'utilise Oracle est affiché au bas de la boîte de dialogue.

- Entrez de nouvelles valeurs dans les champs Type d'identificateur IKE de l'équipement local d'abonné et Identificateur IKE de l'équipement local d'abonné, puis sélectionnez Enregistrer les modifications.

Redondance avec BGP sur IPSec

Pour la redondance, il est recommandé d'utiliser BGP sur IPSec. Par défaut, si vous disposez de deux connexions du même type (par exemple, deux RPV IPSec qui utilisent BGP) et que vous annoncez les mêmes routes sur les deux connexions, Oracle privilégie la route la plus ancienne lors de la réponse aux demandes ou du démarrage des connexions. Pour forcer la symétrie du routage, nous recommandons d'utiliser le préfixe de chemin BGP et AS avec les routes afin d'influencer le chemin utilisé par Oracle lors de la réponse aux connexions et du démarrage. Pour plus d'informations, voir Détails de routage des connexions au réseau sur place.

La passerelle Oracle DRG utilise /30 ou /31 comme sous-réseaux pour la configuration d'adresses IP sur les tunnels d'interface. N'oubliez pas que l'adresse IP doit faire partie du domaine de chiffrement du RPV site à site et être autorisée dans la politique de pare-feu pour atteindre le RPV pair au moyen du tunnel d'interface. Vous aurez peut-être à mettre en oeuvre une route statique au moyen de l'interface du tunnel pour l'adresse IP du pair.

Le numéro ASN BGP d'Oracle pour le nuage commercial est 31898, à l'exception de la région Serbie-Centre (Jovanovac), qui est 14544. Si vous configurez un RPV site à site pour le nuage gouvernemental, voir Paramètres de RPV site à site requis pour le nuage gouvernemental et ASN BGP d'Oracle.

Pour le côté sur place, vous pouvez utiliser un numéro ASN privé. Les numéros ASN privés sont compris entre 64512 et 65534.

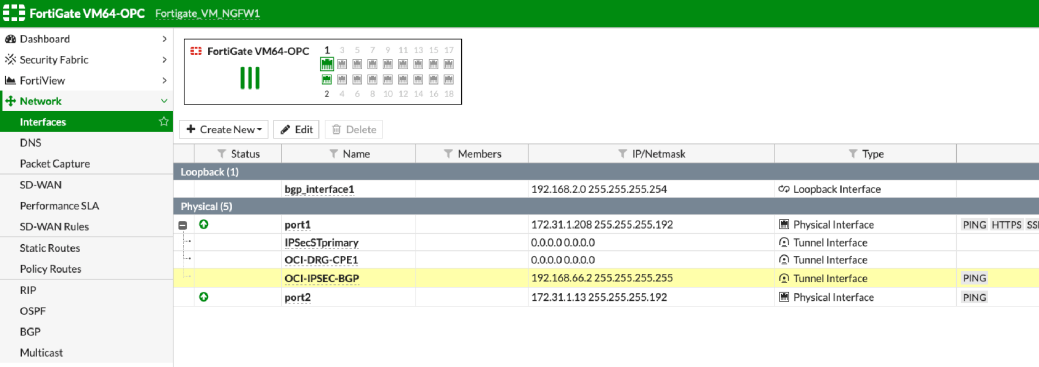

Dans la première tâche, vous ajoutez l'adresse IP BGP à la nouvelle interface de tunnel FortiGate.

Effectuez les étapes suivantes pour chaque tunnel.

- Sélectionnez Network (Réseau), puis Interface.

- Sélectionnez l'interface qui vous intéresse et sélectionnez Edit.

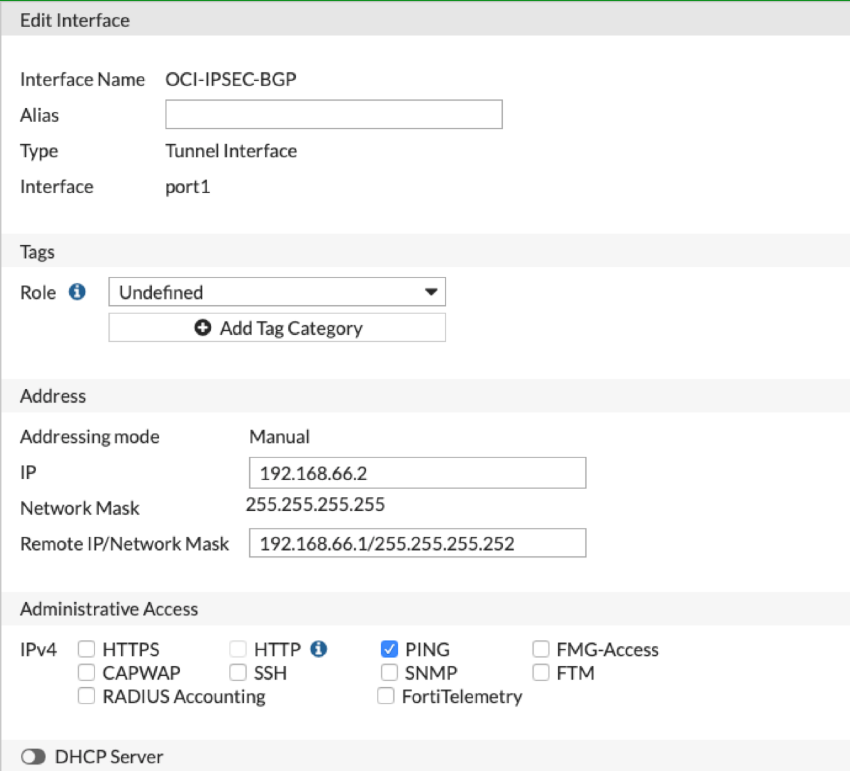

- Configurez les éléments suivants :

- IP : Entrez l'adresse IP BGP affectée au côté FortiGate de l'interface du tunnel. La capture d'écran suivante montre un exemple de valeur :192.168.66.2.

- Remote IP/Network Mask (Adresse IP distante/Masque de réseau) : Ajoutez l'adresse IP BGP affectée à l'extrémité Oracle de l'interface de tunnel. Incluez un masque /30 ou /31, selon la façon dont vous avez spécifié les adresses dans la console Oracle. Dans la capture d'écran suivante, 192.168.66.0/30 a été utilisé : 192.168.66.2 est affecté à l'extrémité FortiGate et 192.168.66.1, à l'extrémité Oracle.

-

Ping access (Accès ping) (recommandé) : Dans la section Administrative Access (Accès administrateur), activez l'accès ping.

- Sélectionnez OK.

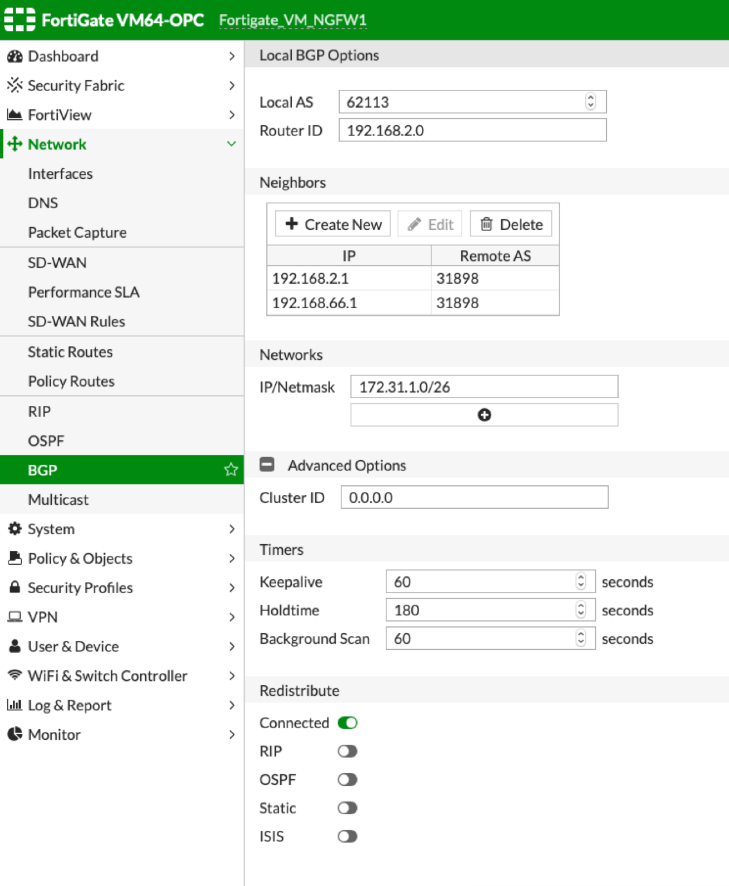

Effectuez les étapes suivantes pour chaque tunnel.

- Sélectionnez Network (Réseau), puis BGP.

- Entrez les éléments suivants :

- AS local : ASN BGP sur place. Vous pouvez utiliser un numéro ASN privé. Les numéros ASN privés sont compris entre 64512 et 65534.

- Router ID (ID routeur) : Valeur permettant de fournir une identité unique à ce routeur BGP parmi ses pairs.

- Voisins : Sélectionnez Create New (Créer) et entrez l'adresse IP BGP à l'extrémité Oracle du tunnel et le numéro ASN BGP Oracle. Le numéro ASN BGP d'Oracle pour le nuage commercial est 31898, à l'exception de la région Serbie-Centre (Jovanovac), qui est 14544. Si vous configurez un RPV site à site pour une connexion au nuage gouvernemental, voir ASN BGP d'Oracle.

-

Networks (Réseaux) : Utilisez éventuellement ce champ pour annoncer un sous-réseau spécifique sur BGP. Vous pouvez également annoncer des sous-réseaux en utilisant la zone Redistribute (Répartir à nouveau) de la section Advanced Options (Options avancées).

- Sélectionnez OK.

Vérification

La commande CLI suivante permet de collecter des données statistiques, telles que le nombre de paquets chiffrés et déchiffrés, le nombre d'octets envoyés et reçus, l'identificateur du domaine de chiffrement (SPI), etc. Ce type d'informations peut être crucial pour trouver un problème avec le RPV.

diagnose vpn tunnel listLa commande suivante indique l'absence d'une politique de pare-feu et de route de transfert, et des problèmes de tri de politiques. En l'absence de problème de communication, cette commande retourne une sortie vide.

diagnose debug flowLa commande suivante vérifie les informations de statut des voisins BGP. N'oubliez pas que l'état "Active" ne signifie pas que la session BGP fonctionne. "Active" fait référence à un message d'état BGP. Pour plus d'informations, voir Contexte et concepts BGP dans la documentation FortiGate.

get router info bgp summaryLa commande suivante fournit des informations plus détaillées sur un voisin BGP.

get router info bgp neighborsUn service de surveillance est également disponible dans Oracle Cloud Infrastructure pour surveiller les ressources en nuage de manière active et passive. Pour plus d'informations sur la surveillance d'un RPV site à site, voir Mesures du RPV site à site.

En cas de problèmes, voir Dépannage du RPV site à site.