Ajout d'utilisateurs de la console Oracle Cloud

Accordez l'accès aux utilisateurs pour travailler avec vos environnements d'applications dans la console Oracle Cloud.

Cette rubrique explique comment configurer des utilisateurs supplémentaires pour voir et utiliser les abonnements d'application dans la console.

L'utilisateur entré lors de la création du compte Oracle Cloud est l'administrateur par défaut de la location. L'administrateur par défaut peut effectuer toutes les tâches dans Oracle Cloud Infrastructure, y compris voir tous les abonnés aux applications.

Si vous devez ajouter des utilisateurs pour travailler dans votre application, consultez la documentation de votre application.

La gestion de l'environnement des applications est intégrée au service de gestion des identités et des accès (GIA) pour l'authentification et l'autorisation. Le service GIA utilise des politiques pour accorder des autorisations à des groupes. Les utilisateurs ont accès aux ressources (telles que les environnements) en fonction des groupes auxquels ils appartiennent. L'administrateur par défaut peut créer des groupes, des politiques et des utilisateurs pour leur donner accès aux ressources.

Les tâches de gestion varient selon les services d'applications

Les tâches de gestion, et donc les options d'accès, diffèrent selon les services des applications. Les services d'applications peuvent être divisés en deux catégories :

- Services d'applications pour lesquels Oracle crée les environnements. Comme vous ne créez pas les environnements, les tâches de gestion incluent uniquement la consultation des détails des environnements et de vos abonnements. Pour créer des utilisateurs à accès limité pour ces services, utilisez la procédure décrite ci-dessous dans cette rubrique.

- Services d'applications pour lesquels vous créez et gérez les environnements. Comme vous créez les environnements, les tâches de gestion incluent la création, la suppression et la mise à jour des environnements. Pour créer des utilisateurs à accès limité pour ces services, voir :

- Pour Fusion Applications : Gestion des utilisateurs Oracle Cloud avec des fonctions spécifiques

- Pour les autres applications : Gestion de l'accès des utilisateurs aux environnements d'applications

Ajouter un administrateur de location

Cette procédure décrit comment ajouter un autre utilisateur au groupe d'administrateurs de votre location. Les membres du groupe Administrateurs ont accès à toutes les fonctions et services de la console Oracle Cloud.

Cette procédure ne donne pas à l'utilisateur l'accès pour se connecter à la console de service d'application. Pour ajouter des utilisateurs à votre application, consultez la documentation de votre application.

Pour ajouter un administrateur :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.

- Sélectionnez le nom du domaine d'identité dans lequel vous voulez travailler. Vous devrez peut-être modifier le compartiment pour trouver le domaine souhaité. Sélectionnez ensuite Utilisateurs.

- Sélectionnez Créer un utilisateur.

- Entrez le prénom et le nom de l'utilisateur.

- Pour que l'utilisateur se connecte avec son adresse de courriel :

- Laissez la case Utiliser l'adresse de courriel comme nom d'utilisateur cochée.

- Dans le champ Nom d'utilisateur / Adresse de courriel, entrez l'adresse de courriel du compte d'utilisateur.

ou

Pour que l'utilisateur se connecte avec son nom d'utilisateur :- Décochez la case Utiliser l'adresse de courriel comme nom d'utilisateur.

- Dans le champ Nom d'utilisateur, entrez le nom que l'utilisateur doit utiliser pour se connecter à la console.

- Dans le champ Courriel, entrez l'adresse de courriel du compte d'utilisateur.

- Sous Sélectionner les groupes auxquels affecter cet utilisateur, cochez la case Administrateurs.

- Cliquez sur Créer.

Un courriel de bienvenue est envoyé à l'adresse fournie pour le nouvel utilisateur. Le nouvel utilisateur peut suivre les instructions d'activation de compte dans le courriel pour se connecter et commencer à utiliser la location.

Ajouter un utilisateur non administrateur

Cette procédure décrit comment créer un groupe ayant accès aux applications de la console Oracle Cloud, mais qui ne peut pas effectuer d'autres tâches administratives.

Pour accorder aux utilisateurs des autorisations pour voir vos applications dans la console Oracle Cloud, vous devez :

- Créez un groupe.

- Créez une politique qui accorde au groupe l'accès pour voir les ressources d'environnement.

- Créez un utilisateur et ajoutez-le au groupe.

Les tâches suivantes vous guideront tout au long de la création d'un groupe, d'une politique et d'un utilisateur dans le service IAM. L'administrateur par défaut peut effectuer ces tâches ou un autre utilisateur autorisé à administrer le service IAM.

-

Ouvrez le menu de navigation dans le coin supérieur gauche de la page. Sous Infrastructure, sélectionnez Identité et sécurité pour développer le menu, puis, sous Identité, sélectionnez Domaines. Dans la page Domaines, sélectionnez le domaine.

- Dans la liste des ressources du domaine d'identité à gauche, cliquez sur Groupes.

- Cliquez sur Créer un groupe.

- Entrez les informations suivantes :

- Nom : Nom unique du groupe, par exemple, "visualiseurs-environnement". Le nom doit être unique dans tous les groupes de votre location. Vous ne pouvez pas modifier cette valeur ultérieurement.

- Description : Description conviviale. Vous pourrez modifier cet élément plus tard si vous le souhaitez.

- Options avancées : Facultativement, vous pouvez appliquer des marqueurs. Si vous êtes autorisé à créer une ressource, vous êtes également autorisé à appliquer des marqueurs à structure libre à cette ressource. Pour appliquer un marqueur défini, vous devez être autorisé à utiliser l'espace de noms de marqueur. Pour plus d'informations sur le marquage, voir Marqueurs de ressource. Si vous ne savez pas si vous devez appliquer des marqueurs, ignorez cette option (vous pourrez appliquer des marqueurs plus tard) ou demandez à l'administrateur.

- Cliquez sur Créer.

Avant de créer la politique, vous devez connaître la valeur correcte pour le type de ressource de votre application. Le type de ressource correspond à l'accès accordé par la politique. Voir Informations de référence sur les politiques d'application pour trouver le type de ressource approprié pour votre application.

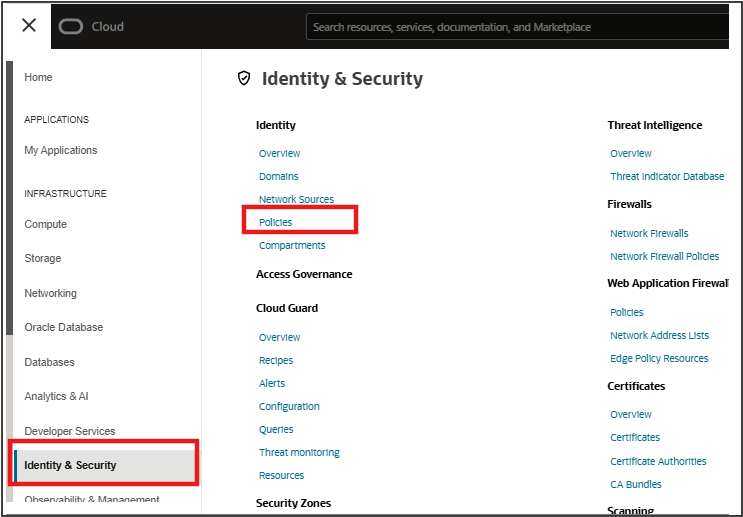

- Naviguez vers la page des politiques du domaine d'identité :

- Si vous êtes toujours dans la page Groupes de l'étape précédente, cliquez sur Domaines dans les liens de chemin de navigation en haut de la page. Dans la page Domaines, cliquez sur Politiques à gauche de la page.

- Sinon, ouvrez le menu de navigation, sous Infrastructure, cliquez sur Identité et sécurité pour développer le menu, puis sous Identité, cliquez sur Politiques. La liste des politiques s'affiche.

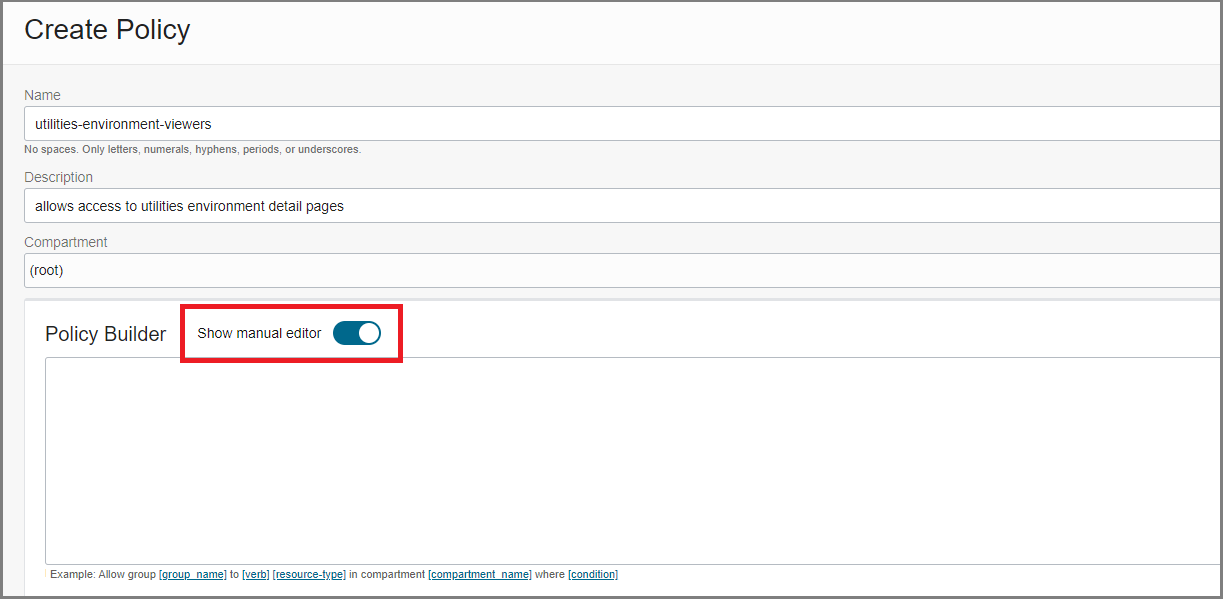

- Cliquez sur Créer une politique.

- Entrez les informations suivantes :

- Nom : Nom unique de la politique. Le nom doit être unique dans toutes les politiques de votre location. Vous ne pouvez pas modifier cet élément ultérieurement.

- Description : Description conviviale. Vous pourrez modifier cet élément plus tard si vous le souhaitez.

- Compartiment : Assurez-vous que la location (compartiment racine) est sélectionnée.

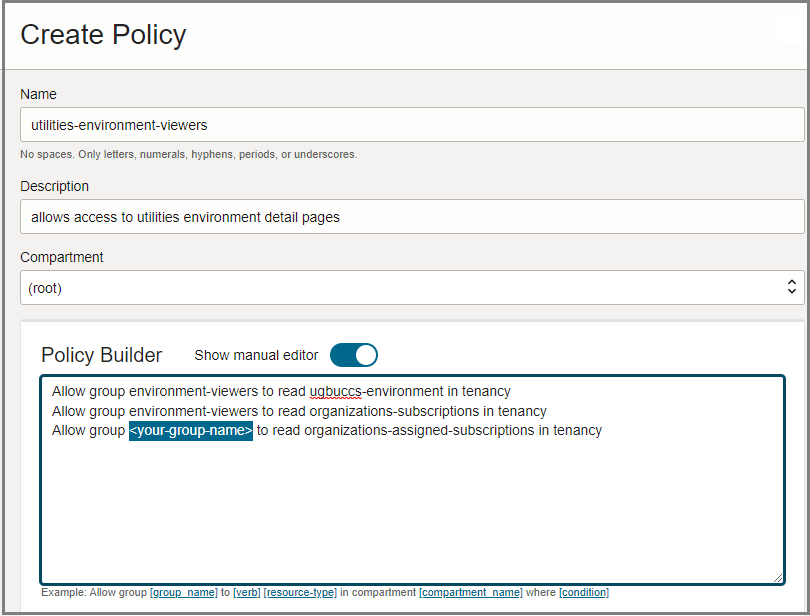

- Dans le générateur de politiques, activez l'option Afficher l'éditeur manuel pour afficher la zone de texte à structure libre.

- Entrez les énoncés appropriés pour le service auquel vous voulez accorder l'accès. Voir Informations de référence sur les politiques d'application pour les énoncés requis pour votre application. Les énoncés de politique se présentent comme suit :

Allow group <your-group-name> to read <application-environment> in tenancy Allow group <your-group-name> to read organizations-subscriptions in tenancy Allow group <your-group-name> to read organizations-assigned-subscriptions in tenancyoù

<your-group-name> est le groupe que vous avez créé à une étape précédente et

<application-environment> est le type de ressource de votre application. Pour obtenir la liste des types de ressource, voir Informations de référence sur les politiques d'application.

- Cliquez sur Créer.

Vous pouvez utiliser l'option Copier de l'exemple de politique présenté dans Informations de référence sur les politiques d'application pour copier le jeu d'énoncés de politique. Vous pouvez ensuite coller les énoncés dans la zone de texte Générateur de politiques de sorte que vous n'avez qu'à mettre à jour la valeur de <your-group-name>. Voir Exemple : Comment copier et coller une politique.

- Dans la page d'accueil des applications de la console Oracle Cloud, sélectionnez le menu principal dans le coin supérieur gauche de la page. Sélectionnez Identité et sécurité, puis Domaines.

- Dans la page Domaines, sélectionnez Par défaut ou le nom de votre domaine d'identité.

- Sélectionner des utilisateurs.

- Cliquez sur Créer un utilisateur.

- Entrez le prénom et le nom de l'utilisateur.

- Pour que l'utilisateur se connecte avec son adresse de courriel :

- Laissez la case Utiliser l'adresse de courriel comme nom d'utilisateur cochée.

- Dans le champ Nom d'utilisateur / Adresse de courriel, entrez l'adresse de courriel du compte d'utilisateur.

ou

Pour que l'utilisateur se connecte avec son nom d'utilisateur :- Décochez la case Utiliser l'adresse de courriel comme nom d'utilisateur.

- Dans le champ Nom d'utilisateur, entrez le nom que l'utilisateur doit utiliser pour se connecter à la console.

- Dans le champ Courriel, entrez l'adresse de courriel du compte d'utilisateur.

- Pour affecter l'utilisateur à un groupe, cochez la case correspondant à chaque groupe à affecter au compte d'utilisateur.

- Cliquez sur Créer.

Référence de politique d'application

Les sections suivantes répertorient les noms de type de ressource pour chacun des services d'application. Recherchez votre application dans le tableau et utilisez les énoncés fournis dans vos politiques.

Les services d'application affichés ici ne prennent pas en charge le provisionnement d'environnement en libre-service. Pour obtenir de l'aide sur l'écriture de politiques pour les services d'applications qui prennent en charge le provisionnement en libre-service, voir Gestion de l'accès des utilisateurs aux environnements d'applications.

Lorsque vous êtes abonné à l'une des applications Oracle Communications, Oracle crée l'environnement de service d'application pour vous. Vous pouvez voir les détails de vos abonnements et de vos URL d'application à partir de la console Oracle Cloud.

Pour permettre à un autre utilisateur d'interagir avec vos services d'application Oracle Communications dans la console Oracle Cloud, utilisez l'un des verbes suivants dans vos énoncés de politique :

-

read- Permet à l'utilisateur de voir toutes les informations sur l'environnement. -

inspect- Permet à l'utilisateur de lister les environnements uniquement; l'utilisateur ne peut pas voir les pages de détails.

Le tableau suivant répertorie les noms de type de ressource et les exemples d'énoncés de politique que vous pouvez copier-coller pour créer la politique permettant d'accéder à un groupe. Les échantillons utilisent tous le verbe read. Si vous voulez accorder l'accès à inspect uniquement, remplacez read par inspect lorsque vous créez votre politique.

| Service d'application | Types de ressource et exemple de politique |

|---|---|

| Bouclier de sécurité |

Type de ressource : Exemple de politique à copier et coller :

|

| Gestion de la livraison de session en nuage |

Type de ressource : Exemple de politique à copier et coller :

|

| SD-WAN Orchestration Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

Lorsque vous êtes abonné à l'une des applications Oracle Financial Services, Oracle crée l'environnement de service d'application pour vous. Vous pouvez voir les détails de vos abonnements et de vos URL d'application à partir de la console Oracle Cloud.

Pour permettre à un autre utilisateur d'interagir avec vos services d'application Oracle Financial Services dans la console Oracle Cloud, utilisez l'un des verbes suivants dans vos énoncés de politique :

-

read- Permet à l'utilisateur de voir toutes les informations sur l'environnement. -

inspect- Permet à l'utilisateur de lister les environnements uniquement; l'utilisateur ne peut pas voir les pages de détails.

Le tableau suivant répertorie les noms de type de ressource et les exemples d'énoncés de politique que vous pouvez copier-coller pour créer la politique permettant d'accéder à un groupe. Les échantillons utilisent tous le verbe read. Si vous voulez accorder l'accès à inspect uniquement, remplacez read par inspect lorsque vous créez votre politique.

| Service d'application | Types de ressource et exemple de politique |

|---|---|

| Oracle Banking Virtual Account Management Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Oracle Banking Credit Facilities Process Management Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Oracle Banking Corporate Lending Process Management Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Oracle Banking Digital Experience Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Oracle Banking Liquidity Management Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Oracle Banking Payments Cloud Service |

Type de ressource : Exemple de politique à copier et coller : |

| Oracle Banking Supply Chain Finance Cloud Service |

Type de ressource : Exemple de politique à copier et coller : |

| Oracle Banking Trade Finance Process Management Cloud Service |

Type de ressource : Exemple de politique à copier et coller : |

| Financial Revenue Management et Billing Cloud Service |

Type de ressource : Exemple de politique à copier et coller : |

| Financial Service Cloud |

Type de ressource : Exemple de politique à copier et coller : |

| Assurance-maladie |

Type de ressource : Exemple de politique à copier et coller : |

| Oracle Financial Services - Prêt et crédit-bail Cloud Service |

Type de ressource : Exemple de politique à copier et coller : |

| Oracle Financial Services Crime and Compliance Management Anti Money Laundering Cloud Service - Surveillance des transactions |

Type de ressource : Exemple de politique à copier et coller : |

| Oracle Financial Services Performance Analytics Cloud Service |

Type de ressource : Exemple de politique à copier et coller : |

| Oracle Financial Services Price Creation and Discovery Cloud Service |

Type de ressource : Exemple de politique à copier et coller : |

Lorsque vous êtes abonné à l'une des applications Oracle Utilities, Oracle crée l'environnement de service d'application pour vous. Vous pouvez voir les détails de vos abonnements et de vos URL d'application à partir de la console Oracle Cloud.

Pour permettre à un autre utilisateur d'interagir avec vos services d'application Oracle Utilities dans la console Oracle Cloud, vous utilisez l'un des verbes suivants dans vos énoncés de politique :

-

read- Permet à l'utilisateur de voir toutes les informations sur l'environnement. -

inspect- Permet à l'utilisateur de lister les environnements uniquement; l'utilisateur ne peut pas voir les pages de détails.

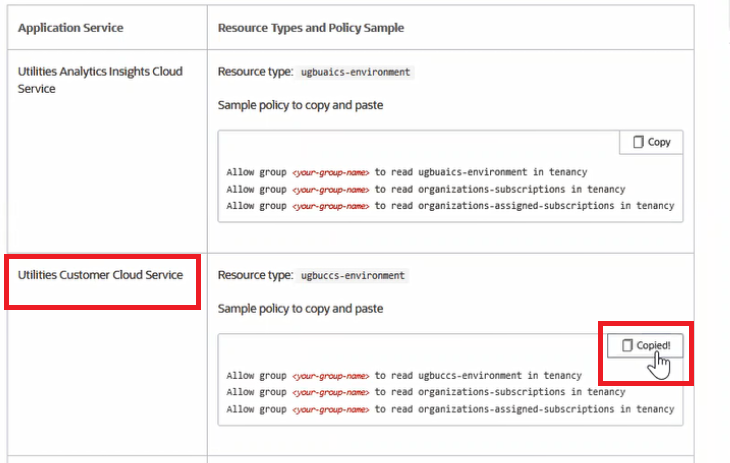

Le tableau suivant répertorie les noms de type de ressource et les exemples d'énoncés de politique que vous pouvez copier-coller pour créer la politique permettant d'accéder à un groupe. Les échantillons utilisent tous le verbe read. Si vous voulez accorder l'accès à inspect uniquement, remplacez read par inspect lorsque vous créez votre politique.

| Service d'application | Types de ressource et exemple de politique |

|---|---|

| Utilities Analytics Insights Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Utilities Customer Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Service à la clientèle et facturation |

Type de ressource : Exemple de politique à copier et coller :

|

| Gestionnaire d'actifs de génération d'utilitaires |

Type de ressource : Exemple de politique à copier et coller :

|

| Utilitaires Meter Solution Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Utilities Rate Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Utilities Billing Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Utilities Work and Asset Cloud Service |

Type de ressource : Exemple de politique à copier et coller :

|

| Utilitaires - Transaction en libre-service numérique |

Type de ressource : Exemple de politique à copier et coller :

|

Exemple : Comment copier et coller une politique

Supposons que vous ayez un groupe nommé "environment-viewers". Vous voulez que ce groupe soit limité dans la console Oracle Cloud pour afficher uniquement les environnements Oracle Utilities Customer Cloud Service.

- Allez aux politiques d'Oracle Utilities dans la documentation.

- Recherchez Utilities Customer Cloud Service dans le tableau. Cliquez sur Copier pour copier les énoncés de politique.

- Dans l'éditeur de politiques, collez les énoncés de la table de documentation, puis mettez à jour la valeur de <your-group-name> dans chacun des énoncés avec le nom de groupe que vous avez créé.

Pour plus d'informations sur l'utilisation du service IAM

Cette rubrique décrit les procédures de base permettant de créer des types d'utilisateur spécifiques dans votre compte pour démarrer avec la gestion de l'environnement d'application. Pour plus de détails sur la gestion des utilisateurs qui ont besoin d'accéder à ces services et à d'autres, voir :

Aperçu du service de gestion des identités et des accès (GIA)