Tâche 7 : Configurer le contrôle d'accès basé sur les rôles pour Oracle Database@Azure

Utilisez le contrôle d'accès basé sur les rôles pour contrôler l'accès des utilisateurs aux ressources Oracle Database@Azure.

Cette tâche contient des instructions pour configurer Azure RBAC pour Oracle Autonomous Database et Oracle Exadata Database Service. Notez ce qui suit :

- Les clients du service Facturation à l'usage n'ont qu'à suivre les instructions relatives à Autonomous Database.

- Les clients de l'offre privée qui souhaitent provisionner à la fois le service Autonomous Database et le service Exadata Database doivent suivre les deux jeux d'instructions de cette rubrique. Sinon, complétez le jeu d'instructions correspondant au service de base de données que vous prévoyez d'utiliser.

Groupes et rôles d'Autonomous Database

| Nom du groupe Azure | Affectation de rôle Azure | Fonction |

|---|---|---|

| odbaa-adbs-db-administrateurs |

Oracle.Database Administrateur Autonomous Database |

Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources Oracle Autonomous Database dans Azure. |

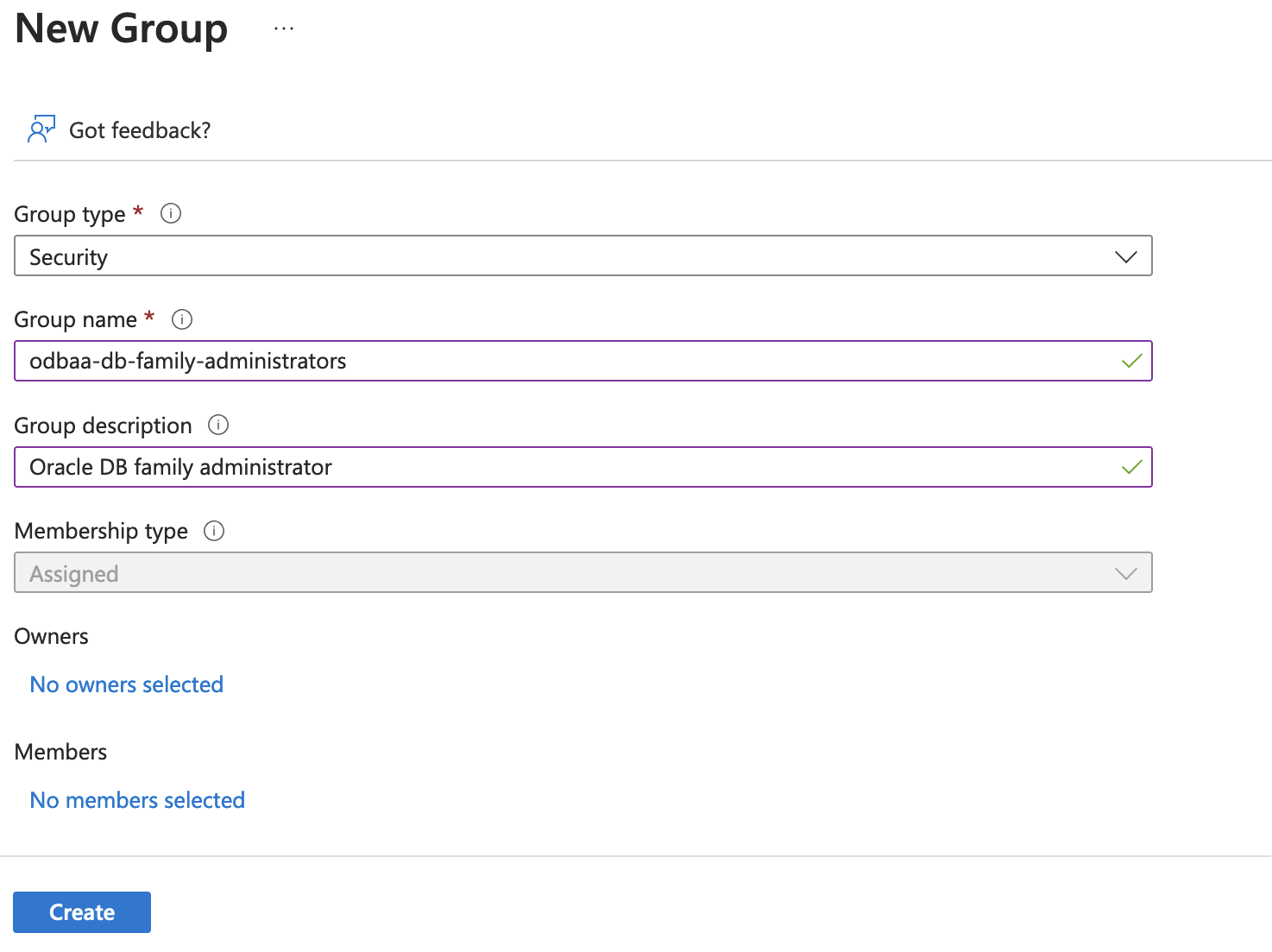

| odbaa-db-family-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources du service Oracle Database dans OCI. |

| lecteurs odbaa-db-family | Oracle.Database Lecteur |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux lecteurs qui doivent voir toutes les ressources Oracle Database dans OCI. |

| odbaa-network-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources de réseau dans OCI. |

| odbaa-costmgmt-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer les ressources de coût et de facturation dans OCI. |

Pour configurer le contrôle d'accès basé sur les rôles dans le portail Azure pour Autonomous Database

-

Connectez-vous au portail Azure à l'adresse https://portal.azure.com/.

-

Recherchez "EntraID" dans l'outil de recherche Azure, puis sélectionnez Microsoft Entra ID dans les résultats de recherche pour naviguer jusqu'à la page EntraID Aperçu.

-

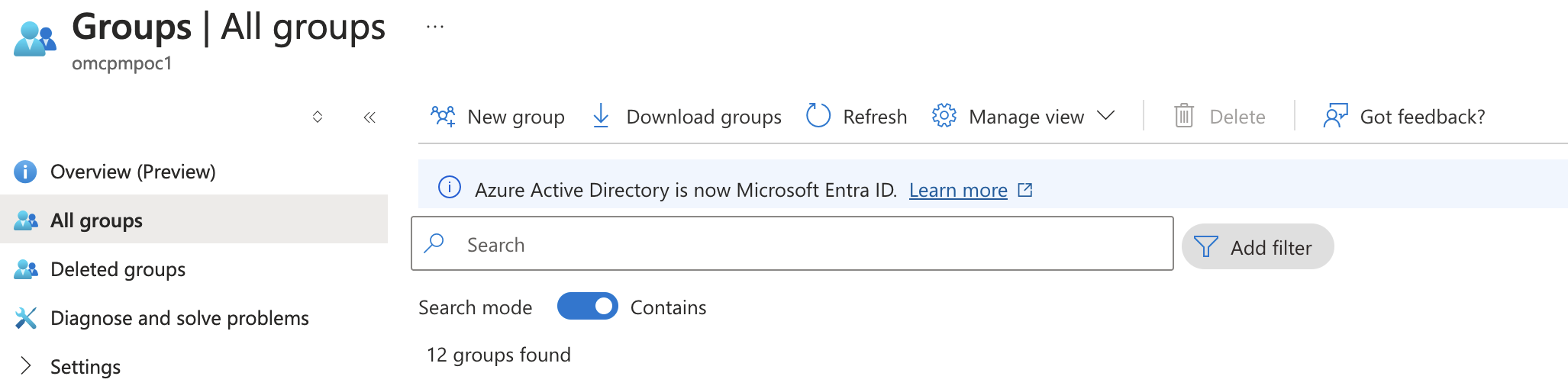

Sélectionnez Groupes pour naviguer jusqu'à la page des groupes. Sélectionnez ensuite Tous les groupes.

- Répétez l'étape précédente pour créer de nouveaux groupes pour tous les groupes Azure répertoriés dans le tableau de cette rubrique.

-

Naviguez jusqu'à la page Abonnements dans le portail Azure, puis recherchez votre abonnement Azure dans la page. Cliquez sur le nom de l'abonnement pour en voir les détails. Pour plus d'informations, voir Voir tous les abonnements dans la documentation sur Azure.

-

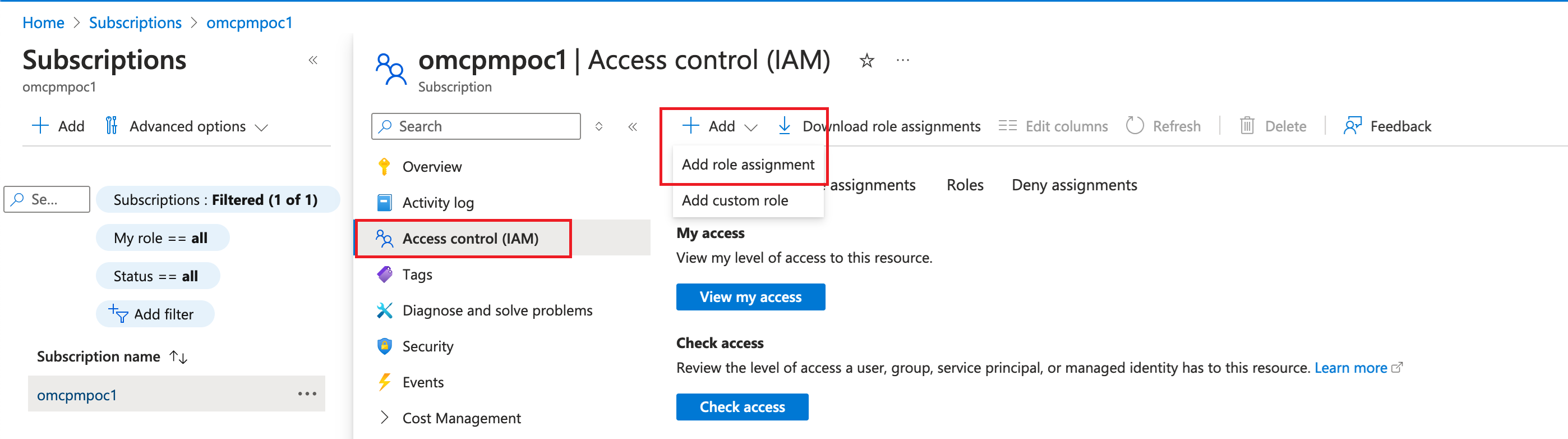

Dans la section Contrôle d'accès (IAM) de la page des détails de l'abonnement Azure, cliquez sur +Add et sélectionnez l'option Ajouter une affectation de rôle.

-

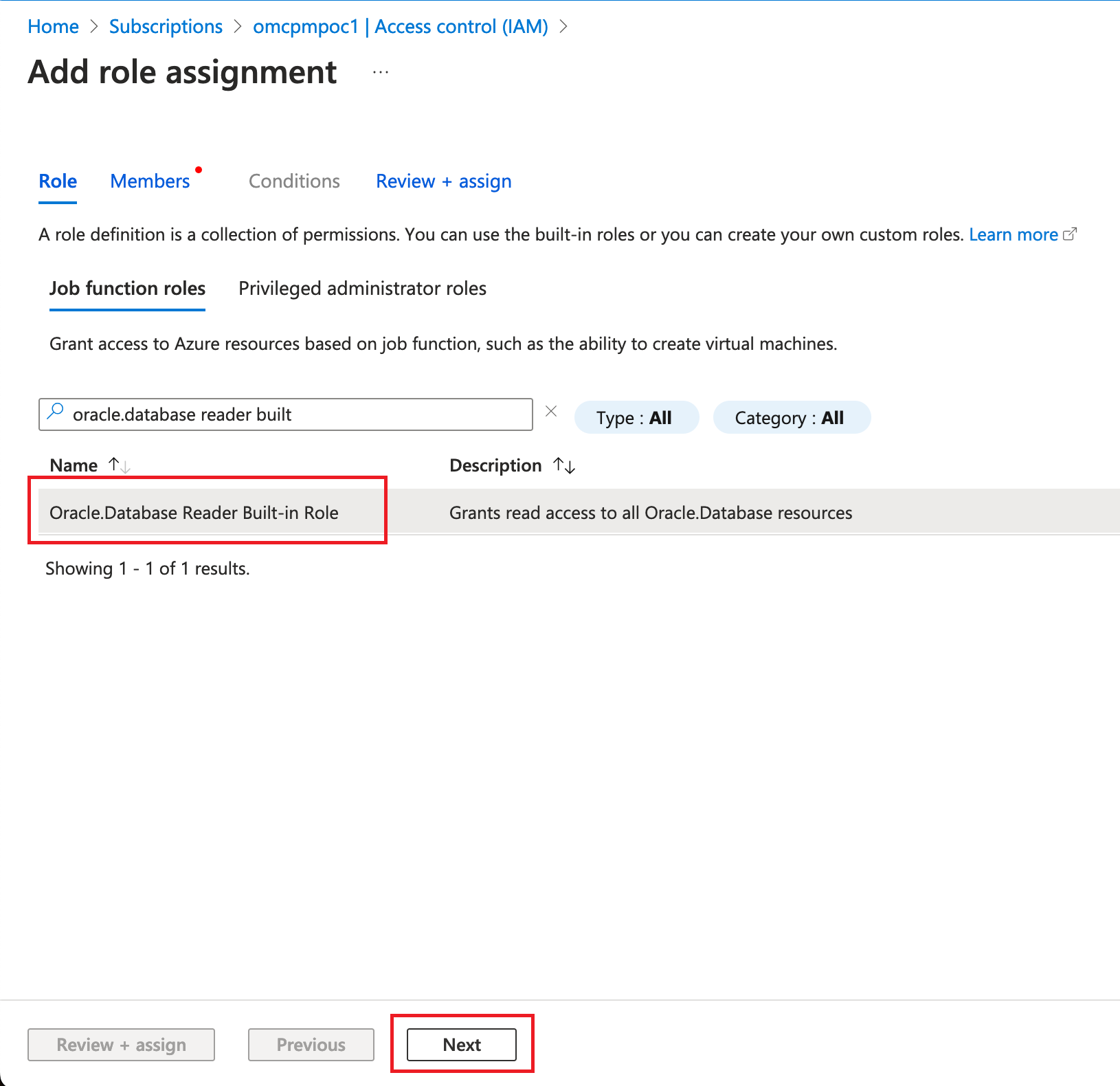

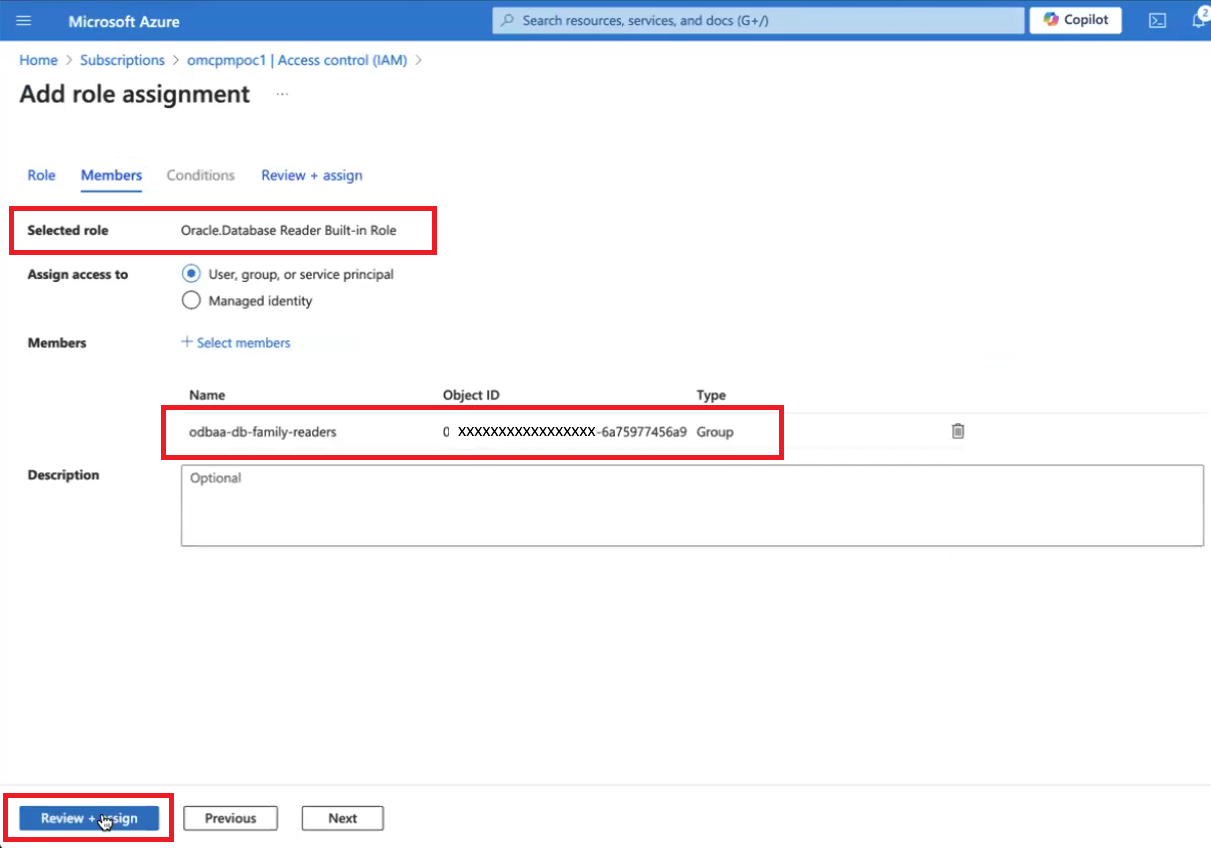

Recherchez l'un des rôles Autonomous Database répertoriés dans le tableau de cette rubrique. Par exemple,

Oracle.Database Reader. Sélectionnez le rôle, puis cliquez sur Suivant. -

Dans l'onglet Membres du flux de travail Ajouter une affectation de rôle, sélectionnez +Select Members (Membres).

-

Recherchez "odbaa" dans le champ de recherche. Les groupes commençant par "odbaa" s'affichent. Sélectionnez un nom de groupe pour le sélectionner. Par exemple : "odbaa-db-family-readers".

-

Dans l'onglet Membres, sélectionnez Vérifier + affecter.

- Répétez les étapes 7 à 11 pour chaque groupe Azure Autonomous Database pour lequel des affectations de rôle sont spécifiées dans le tableau.

Groupes et rôles Exadata

| Nom du groupe Azure | Affectation de rôle Azure | Fonction |

|---|---|---|

| odbaa-exa-infra-administrateurs | Oracle.Database Administrateur de l'infrastructure Exadata | Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources du service de base de données Exadata dans Azure. Les utilisateurs dotés de ce rôle disposent de toutes les autorisations accordées par "odbaa-vm-cluster-administrators". |

| odbaa-vm-cluster-administrateurs | Oracle.Database VmCluster Administrateur | Ce groupe est destiné aux administrateurs qui doivent gérer les ressources de grappe de machines virtuelles dans Azure. |

| odbaa-db-family-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources du service Oracle Database dans OCI. |

| lecteurs odbaa-db-family | Oracle.Database Lecteur |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux lecteurs qui doivent voir toutes les ressources Oracle Database dans OCI. |

| odbaa-exa-cdb-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources de base de données conteneur dans OCI. |

| odbaa-exa-pdb-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources de base de données enfichable dans OCI. |

| odbaa-network-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources de réseau dans OCI. |

| odbaa-costmgmt-administrateurs | AUCUNE |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération des identités. Ce groupe est destiné aux administrateurs qui doivent gérer les ressources de coût et de facturation dans OCI. |

Pour configurer le contrôle d'accès basé sur les rôles dans le portail Azure pour la base de données Exadata

-

Connectez-vous au portail Azure à l'adresse https://portal.azure.com/.

-

Recherchez "EntraID" dans l'outil de recherche Azure, puis sélectionnez Microsoft Entra ID dans les résultats de recherche pour naviguer jusqu'à la page EntraID Aperçu.

-

Sélectionnez Groupes pour naviguer jusqu'à la page des groupes. Sélectionnez ensuite Tous les groupes.

- Répétez l'étape précédente pour créer de nouveaux groupes pour tous les groupes Azure répertoriés dans le tableau de cette rubrique.

-

Naviguez jusqu'à la page Abonnements dans le portail Azure, puis recherchez votre abonnement Azure dans la page. Cliquez sur le nom de l'abonnement pour en voir les détails. Pour plus d'informations, voir Voir tous les abonnements dans la documentation sur Azure.

-

Dans la page des détails de votre abonnement, cliquez sur Contrôle d'accès (IAM), puis sur +Add et sélectionnez l'option Ajouter une affectation de rôle.

-

Recherchez l'un des rôles répertoriés dans le tableau des groupes et des rôles Exadata dans cette rubrique. Par exemple,

Oracle.Database Reader. Sélectionnez le rôle, puis cliquez sur Suivant. -

Dans l'onglet Membres du flux de travail Ajouter une affectation de rôle, cliquez sur +Select Membres.

-

Recherchez "odbaa" dans le champ de recherche. Les groupes commençant par "odbaa" s'affichent. Cliquez sur un nom de groupe pour le sélectionner. Par exemple : "odbaa-db-family-readers".

-

Dans l'onglet Membres, cliquez sur Vérifier + affecter.

- Répétez les étapes 12 à 16 pour chaque groupe Azure répertorié dans la table des groupes et des rôles Exadata ayant des affectations de rôle spécifiées dans la table.

Étape suivante?

Oracle Database@Azure est prêt à être utilisé. Vous pouvez maintenant :

- Configurer la fédération des identités pour Oracle Database@Azure (facultatif). La fédération permet aux utilisateurs de se connecter à la location OCI associée au service à l'aide des données d'identification Azure Entra ID. Voir Tâche 8 : Configurer la fédération d'identités (facultatif) pour plus de détails.

- Si vous n'utilisez pas la fédération d'identités, vous pouvez ajouter des utilisateurs supplémentaires dans la console OCI. Pour plus d'informations, voir Aperçu d'IAM et Gestion des utilisateurs. Facultativement, vous pouvez inscrire des utilisateurs sur My Oracle Support pour leur permettre d'ouvrir des demandes de service.

- Passez en revue les suggestions à l'adresse Que se passe-t-il après l'intégration?