Utiliser des points d'observation dédiés

Vous pouvez configurer un point d'observation dédié pour définir un emplacement au sein de votre propre location afin d'exécuter vos moniteurs de façon sécuritaire.

Vous pouvez utiliser un point d'observation dédié pour surveiller les applications derrière un pare-feu ou dans un environnement réseau d'entreprise, qui n'est pas accessible par un point d'observation public. Le point d'observation dédié ne peut être utilisé par personne en dehors de votre location et vous disposez d'un contrôle total sur les paramètres du réseau. De cette façon, vous pouvez faire d'un point d'observation dédié une partie de votre réseau d'entreprise et surveiller les points d'extrémité qui ne sont pas accessibles au public.

Un point d'observation dédié est une ressource Application Performance Monitoring, qui peut être configurée dans une location à l'aide du modèle de point d'observation dédié pour la surveillance de la disponibilité APM fourni par Oracle, disponible dans le service Oracle Cloud Infrastructure Resource Manager. Un modèle est une configuration Terraform prédéfinie utilisée pour déployer des ressources en nuage dans un scénario commun. Le modèle Point d'observation dédié de la surveillance de la disponibilité APM peut être utilisé pour provisionner l'infrastructure et les préalables pour un point d'observation dédié dans Application Performance Monitoring. Pour plus d'informations sur le gestionnaire de ressources, voir Aperçu du gestionnaire de ressources.

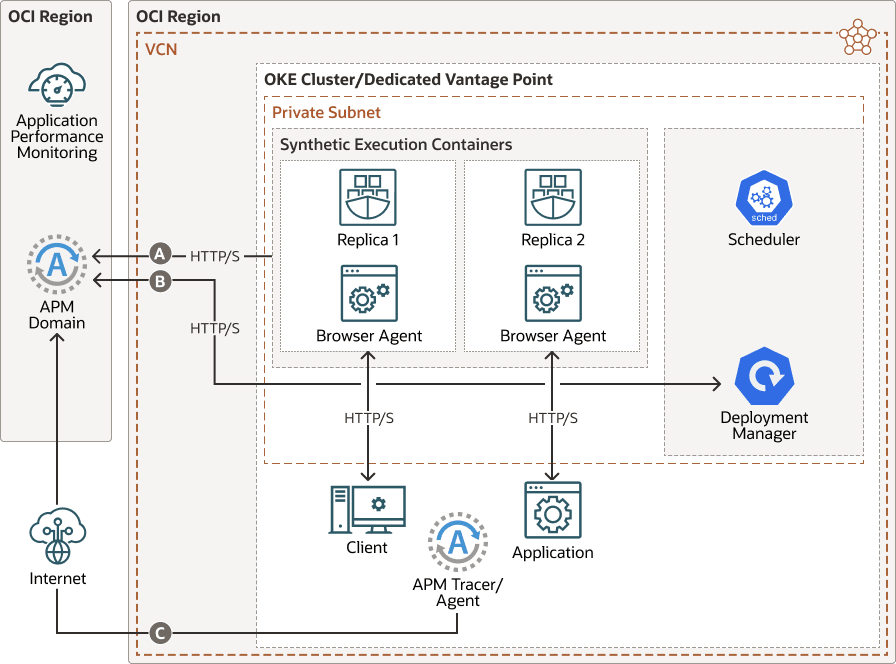

Voici un diagramme d'architecture qui fournit un aperçu d'un point d'observation dédié dans un réseau sécurisé qui comprend un réseau en nuage virtuel (VCN) et comment il envoie des données du moniteur à Application Performance Monitoring :

La liste suivante décrit le flux de données dans le diagramme :

- A - Mesures, fichiers d'archive HTTP (HAR) et captures d'écran envoyées au domaine APM

- B - Flux des fichiers de configuration du moniteur et des modifications entre le gestionnaire de déploiement et le domaine APM

- C - Traces, intervalles et mesures envoyés au domaine APM

Effectuer les tâches préalables pour le point d'observation dédié

Voici les tâches préalables à effectuer avant de configurer un point d'observation dédié.

| Tâche | Informations supplémentaires |

|---|---|

| Assurez-vous que vous disposez d'un quota suffisant pour les ressources requises pour créer une pile à l'aide du modèle Point d'observation dédié de la surveillance de la disponibilité APM.

Pour vérifier le quota de ressources dans le compartiment dans lequel le point d'observation dédié sera configuré :

|

Pour des informations sur les quotas dans Oracle Cloud Infrastructure, voir Quotas de compartiment. |

Assurez-vous que l'utilisateur qui configure le point d'observation dédié dispose des autorisations pour accéder au service de gestionnaire de ressources, créer une pile (type de ressource : orm-stacks) et voir les tâches (type de ressource : orm-jobs), et créer et accéder aux ressources suivantes.

Notez que le VCN doit être créé manuellement et que les autres ressources répertoriées ci-dessus sont créées dans le cadre de la pile du gestionnaire de ressources. Points d'extrémité privés OKE : En plus de l'accès aux ressources ci-dessus, assurez-vous que l'utilisateur est autorisé à créer le point d'extrémité privé du gestionnaire de ressources, |

Pour plus d'informations sur les politiques, voir :

For examples of the policies that must be created to grant a non-admin user the required permissions to create the Resource Manager stack, see perform-oracle-cloud-infrastructure-prerequisite-tasks.html#GUID-6F390B5F-DCF5-4299-A9E5-0C7F81A75E61__SECTION_ZG4_VW2_HTB. |

| Créez un VCN et ajoutez les règles de sécurité suivantes :

Pour le point d'extrémité public Oracle Kubernetes Engine (OKE) :

Pour le point d'extrémité privé Oracle Kubernetes Engine (OKE) :

|

Pour plus d'informations sur la création d'un VCN, voir Pour créer un VCN.

Pour plus d'informations sur les règles de sécurité pour le point d'extrémité de l'API Kubernetes, voir Configuration des règles de sécurité dans les listes de sécurité ou les groupes de sécurité de réseau. |

| Assurez-vous qu'un domaine APM est créé et générez une clé de données privée pour le point d'observation dédié. Le point d'observation dédié sera enregistré dans le domaine APM et la clé de données privée est requise pour garantir qu'Application Performance Monitoring accepte les mesures de surveillance et les données recueillies par le point d'observation dédié. Il est recommandé que le nom de la clé de données privée soit dans le format suivant :

|

Pour plus d'informations sur la création d'un domaine APM et la génération de clés de données, voir Créer un domaine APM. |

| Générez un jeton d'authentification pour extraire les artefacts de point d'observation dédié du registre de conteneur. | Pour plus d'informations sur la génération d'un jeton d'authentification, voir Obtention d'un jeton d'authentification. |

Configurer un point d'observation dédié

Pour configurer un point d'observation dédié au moyen du gestionnaire de ressources, vous devez créer une pile à l'aide du modèle Point d'observation dédié de la surveillance de la disponibilité APM.

Surveiller les points d'observation dédiés

Après avoir configuré un point d'observation dédié, vous pouvez surveiller le point d'observation dédié.

Pour surveiller un point d'observation dédié :

- Accédez à la page Surveillance de la disponibilité.

- Dans le volet de gauche, cliquez sur Points d'observation dédiés, sélectionnez le compartiment dans lequel vous avez créé le point d'observation dédié et le domaine APM dans lequel il est enregistré.

Le point d'observation dédié est indiqué.

- Cliquez sur le nom du point d'observation dédié.

La page <name of Dedicated Vantage Point (Nom du point d'observation dédié)> s'affiche.

- Vérifiez les informations telles que la région, la date de création du point d'observation dédié, etc. Vous pouvez également effectuer des actions telles que l'ajout de marqueurs ou la suppression du point d'observation dédié. Notez que si vous supprimez le point d'observation dédié, tout moniteur exécuté uniquement sur le point d'observation dédié sera également supprimé. Si le moniteur s'exécute également sur d'autres points d'observation publics ou dédiés, il ne sera pas supprimé.

- Faites défiler l'affichage vers le bas pour voir les mesures liées au point d'observation dédié.

- Cliquez sur Surveiller sous Ressources dans le volet de gauche pour voir les moniteurs exécutés sur le point d'observation dédié, le cas échéant.

Mettre à jour un point d'observation dédié existant

Vous pouvez mettre à jour un point d'observation dédié existant en mettant à jour la configuration de la pile de points d'observation dédiés dans le gestionnaire de ressources.

Voici les étapes à effectuer pour mettre à jour un point d'observation dédié :

- Créez une pile à l'aide du dernier modèle de point d'observation dédié pour la surveillance de la disponibilité APM. Pour plus d'informations, voir Configurer un point d'observation dédié.

- Dans la page Détails de la pile de la nouvelle pile, cliquez sur Planifier pour générer un plan d'exécution (exécuter une tâche de planification). La nouvelle tâche de planification est indiquée sous Tâches. Pour plus d'informations, voir Pour générer un plan d'exécution (exécuter une tâche de planification) dans Gestion des piles et de la gestion des tâches.

- Dans la page Détails de la tâche de la tâche de planification, cliquez sur Télécharger la configuration Terraform pour télécharger le fichier

.zipde configuration Terraform. Pour plus d'informations, voir Pour voir les tâches et les détails des tâches dans Gestion des piles et de la gestion des tâches. - Allez à la page Piles et au point d'observation dédié à mettre à jour, cliquez sur l'option Modifier. Pour plus d'informations, voir Pour modifier une pile dans Gestion des piles et de la gestion des tâches.

- Dans la page Informations sur la pile de l'Assistant Modifier la pile, mettez à jour la pile de configuration à l'aide du fichier

.zipde configuration Terraform que vous avez téléchargé à l'étape 3. Pour plus d'informations, voir Pour mettre à jour la configuration d'une pile dans Gestion des piles et de la gestion des tâches.