Utiliser des noms de ressource Amazon (ARN) pour accéder aux ressources AWS

Vous pouvez utiliser des noms de ressource Amazon (ARN) pour accéder aux ressources AWS à l'aide d'une base de données IA autonome.

- À propos de l'utilisation des noms de ressource Amazon (ARN) pour accéder aux ressources AWS

Lorsque vous utilisez l'authentification basée sur un rôle ARN avec Autonomous AI Database, vous pouvez accéder en toute sécurité aux ressources AWS sans créer et enregistrer des données d'identification basées sur des clés d'accès IAM AWS à long terme. - Exécuter les préalables de gestion AWS pour utiliser des noms de ressource Amazon (ARN)

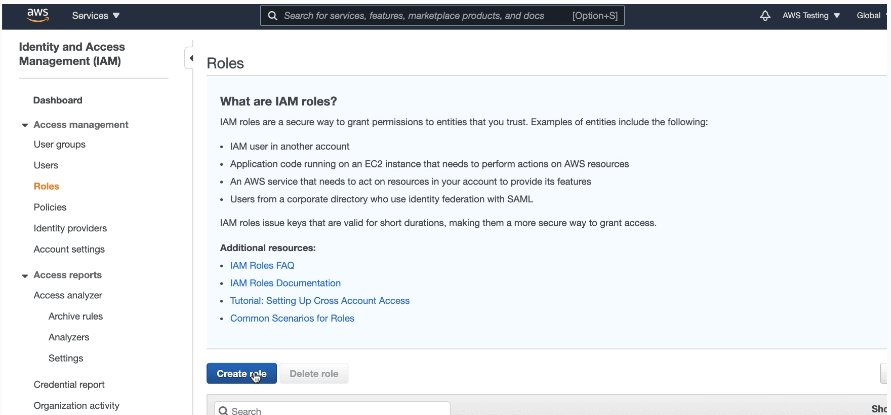

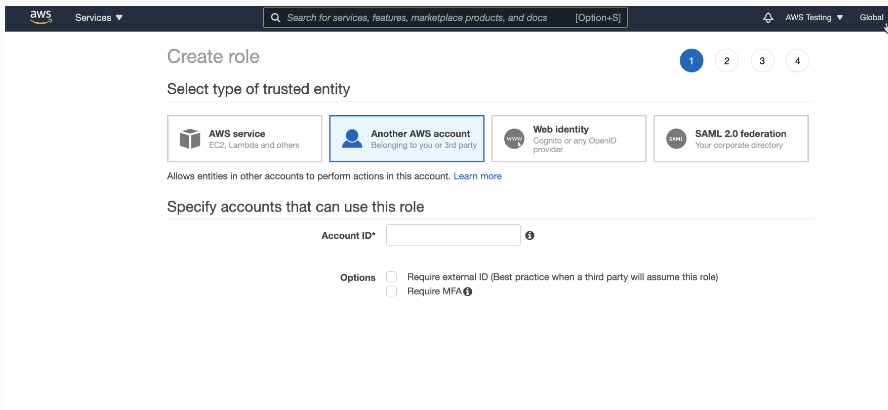

À l'aide de la console de gestion AWS ou à l'aide des API, créez un utilisateur, un rôle, des politiques et une relation de confiance AWS. Vous effectuez ces étapes avant d'utiliserDBMS_CLOUD.CREATE_CREDENTIALpour créer des données d'identification avec un paramètre ARN sur une base de données d'intelligence artificielle autonome. - Exécuter les préalables à l'utilisation d'ARN Amazon

Avant d'utiliser une ressource AWS avecDBMS_CLOUD.CREATE_CREDENTIALavec un paramètre ARN, l'utilisateur ADMIN doit activer ARN sur l'instance de base de données IA autonome. - Créer des données d'identification avec des paramètres ARN pour accéder aux ressources AWS

Une fois l'utilisation ARN activée pour l'instance de base de données IA autonome et l'ARN configurée par l'administrateur AWS, sur la base de données IA autonome, vous pouvez créer un objet de données d'identification avec des paramètres ARN. - Mettre à jour les données d'identification à l'aide des paramètres ARN pour les ressources AWS

Les données d'identification ARN que vous utilisez sur Autonomous AI Database fonctionnent avec le service de jeton AWS qui vous permet d'utiliser des données d'identification temporaires basées sur un rôle pour accéder aux ressources AWS à partir de Autonomous AI Database.

Rubrique parent : Configurer les politiques et les rôles pour accéder aux ressources

À propos de l'utilisation de noms de ressource Amazon (ARN) pour accéder aux ressources AWS

Lorsque vous utilisez l'authentification basée sur le rôle ARN avec Autonomous AI Database, vous pouvez accéder en toute sécurité aux ressources AWS sans créer et enregistrer des données d'identification basées sur des clés d'accès AWS IAM à long terme.

Par exemple, vous pouvez charger des données à partir d'un seau AWS S3 dans votre base de données Autonomous AI Database, effectuer une opération sur les données, puis réécrire les données modifiées dans le seau S3. Vous pouvez le faire sans utiliser d'ARN si vous disposez de données d'identification d'utilisateur AWS pour accéder au seau S3. Cependant, l'utilisation d'ARN basés sur les rôles pour accéder aux ressources AWS à partir d'Autonomous AI Database présente les avantages suivants :

- Vous pouvez créer un accès basé sur les rôles, avec différentes politiques pour différents utilisateurs ou schémas qui ont besoin d'accéder aux ressources AWS à partir d'une instance Autonomous AI Database. Cela vous permet de définir une politique pour limiter l'accès aux ressources AWS par rôle. Par exemple, la définition d'une politique limitant l'accès en lecture seule, par rôle, à un seau S3.

-

Les informations d'identification basées sur ARN offrent une meilleure sécurité car vous n'avez pas besoin de fournir des informations d'identification d'utilisateur AWS à long terme dans le code pour accéder aux ressources AWS. Autonomous AI Database gère les données d'identification temporaires générées par l'opération AWS Assume Role.

Étapes de configuration de l'utilisation de l'ARN avec une base de données d'intelligence artificielle autonome

Avant de créer des données d'identification à l'aide d'un ARN dans Autonomous AI Database, dans AWS, l'administrateur de votre compte doit définir une politique qui vous permet d'accéder aux ressources AWS, telles qu'un seau S3. Par défaut, les services de données d'identification ARN ne sont pas activés dans la base de données d'intelligence artificielle autonome. L'utilisateur ADMIN active les données d'identification ARN pour l'utilisateur nécessaire, ce qui lui permet de créer et d'utiliser des données d'identification ARN sur l'instance de base de données IA autonome.

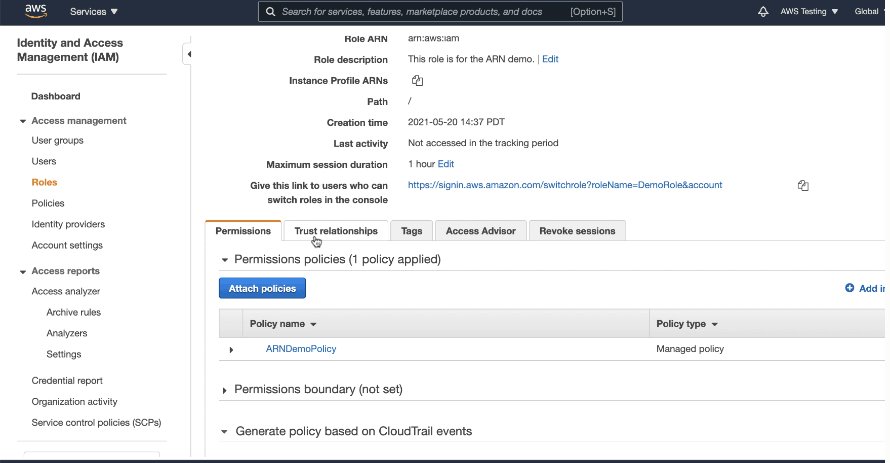

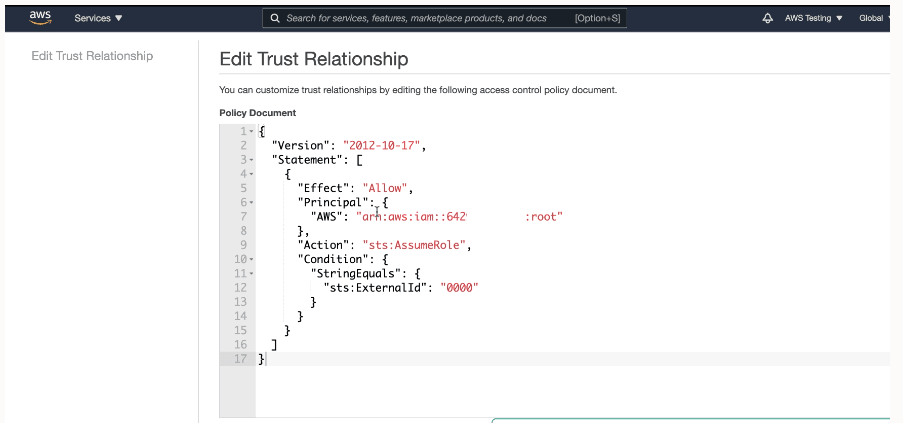

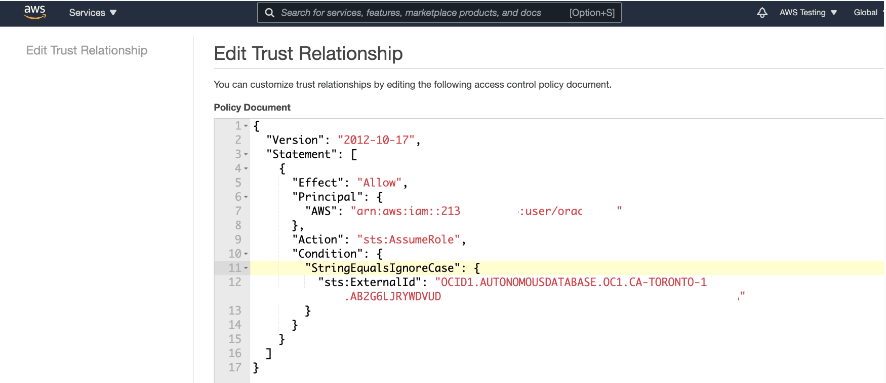

Dans AWS, le rôle ARN est l'identificateur de l'accès fourni et peut être consulté sur la console AWS. Pour plus de sécurité, lorsque l'administrateur AWS configure le rôle, les stratégies et la relation de confiance pour le compte AWS, il doit également configurer un ID externe dans la relation de confiance du rôle.

L'ID externe fournit une protection supplémentaire pour les rôles assumés. L'administrateur AWS configure la configuration de l'ID externe comme l'un des éléments suivants, en fonction de l'instance de base de données Autonomous AI Database :

-

OCID du compartiment

-

OCID de la base de données

-

L'OCID de la location

Sur AWS, le rôle ne peut être assumé que par des utilisateurs approuvés identifiés par l'ID externe inclus dans l'URL de la demande, où l'ID externe fourni dans la demande correspond à l'ID externe configuré dans la relation de confiance du rôle.

La définition de l'ID externe est requise pour la sécurité.

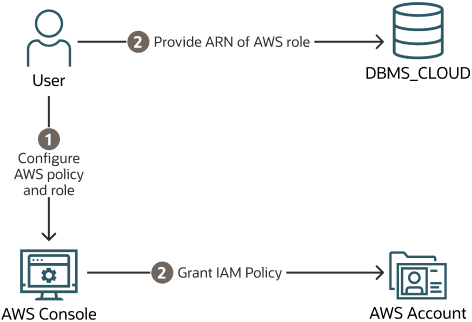

La figure suivante décrit les étapes de configuration :

Description de l'illustration adb_arn_config_steps.eps

Étapes d'utilisation des numéros ARN avec DBMS_CLOUD

Chaque ressource AWS a sa propre identité et la ressource s'authentifie avec l'instance de base de données IA autonome à l'aide des données d'identification DBMS_CLOUD que vous créez avec des paramètres qui identifient l'ARN. Autonomous AI Database crée et sécurise les principales informations d'identification que vous utilisez pour accéder aux ressources AWS.

Pour créer des données d'identification avec des paramètres ARN pour accéder aux ressources AWS :

-

Effectuez les étapes préalables dans le compte AWS : Dans votre compte AWS, à partir de la console de gestion AWS ou à l'aide de l'interface de ligne de commande, créez les rôles et les politiques pour l'ARN que vous utilisez avec Autonomous AI Database et mettez à jour la relation de confiance pour le rôle. Le numéro ARN de l'utilisateur Oracle est configuré lorsque la relation d'approbation pour le rôle est mise à jour.

Pour plus d'informations, voir Exécuter les conditions requises de la gestion AWS pour utiliser des noms de ressource Amazon (ARN).

-

Effectuez les étapes préalables sur Autonomous AI Database : Dans Autonomous AI Database, vous devez permettre à l'utilisateur ADMIN ou à un autre utilisateur d'utiliser des données d'identification avec des paramètres ARN pour accéder aux ressources AWS.

Pour plus d'informations, voir Exécuter les préalables à l'utilisation d'ARN Amazon pour une base de données autonome sur l'IA.

-

Créez des données d'identification avec

DBMS_CLOUD.CREATE_CREDENTIALet fournissez les paramètres qui identifient un rôle AWS. En utilisant l'objet de données d'identification, Autonomous AI Database peut accéder aux ressources AWS telles que spécifiées dans les politiques définies pour le rôle dans le compte AWS.Voir Créer des données d'identification avec des paramètres ARN pour accéder aux ressources AWS pour plus de détails sur ces étapes.

-

Utilisez l'objet de données d'identification que vous avez créé à l'étape précédente avec une procédure ou une fonction

DBMS_CLOUDqui prend un paramètre de données d'identification, tel queDBMS_CLOUD.COPY_DATAouDBMS_CLOUD.LIST_OBJECTS.

Opérations de gestion AWS préalables à l'utilisation de noms de ressource Amazon (ARN)

A l'aide de la console de gestion AWS ou à l'aide des API, créez un utilisateur AWS, un rôle, des stratégies et une relation de confiance. Vous effectuez ces étapes avant d'utiliser DBMS_CLOUD.CREATE_CREDENTIAL pour créer des données d'identification avec un paramètre ARN sur une base de données d'intelligence artificielle autonome.

Pour utiliser un ARN pour accéder aux ressources AWS, votre administrateur AWS définit les politiques et un principal qui vous permet d'accéder aux ressources AWS. Par exemple, lors de l'utilisation de la base de données du service d'intelligence artificielle autonome, vous pouvez accéder aux données à partir d'un seau S3, effectuer une opération sur les données, puis réécrire les données modifiées dans le seau S3.

Selon votre configuration AWS existante et l'ID externe que vous utilisez, vous n'avez pas besoin de créer de nouveau rôle et de nouvelle politique pour chaque instance de base de données d'IA autonome. Si vous disposez déjà d'un rôle AWS contenant la politique nécessaire pour accéder à une ressource, par exemple pour accéder au stockage en nuage S3, vous pouvez modifier la relation de confiance pour inclure les détails à l'étape 3. De même, si vous avez déjà un rôle avec la relation de confiance nécessaire, vous pouvez utiliser ce rôle pour accéder à toutes vos bases de données dans un compartiment ou une location OCI si vous utilisez un ID externe qui spécifie l'OCID du compartiment ou de la location.

A partir de la console de gestion AWS ou à l'aide des API, un administrateur AWS effectue les opérations suivantes :

Une fois la configuration du rôle ARN terminée, vous pouvez activer ARN sur l'instance. Pour plus d'informations, voir Exécuter les préalables à l'utilisation d'ARN Amazon pour une base de données autonome sur l'IA.

Effectuer les préalables pour une base de données autonome avec intelligence artificielle afin d'utiliser des réseaux ARN Amazon

Avant d'utiliser une ressource AWS avec DBMS_CLOUD.CREATE_CREDENTIAL avec un paramètre ARN, l'utilisateur ADMIN doit activer ARN sur l'instance de base de données IA autonome.

Par défaut, les services de données d'identification ARN ne sont pas activés dans la base de données d'intelligence artificielle autonome. L'utilisateur ADMIN exécute la procédure DBMS_CLOUD_ADMIN.ENABLE_PRINCIPAL_AUTH pour permettre à l'utilisateur ADMIN ou à d'autres utilisateurs de créer des données d'identification avec des paramètres ARN.

Après avoir activé ARN sur l'instance de base de données d'intelligence artificielle autonome en exécutant DBMS_CLOUD_ADMIN.ENABLE_PRINCIPAL_AUTH, les données d'identification nommées AWS$ARN peuvent être utilisées avec toute API DBMS_CLOUD qui utilise des données d'identification comme entrée. À l'exception des données d'identification nommées AWS$ARN, vous pouvez également créer des données d'identification supplémentaires avec des paramètres ARN pour accéder aux ressources AWS. Pour plus d'informations, voir Créer des données d'identification avec des paramètres ARN pour accéder aux ressources AWS.

Créer des données d'identification avec des paramètres de noms de ressource Amazon pour accéder aux ressources AWS

Une fois que l'utilisation ARN est activée pour l'instance de base de données d'IA autonome et que l'ARN est configuré par l'administrateur AWS, sur la base de données d'IA autonome, vous pouvez créer un objet de données d'identification avec des paramètres ARN.

Autonomous AI Database crée et sécurise les données d'identification principales que vous utilisez pour accéder aux ressources Amazon lorsque vous fournissez l'objet de données d'identification avec des procédures et des fonctions DBMS_CLOUD.

Pour utiliser les ressources Amazon avec Autonomous AI Database, procédez de la façon suivante :

Mettre à jour les données d'identification avec des paramètres de noms de ressource ARN pour les ressources AWS

Les données d'identification ARN que vous utilisez sur Autonomous AI Database fonctionnent avec le service de jeton AWS qui vous permet d'utiliser des données d'identification basées sur des rôles temporaires pour accéder aux ressources AWS à partir d'Autonomous AI Database.

Lorsqu'un administrateur AWS révoque les stratégies, les rôles ou la relation d'approbation, vous devez mettre à jour les données d'identification ou créer de nouvelles données d'identification pour accéder aux ressources AWS.

Pour mettre à jour les données d'identification :

Pour plus d'informations, voir Procédure UPDATE_CREDENTIAL et Procédure CREATE_CREDENTIAL.