Utiliser un principal de service Azure pour accéder aux ressources Azure

Vous pouvez utiliser un principal de service Azure avec Autonomous AI Database pour accéder aux ressources Azure sans avoir à créer et stocker vos propres objets de données d'identification dans la base de données.

- Activer le principal de service Azure

Activez l'authentification du principal de service Azure pour permettre à Autonomous AI Database d'accéder aux services Azure sans fournir de données d'identification à long terme. - Fournir le consentement de l'application Azure et affecter des rôles

Pour accéder aux ressources Azure à partir d'une base de données Autonomous AI Database avec l'authentification du principal de service Azure, vous devez consentir à l'application Azure et affecter des rôles pour permettre l'accès à vos ressources Azure. - Utilisez le principal de service Azure avec DBMS_CLOUD

Lorsque vous effectuez des appelsDBMS_CLOUDpour accéder aux ressources Azure et spécifiez le nom des données d'identification commeAZURE$PA, l'authentification côté Azure se produit à l'aide du principal de service Azure. - Désactiver le principal de service Azure

Pour désactiver l'accès aux ressources Azure à partir d'une base de données autonome d'IA avec le principal de service Azure, utilisezDBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTH. - Notes sur le principal de service Azure

Notes sur l'utilisation du principal de service Azure.

Rubrique parent : Configurer les politiques et les rôles pour accéder aux ressources

Activer un principal de service Azure

Activer l'authentification du principal de service Azure pour permettre à Autonomous AI Database d'accéder aux services Azure sans fournir de données d'identification à long terme.

Pour utiliser Autonomous AI Database avec l'authentification de principal de service Azure, vous avez besoin d'un compte Microsoft Azure. Voir Microsoft Azure pour plus de détails.

Pour activer l'authentification du principal de service Azure sur Autonomous AI Database :

Pour plus d'informations, voir ProcédureENABLE_PRINCIPAL_AUTH.

Rubrique parent : Utiliser un principal de service Azure pour accéder aux ressources Azure

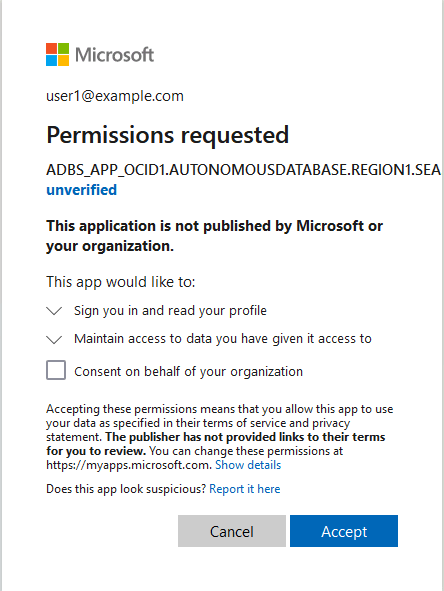

Fournir le consentement pour les applications Azure et affecter des rôles

Pour accéder aux ressources Azure à partir d'Autonomous AI Database avec l'authentification du principal de service Azure, vous devez consentir à l'application Azure et affecter des rôles pour permettre l'accès à vos ressources Azure.

Pour fournir le consentement de l'application Azure et affecter des rôles, procédez comme suit :

Cet exemple montre comment accorder des rôles pour accéder à Azure Blob Storage. Si vous souhaitez fournir l'accès à d'autres services Azure, vous devez effectuer des étapes équivalentes pour les services Azure supplémentaires afin de permettre à l'application Azure (le principal de service) d'accéder au service Azure.

Rubrique parent : Utiliser un principal de service Azure pour accéder aux ressources Azure

Utiliser un principal de service Azure avec DBMS_CLOUD

Lorsque vous effectuez des appels DBMS_CLOUD pour accéder aux ressources Azure et spécifiez le nom des données d'identification AZURE$PA, l'authentification côté Azure se produit à l'aide du principal de service Azure.

Si vous ne l'avez pas encore fait, effectuez les étapes préalables requises :

-

Activez le schéma ADMIN ou un autre schéma pour utiliser l'authentification du principal de service Azure. Pour plus d'informations, voir Activer le principal de service Azure.

-

Consentement de l'application et exécution des autorisations d'affectation de rôle Azure. Pour plus d'informations, voir Fournir le consentement pour les applications Azure et affecter des rôles.

Pour utiliser une procédure ou une fonction DBMS_CLOUD avec le principal de service Azure, spécifiez AZURE$PA comme nom de données d'identification. Par exemple, vous pouvez accéder à Azure Blob Storage à l'aide des données d'identification du principal de service Azure comme suit :

SELECT * FROM DBMS_CLOUD.LIST_OBJECTS('AZURE$PA', 'https://treedata.blob.core.windows.net/treetypes/');

OBJECT_NAME BYTES CHECKSUM CREATED LAST_MODIFIED

----------- ----- ------------------------ -------------------- --------------------

trees.txt 58 aCB1qMOPVobDLCXG+2fcvg== 2022-04-07T23:03:01Z 2022-04-07T23:03:01ZSi vous comparez les étapes requises pour accéder au stockage d'objets, comme indiqué sous Créer des données d'identification et copier des données dans une table existante, notez que l'étape 1, la création de données d'identification n'est pas requise car vous utilisez un principal de service Azure nommé AZURE$PA.

Rubrique parent : Utiliser un principal de service Azure pour accéder aux ressources Azure

Désactiver un principal de service Azure

Pour désactiver l'accès aux ressources Azure à partir de la base de données Autonomous AI Database avec le principal de service Azure, utilisez DBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTH.

Pour désactiver le principal de service Azure sur Autonomous AI Database :

BEGIN

DBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTH(

provider => 'AZURE',

username => 'adb_user');

END;

/Lorsque la valeur provider est AZURE et que username est un utilisateur autre que ADMIN, la procédure révoque les privilèges de l'utilisateur spécifié. Dans ce cas, l'utilisateur ADMIN et d'autres utilisateurs peuvent continuer à utiliser ADMIN.AZURE$PA et l'application créée pour l'instance de base de données d'intelligence artificielle autonome reste sur l'instance.

Lorsque la valeur provider est AZURE et que username est ADMIN, la procédure désactive l'authentification basée sur le principal de service Azure et supprime l'application principale de service Azure sur l'instance de base de données Autonomous AI Database. Dans ce cas, si vous voulez activer le principal de service Azure, vous devez effectuer toutes les étapes requises pour utiliser à nouveau le principal de service Azure, notamment :

-

Activez le schéma

ADMINou un autre schéma pour utiliser l'authentification du principal de service Azure. Pour plus d'informations, voir Activer le principal de service Azure. -

Consentement de l'application et exécution des autorisations d'affectation de rôle Azure. Pour plus d'informations, voir Fournir le consentement pour les applications Azure et affecter des rôles.

Pour plus d'informations, voir ProcédureDISABLE_PRINCIPAL_AUTH.

Rubrique parent : Utiliser un principal de service Azure pour accéder aux ressources Azure

Notes sur le principal de service Azure

Notes pour l'utilisation du principal de service Azure.

-

Clonage d'une instance de base de données autonome avec le principal de service Azure : Lorsque vous clonez une instance avec le principal de service Azure activé, la configuration du principal de service Azure n'est pas reportée sur le clone. Effectuez les étapes pour activer le principal de service Azure sur le clone si vous voulez activer le principal de service Azure sur une instance clonée.

Rubrique parent : Utiliser un principal de service Azure pour accéder aux ressources Azure