À propos de la connexion à une instance Autonomous AI Database

Après avoir créé des utilisateurs de base de données, des applications et des outils se connectent à des bases de données autonomes basées sur l'IA à l'aide d'Oracle Net Services (également appelé SQL*Net). Oracle Net Services active une session réseau depuis une application client vers un serveur Oracle Database.

Lorsqu'une session réseau est établie, Oracle Net Services agit comme messager de données pour l'application client et la base de données. Il est chargé d'établir et de maintenir la connexion entre l'application client et la base de données, ainsi que d'échanger des messages entre elles.

Oracle Net Services prend en charge divers types de connexion pour se connecter à une instance Autonomous AI Database, notamment :

-

Pilote léger JDBC : Pour les applications Java, le pilote léger JDBC est un pilote Java pur. De nombreuses applications, y compris Oracle SQL Developer, prennent en charge les connexions JDBC Thin Driver.

-

JDBC OCI : utilisé par les applications en langage Java. JDBC OCI ajoute une couche au-dessus de l'interface d'appel Oracle pour les applications Java. L'interface de ligne de commande Oracle SQLcl utilise JDBC OCI.

-

Oracle Call Interface (OCI) : Utilisé par de nombreuses applications écrites en langage C. Les exemples qui utilisent Oracle Call Interface incluent les utilitaires Oracle tels qu'Oracle SQL*Plus, SQL*Loader et Oracle Data Pump.

-

Pilotes ODBC : Utilisé par des applications s'exécutant sur Microsoft Windows, qui sont superposées sur Oracle Call Interface (OCI).

Les produits de tierce partie et les applications personnalisées peuvent utiliser l'un de ces types de connexion.

Rubriques

- Connexions sécurisées à une base de données d'IA autonome avec mTLS ou TLS

Les connexions à une base de données d'IA autonome sont effectuées sur l'Internet public, éventuellement avec des règles de contrôle d'accès (ACL) définies, ou à l'aide d'un point d'extrémité privé dans un réseau en nuage virtuel (VCN) de votre location. - Se connecter à une base de données d'IA autonome au moyen d'un pare-feu

La plupart des organisations protègent les réseaux et les appareils d'un réseau à l'aide d'un pare-feu. Un pare-feu contrôle le trafic réseau entrant et sortant à l'aide de règles qui permettent l'utilisation de certains ports et l'accès à certains ordinateurs (ou, plus précisément, des adresses IP ou des noms d'hôte). Une fonction importante d'un pare-feu est d'assurer la séparation entre les réseaux internes et l'Internet public. - Utilisation de la continuité des applications

La continuité des applications masque les pannes des utilisateurs finaux et des applications en récupérant le travail en cours pour les sessions de base de données touchées après les pannes. La continuité des applications effectue cette récupération sous l'application de sorte que la panne apparaisse à l'application comme une exécution légèrement retardée.

Rubrique parent : Se connecter à une base de données d'IA autonome

Connexions sécurisées à une base de données IA autonome avec mTLS ou TLS

Les connexions à la base de données IA autonome sont effectuées sur l'Internet public, éventuellement avec des règles de contrôle d'accès définies, ou à l'aide d'un point d'extrémité privé dans un réseau en nuage virtuel (VCN) de votre location.

Lorsque vous spécifiez une configuration de point d'extrémité privé, cela autorise uniquement le trafic à partir du réseau en nuage virtuel que vous spécifiez et bloque l'accès à la base de données à partir de toutes les adresses IP publiques ou de tous les réseaux en nuage virtuels. La configuration d'un point d'extrémité privé vous permet de conserver tout le trafic vers et depuis votre base de données hors du réseau Internet public. Avec un point d'extrémité privé, lorsque l'accès public est activé avec Autoriser l'accès public, l'instance comporte à la fois un point d'extrémité privé et un point d'extrémité public :

-

Le nom d'hôte privé, l'URL du point d'extrémité et l'adresse IP privée vous permettent de vous connecter à la base de données à partir du VCN où réside la base de données.

-

Le nom d'hôte public vous permet de vous connecter à la base de données à partir d'adresses IP publiques spécifiques ou à partir de réseaux en nuage virtuels spécifiques si ces derniers sont configurés pour une connexion privée à la base de données IA autonome à l'aide d'une passerelle de service.

De nombreuses applications prennent en charge plusieurs types de connexion, mais chaque type de connexion à Autonomous AI Database utilise l'authentification par certificat et la connexion à la base de données TCPS (Secure TCP) à l'aide de la norme TLS 1.3. Cela garantit qu'il n'y a pas d'accès non autorisé à la base de données Autonomous AI Database et que les communications entre le client et le serveur sont entièrement chiffrées et ne peuvent pas être interceptées ou modifiées.

La base de données autonome d'IA prend par défaut en charge les connexions TLS mutuelles (mTLS) (utilisez le port 1522 pour vous connecter avec mTLS). Vous avez la possibilité de configurer une instance de base de données autonome avec intelligence artificielle pour prendre en charge les connexions mTLS et TLS (utilisez le port 1521 ou 1522 pour vous connecter à TLS).

Les clients qui utilisent l'authentification TLS avec Autonomous AI Database présentent des avantages, notamment :

-

Les connexions TLS ne nécessitent pas le téléchargement d'un portefeuille. Pour les connexions TLS utilisant le pilote léger JDBC avec JDK8 ou une valeur supérieure, un portefeuille n'est pas requis. Cela inclut les connexions provenant de clients tels que SQL Developer et SQL Command Line (SQLcl).

-

Les clients qui se connectent à TLS n'ont pas à se soucier de la rotation du portefeuille. La rotation de portefeuille est une procédure régulière pour les connexions mTLS.

-

Les connexions TLS peuvent être plus rapides (fournissant moins de latence de connexion). L'authentification TLS peut fournir une latence de connexion réduite par rapport à mTLS.

-

Les connexions TLS et mTLS ne s'excluent pas mutuellement. L'authentification TLS mutuelle (mTLS) est activée par défaut et toujours disponible. Lorsque vous activez l'authentification TLS, vous pouvez utiliser l'authentification mTLS ou TLS.

-

L'utilisation de l'authentification TLS ne compromet pas la communication de bout en bout entièrement chiffrée entre un client et une base de données IA autonome.

Voir Voir les noms TNS et les chaînes de connexion pour une instance de base de données d'IA autonome pour plus de détails sur l'obtention des chaînes de connexion mTLS pour votre instance de base de données d'IA autonome.

À propos de l'authentification TLS mutuelle (mTLS)

Avec le protocole mTLS (Mutual Transport Layer Security), les clients se connectent au moyen d'une connexion TCPS (Secure TCP) à la base de données conforme à la norme TLS 1.3 et d'un certificat de client approuvé d'une autorité de certification (CA).

Avec l'authentification mutuelle, l'application client et la base de données autonome d'IA s'authentifient mutuellement. Autonomous AI Database utilise l'authentification mTLS par défaut. Utilisez le port 1522 pour vous connecter à une instance Autonomous AI Database avec mTLS (l'affectation de port 1522 ne peut pas être modifiée).

L'authentification TLS mutuelle nécessite que le client télécharge ou obtienne un certificat d'autorité de certification du client approuvé pour la connexion à une instance de base de données IA autonome. La base de données autonome d'IA utilise ensuite le certificat pour authentifier le client. Cela assure une sécurité accrue et spécifie les clients qui peuvent communiquer avec une instance de base de données d'IA autonome.

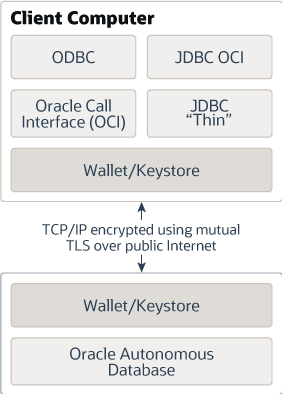

L'authentification de certification avec TLS mutuelle utilise une clé chiffrée stockée dans un wallet sur le client (où l'application s'exécute) et sur le serveur (où votre service de base de données sur la base de données de l'IA autonome s'exécute). Pour établir une connexion, la clé du client doit correspondre à la clé du serveur. Un portefeuille contient une collection de fichiers, y compris la clé et d'autres informations nécessaires pour la connexion à l'instance de base de données du service d'intelligence artificielle autonome. Toutes les communications entre le client et le serveur sont chiffrées.

Pour sécuriser la connexion à votre instance de base de données Autonomous AI Database, un administrateur de service télécharge les données d'identification du client (fichiers de portefeuille) à partir de la base de données Autonomous AI Database. Si vous n'êtes pas un administrateur du service Autonomous AI Database, votre administrateur vous fournit les données d'identification du client. Pour plus d'informations, voir Télécharger les données d'identification du client (portefeuilles).

La figure suivante présente des connexions sécurisées client à Oracle Autonomous AI Database par l'Internet public à l'aide de connexions TLS mutuelles. Si vous configurez votre base de données pour qu'elle utilise des points d'extrémité privés, l'Internet public n'est pas utilisé et la connexion utilise un point d'extrémité privé dans un réseau en nuage virtuel (VCN) de votre location.

Description de l'illustration autonomous-database.eps

Voir Voir les noms TNS et les chaînes de connexion pour une instance de base de données d'IA autonome pour plus de détails sur l'obtention des chaînes de connexion mTLS pour votre instance de base de données d'IA autonome.

À propos de l'authentification TLS

À l'aide de TLS (Transport Layer Security), les clients se connectent au moyen d'une connexion TCPS (Secure TCP) à la base de données en utilisant la norme TLS 1.3. Un client utilise sa liste d'autorités de certification approuvées pour valider le certificat racine de l'autorité de certification du serveur. Si l'autorité de certification émettrice est approuvée, le client vérifie que le certificat est authentique.

Cela permet au client et à la base de données autonome d'IA d'établir la connexion chiffrée avant d'échanger des messages. Utilisez le port 1521 ou 1522 pour vous connecter à une instance Autonomous AI Database avec TLS (ces affectations de port ne peuvent pas être modifiées).

Lorsque vous êtes connecté avec l'authentification TLS à l'aide de clients de pilote léger JDBC, y compris Oracle SQL Developer et Oracle SQLcl, vous n'avez pas besoin de télécharger un portefeuille pour sécuriser la connexion à votre instance de base de données d'IA autonome. L'authentification TLS permet au client de vérifier l'identité du service Autonomous AI Database afin d'assurer une communication sécurisée.

Selon le type de client, une connexion TLS prend en charge les éléments suivants avec Autonomous AI Database :

-

Pour les connexions avec le pilote léger JDBC utilisant JDK8u162 ou une version supérieure, y compris les connexions avec Oracle SQL Developer et Oracle SQLcl, un portefeuille n'est pas requis.

-

Les clients Oracle Call Interface (OCI) prennent en charge l'authentification TLS sans portefeuille si vous utilisez les versions de client suivantes :

-

Oracle Instant Client/Oracle Database Client 19.13 - uniquement sous Linux x64

-

Oracle Instant Client/Oracle Database Client 19.14 (ou version ultérieure), 21.5 (ou version ultérieure) ou 23.1 (ou version ultérieure)

-

-

Si le client se connecte avec ODP.NET ou ODP.NET Core versions 19.13 ou 21.4 (ou supérieures) gérées à l'aide de l'authentification TLS, le client peut se connecter sans fournir de portefeuille.

Il existe des conditions requises relatives à l'accès au réseau pour les connexions TLS. Pour plus d'informations, voir Préalables relatifs à l'accès au réseau pour les connexions TLS.

Voir Voir les noms TNS et les chaînes de connexion pour une instance de base de données d'IA autonome pour plus de détails sur l'obtention des chaînes de connexion TLS pour votre instance de base de données d'IA autonome.

Se connecter à une base de données IA autonome au moyen d'un pare-feu

La plupart des organisations protègent les réseaux et les appareils d'un réseau à l'aide d'un pare-feu. Un pare-feu contrôle le trafic réseau entrant et sortant à l'aide de règles qui permettent l'utilisation de certains ports et l'accès à certains ordinateurs (ou, plus précisément, des adresses IP ou des noms d'hôte). Une fonction importante d'un pare-feu est d'assurer la séparation entre les réseaux internes et l'Internet public.

Lorsque Autonomous AI Database est configuré pour l'accès à l'aide de l'Internet public, vous devez configurer le pare-feu pour autoriser l'accès aux serveurs Autonomous AI Database.

Pour accéder à la base de données IA autonome à partir d'un pare-feu, ce dernier doit autoriser l'utilisation du port spécifié dans la connexion à la base de données lors de la connexion aux serveurs de la connexion. Utilisez le port 1522 pour les connexions mTLS de base de données Autonomous AI Database (vous pouvez voir le numéro de port dans la chaîne de connexion à partir du fichier tnsnames.ora dans votre fichier credentials ZIP). Par exemple, voir la valeur port dans le fichier tnsnames.ora suivant :

db2022adb_high = (description = (

address=(protocol=tcps)

(port=1522)

(host=adb.example.oraclecloud.com))

(connect_data=(service_name=example_high.adb.oraclecloud.com))

(security=(ssl_server_dn_match=yes)))Votre pare-feu doit autoriser l'accès aux serveurs du domaine .oraclecloud.com à l'aide du port 1522. Pour vous connecter à Autonomous AI Database, selon la configuration réseau de votre organisation, vous devrez peut-être utiliser un serveur mandataire pour accéder à ce port ou vous devrez peut-être demander à l'administrateur de réseau d'ouvrir ce port.

Voir Intervalles d'adresses IP pour plus d'informations sur les intervalles d'adresses IP publiques dans Oracle Cloud Infrastructure. Vous devez autoriser le trafic vers ces blocs CIDR pour garantir l'accès à une instance de base de données d'intelligence artificielle autonome sur un point d'extrémité public.

Utilisation de la continuité des applications

La continuité des applications masque les pannes des utilisateurs finaux et des applications en récupérant le travail en cours pour les sessions de base de données touchées après les pannes. La continuité des applications effectue cette récupération sous l'application de sorte que la panne apparaisse à l'application comme une exécution légèrement retardée.

Par défaut, la continuité des applications est désactivée.

Pour plus d'informations sur la continuité des applications, voir Utiliser la continuité des applications dans Autonomous AI Database.